实验-高级acl(简单)

实验-高级acl(简单)

- 预习

- 一、实验设备

- 二、拓扑图

- 三、配置

- 3.1、网络互通

- 3.2、配置ACL

- 3.3、取消配置

- 步骤1:先移除接口上的ACL应用

- 步骤2:修改或删除ACL中的错误规则

- 方法A:直接删除错误规则(保留其他正确规则)

- 方法B:修改错误规则的目的IP(直接修正)

- 方法C:删除整个ACL后重建(适用于规则较少的情况)

- 步骤3:重新将修正后的ACL应用到接口

- 步骤4:验证配置是否生效

- 四、确认

预习

在网络设备中,ACL(访问控制列表)分为不同类型,高级ACL和普通ACL(通常指基本ACL) 的核心区别在于过滤规则的精细度和适用场景,具体差异如下:

- 普通ACL:配置简单,规则仅涉及源IP,对设备性能消耗低(匹配速度快)。

- 高级ACL:配置更复杂,规则需定义多个条件(如协议+端口+IP),但灵活性更高;由于匹配维度多,对设备性能的消耗略高于基本ACL(但现代设备通常可忽略)。

| 维度 | 普通ACL(基本ACL) | 高级ACL |

|---|---|---|

| 过滤依据 | 仅源IP地址 | 源IP、目的IP、协议、端口等多维度 |

| 编号范围(华为) | 2000-2999 | 3000-3999 |

| 适用场景 | 简单源地址控制 | 精细化服务/协议控制 |

| 配置复杂度 | 低 | 中高 |

| 典型用途 | 禁止某网段访问网络 | 允许特定IP访问某端口(如HTTP) |

实际配置时,需根据控制需求选择:简单场景用普通ACL,复杂场景用高级ACL。

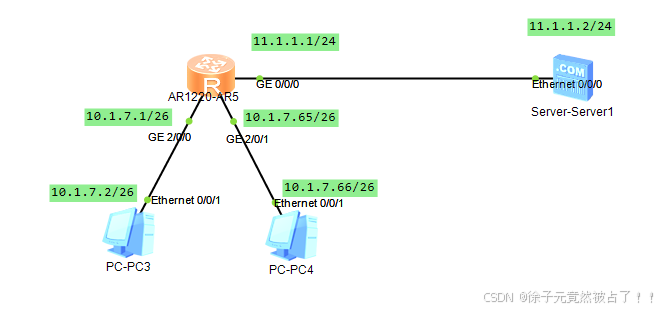

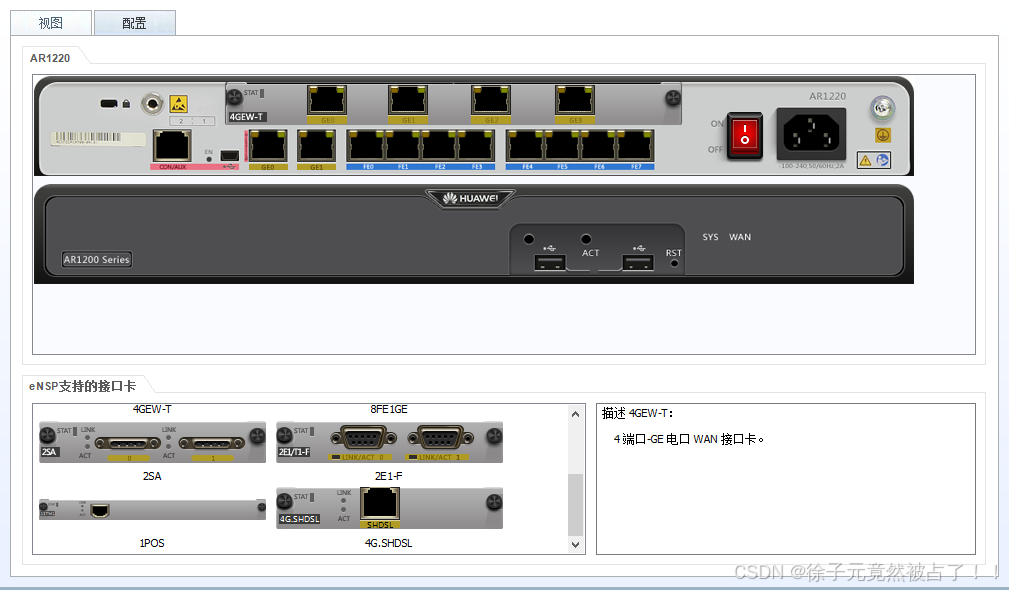

一、实验设备

1个路由器,2个PC,1个server

二、拓扑图

三、配置

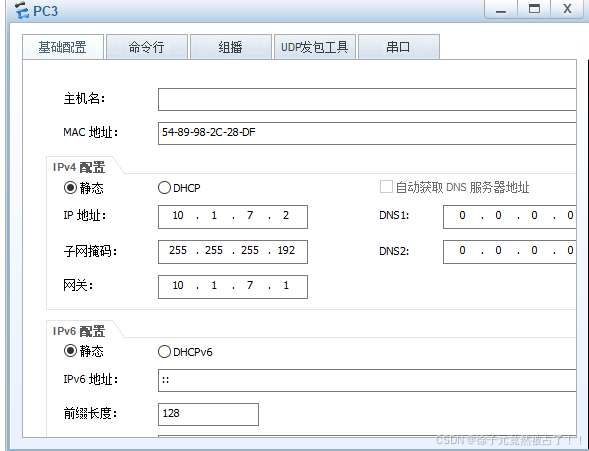

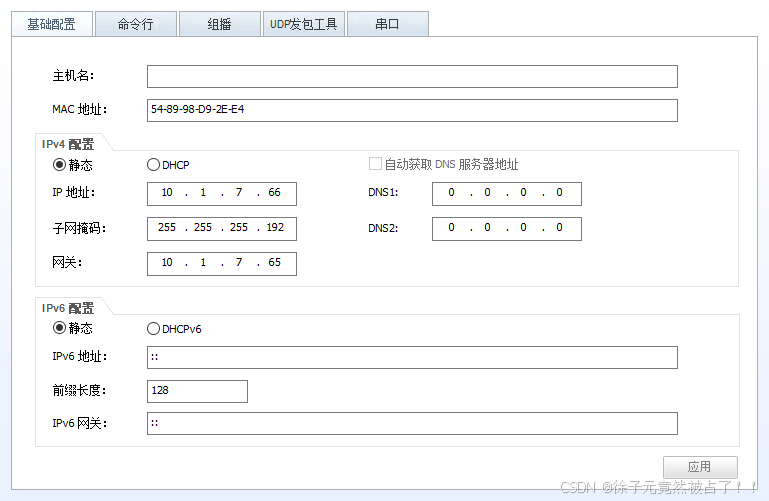

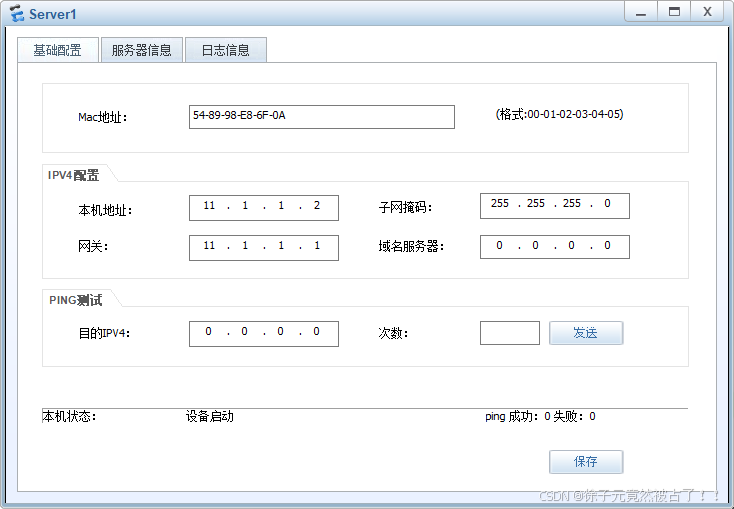

3.1、网络互通

sy

int g0/0/0

ip address 11.1.1.1 24

int g2/0/0

ip address 10.1.7.1 26

int g2/0/1

ip address 10.1.7.65 26

此时两个PC都能够ping同server服务器

3.2、配置ACL

配置10.1.7.2/26能访问11.1.1.2/24;

配置10.1.7.66/26不能能访问11.1.1.2/24;

在路由器配置

# 进入(或创建)编号为3000的高级 ACL

acl 3000

# ACL 规则的序号为 1(序号用于区分规则,默认按序号从小到大匹配,序号越小优先级越高)

# 允许 “IP 协议” 的数据包(IP 协议包含 TCP、UDP、ICMP 等所有基于 IP 的子协议,如网页访问、文件传输、ping 等)

# 指定数据包的源 IP 地址为10.1.7.66,反掩码为0

# 指定数据包的目的 IP 地址为11.1.1.2,反掩码为0

rule 1 permit ip source 10.1.7.66 0 destination 11.1.1.2 0

rule 2 deny ip source 10.1.7.2 0 destination 11.1.1.2 0

quit

int g0/0/0

# 开启 “流量过滤” 功能(即通过 ACL 规则控制接口上的数据包转发)

# 指定过滤方向为 “出方向”—— 指 “从设备内部经过 G0/0/0 接口发送到外部网络” 的数据包(若为inbound则是 “外部网络通过 G0/0/0 接口进入设备内部” 的数据包)

# 引用前面配置的ACL 3000规则,即 “用 ACL 3000 的规则来过滤 G0/0/0 接口出方向的流量”

traffic-filter outbound acl 3000

3.3、取消配置

当ACL的目的IP配置错误且已应用到接口时,需要按以下步骤操作(以华为设备为例),确保修改过程中不影响正常业务(若为生产环境,建议在维护窗口操作):

步骤1:先移除接口上的ACL应用

必须先解除ACL与接口的关联,否则直接修改ACL规则可能导致接口临时失去过滤策略,或新旧规则冲突:

[Huawei] interface g0/0/0 # 进入应用了ACL的接口(以g0/0/0为例)

[Huawei-GigabitEthernet0/0/0] undo traffic-filter outbound acl 3000 # 移除出方向的ACL引用

[Huawei-GigabitEthernet0/0/0] quit # 退出接口视图

步骤2:修改或删除ACL中的错误规则

根据实际需求选择以下任一方法:

方法A:直接删除错误规则(保留其他正确规则)

[Huawei] acl 3000 # 进入对应的ACL(以3000为例)

[Huawei-acl-adv-3000] undo rule 2 # 删除序号为2的错误规则(假设错误规则是rule 2)

[Huawei-acl-adv-3000] quit

方法B:修改错误规则的目的IP(直接修正)

[Huawei] acl 3000

# 重新定义规则,直接覆盖原错误规则(序号不变)

[Huawei-acl-adv-3000] rule 2 permit ip source 10.1.7.2 0 destination 正确的IP 0 # 替换为正确的目的IP

[Huawei-acl-adv-3000] quit

方法C:删除整个ACL后重建(适用于规则较少的情况)

[Huawei] undo acl 3000 # 删除整个ACL(所有规则将被清除)

# 重新创建ACL并配置正确规则

[Huawei] acl 3000

[Huawei-acl-adv-3000] rule 1 permit ip source 10.1.7.66 0 destination 11.1.1.2 0 # 正确规则1

[Huawei-acl-adv-3000] rule 2 permit ip source 10.1.7.2 0 destination 正确的IP 0 # 正确规则2

[Huawei-acl-adv-3000] quit

步骤3:重新将修正后的ACL应用到接口

[Huawei] interface g0/0/0

[Huawei-GigabitEthernet0/0/0] traffic-filter outbound acl 3000 # 重新在出方向应用ACL

[Huawei-GigabitEthernet0/0/0] quit

步骤4:验证配置是否生效

- 查看ACL规则是否已修正:

[Huawei] display acl 3000 # 确认规则中的目的IP已正确 - 查看接口上的ACL应用是否恢复:

[Huawei] display traffic-filter interface g0/0/0 # 确认ACL 3000已重新应用 - (可选)通过ping测试或抓包,验证修正后的流量过滤是否符合预期。

四、确认

记得给设备保存配置