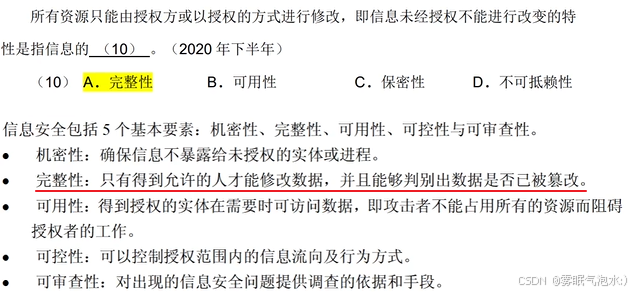

【软件设计师】信息安全

1. 防火墙

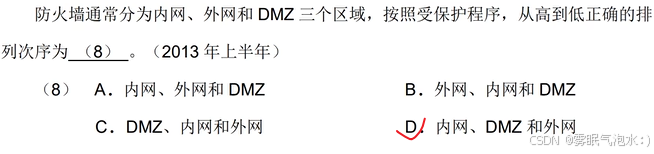

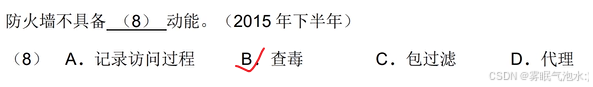

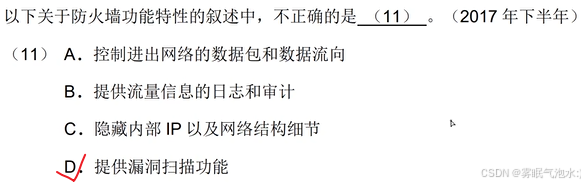

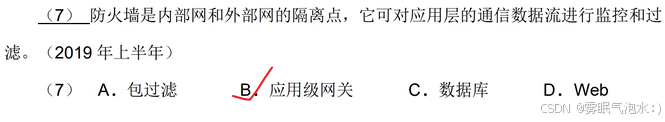

防火墙是建立在内外网络边界上的过滤封锁机制,认为内部网络是安全可信的,外部网络不是安全可信的,对通过防线的通信行为进行控制、审计、报警、反应等安全处理。

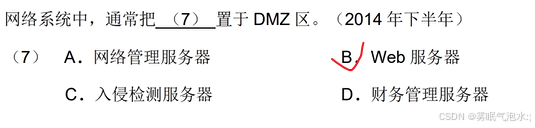

DMZ:是内网与外网,即非安全系统与安全系统之间的缓冲区。其中通常放置一些不含机密信息的公用服务器,如 WEB 服务器、E-Mail 服务器、FTP 服务器等。

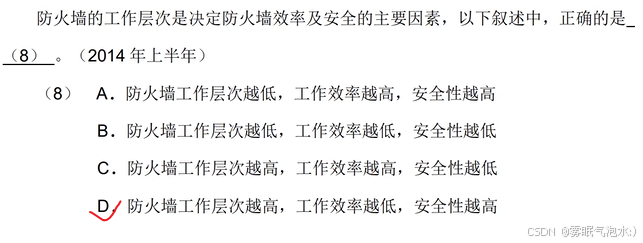

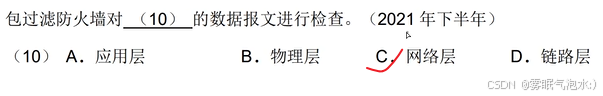

防火墙技术的三个发展阶段:

-

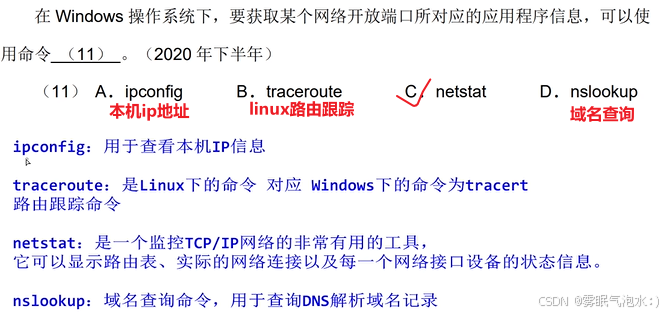

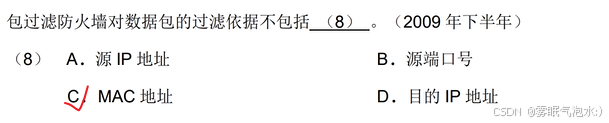

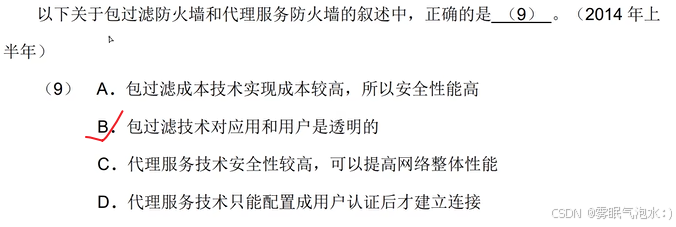

包过滤防火墙

-

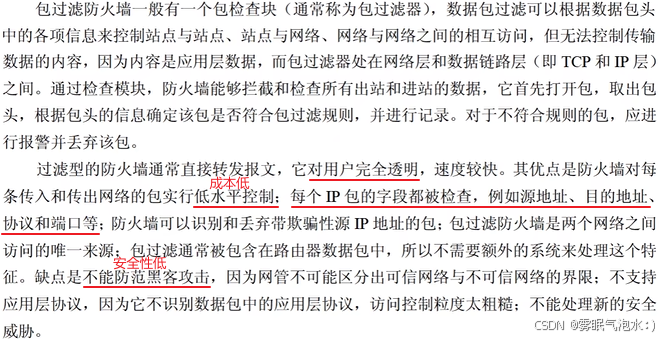

应用代理网关防火墙

-

状态检测技术防火墙

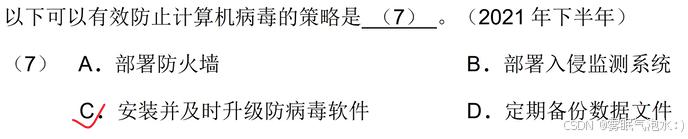

2. 病毒

计算机病毒特征:传播性、隐蔽性、感染性、潜伏性、触发性、破坏性等

常见病毒:

- 蠕虫病毒(Worm)

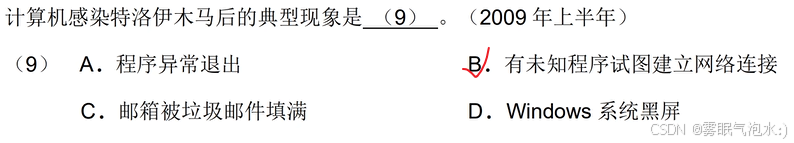

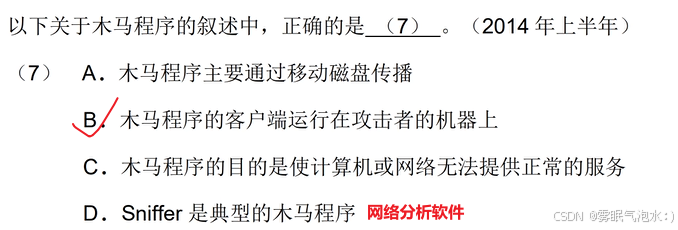

- 特洛伊木马(Trojan):被感染的计算机成为服务器端,与恶意攻击者的客户端建立连接,若连接成功,攻击者就能控制被感染计算机上的所有资源

- 后门病毒(Backdoor)

- 宏病毒(Macro):感染文本文档、电子表格等(word、excel、ppt)

木马软件:冰河

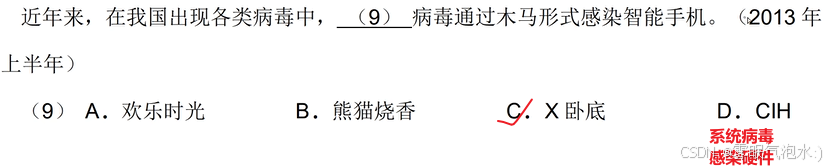

蠕虫病毒:欢乐时光、熊猫烧香、红色代码、爱虫病毒、震网

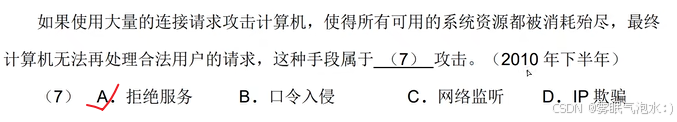

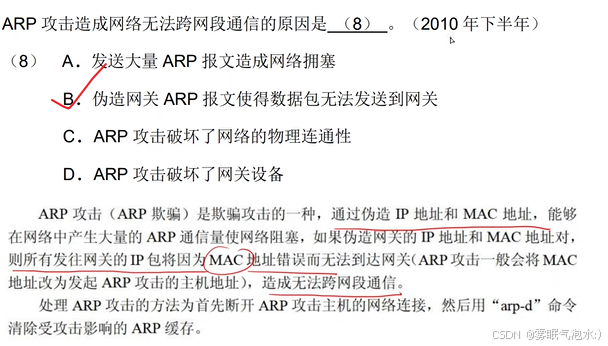

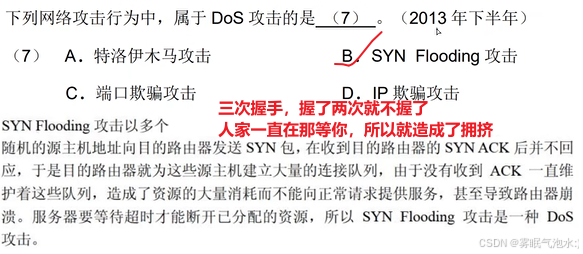

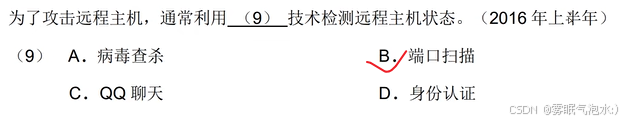

3. 网络攻击

- 拒绝服务攻击(Dos攻击):不断向计算机发起请求,致使其无法提供正常服务(重要)

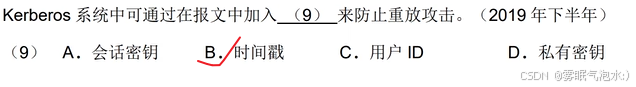

重放攻击:通过发送一个目的主机已经接受过的报文来达到攻击目的。如攻击者在正常用户登录时窃取信息,并用窃取的信息登录成功(重要) - 口令入侵攻击:使用某些合法用户的账号和口令登录到目的主机,然后再实施攻击活动

- 特洛伊木马:被伪装成程序或游戏,当用户下载了带有木马的软件或附件时,这个程序就会向黑客发起连接请求,建立连接后黑客就实施攻击活动。

- 端口欺骗攻击:采用端口扫描找到系统漏洞从而实施攻击

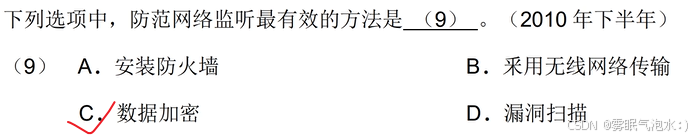

- 网络监听:攻击者可以接收某一网段在同一条物理通道上传输的所有信息,使用网络监听可以轻松截取包括账号和口令在内的信息资料

- IP 欺骗攻击:产生的IP数据包为伪造的源IP地址,以便冒充其他系统或发件人的身份。

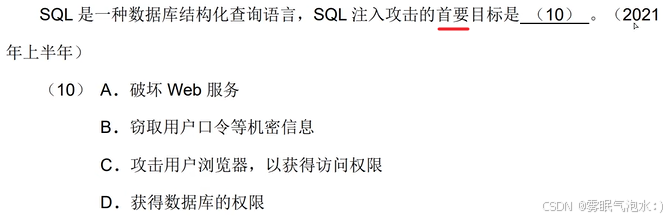

- Sql 注入攻击:通过将恶意的SQL代码 “注入” 到应用程序的输入字段中,欺骗数据库服务器执行这些非法的SQL命令,从而实现对数据库的未授权访问和操作。

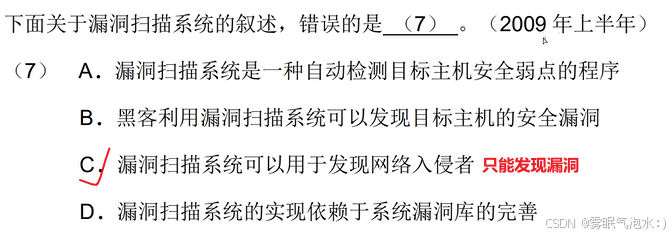

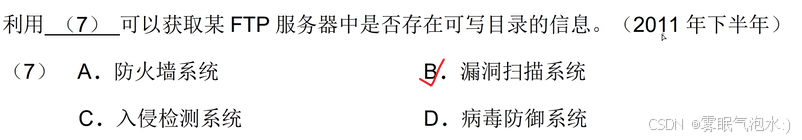

- 入侵检测技术:专家系统、模型检测、简单匹配

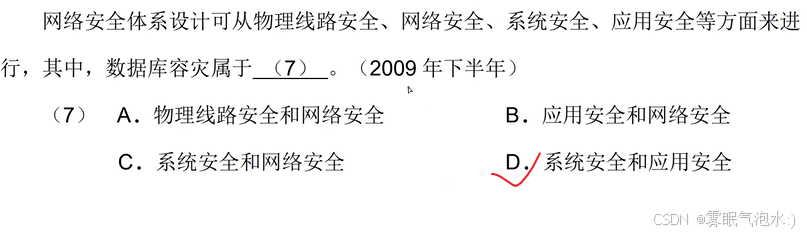

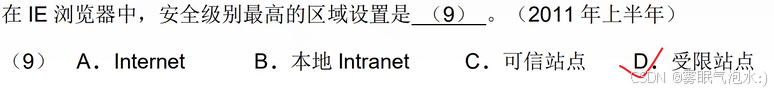

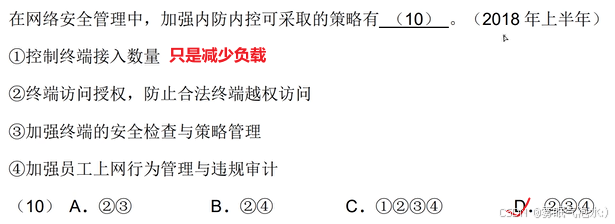

4. 网络安全

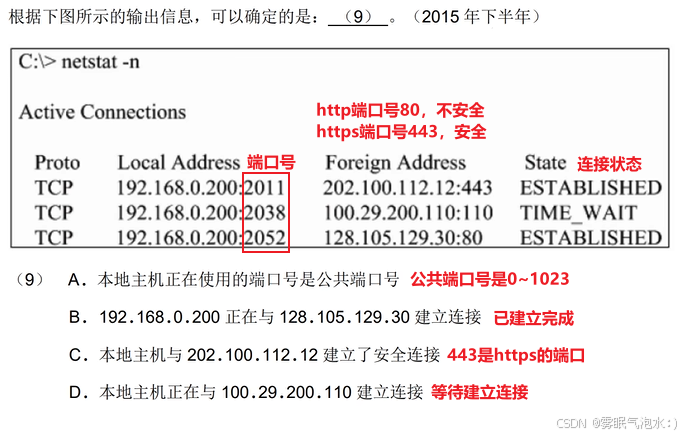

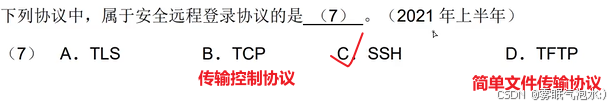

- SSL:传输层安全协议,端口号 443

- TLS:也是一个传输层安全协议,SSL 的升级版

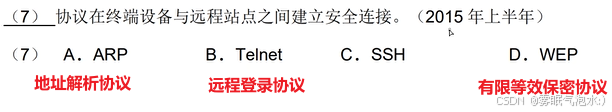

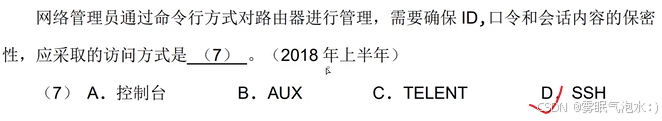

- SSH:安全远程登录协议,在终端设备和远程站点之间建立安全连接

- HTTPS:使用 SSL 加密算法的 HTTP

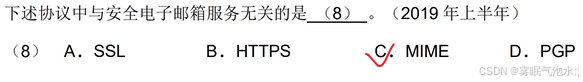

- MIME:扩展电子邮件的附件类型,能够支持非 ASCII 字符文本、非文本格式附件等

- PGP:基于RSA公钥对邮件加密,防止非授权者阅读;还能对邮件加上数字签名,使收信人可以确认邮件的发送方

- IPSec:加密 IP 数据报文

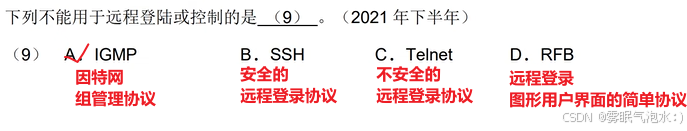

5. 杂题