在 ASP.NET 8 WebAPI 中使用不同的提供程序验证多个令牌(Token)及常见问题解答

介绍

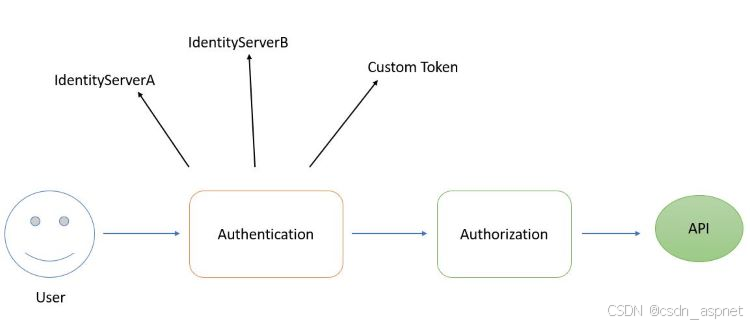

作为 ASP.NET 框架的最新版本,ASP.NET 8提供了强大的功能,可用于构建安全且可扩展的 Web API。API 开发的一个关键方面是身份验证,它确保只有授权用户或服务才能访问受保护的资源。在本文中,我们将探讨如何在 ASP.NET 8 API 中验证来自不同身份验证提供程序的多个令牌,并利用该框架的最新功能。

身份验证、授权和身份验证方案的核心概念

验证

身份验证是验证访问应用程序的用户或服务身份的过程。身份验证负责提供ClaimsPrincipal进行授权,以便做出权限决策。(如果令牌无效,则抛出Unauthorized 401 错误)。

授权

授权决定了经过身份验证的用户或服务可以在应用程序中执行哪些操作。它根据用户的身份和分配的权限来控制对资源的访问。(如果用户没有访问权限,则抛出Forbidden 403 错误)。

认证方案

身份验证方案定义用于对用户或服务进行身份验证的方法。ASP.NET 8 支持各种身份验证方案,包括JWT、OAuth、OpenID Connect和自定义身份验证机制。

设想

假设一个 ASP.NET 8 API 与多个身份验证提供程序交互的场景,每个提供程序都会以不同的格式或不同的验证要求颁发令牌。例如:

1、IdentityServerA:颁发使用特定密钥签名的 JWT 令牌的身份提供者。

2、IdentityServerB:另一个身份提供者,使用不同的验证参数颁发 JWT 令牌。

3、Custom Token Provider:以专有格式生成令牌的自定义身份验证服务。

实现多个提供商的身份验证

要在 ASP.NET 8 API 中验证来自不同提供程序的令牌,请按照以下步骤操作:

1、配置身份验证:在 Program.cs 文件中,通常在 CreateHostBuilder 方法中,使用 configureWebHostDefaults 方法配置身份验证服务。

var builder = WebApplication.CreateBuilder(args);

// Add services to the container.

builder.Services.AddAuthentication(options =>

{

options.DefaultAuthenticateScheme = JwtBearerDefaults.AuthenticationScheme;

options.DefaultChallengeScheme = JwtBearerDefaults.AuthenticationScheme;

})

.AddJwtBearer("JwtProvider1", options =>

{

// Configure JWT validation parameters for Provider 1

})

.AddJwtBearer("JwtProvider2", options =>

{

// Configure JWT validation parameters for Provider 2

});

var app = builder.Build();

// Configure the HTTP request pipeline.

if (!app.Environment.IsDevelopment())

{

app.UseExceptionHandler("/Home/Error");

app.UseHsts();

}

app.UseHttpsRedirection();

app.UseStaticFiles();

app.UseRouting();

app.UseAuthentication(); // Enable authentication middleware

app.UseAuthorization();

app.MapControllerRoute(

name: "default",

pattern: "{controller=Home}/{action=Index}/{id?}");

app.Run();

2、授权端点:将授权属性应用于您的控制器或操作,以指定应使用哪种身份验证方案。

[Authorize(AuthenticationSchemes = "JwtProvider1")]

[Route("api/controller1")]

public class Controller1 : ControllerBase

{

// Controller actions

}

[Authorize(AuthenticationSchemes = "JwtProvider2")]

[Route("api/controller2")]

public class Controller2 : ControllerBase

{

// Controller actions

}

3、验证令牌:在您的 API 端点或中间件中,根据各自的提供商验证传入的令牌。

public async Task<IActionResult> MyEndpoint()

{

var authenticationResult = await HttpContext.AuthenticateAsync("JwtProvider1");

if (!authenticationResult.Succeeded)

{

// Token validation failed

return Unauthorized();

}

// Token is valid, proceed with endpoint logic

// Access claims using authenticationResult.Principal.Claims

}

4、处理身份验证事件(可选):您可以选择处理身份验证事件来实现令牌验证或错误处理的自定义逻辑。

services.AddAuthentication()

.AddJwtBearer(options =>

{

options.Events = new JwtBearerEvents

{

OnTokenValidated = context =>

{

// Custom validation logic

return Task.CompletedTask;

},

OnAuthenticationFailed = context =>

{

// Custom error handling

return Task.CompletedTask;

}

};

});

通过遵循这些步骤,您可以配置身份验证方案以支持 ASP.NET Core 8 应用程序中的多个提供程序。

IdentityServerA(身份服务器A)

描述。IdentityServerA是一个身份提供者,它颁发使用特定密钥签名的 JWT 令牌。

示例。假设您有一个 ASP.NET 8 API,需要使用 IdentityServerA 进行用户身份验证。以下是为 IdentityServerA 配置身份验证的方法:

services.AddAuthentication(options =>

{

options.DefaultAuthenticateScheme = JwtBearerDefaults.AuthenticationScheme;

options.DefaultChallengeScheme = JwtBearerDefaults.AuthenticationScheme;

})

.AddJwtBearer("IdentityServerA", options =>

{

// Configure JWT validation parameters for IdentityServerA

options.Authority = "https://identityserverA.com";

options.Audience = "your_api_resource";

options.TokenValidationParameters = new TokenValidationParameters

{

ValidateIssuer = true,

ValidateAudience = true,

ValidIssuer = "https://identityserverA.com",

ValidAudience = "your_api_resource",

IssuerSigningKey = new SymmetricSecurityKey(Encoding.UTF8.GetBytes("your_secret_key"))

};

});

IdentityServerB(身份服务器B)

描述。IdentityServerB是另一个身份提供商,它颁发具有不同验证参数的 JWT 令牌。

示例。对于 IdentityServerB,您可以像 IdentityServerA 一样配置身份验证,但使用不同的验证参数。

services.AddAuthentication(options =>

{

options.DefaultAuthenticateScheme = JwtBearerDefaults.AuthenticationScheme;

options.DefaultChallengeScheme = JwtBearerDefaults.AuthenticationScheme;

})

.AddJwtBearer("IdentityServerB", options =>

{

// Configure JWT validation parameters for IdentityServerB

options.Authority = "https://identityserverB.com";

options.Audience = "your_api_resource";

options.TokenValidationParameters = new TokenValidationParameters

{

ValidateIssuer = true,

ValidateAudience = true,

ValidIssuer = "https://identityserverB.com",

ValidAudience = "your_api_resource",

IssuerSigningKey = new SymmetricSecurityKey(Encoding.UTF8.GetBytes("your_secret_key_for_B"))

};

});

Custom Token Provider(自定义令牌提供程序)

描述。自定义令牌提供程序以专有格式生成令牌。

示例。对于自定义令牌提供程序,您通常需要实现自定义身份验证方案。以下是一个简单的示例,说明如何执行此操作:

services.AddAuthentication(options =>

{

options.DefaultAuthenticateScheme = CustomTokenDefaults.AuthenticationScheme;

options.DefaultChallengeScheme = CustomTokenDefaults.AuthenticationScheme;

})

.AddCustomToken(options =>

{

// Configure authentication options for the custom token provider

options.TokenValidationParameters = new CustomTokenValidationParameters

{

// Add validation parameters specific to your custom token format

};

});

在这些示例中,每个身份验证提供程序都是单独配置的,并指定了必要的验证参数和设置,以对用户进行身份验证并验证每个提供程序颁发的令牌。这种方法允许你的 ASP.NET 8 API 与多个身份验证提供程序无缝交互,以适应不同的令牌格式和验证要求。

结论

在 ASP.NET API 中实现多个令牌提供程序的身份验证,使开发人员能够在保护应用程序的同时适应各种身份验证场景。通过理解核心身份验证概念并利用身份验证方案,开发人员可以构建可靠且灵活的身份验证解决方案,以满足现代应用程序的需求。

常见问题解答

问:为什么要验证多个令牌?

答:在现代 Web 开发中,应用程序通常会与多个身份验证提供程序交互,以适应不同的用户群或与外部服务集成。验证多个令牌可让 ASP.NET 8 API 安全地对来自不同来源的用户进行身份验证。

问:ASP.NET 8 如何处理多个身份验证提供程序?

答: ASP.NET 8 提供了一个灵活的身份验证中间件系统,开发人员可以配置多种身份验证方案,每种方案都针对特定的提供程序进行定制。这使得 API 可以同时验证来自不同来源的令牌。

问:ASP.NET 8 可以支持哪些身份验证提供程序?

答: ASP.NET 8 支持多种身份验证提供程序,包括 IdentityServerA 和 IdentityServerB 等身份服务器,以及自定义身份验证服务。每个提供程序可以颁发不同格式或具有不同验证要求的令牌。

问:如何为不同的提供商配置身份验证方案?

答:要为不同的提供程序配置身份验证方案,开发人员可以使用 AddAuthentication 方法注册身份验证中间件,然后使用特定于方案的扩展方法(例如,针对基于 JWT 的提供程序的 AddJwtBearer)。每个方案都配置了其特定的验证参数。

问:验证多个令牌时需要考虑哪些重要因素?

答:验证多个令牌时,务必确保每个身份验证方案都正确配置了正确的验证参数,包括颁发者、受众和签名密钥。此外,开发者应妥善处理身份验证失败,并考虑针对令牌刷新或撤销等场景实现自定义逻辑。

如果您喜欢此文章,请收藏、点赞、评论,谢谢,祝您快乐每一天。