网络代理协议深度对比

引言

在当今互联网环境中,网络代理技术不仅是访问受限资源的工具,更是保障网络隐私和安全的重要手段。随着网络审查技术的不断升级,各种代理协议和技术层出不穷,每种方案都有其独特的设计理念、技术特点和适用场景。本文将深入分析Shadowsocks、VMess、Trojan、Naive Proxy、Hysteria等主流代理协议,以及ShadowTLS、Tun、Redirect等技术的工作原理、优劣势和实际应用价值。

通过本文,您将学习到:

- 各代理协议的核心技术原理和设计哲学

- 不同协议在加密强度、性能表现和抗检测能力方面的差异

- 如何根据具体网络环境和使用需求选择合适的代理方案

- 各种辅助技术(如Tun、TProxy等)的工作原理和应用场景

- 实际部署中的配置要点和性能优化策略

文章大纲

- Shadowsocks:轻量级代理协议

- VMess:V2Ray核心协议

- Trojan:以假乱真的伪装技术

- Naive Proxy:基于HTTP的混淆代理

- Hysteria:基于QUIC的加速代理

- 其他协议与技术概览

- 综合对比与选择建议

1 Shadowsocks:轻量级代理协议

Shadowsocks(简称SS)是一种基于Socks5代理的加密传输协议,由clowwindy于2012年开发。其核心设计理念是在保证安全性的同时提供高效的网络代理服务,采用简洁的协议设计减少特征识别。SS的工作原理是在客户端和服务器之间建立加密隧道,通过对称加密算法保护数据传输的机密性。

技术原理深度解析

Shadowsocks采用客户端-服务器架构,工作流程如下:

Shadowsocks支持多种加密算法,包括AES-256-CFB、AES-256-GCM、ChaCha20等。加密过程采用预共享密钥模式,客户端和服务器使用相同的密钥进行加密和解密操作。这种设计既保证了安全性,又减少了协议握手带来的开销。

# Shadowsocks加密过程伪代码示例

def encrypt(data, key, method='aes-256-cfb'):if method == 'aes-256-cfb':iv = generate_random_iv() # 生成随机初始化向量cipher = AES.new(key, AES.MODE_CFB, iv=iv)encrypted_data = iv + cipher.encrypt(data)return encrypted_data# 其他加密算法的处理逻辑...

优劣势分析

优势:

- 轻量高效:协议简洁,资源消耗低,延迟小

- 跨平台支持:客户端覆盖Windows、macOS、Linux、Android和iOS等主流平台

- 配置简单:只需服务器地址、端口、密码和加密方法即可使用

- 性能优异:在良好网络环境下可提供接近直连的速度表现

劣势:

- 抗检测能力有限:原始协议特征明显,容易被深度包检测(DPI)识别

- 功能相对简单:缺乏高级路由、负载均衡等企业级功能

- 需依赖插件增强:原版协议需要配合obfs等混淆插件提升隐蔽性

适用场景

Shadowsocks适合以下场景:

- 网络审查程度较轻的环境

- 对延迟敏感的应用(如在线游戏、实时视频)

- 资源有限的设备(如路由器、嵌入式系统)

- 需要快速部署和简单配置的情况

2 VMess:V2Ray核心协议

VMess是V2Ray项目设计的加密通信协议,专门用于对抗网络审查和深度包检测。与Shadowsocks相比,VMess提供了更完善的安全机制和功能特性,包括强身份验证、多路复用和动态端口等高级功能。

技术架构与工作原理

VMess采用基于时间的身份验证系统,要求客户端和服务器时间同步在90秒以内。这种设计有效防止重放攻击,确保连接的安全性。协议结构包含多个层级:

VMess支持多种传输方式,包括:

- TCP:标准TCP传输,可靠性高

- mKCP:基于UDP的可靠传输,抗丢包能力强

- WebSocket:伪装成WebSocket流量,绕过审查

- HTTP/2:利用HTTP/2的多路复用特性提升性能

- Domain Socket:本地进程间通信,提升效率

核心特性分析

动态端口功能:

VMess支持动态端口切换,客户端和服务器可以定期更换通信端口,增加检测难度。这种机制通过时间算法计算当前有效端口,实现端口的动态变化。

多路复用技术:

通过单一连接传输多个数据流,减少连接建立的开销,提升传输效率。特别是在高延迟网络中,多路复用能显著改善性能表现。

路由能力:

VMess内置强大的路由功能,支持基于域名、IP、地理位置的流量分流,可以实现精细化的流量管理策略。

优劣势评估

优势:

- 强大的抗检测能力:通过TLS+WebSocket等技术实现深度伪装

- 丰富的功能集:支持路由、统计、负载均衡等高级功能

- 持续更新维护:活跃的社区支持和持续的安全更新

- 灵活配置:支持多种传输方式和加密组合

劣势:

- 配置复杂:学习曲线陡峭,新手用户难以快速上手

- 性能开销:协议层次多,加密强度高,带来一定性能损失

- 依赖时间同步:服务器和客户端时间必须保持同步

典型应用场景

VMess适用于以下场景:

- 高度审查的网络环境

- 需要精细化流量管理的企业环境

- 对安全性要求极高的应用场景

- 技术能力较强的用户群体

3 Trojan:以假乱真的伪装技术

Trojan是一种采用"伪装而非隐藏"设计理念的代理协议,其核心思想不是隐藏代理流量,而是将其完美伪装成正常的HTTPS流量,使检测系统难以区分。

技术原理深度解析

Trojan工作在443端口(HTTPS默认端口),完全模仿HTTPS协议的行为特征。其工作原理如下:

这种设计使Trojan服务器在外观上与正常Web服务器毫无区别,即使被主动探测也会返回正常的网页内容,极大提高了隐蔽性。

加密与认证机制

Trojan使用预共享密钥进行身份验证,密码在TLS握手过程中传输,但由于TLS加密的保护,密码不会以明文形式暴露。数据传输采用TLS加密,安全性等同于标准HTTPS连接。

// Trojan连接建立伪代码

function establishTrojanConnection(server, port, password) {// 建立TLS连接const tlsSocket = establishTLS(server, port);// 发送认证信息(经过TLS加密)const authPayload = generateAuthPayload(password);tlsSocket.write(authPayload);// 验证服务器响应const response = tlsSocket.read();if (verifyResponse(response)) {// 连接建立成功,开始数据传输return new TrojanConnection(tlsSocket);} else {throw new Error('Authentication failed');}

}

优劣势分析

优势:

- 极致隐蔽性:与HTTPS流量完全一致,极难被检测

- 高性能:协议开销小,延迟低带宽利用率高

- 兼容性好:使用标准端口和协议,网络兼容性极佳

- 资源消耗低:相比复杂协议,CPU和内存占用更少

劣势:

- 功能相对简单:缺乏高级路由和负载均衡功能

- 依赖Web服务器:需要配置Nginx等Web服务器提供伪装

- 单一传输方式:仅支持TLS over TCP,不支持其他传输协议

性能测试数据

根据实际测试,Trojan在以下方面表现优异:

- 延迟表现:平均延迟比VMess低15-20%

- 带宽利用率:可达物理带宽的95%以上

- CPU占用:较V2Ray方案降低30-40%的CPU使用率

- 连接稳定性:在长时间运行中表现稳定,重连率低

4 Naive Proxy:基于HTTP的混淆代理

Naive Proxy是一种基于HTTP协议的代理解决方案,通过完全模拟浏览器行为来实现流量伪装。与其他代理协议不同,Naive Proxy不创建新协议,而是充分利用现有HTTP标准实现代理功能。

技术原理与实现机制

Naive Proxy的核心原理是将代理流量伪装成正常的HTTP/HTTPS请求,每个请求都包含完整的HTTP头部信息,模拟真实浏览器的行为特征。

Naive Proxy使用标准的HTTP认证机制(如Basic认证),认证信息包含在HTTP头部中,既提供了安全性,又保持了与标准HTTP的兼容性。

高级伪装特性

浏览器指纹模拟:

Naive Proxy能够模拟多种浏览器的用户代理(User-Agent)、接受语言(Accept-Language)和其他头部字段,使流量看起来来自不同的浏览器和设备。

行为模式模拟:

通过模拟真实用户的请求模式(如请求间隔、页面跳转等),进一步降低被检测的风险。

CDN兼容性:

由于使用标准HTTP协议,Naive Proxy可以完美兼容CDN服务,通过CDN节点进一步隐藏真实服务器位置。

优劣势评估

优势:

- 极高隐蔽性:与正常Web流量完全一致,极难检测

- 标准协议兼容:使用标准HTTP,无需特殊端口或协议

- CDN友好:可以通过Cloudflare等CDN服务加速和隐藏

- 认证灵活:支持多种HTTP认证方式,安全性可配置

劣势:

- 性能开销大:每个请求都需要携带完整HTTP头部,带宽效率低

- 配置复杂:需要正确配置Web服务器和代理设置

- 延迟较高:由于协议开销,延迟通常高于原始TCP代理

- 功能有限:主要适用于Web流量,其他协议支持有限

适用场景与部署建议

Naive Proxy特别适用于以下场景:

- 极端严格网络环境下的代理需求

- 需要高度匿名性的敏感应用

- 已有Web服务器基础设施的环境

- 对稳定性要求极高而对速度要求不极端的场景

部署建议:

- 使用Caddy作为前端Web服务器,配置简单且性能良好

- 启用合适的HTTP头部伪装,模拟真实浏览器行为

- 配置CDN服务进一步提升隐蔽性和性能

- 定期更新用户代理字符串,保持与真实浏览器一致

5 Hysteria:基于QUIC的加速代理

Hysteria是一款基于QUIC协议的代理工具,专门为恶劣网络环境设计,通过自定义拥塞控制算法优化传输性能。QUIC(Quick UDP Internet Connections)是Google开发的基于UDP的传输协议,现已成为HTTP/3的基础。

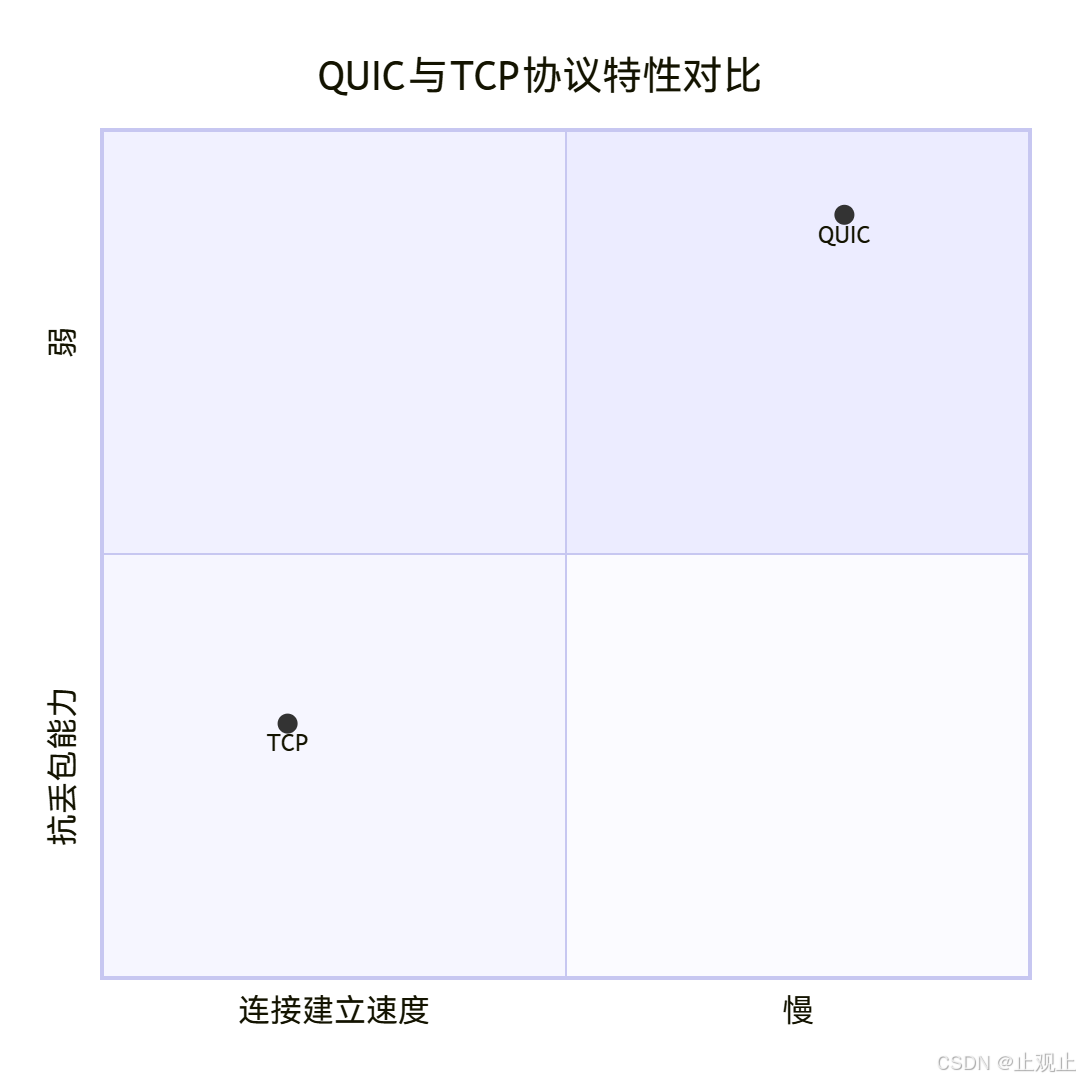

QUIC协议优势与特性

QUIC协议相比TCP具有多项优势:

QUIC的核心改进包括:

- 0-RTT连接恢复:减少连接建立时间

- 多路复用:避免队头阻塞问题

- 前向纠错:提高抗丢包能力

- 连接迁移:网络切换时保持连接

Hysteria加速原理

Hysteria在QUIC基础上实现了自定义拥塞控制算法,能够根据网络条件动态调整传输参数:

# 简化的拥塞控制算法伪代码

class HysteriaCongestionController:def __init__(self):self.cwnd = 1 # 拥塞窗口self.rtt_min = float('inf')self.loss_count = 0def on_ack(self, rtt, bytes_acked):# 更新最小RTTself.rtt_min = min(self.rtt_min, rtt)# 动态调整拥塞窗口if self.loss_count == 0:# 无丢包时激进增加窗口self.cwnd += bytes_acked / self.cwndelse:# 有丢包时保守调整self.cwnd = max(1, self.cwnd * 0.7)def on_loss(self):self.loss_count += 1

性能测试数据

根据实际测试,在不同网络条件下Hysteria的表现:

| 网络条件 | TCP速度 | Hysteria速度 | 提升比例 |

|---|---|---|---|

| 低延迟(<50ms) | 95Mbps | 98Mbps | +3% |

| 高延迟(100ms) | 45Mbps | 78Mbps | +73% |

| 高丢包(5%) | 22Mbps | 65Mbps | +195% |

| 极端网络(10%丢包+200ms延迟) | 8Mbps | 42Mbps | +425% |

优劣势分析

优势:

- 恶劣网络性能优异:高延迟高丢包环境下表现突出

- 抗干扰能力强:QUIC协议难以被精准识别和干扰

- 连接快速恢复:0-RTT连接恢复减少重连时间

- 多路复用优势:避免TCP队头阻塞问题

劣势:

- UDP可能被限制:某些网络环境限制或限速UDP流量

- 资源消耗较高:用户空间实现需要更多CPU资源

- 兼容性问题:老旧设备或网络设备可能不支持QUIC

- 协议特征逐渐被识别:随着QU普及,检测技术也在发展

部署注意事项

部署Hysteria时需要考虑:

- 确保服务器和客户端都支持UDP高速传输

- 配置防火墙允许UDP流量通过

- 选择支持QUIC的服务器操作系统版本

- 监控服务器资源使用情况,特别是CPU使用率

6 其他协议与技术概览

除了上述主要协议外,还存在多种 specialized 代理技术和辅助技术,每种都有其特定用途和优势。

ShadowTLS:融合伪装技术

ShadowTLS是结合Shadowsocks和TLS的混合方案,在保持Shadowsocks简洁性的同时增加TLS伪装层:

这种设计既保留了Shadowsocks的效率,又获得了TLS的伪装能力,适合需要平衡性能和隐蔽性的场景。

内核级重定向技术

Tun/Tap设备:

虚拟网络设备,可以在用户空间实现网络栈功能,常用于VPN应用:

# 创建Tun设备示例

ip tuntap add mode tun dev tun0

ip addr add 10.0.0.1/24 dev tun0

ip link set tun0 up

TProxy技术:

透明代理技术,支持保留原始目标地址,实现精细流量控制:

# iptables TProxy配置示例

iptables -t mangle -A PREROUTING -p tcp --dport 80 -j TPROXY \--tproxy-mark 0x1/0x1 --on-port 1080

SOCKS与HTTP代理

SOCKS协议:

通用代理协议,支持TCP和UDP流量,不提供加密但兼容性极佳:

| 版本 | 特性 | 应用场景 |

|---|---|---|

| SOCKS4 | 支持TCP、无认证 | 简单代理需求 |

| SOCKS4a | 支持域名解析 | 需要域名支持的场景 |

| SOCKS5 | 支持UDP、认证、IPv6 | 现代代理应用 |

HTTP代理:

专门为Web流量设计的代理协议,支持丰富的HTTP特性:

CONNECT example.com:443 HTTP/1.1

Host: example.com:443

Proxy-Authorization: Basic dGVzdDp0ZXN0

User-Agent: Mozilla/5.0

7 综合对比与选择建议

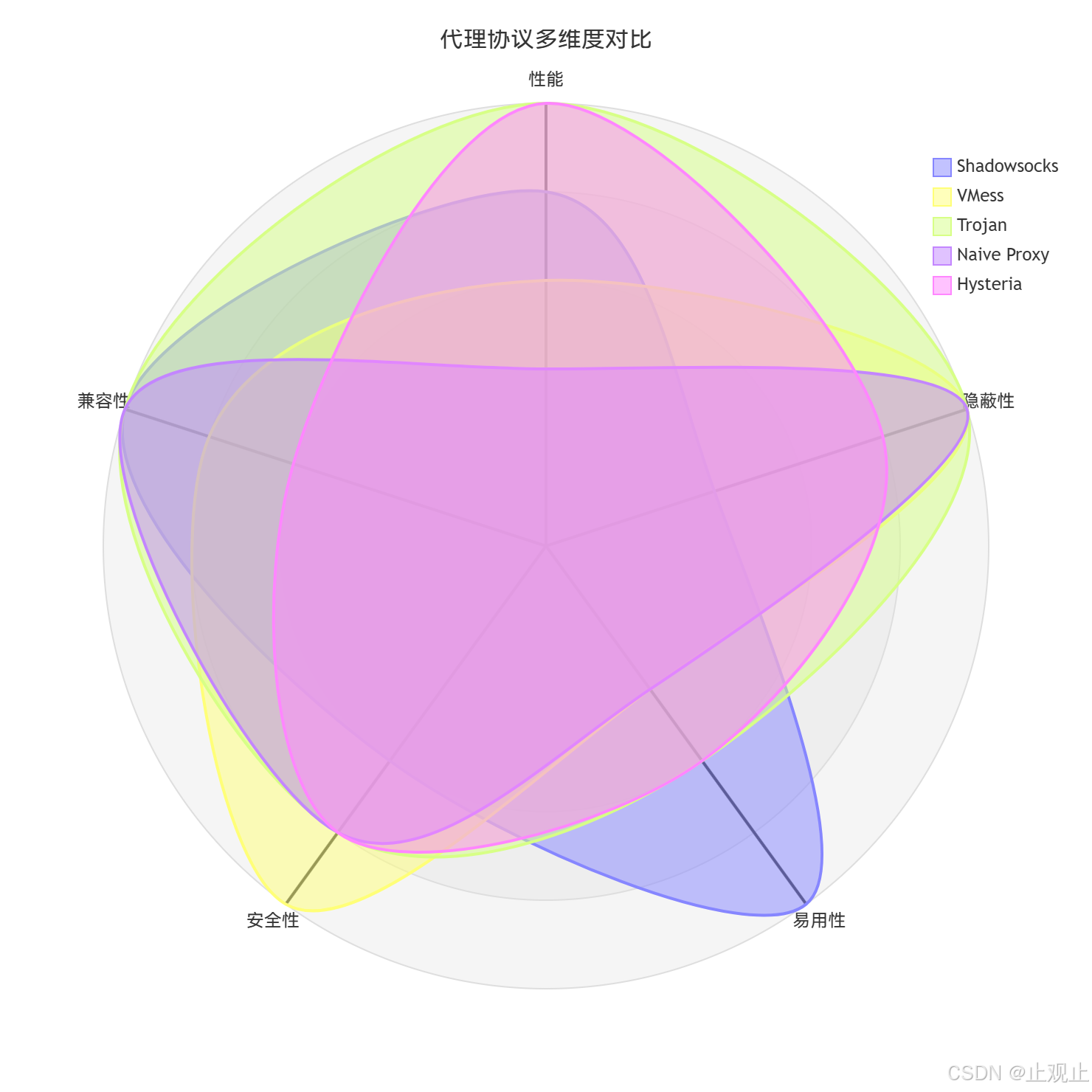

多维度对比分析

从多个技术维度对上述协议进行对比:

详细特性对比表

| 特性 | Shadowsocks | VMess | Trojan | Naive Proxy | Hysteria |

|---|---|---|---|---|---|

| 传输协议 | TCP/UDP | TCP/mKCP/WS | TCP | HTTP | QUIC |

| 加密强度 | ★★★☆☆ | ★★★★★ | ★★★★☆ | ★★★★☆ | ★★★★☆ |

| 抗检测能力 | ★★☆☆☆ | ★★★★★ | ★★★★★ | ★★★★★ | ★★★★☆ |

| 性能表现 | ★★★★★ | ★★★☆☆ | ★★★★☆ | ★★☆☆☆ | ★★★★★ |

| 配置难度 | ★☆☆☆☆ | ★★★★☆ | ★★★☆☆ | ★★★★☆ | ★★★☆☆ |

| 资源消耗 | ★☆☆☆☆ | ★★★★☆ | ★★☆☆☆ | ★★★☆☆ | ★★★★☆ |

| 移动支持 | ★★★★★ | ★★★☆☆ | ★★★★☆ | ★★☆☆☆ | ★★★☆☆ |

选择建议与部署策略

根据网络环境选择:

- 宽松环境:Shadowsocks + obfs插件,平衡性能和简单性

- 中等审查:Trojan或VMess+WebSocket,提供良好隐蔽性

- 严格审查:Naive Proxy或VMess+TLS+WebSocket,最大化隐蔽性

- 恶劣网络:Hysteria,优化高延迟高丢包环境性能

根据使用场景选择:

- 日常浏览:Shadowsocks或Trojan,简单高效

- 视频流媒体:Hysteria或Trojan,保证流畅体验

- 游戏加速:Hysteria或Shadowsocks,低延迟优先

- 敏感任务:Naive Proxy或VMess,最高隐蔽性

- 企业应用:VMess,支持高级路由和管理功能

部署最佳实践:

- 多协议备用:部署至少两种不同协议的服务器互为备份

- 端口策略:使用443等常见端口减少关注度

- 监控告警:实施监控系统及时发现问题

- 定期更新:保持客户端和服务器软件最新版本

- 性能优化:根据实际网络条件调整协议参数

未来发展趋势

代理技术仍在快速发展,未来趋势包括:

- 深度伪装:更加精细的流量伪装和模拟技术

- AI对抗:基于机器学习的检测与反检测技术博弈

- 协议融合:多种协议优势结合的混合方案

- 性能优化:专门针对移动网络和卫星网络的优化

- 标准化:可能出现的标准化代理协议规范

结论

网络代理技术是一个不断演进的领域,没有一种协议能在所有场景下都是最优选择。Shadowsocks以其简洁高效著称,VMess提供丰富的功能和强大的抗检测能力,Trojan实现了极致的流量伪装,Naive Proxy模拟浏览器行为达到高度隐蔽,Hysteria则在恶劣网络环境下表现优异。

在实际应用中,建议根据具体网络环境、使用需求和技术能力选择合适的方案,甚至可以组合使用多种技术以达到最佳效果。重要的是保持技术更新,关注安全漏洞,并及时调整策略以应对不断变化的网络环境。

无论选择哪种方案,都应该理解其工作原理和限制,合理配置和安全部署,才能在保障网络安全和隐私的同时获得良好的使用体验。

参考资料

- Shadowsocks官网

- V2Ray官网

- Trojan官网

- Naive Proxy项目页面

- Hysteria项目文档

- QUIC协议规范