《清华级防护,了解一下?》

前言

讲到渗透,我们不可避免会遇到有waf拦截咱们的攻击许多朋友在渗透测试中因为遇到WAF而束手无策,实际上所谓的BYPASS WAF实际上是去寻找位于WAF设备之后处理应用层数据包的硬件/软件的特性。利用特性构造WAF不能命中,但是在应用程序能够执行成功的载荷,绕过防护。

而其中:那些特性就像是一个个特定的场景一样,一些是已经被研究人员发现的,一些是还没被发现,等待被研究人员发现的。当我们的程序满足了这一个个的场景,倘若WAF没有考虑到这些场景,我们就可以利用这些特性bypass掉WAF了。

1. 关于雷池

长亭雷池(SafeLine) 下一代Web应用防火墙就是典型的以算法的革新重构了WAF类产品的能力。长亭科技自成立起便深 入探索Web安全防护的新思路,创新性提出以“智能语义分析算法”解决Web攻击 识别问题,给WAF内置“智能大脑”,使其具备自主识别攻击行为的能力,同时结合 学习模型,不断增强和完善“大脑”的分析能力,不依赖传统的规则库即可满足用户 日常安全防护需求。

超高star⭐

核心功能

→防护 Web 攻击 →防爬虫, 防扫描 →前端代码动态加密 →基于源 IP 的访问速率限制 →HTTP 访问控制。

如何部署长亭雷池(SafeLine)

安装雷池前请确保你的系统环境符合以下要求

CPU 指令架构:x86_64, arm64

CPU 指令架构:x86_64 架构必须支持 ssse3, 推荐支持 avx2指令集

软件依赖:Docker 20.10.14 版本以上

软件依赖:Docker Compose 2.0.0 版本以上

最低资源需求:1 核 CPU / 1 GB 内存 / 5 GB 磁盘```可以根据以下命令来查看相关信息

cat /proc/cpuinfo| grep "processor" # 查看 CPU 信息

lscpu | grep ssse3 # 确认 CPU 是否支持 ssse3 指令集

lscpu | grep avx2 # 确认 CPU 是否支持 avx2 指令集

docker version # 查看 Docker 版本

docker compose version # 查看 Docker Compose 版本

docker-compose version # 查看老版本 docker-compose 版本

free -h # 查看内存信息

df -h # 查看磁盘信息

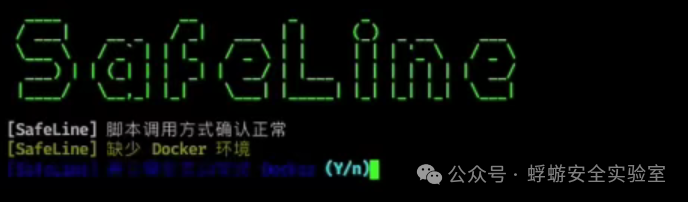

如果服务器只是缺少Docker之类的环境,那可以直接运行此命令进行一键安装:bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/manager.sh)"环境等相关确认无误后即可开始安装下载如下图:

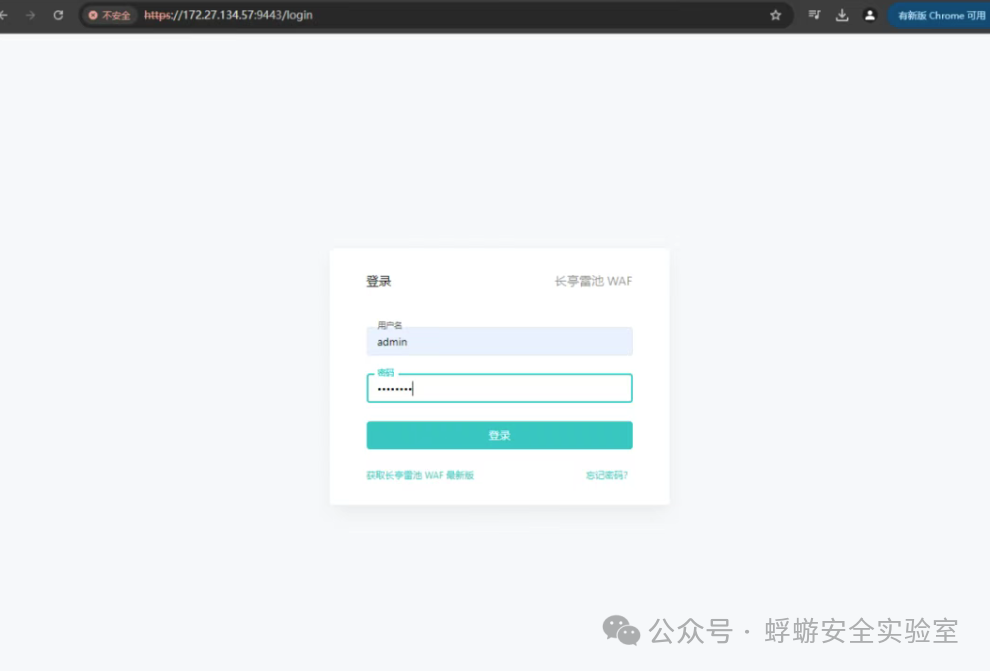

其中雷池的雷池默认登录方式:https://192.168.1.1 各位师傅可以根据自己的vps进行登录配置

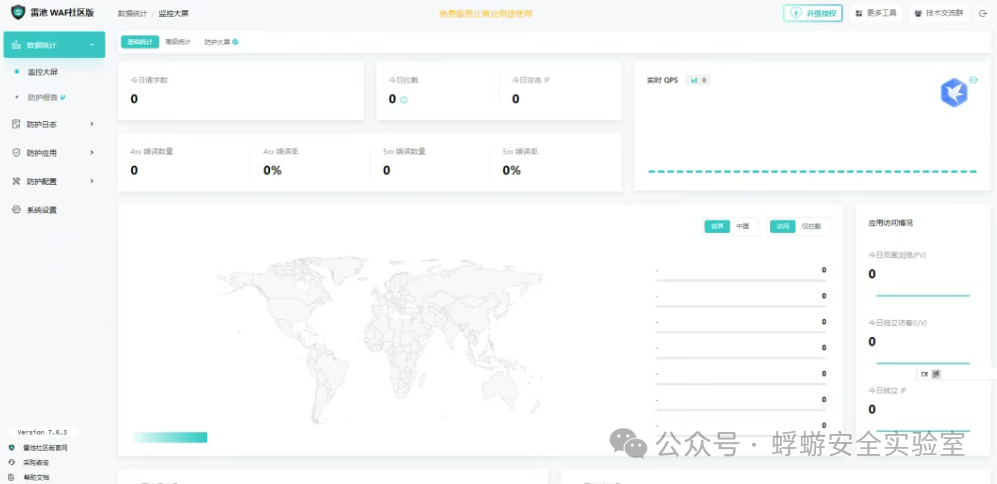

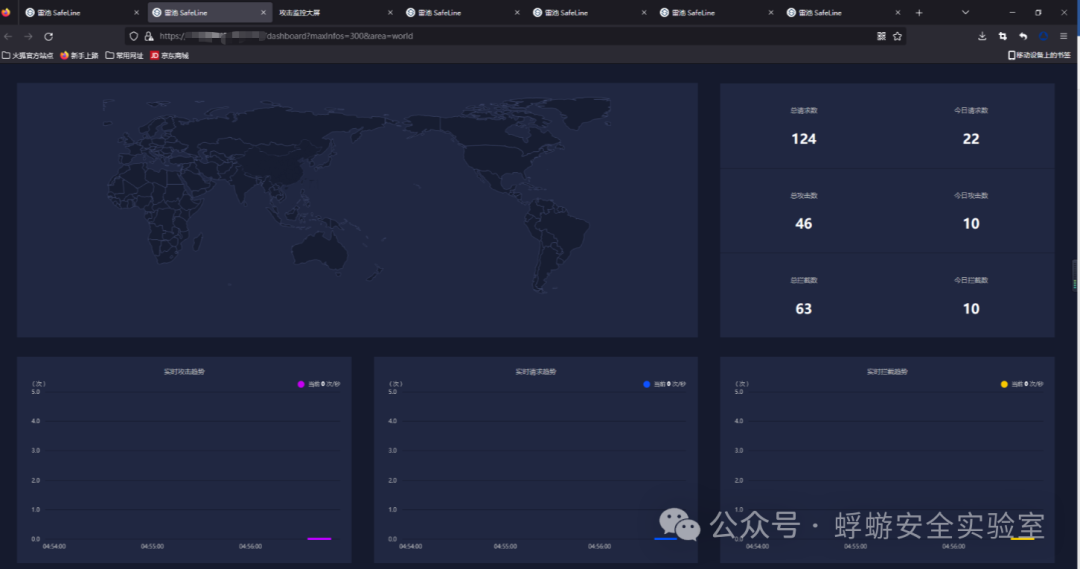

登录成功后的界面如下,可以看到给人的第一印象就是非常的整洁好看。

使用雷池

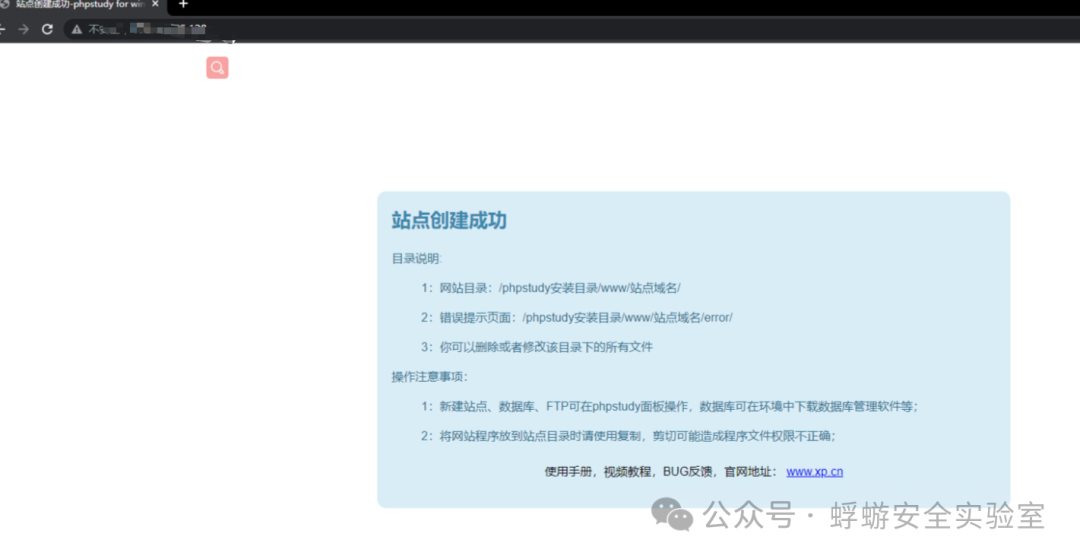

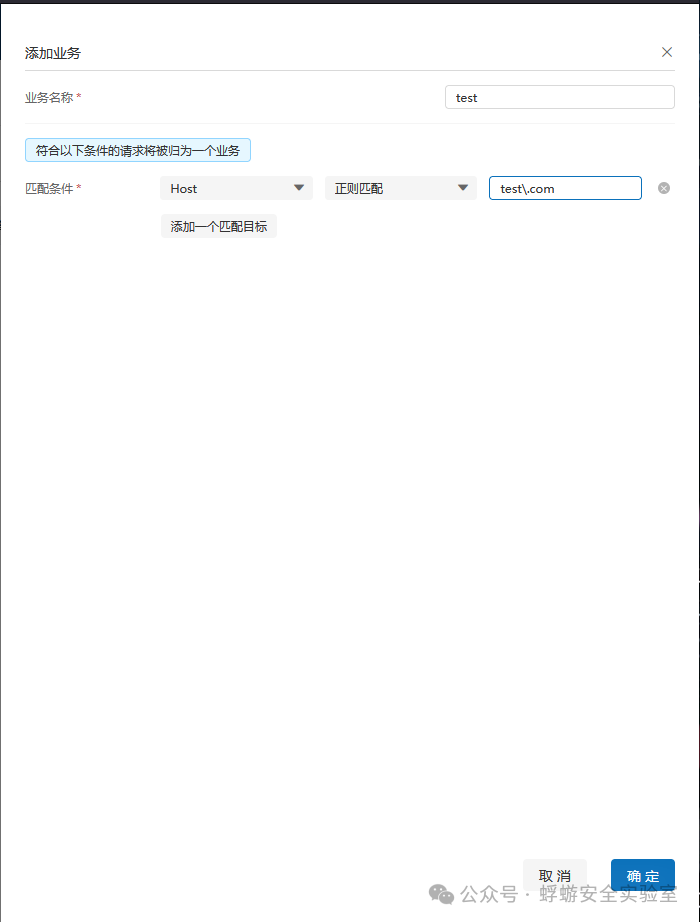

网站防护/防护站点管理 中添加站点,绑定域名,默认可以配置,表示只要是送到业务IP监听端口的流量,就会命中这个站点策略,如果不配置,如图中配置www.site.com,那么其他域名Host的流量将会走默认策略防护

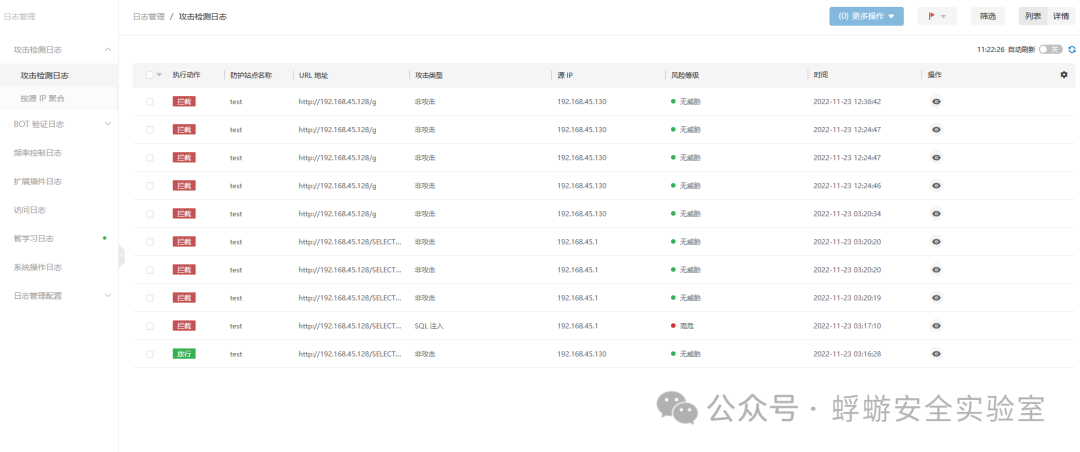

我们这里使用观察模式来测试雷池的防护能力

可以看到配置中对于常见漏洞以及对于waf需要拦截的场景都有相关的配置。

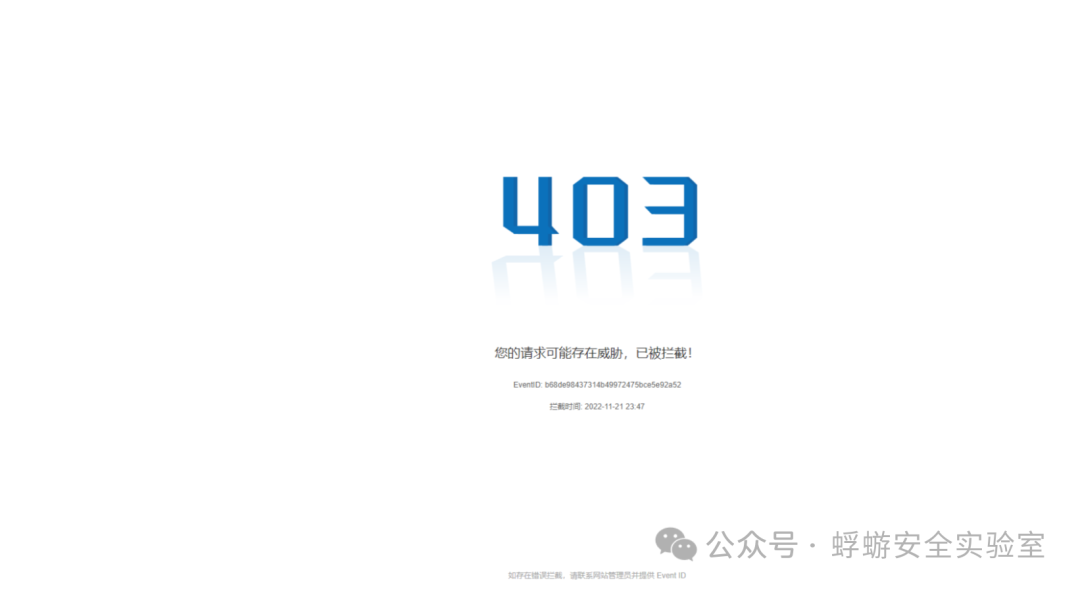

站点配置成功。尝试使用http://xxx.xxx.com/?id=1 or 1=1 进行sql注入尝试(具体网址根据各位的ips或正确的网页ip)

可以看到攻击行为被拦截

接下来介绍一下雷池(SafeLine)的几大特色功能点

BOT 防护

首先还是进行bot防护设置,将需防护生效的地址如下填写即可。

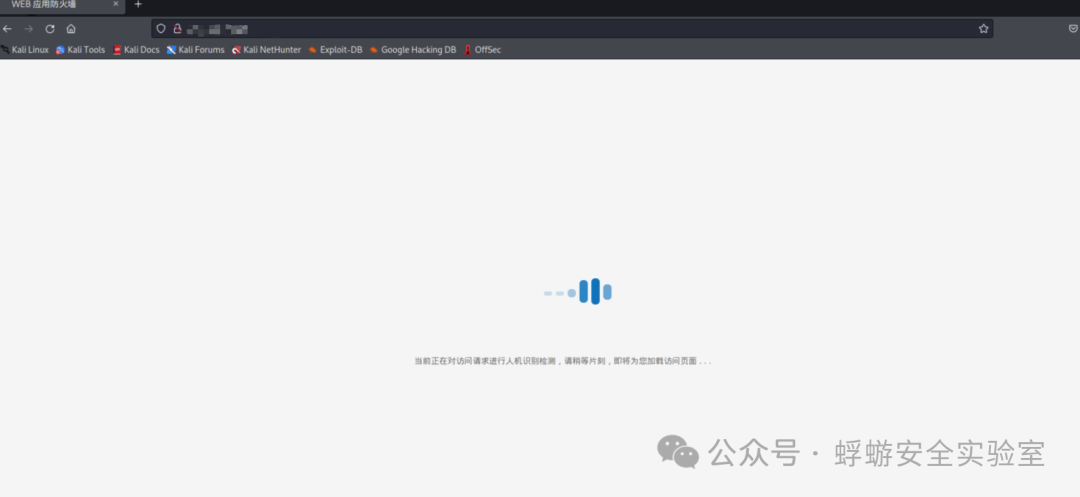

激活后如图显示

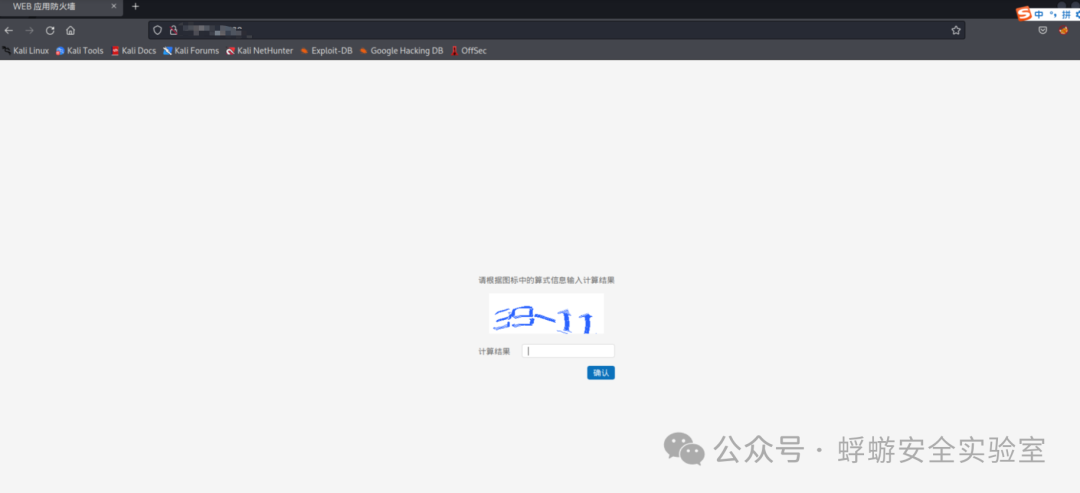

进行是否bot验证

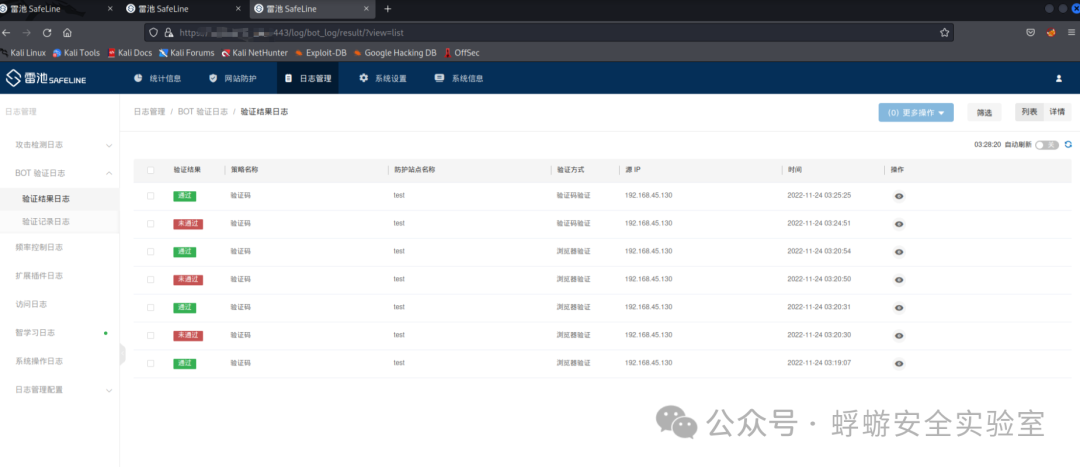

认证的相关日志我们也能在设备中进行查看

访问控制频率

测试步骤:1、登录设备管理页面,进入网站防护-防护站点管理,点击添加一个站点test; 2、进入网站防护-访问频率控制-访问频率限制规则,点击添加规则,规则名称aaa,要限制的IP列表为1.1.1.1,其他配置默认有效,查看添加是否成功; 3、在client上访问站点(用户IP 1.1.1.1),查看是否访问成功; 4、在client上访问站点(用户IP 1.1.1.2),查看是否访问成功;

可以看到能够成功访问日志也产生了,但实际页面遭到了拦截。

结合一下上边操作简单测试检验一下拦截效果

在攻击大屏中也能看到非常详细的攻击聚合,非常的直观。

智学习功能

1、登录设备管理页面,进入网站防护-防护站点管理,点击添加一个站点test; 2、进入智学习站点详情添加业务,匹配目标Host正则匹配test.com、输入业务名称。

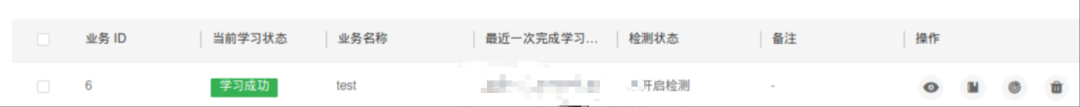

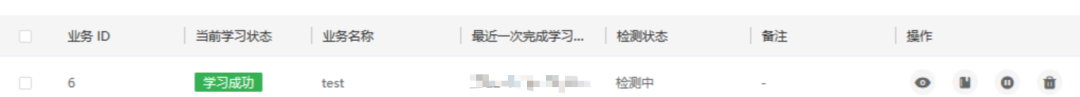

这个时候为成功添加,状态未学习。 那么我们如何开启模型学习?首先,登录设备管理页面,进入网站防护-防护站点管理,点击添加一个站点test; 再进入智学习站点详情业务建模页;选择未学习、学习失败、学习成功模型更多操作-开始学习

我们可以学习配置页编辑学习配置,例如学习天数1天、学习时间段00:00-当前时间+1分、样本量:10、样本来源IP数:1;

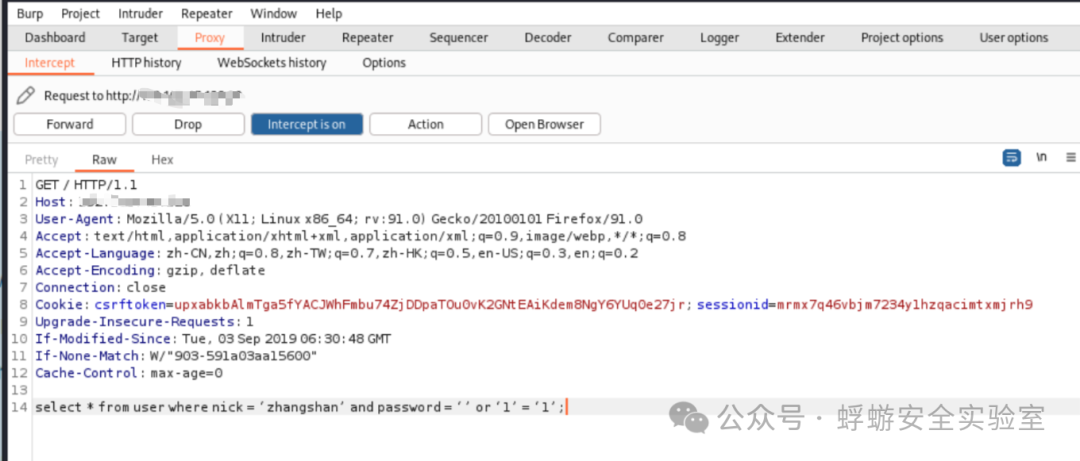

可以看到学习成功,我们再实际尝试进行真实攻击让攻击行为使站点自动学习,bp启动!

可以看到攻击的行为已经在站点的智学习中了。下边进行类似的攻击看看成效。

可以看到系统能够自动根据智学习内容自动匹配相关的告警去做出判断,大大减少了我们日常中对告警的人工研判,直接就可对着结果进行封禁操作,是不是工作起来就so easy?

文末总结end

正如雷池官网的宣传:SafeLine - 雷池 - 不让黑客越过半步 。凭借其智能威胁检测、高效攻击拦截以及灵活易用的特性无论是应对常见的网络攻击,还是防御新型威胁,雷池WAF都能以低运维成本实现高性能防护,助力企业轻松应对安全挑战。