上网行为组网方案

目录

1. 上网行为管理部署模式

1.1 路由模式

简介:

需求背景:

配置思路:

效果展示:

排错思路:

1.2 网桥模式

简介:

需求背景:

应用场景:

配置思路:

效果展示:

排错思路(网桥模式设备无法上网):

1.3 旁路模式

简介:

需求背景:

配置思路:

TCP RST:

效果展示:

注意事项:

功能支持列表:

排错思路:

2. 防火墙技术及其应用

2.1 防火墙过滤功能

2.2 防火墙过滤规则

2.3 防火墙端口映射及其应用

需求背景:

实现原理:

数据分析:

LAN-LAN端口映射需求:

核心场景

实现基础:DNAT 规则配置

关键配置项:“发布服务器” 的作用

完整流量流转(勾选 “发布服务器” 后)

辅助配置:防火墙自动放行

排错思路:

1. 上网行为管理部署模式

部署模式是指设备以什么样的工作方式部署到客户网络中去,不同的部署模式对客户原有网络的影响各有不同;设备在不同模式下支持的功能也各不一样,设备以何种方式部署需要综合用户具体的网络环境和功能需求而定。

1.1 路由模式

简介:

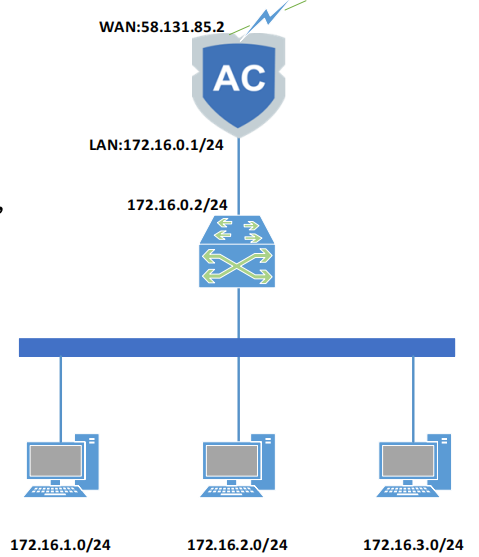

设备以路由模式部署时,AC(无线控制器)的工作方式与路由器相当,具备基本的路由转发及NAT功能。一般在客户还没有相应的网关设备或者用户的网络环境规模比较小,需要将AC做网关使用时,建议以路由模式部署。

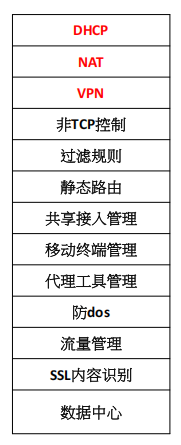

该模式下涉及的诸多功能,像 DHCP(动态主机配置协议,用于自动分配 IP 地址等网络配置)、NAT(网络地址转换,实现内网与外网地址映射)、VPN(虚拟专用网络,建立安全的远程连接),以及非 TCP 控制、过滤规则、静态路由、共享接入管理、移动终端管理、代理工具管理、防 DoS(拒绝服务攻击防护)、流量管理、SSL 内容识别、数据中心等方面的功能,这些功能共同支撑起路由模式下 AC 对网络的管理与控制。

需求背景:

客户需要用新的上网行为管理设备来替换旧的出口路由器,实现行为审计和管控。

“内网的电脑如果需要上网,出口设备需要配置些什么?”

- IP 地址相关:配置好 WAN 口的公网 IP 地址(这里是 58.131.85.2)以及 LAN 口的内网地址(172.16.0.1/24),同时可能需要为内网不同网段(如 172.16.1.0/24 等)配置路由,确保 AC 能识别这些网段的流量。

- NAT 功能:因为内网使用的是私有 IP 地址,要访问外网,需要配置网络地址转换(NAT),将内网私有 IP 转换为 WAN 口的公网 IP。

- DHCP 功能:可配置 DHCP 服务,为内网电脑自动分配 IP 地址、子网掩码、网关(AC 的 LAN 口地址 172.16.0.1)、DNS 服务器等网络配置信息。

- 上网行为管控规则:根据需求配置行为审计和管控规则,比如限制某些网站访问、管控应用使用等,以实现对上网行为的管理。

配置思路:

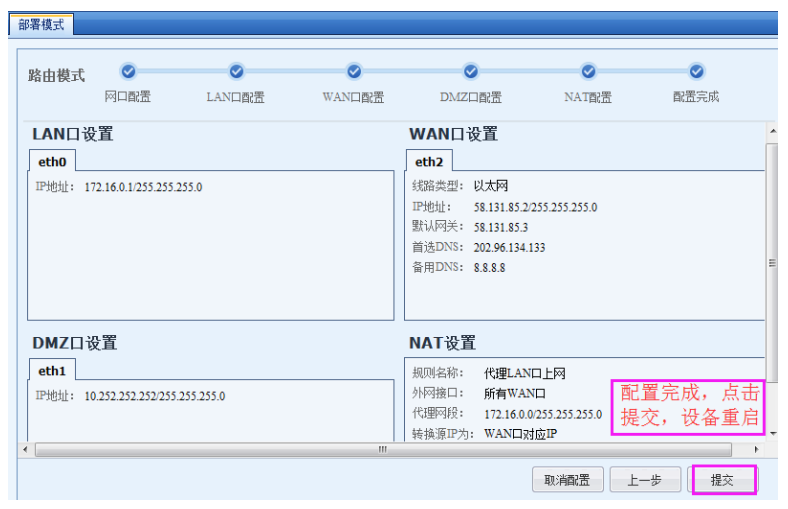

- 网口配置:配置各网口地址。如果是固定IP,则填写运营商给的IP地址及网关;如果是ADSL拨号上网,则填写运营商给的拨号帐号和密码;确定内网口的IP;

- 确定内网是否为多网段网络环境,如果是的话需要添加响应的回包路由,将到内网各网段的数据回指给设备下接的三层设备。

- 用户是否需要通过AC设备上网,如果是的话,需要设置NAT规则。

- 检查并放通防火墙规则。

效果展示:

排错思路:

- 检查 PC 自身网络配置:查看 PC 网口的 IP 地址和子网掩码,确保其在正确的网段内,这是网络通信的基础。

- 检查网关与 DNS:确认 PC 的默认网关(通常是 AC 的 LAN 口地址)和首选 DNS 服务器配置正确,否则无法正常访问外网或解析域名。

- 检查 AC 的 SNAT 配置:SNAT(源网络地址转换)用于将内网 IP 转换为外网 IP,需检查 AC 上针对 PC 的 SNAT 规则是否正确,保证内网 PC 能对外发起访问。

- 检查 AC 的回包路由:回包路由要确保外部数据能正确返回给内网 PC,需检查 AC 上相关路由配置是否准确。

- 测试被访问设备:用 PING、TELNET、WGET 等工具,测试 PC 要访问的设备自身能否正常上网,排查是否是目标设备的问题。

- 排查网口兼容性:通过更换网线、网口,或在中间添加交换机等方式,解决可能因网口、网线不兼容导致的网络问题。

- 排查 ARP 相关冲突:ARP 防护和免费 ARP 可能存在冲突,需检查这部分配置,避免因 ARP 问题影响网络通信。

- 检查网口状态:利用 ifconfig 命令检查网口是否有错误包或丢包情况,用 ethtool -S 查看丢包类型,以定位网口层面的故障。

1.2 网桥模式

简介:

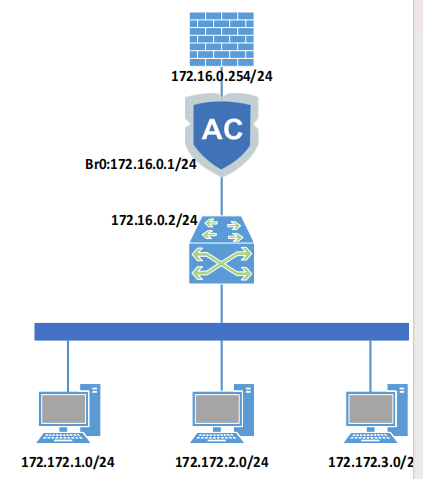

设备以网桥模式部署时对客户原有的网络基本没有改动。网桥模式部署AC时,对客户来说AC就是个透明的设备,不会对原有网络的结构和配置等产生明显影响。如果因为AC自身的原因而导致网络中断时可以开启硬件bypass功能,即可恢复网络通信。

bypass解释:在网络设备中,bypass(旁路)功能指的是当设备出现故障、异常(如硬件损坏、软件故障导致设备无法正常转发数据 )或维护操作(如设备升级、配置更改等 )时,让网络流量绕过故障设备,直接在网络链路中进行传输,以维持网络通信不中断。以网桥模式部署的 AC(无线控制器)为例,当 AC 因为自身原因(比如硬件故障、软件运行出错等 )影响到网络传输,导致网络中断时,开启硬件 bypass 功能后,AC 在网络链路中就如同被短路,数据不再经过 AC 进行处理,而是直接从旁路通道传输,从而保证了网络通信的连续性。从更广泛的应用场景来看,防火墙、入侵检测系统(IDS)、入侵防范系统(IPS)等网络安全设备也常配备 bypass 功能。比如在防火墙中,当防火墙因遭受大流量攻击或内部程序崩溃时,启用 bypass 功能可使流量直接通过,避免因防火墙故障导致整个网络无法访问 ;在 IDS/IPS 设备中,bypass 功能可在设备进行深度检测出现异常时,保证网络流量的正常通行,防止设备成为网络瓶颈。

需求背景:

客户需要部署一台上网行为管理设备,但是又不想对网络改动太大。

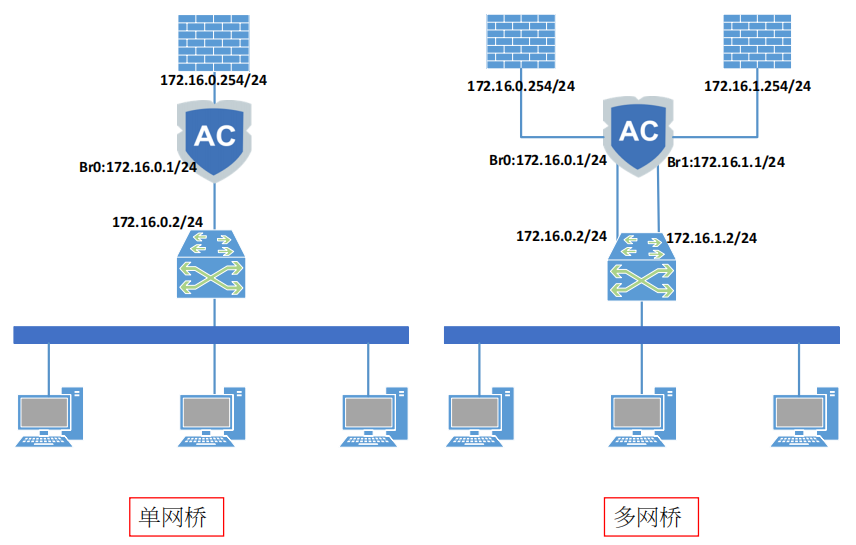

1、电脑如何管理 AC?通常可以通过在同一网络(或可通信的网络)中,电脑使用 AC 的管理 IP(如图中 Br0 的 172.16.0.1/24),通过网页管理界面、专用管理软件或者命令行等方式来管理 AC。2、AC 如何才能上网?AC 需要正确配置网络参数,比如设置合适的 IP 地址、子网掩码,以及配置默认网关(如图中可能的 172.16.0.254/24)和 DNS 服务器等,同时要确保网络链路(包括与上级设备的连接等)正常,这样 AC 才能接入网络并实现上网功能。

应用场景:

| 对比维度 | 单网桥 | 多网桥 |

| 硬件接口及配置复杂度 | 仅使用一个网桥接口,硬件连接和配置简单,管理员工作量少,配置错误概率低 | 配备多个网桥接口,每个接口需独立配置参数,还要设置接口间通信策略等,配置更复杂 |

| 网络分段管理能力 | 主要连接一个网络区域或网段,对多网段精细化管理能力有限 | 可连接多个不同网络区域或网段,能对不同网段独立管理和控制,实现精细分段管理 |

| 网络适应场景 | 适用于网络规模小、结构简单、分段管理需求低的场景,如小型办公室、家庭网络等 | 适用于网络规模大、结构复杂、分段管理需求高的场景,如大型企业园区、校园网络等 |

| 数据转发及性能 | 数据转发路径单一,小流量时可满足需求,大流量易出现转发瓶颈 | 多个网桥接口并行处理不同网段数据转发,分散流量,提升转发效率和网络整体性能 |

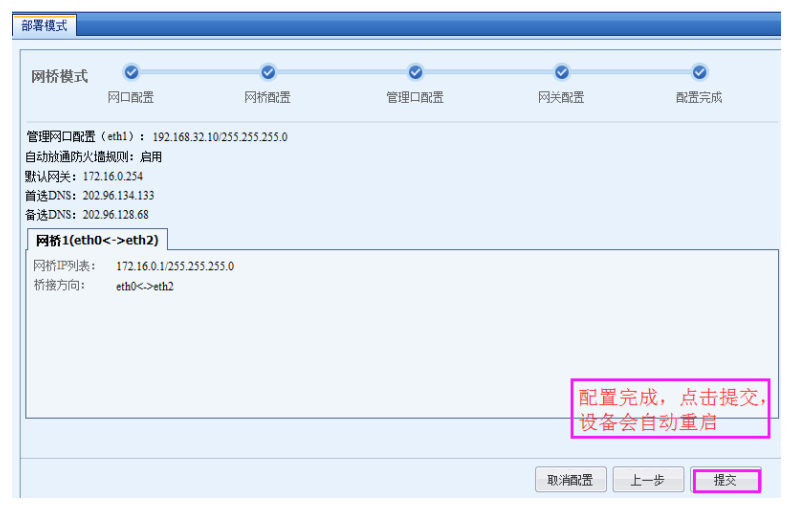

配置思路:

- 配置设备网桥地址,网关地址,DNS地址。

- 确定内网是否为多网段网络环境,本案例就是三层环境,所以需要添加相应的回包路由,将到内网各网段的数据回指给设备下接的三层设备。

- 检查并放通防火墙规则。

效果展示:

排错思路(网桥模式设备无法上网):

- 检查 AC 网线连接:查看 AC 的网线是否反接,若在线用户列表出现大量公网 IP,可能是网线反接导致网络异常。

- 检查网桥地址:确认网桥地址是否可用,且是否与内网其他地址存在冲突,地址冲突会影响网络通信。

- 检查网关指向:核实网关是否指向靠近网络出口方向的设备,若网关指向错误,设备无法正常访问外网。

- 检查 DNS 配置:查看设备上的 DNS 是否填写正确,DNS 错误会导致域名无法解析,进而无法上网。

- 检查前端设备拦截:确认前面的设备(如路由器、防火墙等)是否有拦截 AC 的情况(比如通过 ACL 规则拦截),或者是否对 AC 做了源地址转换代理上网的相关设置,这些情况都可能影响 AC 的网络连接。

1.3 旁路模式

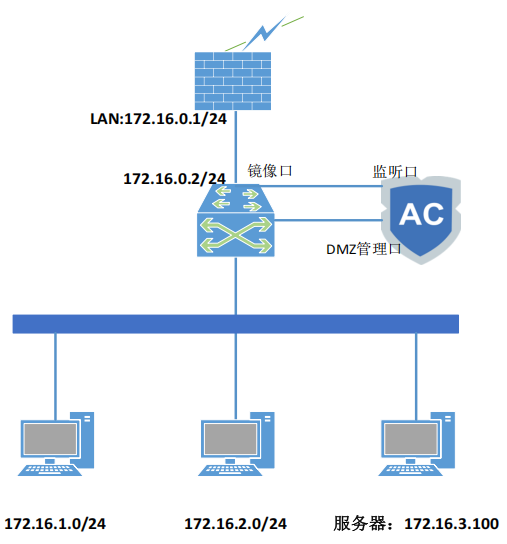

简介:

旁路模式主要用于实现审计功能,完全不需要改变用户的网络环境,通过把设备的监听口接在交换机的镜像口,实现对上网数据的监控。这种模式对用户的网络环境完全没有影响,即使宕机也不会对用户的网络造成中断。

需求背景:

某客户想部署上网行为管理设备来审计内网用户的上网行为,但是不能改动现有的网络环境。

“在旁路模式下,AC 能实现哪些控制功能呢?”

- 上网行为审计:对用户的上网行为,如访问的网站、使用的应用、传输的数据等进行记录和审计,帮助管理员了解内网用户的网络使用情况。

- 流量分析:分析网络流量的分布、大小、类型等,识别出流量异常情况,为网络优化和故障排查提供依据。

- 内容过滤:可以对用户访问的内容进行过滤,比如阻止访问恶意网站、不良信息网站等,保障网络内容的安全性。

- 应用识别与控制:识别网络中运行的各种应用(如即时通讯、视频播放、文件传输等应用),并根据需求对这些应用进行控制,如限制某些应用的使用带宽或直接禁止使用。

- 用户行为监控:监控用户的网络操作行为,如登录操作、数据上传下载操作等,便于及时发现违规或异常行为。

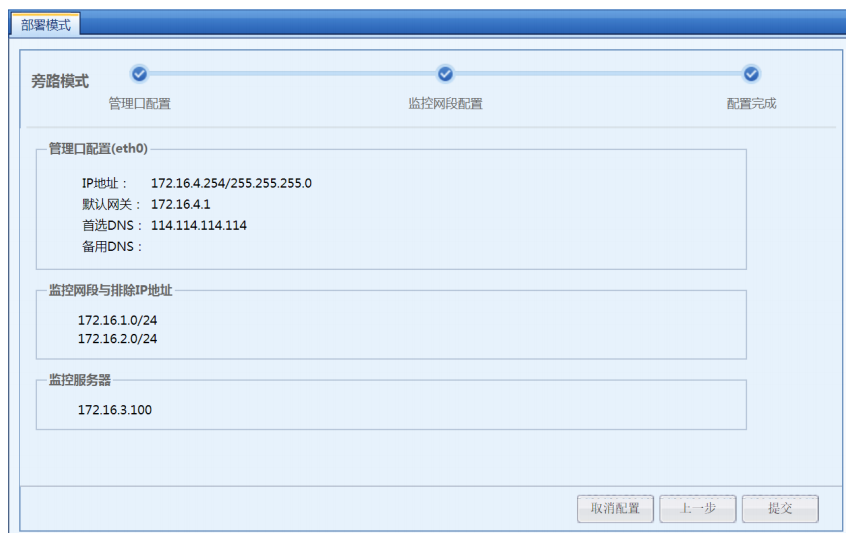

配置思路:

- 交换机设置镜像口,并接到AC监听口。

- 配置需要审计的内网网段和服务器网段。

- 配置管理口地址,用于管理AC设备。

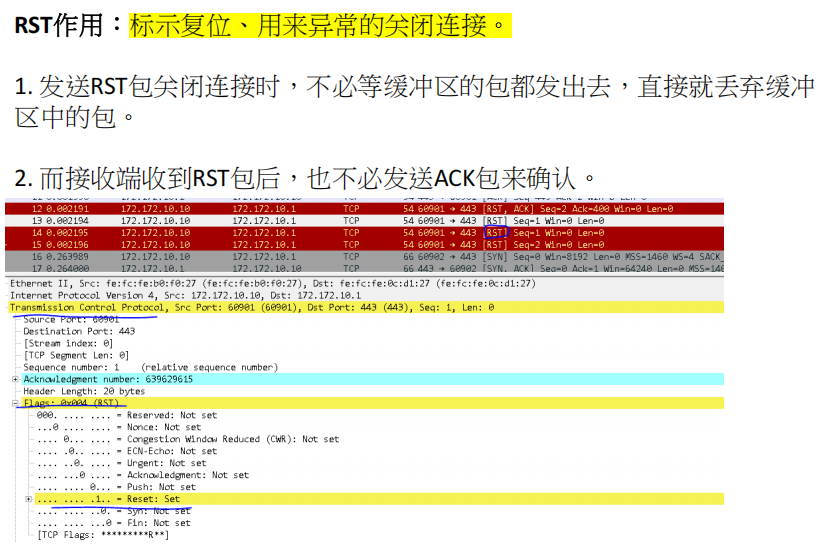

在旁路模式下,仅靠旁路部署的 AC(上网行为管理设备),通常难以直接实现这三个需求:

- 禁止用户访问赌博网站:旁路模式下 AC 多为监听审计,缺乏直接阻断网络流量的能力,较难直接禁止。

- 禁止用户使用 QQ:同理,难以对 QQ 的通信流量进行直接拦截禁止。

- 对视频流量进行限速:旁路模式下 AC 无法直接对流量进行管控和限速操作。

TCP RST:

效果展示:

注意事项:

- 路由模式可以实现设备所有功能,网桥模式其次,旁路模式多用于审计,只能对TCP应用控制,控制功能最弱。

- 路由模式对客户原有网络改造影响最大,网桥模式其次,旁路模式对客户原有网络改造无影响,即使设备宕机也不会影响客户断网。

功能支持列表:

排错思路:

- 检查镜像配置:确认交换机等设备的端口镜像配置是否正确,保证流量能准确镜像到 AC 的监听口,若镜像规则错误,AC 无法获取流量进行审计等操作。

- 查看 AC 运行状态:检查 AC 设备是否正常运行,系统有无报错,服务是否正常启动,若设备自身故障,会影响旁路模式下的功能。

- 测试流量抓取:用抓包工具在 AC 监听口抓包,看是否能获取到预期的网络流量,若抓不到流量,说明流量镜像或传输环节有问题。

- 检查 AC 策略配置:确认 AC 上的审计、控制等策略是否正确配置,比如网址过滤、应用控制等策略的规则是否准确,若策略配置错误,无法实现相应功能。

- 验证网络连通性:检查 AC 与网络中其他设备(如交换机、核心路由器等)的连通性,确保 AC 能正常接入网络,避免因网络不通导致功能异常。

- 查看日志信息:查看 AC 的系统日志、审计日志等,从日志中获取故障相关线索,如是否有流量异常、策略匹配失败等记录。

2. 防火墙技术及其应用

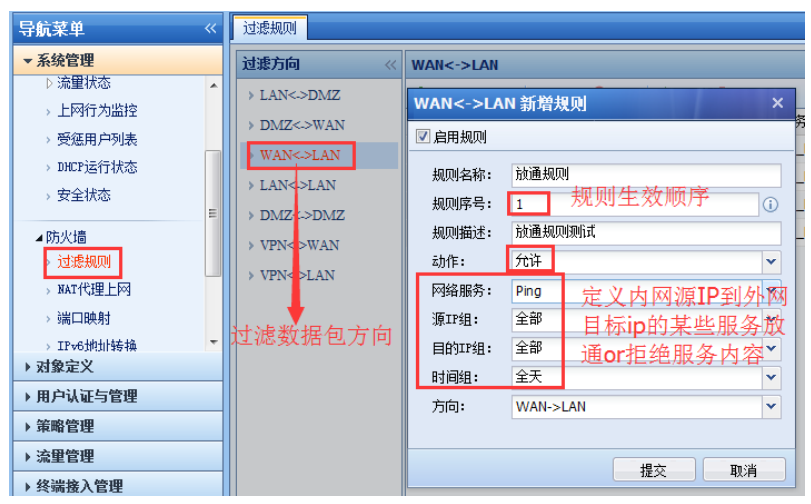

2.1 防火墙过滤功能

1、防火墙规则是控制设备各个网口转发数据的 “开关”。

2、可基于 IP 和端口对数据包的转发进行控制,类似传统的四层防火墙。

2.2 防火墙过滤规则

2.3 防火墙端口映射及其应用

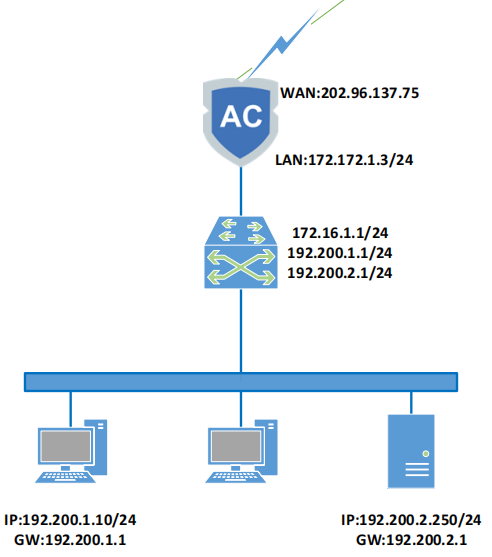

需求背景:

该客户已经通过配置实现了AC代理内网用户和服务器上公网。内网有一台OA服务器,地址192.200.2.250,使用的服务端口是TCP 80。客户希望将此OA服务器发布到公网,外网用户通过

http://202.96.137.75:8000的方式访问到服务器。

实现原理:

端口映射即DNAT,用来设置对数据包目标IP地址进行转换的规则。

常用来实现客户内网有服务器需要发布到公网,或者内网用户需要通过公网地址访问内部服务器的需求。

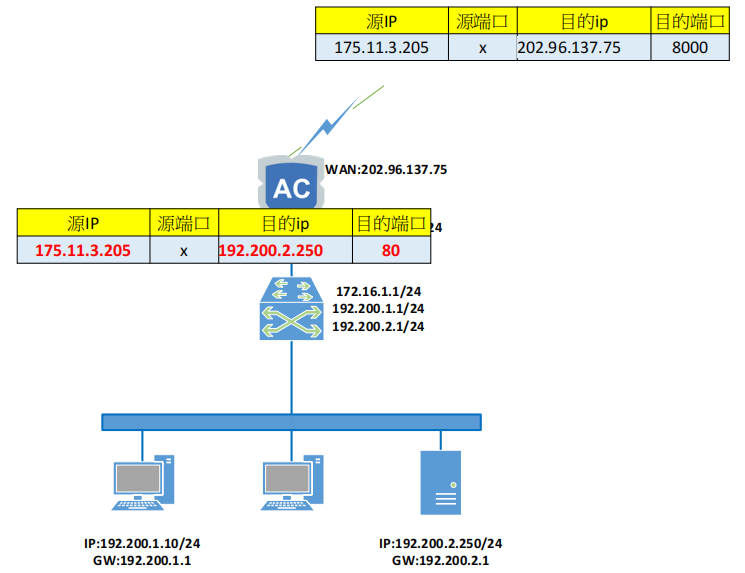

数据分析:

- 外网设备(源 IP 为 175.11.3.205)向公网 IP(202.96.137.75)的 8000 端口发起访问请求。

- 经过 AC(其 WAN 口为 202.96.137.75)的端口映射处理后,目标 IP 被转换为内网服务器 IP(192.200.2.250),目标端口转换为 80,从而实现外网对内部服务器(提供 80 端口服务)的访问。

LAN-LAN端口映射需求:

核心场景

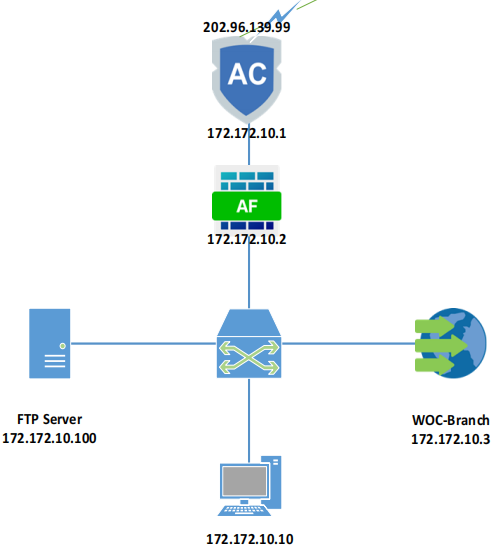

PC(172.172.10.10)需要通过 AC 的公网 IP(202.96.139.99)的 4433 端口,访问内网 WOC 服务器(172.172.10.3)的 443 端口,实现内网设备通过公网地址访问内网服务器的需求。

实现基础:DNAT 规则配置

- 原理:DNAT(目标网络地址转换)是核心技术,通过转换数据包的目标 IP 和端口,将公网地址的访问请求转发到内网服务器。

- 配置逻辑:在 AC 上设置规则,将 “外部访问 IP(202.96.139.99)+ 外部端口(4433)” 的流量,转发到 “内部目标 IP(172.172.10.3)+ 内部端口(443)”。

- 效果:PC 发往 202.96.139.99:4433 的请求,会被 AC 转换为对 172.172.10.3:443 的访问,初步实现通信链路。

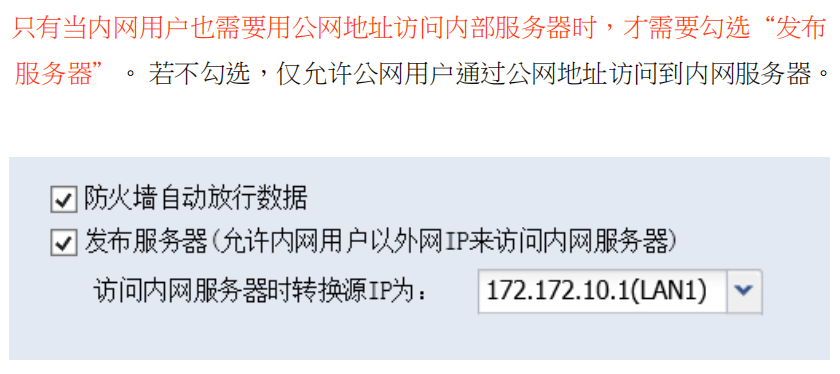

关键配置项:“发布服务器” 的作用

- 不勾选时:仅支持公网用户通过公网 IP 访问内网服务器,内网用户若用公网 IP 访问,可能因地址解析或路由问题失败。

- 勾选时:

- 允许内网用户(如 PC)用公网 IP(202.96.139.99)访问内网服务器,解决 “内网访问公网地址对应内网服务” 的场景。

- 需同步设置 “访问内网服务器时转换源 IP 为”(如 AC 的 LAN 口 IP 172.172.10.1),避免服务器响应包直接回给 PC(因源 IP 未转换可能导致通信中断)。

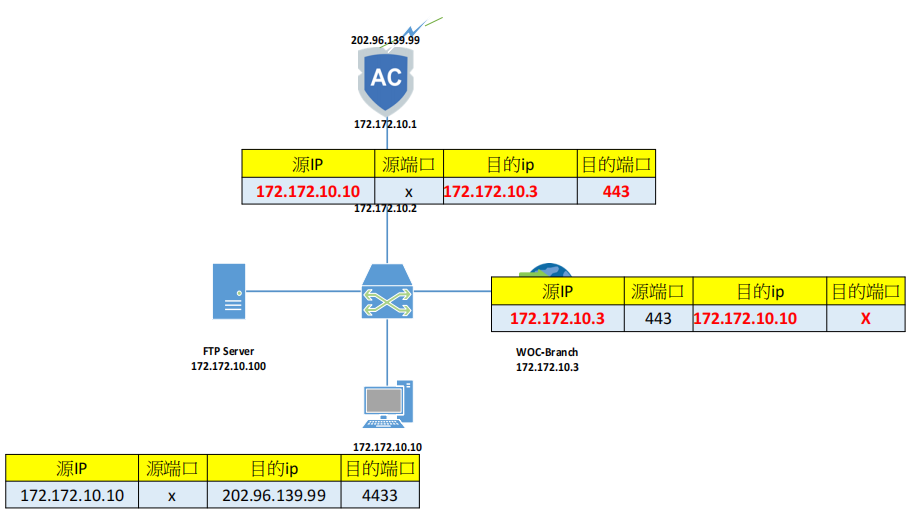

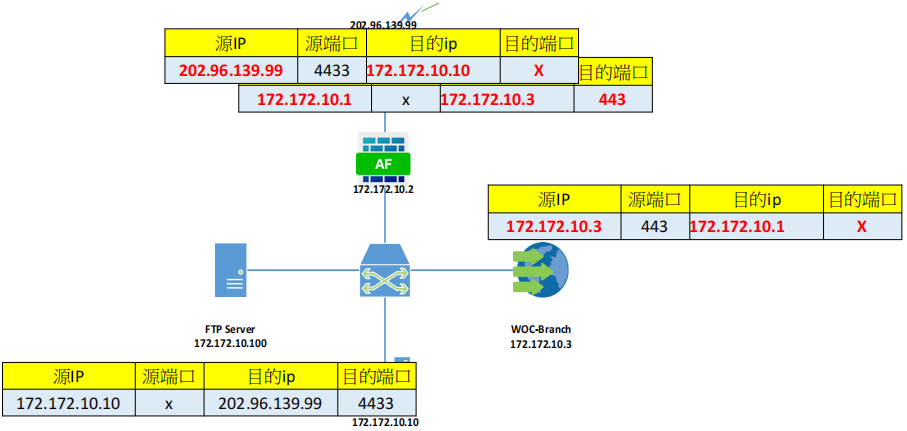

完整流量流转(勾选 “发布服务器” 后)

- PC 发起请求:源 IP(172.172.10.10)→ 目标 IP(202.96.139.99):4433。

- AC 处理:

- 目标转换:将 202.96.139.99:4433 转为 172.172.10.3:443。

- 源 IP 转换:将 PC 的源 IP(172.172.10.10)转为 AC 的 LAN 口 IP(172.172.10.1)。

- 服务器响应:WOC 服务器(172.172.10.3)向 AC 的 LAN 口 IP(172.172.10.1)返回数据。

- AC 回传:AC 将源 IP(172.172.10.3)转回 202.96.139.99,目标 IP(172.172.10.1)转回 PC 的 IP(172.172.10.10),最终数据送达 PC。

辅助配置:防火墙自动放行

勾选 “防火墙自动放行数据” 后,AC 会自动生成允许该映射流量通过的防火墙规则,无需手动配置,简化操作并避免因规则缺失导致的访问失败。

通过以上配置,既能满足公网用户访问需求,又能支持内网用户通过公网地址访问内网服务器,实现了 LAN-LAN 场景下端口映射的完整功能。

排错思路:

- 检查内网 PC 到 WEB 服务器的访问:这是判断服务器自身是否正常的关键一步。若内网 PC 能正常访问 WEB 服务器,说明服务器本身服务没问题;若不能,需先排查服务器故障。

- 检查 AC 到 WEB 服务器的访问:AC 作为端口映射的关键设备,需确认它与 WEB 服务器之间的连接是否通畅,以此排查 AC 到服务器的链路问题。

- 检测外网流量到 AC 外网口:由于运营商可能封堵未备案端口(如 80 端口),要查看外网访问流量是否能到达 AC 的外网口,若流量未到达,可能是端口被运营商限制。

- 检查 AC 设备端口映射配置:端口映射的核心配置在 AC 上,需仔细核对配置的外部 IP、端口与内部服务器 IP、端口是否对应正确,若配置错误,端口映射无法生效。

- 检查 AC 设备防火墙配置:AC 的防火墙规则可能会拦截端口映射的流量,要确认防火墙是否允许相关流量通过。

- 检查 AC - WEB 服务器中间设备的 ACL 策略:AC 与 WEB 服务器之间的中间设备(如交换机、路由器等)的访问控制列表(ACL)可能会限制流量,需检查这些 ACL 是否阻碍了端口映射的流量传输。

- 检查 WEB 服务器自身防火墙策略:WEB 服务器自身的防火墙可能会禁止公网 IP 访问,要查看服务器防火墙是否对来自公网的访问做了限制。