FTP 服务详解:原理、配置与实践

FTP 服务详解:原理、配置与实践

一、FTP 服务基础认知

(一)核心功能与协议

FTP(File Transfer Protocol,文件传输协议 ),用于实现不同操作系统间文件共享传输,依托 smbd(管理共享、认证等 )和 nmbd(NetBIOS 解析、共享浏览 )进程,借助 21 号控制端口 完成用户认证、会话管理,通过 主动(20 端口 )/ 被动模式(随机高端口 ) 建立数据连接传输文件。

(二)工作模式对比

模式 | 连接流程差异 | 典型场景 |

主动模式 | 服务端主动发起数据连接(服务端 20 端口 → 客户端随机端口 + 1 ) | 网络环境简单、端口开放可控场景 |

被动模式 | 客户端主动发起数据连接(客户端随机端口 + 1 → 服务端随机高端口 ) | 客户端处于防火墙 / NAT 环境 |

二、FTP 服务部署与基础配置

(一)服务安装(以 CentOS 7为例 )

# 服务端中安装vsftpd服务端yum -y install vsftpd# 客户端中安装lftp客户端(用于测试 )yum -y install lftp(二)核心配置文件

主配置文件:/etc/vsftpd/vsftpd.conf,涵盖 全局参数(服务整体规则 )与 共享权限(用户、目录访问控制 ),关键参数说明:

配置项 | 作用说明 | 典型值 / 示例 |

anonymous_enable=NO | 控制匿名用户访问,NO 禁止匿名登录(生产环境推荐关闭 ) | 测试场景可设 YES |

local_enable=YES | 允许系统本地用户登录 FTP | - |

write_enable=YES | 开启用户写权限(上传、修改等 ),需配合目录权限使用 | - |

chroot_local_user=YES | 限制用户禁锢在家目录(禁止跳转上级目录 ) | 需结合 allow_writeable_chroot |

userlist_enable=YES | 启用 user_list 文件控制用户访问 | - |

tcp_wrappers=YES | 联动 /etc/hosts.allow / deny 限制 IP 访问 | - |

三、FTP 实验场景与配置实践

(一)匿名用户读写配置(实验 )

目标:允许匿名用户(ftp 系统用户 )在 /var/ftp/pub 上传、创建目录、删除文件。

1. 服务端配置步骤

# 1. 修复目录权限(赋予ftp用户读写权限 )setfacl -m u:ftp:rwx /var/ftp/pub# 2. 修改vsftpd.conf,开启匿名用户写权限vim /etc/vsftpd/vsftpd.conf# 添加/修改以下参数:write_enable=YES # 全局允许写操作anon_upload_enable=YES # 允许匿名上传文件anon_mkdir_write_enable=YES # 允许匿名创建目录anon_other_write_enable=YES # 允许匿名重命名、删除(需手动添加 )# 3. 重启服务生效systemctl restart vsftpdsystemctl enable vsftpd2. 客户端测试

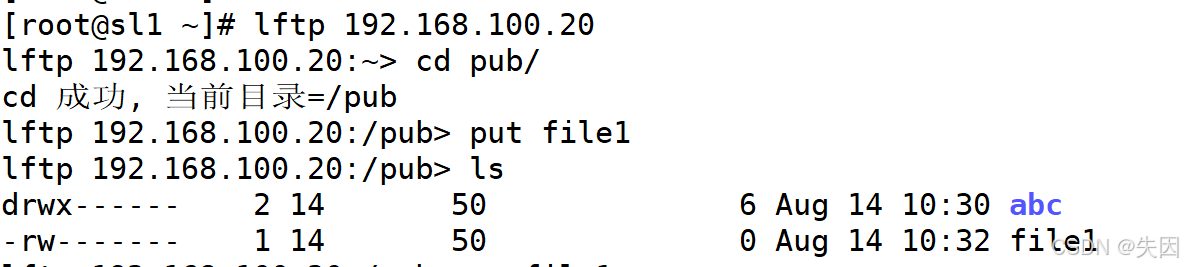

# 匿名登录测试lftp 192.168.100.20put上传测试

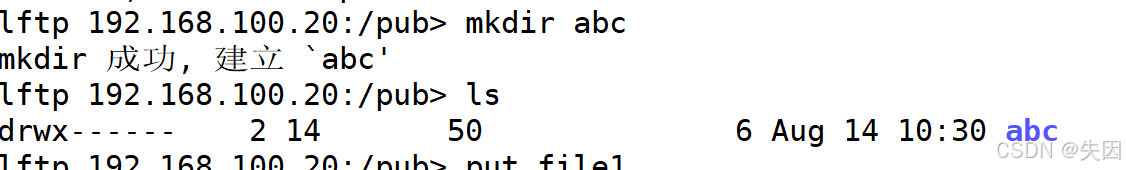

mkdir创建目录测试

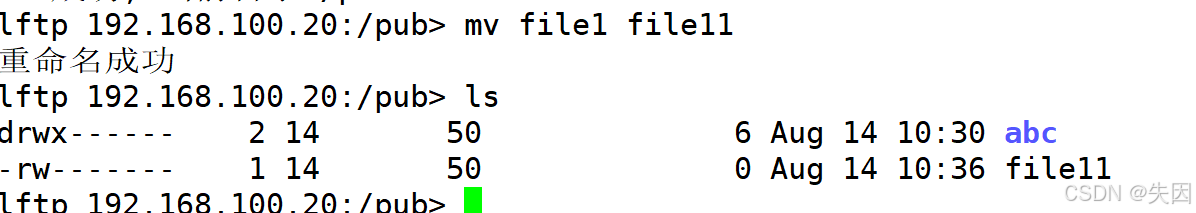

mv重命名测试

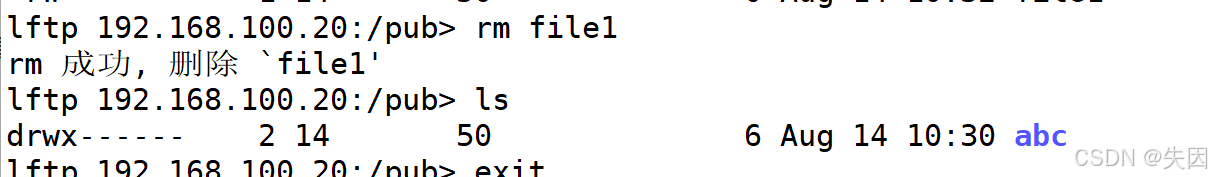

rm删除文件测试

(二)本地用户禁锢家目录(安全加固 )

实验:控制 FTP 用户能否离开家目录

问题:本地用户(如 test1 )可随意访问系统目录,存在风险。

解决:通过 chroot 限制用户家目录访问。

1. 环境准备

# 创建test1、test2、test3三个系统用户(自动成为FTP用户)useradd test1useradd test2useradd test3# 批量设置密码为123456for i in test{1..3}; doecho "123456" | passwd --stdin $idone2. 问题发现:用户可随意访问系统目录

# 客户端连接FTP服务器(匿名登录后切换到test1用户)lftp 192.168.100.20lftp 192.168.100.20:~> user test1 # 输入用户名test1Password: 123456 # 输入密码# 尝试访问上级目录(发现可访问系统根目录,存在安全风险)lftp test1@192.168.100.20:~> cd /lftp test1@192.168.100.20:/> ls # 可列出系统所有目录3. 基础配置(全局限制)

# 编辑vsftpd主配置文件vim /etc/vsftpd/vsftpd.conf# 取消注释(或添加)以下参数,禁止用户离开家目录chroot_local_user=YES# 重启服务生效systemctl restart vsftpd4. 客户端测试问题与解决

# 重新登录test1用户后执行ls命令报错lftp test1@192.168.100.20:~> lsls: 500 OOPS: vsftpd: refusing to run with writable root inside chroot()# 问题原因:启用chroot后用户家目录不能有写权限# 解决方法:允许家目录保留写权限vim /etc/vsftpd/vsftpd.conf# 添加以下参数allow_writeable_chroot=YES# 重启服务systemctl restart vsftpd# 验证修复:可正常访问家目录且无法离开lftp test1@192.168.100.20:~> ls # 正常显示家目录内容lftp test1@192.168.100.20:~> cd / # 尝试切换到根目录,报错cd: Access failed: 550 Failed to change directory. (/).5. 精细控制(名单式限制)

场景 1:仅限制名单内用户

# 编辑配置文件,关闭全局限制,启用名单限制vim /etc/vsftpd/vsftpd.conf# 注释全局限制(若之前开启)# chroot_local_user=YES# 取消注释以下参数chroot_list_enable=YESchroot_list_file=/etc/vsftpd/chroot_list # 名单文件路径# 创建名单文件,添加需限制的用户(如test1、test2)echo "test1" > /etc/vsftpd/chroot_listecho "test2" >> /etc/vsftpd/chroot_list# 重启服务systemctl restart vsftpd# 验证效果:test1、test2被限制,test3可自由访问场景 2:仅允许名单内用户自由访问

# 编辑配置文件,开启全局限制+名单例外vim /etc/vsftpd/vsftpd.conf# 开启全局限制chroot_local_user=YES# 启用名单(此时名单为“例外用户”)chroot_list_enable=YESchroot_list_file=/etc/vsftpd/chroot_list# 名单中添加允许自由访问的用户(如test1)echo "test1" > /etc/vsftpd/chroot_list# 重启服务systemctl restart vsftpd# 验证效果:test1可自由访问,test2、test3被限制(三)用户访问黑白名单(进阶 )

需求:仅允许特定用户(如 ftp_user )访问 FTP,其他用户拒绝。

vim /etc/vsftpd/vsftpd.conf# 修改:userlist_enable=YES# 默认黑名单模式(名单内用户拒绝 ),如需白名单模式需添加:userlist_deny=NO# 编辑白名单(仅允许ftp_user登录 )echo "ftp_user" > /etc/vsftpd/user_listsystemctl restart vsftpd# 特殊说明:/etc/vsftpd/ftpusers是强制黑名单(如root用户默认在此文件中,即使加入白名单也无法登录)四、排错与注意事项

(一)常见报错处理

- 530 Permission denied:

- 检查 ftpusers(黑名单 ),移除禁止用户(如 root )。

- 确认用户家目录权限(不可有全局写权限,否则 chroot 冲突 )。

- 550 Permission denied(上传失败 ):

- 检查 write_enable=YES 是否开启。

- 确认目录 ACL 或 chmod 权限(ftp 用户需有写权限 )。

(二)生产环境建议

- 禁用匿名访问(anonymous_enable=NO ),仅开放可信用户。

- 启用 chroot 限制用户家目录,配合 allow_writeable_chroot=YES 解决权限冲突。

- 通过 tcp_wrappers 或防火墙限制 IP 访问,避免暴露公网。

通过以上配置与实践,可灵活实现 FTP 服务的 匿名 / 本地用户访问控制、目录权限精细管理,适配测试与生产环境需求,保障文件传输安全。