网络安全应急响应

一、应急响应类型

1、web入侵:挂马、网页篡改(博彩/黑帽SEO等)、植入webshell,黑页,暗链等

2、主机入侵:病毒木马、勒索软件、远控后门、系统异常、RDP爆破、SSH爆破、主机漏洞、数据库入侵等

3、网络攻击:DDOS攻击、DNS/HTTP劫持、ARP欺骗等

4、路由器/交换机异常:内网病毒,配置错误等

二、初步信息收集

客户属性:如名称/区域/领域等

入侵范围:如主机数/网段等

入侵现象:如cpu过高,勒索界面,异常网络链接,安全设备告警等

客户需求:是否要求溯源,是否要求协助修复等

1)收集信息:操作系统版本,补丁,数据库版本,中间件/服务器,网络拓扑,受害范围,处置情况,提取日志(主机,安全设备,数据库等)

2)务必亲自求证,眼见为实耳听为虚

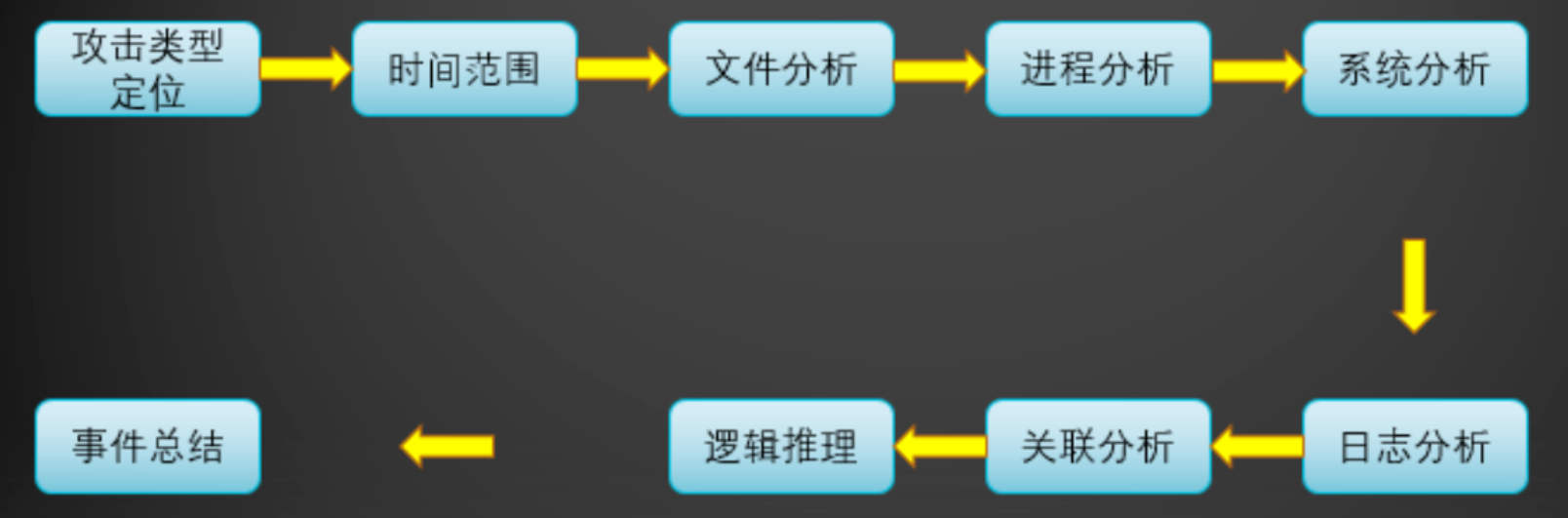

三、整体分析流程

四、相关工具/资源

应急响应资源汇总:

https://github.com/theLSA/hack-er-tools

相关项目

https://github.com/Bypass007/Emergency-Response-Notes

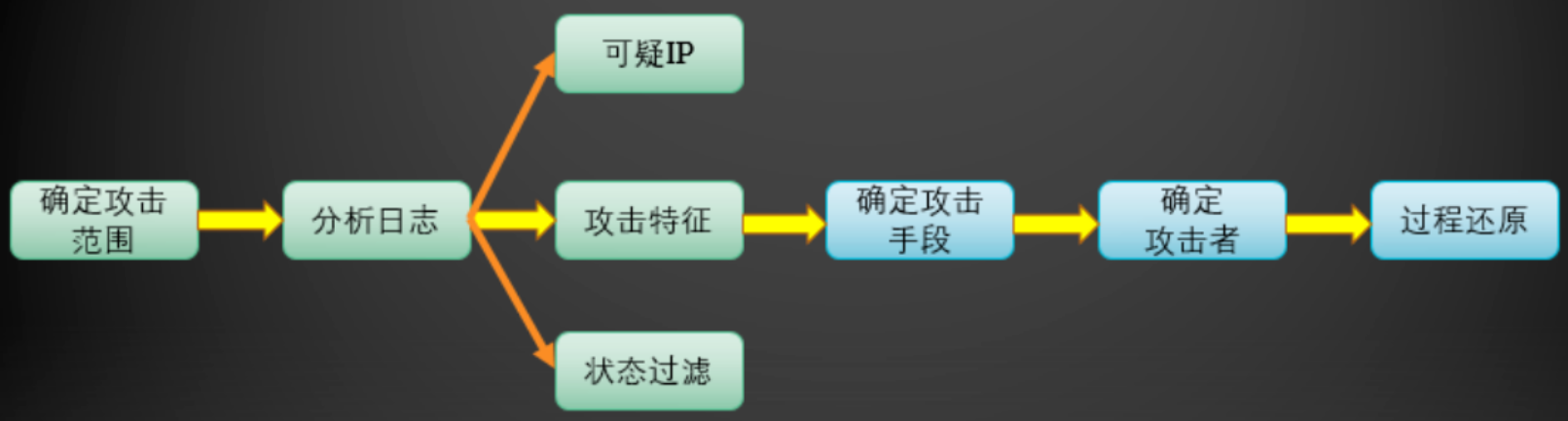

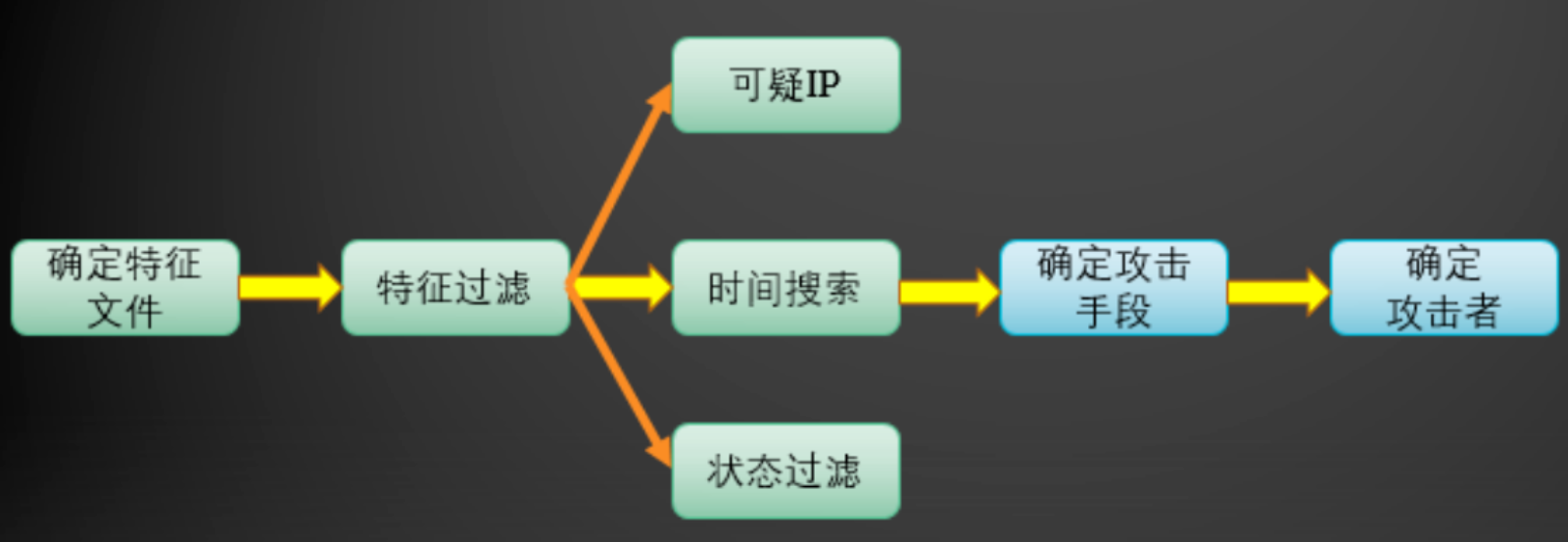

五、web应急响应

各中间件/服务器日志默认存放位置

IIS

C:\WINDOWS\system32\LogFiles

apache

Linux:/usr/local/apache/logs/ Windows:apache/logs/

tomcat

conf/logging.properties

logs/catalina.xx.log logs/host-manager.xx.log logs/localhost.xx.log logs/manager.xx.log 主要记录系统启、关闭日志、管理日志和异常信息

weblogic

domain_name/servers/server_name/logs/ server_name.log:server启停日志 access.log:安装在该server之上的应用http访问日志

jboss

LOG4J配置默认Deploy/conf/ 如jboss/server/default/conf/jboss-log4j.xml

webshell排查

1)整站打包用webshell扫描工具扫

2) find /var/www/ -name "*.php" |xargs egrep 'assert|phpspy|c99sh|milw0rm|eval|(gunerpress|(base64_decoolcode|spider_bc|shell_exec|passthru|(\POST[|eval(strrot13|.chr(|{"_P|eval($_R|file_put_contents(.*$_|base64_decode'

3) grep -i –r eval($_post /app/website/*

4) find /app/website/ -type f|xargs grep eval($_post

六、数据库排查

数据库日志

mysql日志

1)错误日志:默认开启,hostname.err

2)查询日志:记录用户的所有操作。默认关闭,general_log_file(常见getshell手法)

3)慢查询日志:记录执行时间超过指定时间的查询语句,slow_query_log_file(慢查询getshell)

4)事务日志:ib_logfile0

5)二进制日志:记录修改数据或有可能引起数据改变的mysql语句,log_bin,默认在数据目录,如mysql-bin.000001

mssql日志

exec xp_readerrorlog

object Explorer-Management-SQL Server logs-view-logs

SQL Server 2008: R2\MSSQL10_50.MSSQLSERVER\MSSQL\Log\ERRORLOG

misc

1)mysql\lib\plugin目录的异常文件

2)select * from mysql.func的异常

3)mssql检查xp_cmdshell等存储过程

4)异常数据库登录

5)数据库用户弱口令

6)mysql相关命令

show global variables like '%log%';

show global variables like '%gene%';

show master status;

systemmore /mydata/data/stu18_slow.log;

showbinary logs;

showmaster logs;

showbinlog events in 'mysql-bin.000011';

show processlist;

注意mysqld配置文件