软路由雷达:基于OpenWrt系统的传统逆向思路的冷门实现

近期5E对战平台“顺藤摸瓜”收网行动的结果公告中,“软路由雷达”作为一种新型作弊方式进入到大众视野。这篇文章便是科普软路由雷达本质及其背后的实现逻辑,同时探讨游戏反作弊应如何针对此类“新型作弊”做出检测。

一、核心原理解析

中间人攻击:中间人(MiTM) 攻击是一种网络攻击,恶意行为者会在双方不知情的情况下拦截并可能改变双方之间的通信。在这种攻击中,攻击者将自己置于发送者和接收者之间,有效地“窃听”通信或操纵正在交换的数据。

在逆向工程领域破解一般联网进行网络认证的程序的时候,常用“网络截取”、“本地封包”等手段进行破解,在不对程序进行任何修改的前提下,本地构建一个代理服务器,拦截软件的验证网络包,对包体进行解密,解包获取信息,修改为正确验证后的网络包再发送回本地客户端达到破解的目的。更有甚者不需要对本地验证包进行解析,直接输入正版的账密或者卡密,截取从服务器发送过来的正版认证包体,每次本地客户端进行服务器请求时,本地代理服务器直接返回正版认证包体达到破解的目的。

这就是中间人攻击思想。

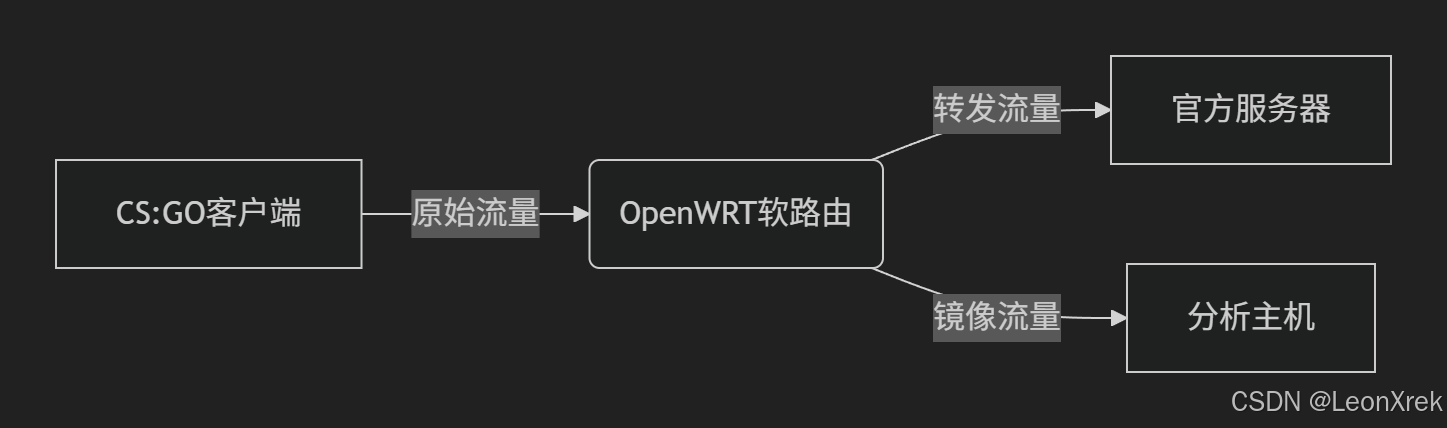

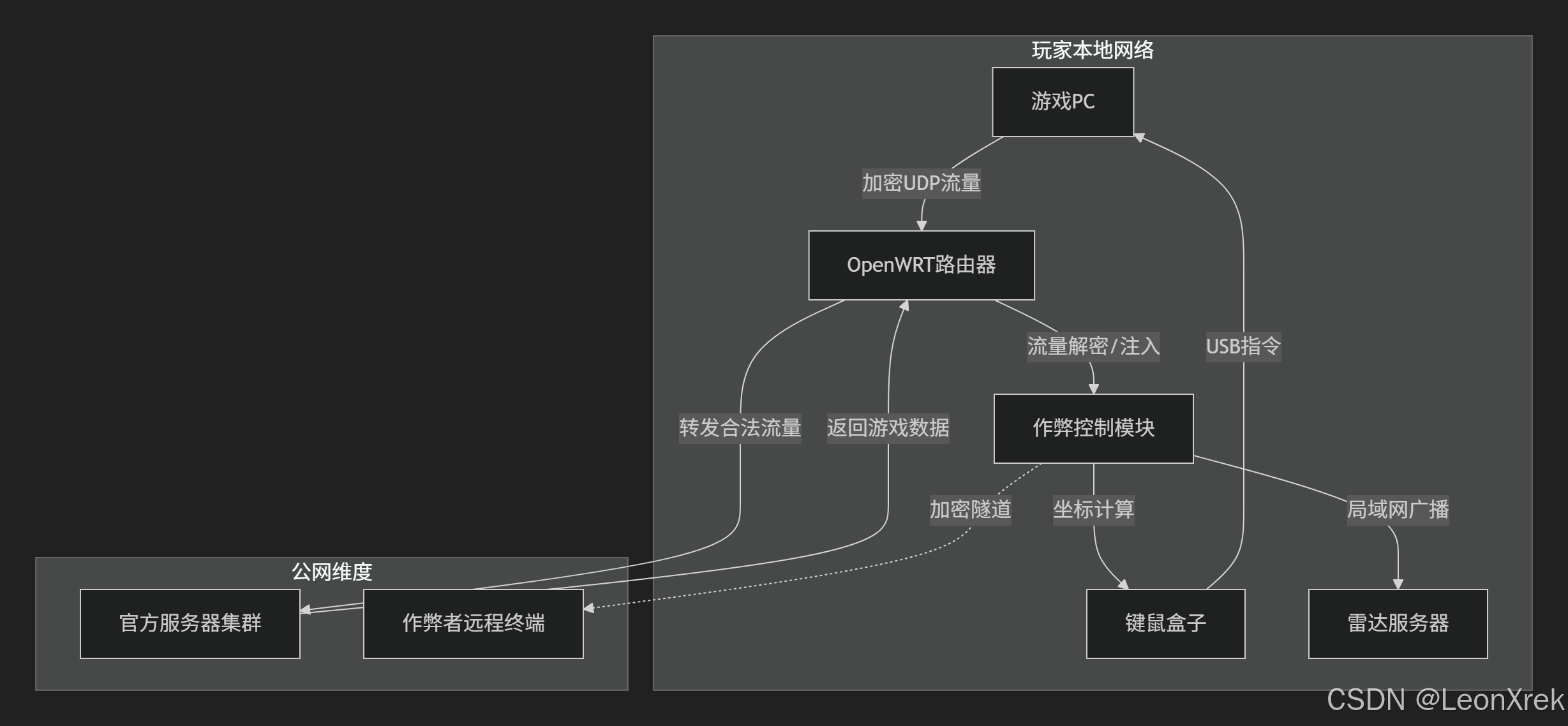

而“软路由雷达”就是基于以上思想,既然游戏反作弊在本机上运行,那么作弊就不在本机上实现即可绕过本地反作弊程序的检测,外挂作者将目标转移到了本机之外,继DMA基于游戏机内存的双机作弊之后(其实这个作弊手段并不是近期出现,在古早国内作弊领域开花的时期各式各样的手段其实早已出现,由于热度不高传播不广逐渐淡出大众视野),出现了基于路由器(亦或软路由)截取游戏数据包分析,获取游戏对局人物等关键数据而实现诸如雷达、透视、自瞄等作弊功能的作弊方式。

特别是FPS类对延迟敏感的竞技类游戏,游戏与服务器通讯通常采用安全性低、速度快、延迟低的UDP通讯协议,部分游戏会对通信协议进行对称加密,但由于其要考虑到延迟影响,并不会进行强安全性的非对称加密,再加上对称加密密钥也有极大可能性是写死的,对于游戏数据包进行拦截,有网络安全基础的程序员借助工具的帮助下也会很快分析并逆向得到原始数据。

基于贴吧 对“软路由雷达”复活的分析 和 起源引擎官方的 CSGO网络通信协议加密 文档参考合理推测CSGO在本地与服务器的通讯中使用的是一种弱加密、密钥固定且注重效率的对称加密算法,通过本地自建服务器拦截数据包分析,逆向工程等手段可以逆向还原出原文得到数据。

其实这部分的逻辑跟咱们常用的游戏加速器的实现原理很像,拦截并中转本地的游戏数据包,通过中转服务器将数据包发送给游戏服务器,建立双向通信,达到游戏加速的目的。(如果不使用游戏加速器,通过公网多地域的二三级服务器跳转延迟会很大,加速器就是在你所在的地区和游戏服务器所在的地区搭建了一条直通的中转服务器而从物理层面降低网络延迟)

OpenWrt:OpenWrt 可以被描述为一个嵌入式的 Linux 发行版。(主流路由器固件有 dd-wrt,tomato,openwrt,padavan四类)对比一个单一的、静态的系统,OpenWrt的包管理提供了一个完全可写的文件系统,从应用程序供应商提供的选择和配置,并允许您自定义的设备,以适应任何应用程序。

对于开发人员,OpenWrt 是使用框架来构建应用程序,而无需建立一个完整的固件来支持;对于用户来说,这意味着其拥有完全定制的能力,可以用前所未有的方式使用该设备。

基于OpenWrt开源操作系统,外挂作者可以高度定制此操作系统的功能,基于这个系统去定制特定游戏端口下的流量拦截分析与后续的作弊功能,将定制的系统烧录到路由器上,正常联网即可实现作弊功能,再通过搭设局域网雷达服务器绘制对局敌人坐标信息,通过路由器上的USB串口,使用键鼠盒子控制游戏机达到自瞄等作弊功能。

二、反作弊思路

1、流量检测

通过分析UDP数据包的TTL跳变异常和端口动态范围特征,识别路由器层面的流量劫持。

同时针对本地局域网内雷达常用的端口进行扫描识别。

# 深度包检测引擎核心逻辑

from scapy.all import *def detect_router_mitm(pkt):if pkt.haslayer(UDP) and pkt.dport in range(27015, 27031): # CS:GO标准端口# 1. TTL突变检测(路由器转发导致跳数减少)if pkt.ttl in (64, 128) and abs(pkt[IP].ttl - pkt.ttl) > 3: return True# 2. 动态端口扫描(软路由雷达特征)if pkt.sport > 30000 and pkt.sport < 40000: if not hasattr(thread_local, 'port_set'):thread_local.port_set = set()thread_local.port_set.add(pkt.sport)if len(thread_local.port_set) > 4: # 单局内端口更换超阈值return Truereturn False# 实时流量分析线程

def packet_monitor():sniff(filter="udp", prn=lambda x: report_cheat() if detect_router_mitm(x) else None)2、客户端行为熵值分析

利用起源引擎的INetChannel消息处理机制,注入行为监控代码。

// 起源引擎消息处理钩子(基于CS:GO SDK修改)

void Hooked_NetMessageHandler(INetChannel* chan, void* msg) {static Vector2 prevMousePos;Vector2 currentMousePos(InputSystem->GetAnalogValue(AnalogCode_t::MOUSE_X), InputSystem->GetAnalogValue(AnalogCode_t::MOUSE_Y));// 计算瞬时移动向量Vector2 delta = currentMousePos - prevMousePos;prevMousePos = currentMousePos;if (delta.Length() > 0.1f) {g_MouseMovementBuffer.push_back(delta);// 每128帧计算熵值(约1秒)if (g_FrameCount % 128 == 0) {float entropy = CalculateShannonEntropy(g_MouseMovementBuffer);g_MouseMovementBuffer.clear();// 人类正常熵值范围:1.8-2.6if (entropy < 1.5f || entropy > 2.8f) {AntiCheatCore::ReportSuspectBehavior(ENTROPY_ANOMALY);}}}Original_NetMessageHandler(chan, msg); // 继续原始流程

}// 香农熵计算实现

float CalculateShannonEntropy(const std::vector<Vector2>& movements) {std::map<DirectionBucket, int> buckets; // 8方向量化桶for (const auto& v : movements) {DirectionBucket bucket = QuantizeDirection(v);buckets[bucket]++;}float entropy = 0.0f;const float total = movements.size();for (const auto& pair : buckets) {float prob = pair.second / total;entropy -= prob * log2(prob);}return entropy;

}3、更新通信加密算法

对接非对称加密算法或者自研不公开的加密算法,双端密钥定时更换,加大密钥长度防止逆向破解

4、硬件级反制(VT-d虚拟化技术)

// VT-d防护层实现(内核模块片段)

static int vtd_protect_memory(void) {// 1. 启用IOMMU硬件隔离writel(VT_BASE_REG, readl(VT_BASE_REG) | VT_D_ENABLE_FLAG);// 2. 配置DMA重映射表struct iommu_domain *domain = iommu_get_domain_for_dev(game_device);iommu_domain_set_attr(domain, DOMAIN_ATTR_DMA_USE_FLAG, 1);// 3. 锁定游戏内存区域phys_addr_t game_phys = virt_to_phys(game_memory_base);size_t game_size = GAME_MEMORY_SIZE;iommu_map(domain, game_phys, game_phys, game_size, IOMMU_READ | IOMMU_WRITE);// 4. 阻断非授权设备访问for (struct pci_dev *dev = all_pci_devices; dev; dev = dev->next) {if (!is_whitelisted(dev)) {iommu_group_for_each_dev(dev->iommu_group, NULL, vtd_block_device);}}return 0;

}