dMSA 滥用 (BadSuccessor) 导致权限升级:使用 ADAudit Plus 监控关键属性更改

在 Windows Server 2025 中,研究人员发现了一个关键漏洞,命名为 BadSuccessor。该漏洞利用了新引入的dMSA(委派托管服务帐户)功能,攻击者可以在AD环境中实现权限提升。为了防范此类新的威胁,您可以借助卓豪 ADAudit Plus 快速对AD域权限变更审计并配置实时告警,第一时间发现可疑的 dMSA 活动。

一、什么是 dMSA?Windows Server 2025 中的新特性

在早期版本的 Windows Server 中,托管服务帐户(MSA)简化了服务帐户的密码管理工作。而 Windows Server 2025 在此基础上引入了 dMSA,进一步增强了账户的委派管理能力和安全性。

dMSA 的主要优势包括:

密码由 AD 自动生成、定期轮换,无需人工干预;

支持在特定组织单位(OU)中进行委派控制,管理员无需域管理员权限即可管理;

从非托管服务帐户平滑迁移至 dMSA,不会中断服务;

通过将身份验证绑定到特定计算机并在迁移后禁用原始帐户,提高了安全性。

二、BadSuccessor 漏洞的工作机制

BadSuccessor 攻击利用分布式托管服务账户(dMSA)的msDS-ManagedAccountPrecededByLink 属性实施渗透。当攻击者篡改该属性指向域管理员等特权账户时,Active Directory 密钥分发中心(KDC)会将新创建的 dMSA 视为高权限账户的 "继任者",最终使其获得同等访问权限。

这意味着攻击者可以在不修改原始账户、不改变组成员关系的前提下,悄无声息地获得域管理员权限。

还原攻击步骤

1.创建 dMSA

攻击者在拥有权限的 OU 中创建一个 dMSA。

2.修改属性将 dMSA 的 msDS-ManagedAccountPrecededByLink 属性指向一个高权限账户。

3.模拟身份认证系统将该 dMSA 视为目标高权限账户的继任者,授予其相应权限。

三、BadSuccessor 攻击不可忽略的三大影响

(1)隐秘获取域完全控制权攻击者通过操纵 dMSA 获取特权权限,无需篡改高权限账户。原始账户状态不变,安全团队难以通过异常行为检测攻击痕迹,实现 “无感知” 域控渗透。

(2)低权限用户直达管理员权限基础权限攻击者利用 dMSA 委派权限漏洞,直接提升至域管理员级别。“权限跃升” 路径简单,降低攻击门槛。

(3)AD 信任模型遭悄无声息渗透攻击利用 AD 信任机制隐蔽执行,取证痕迹极少,既增加溯源难度,又助攻击者长期维持域内控制,形成持续渗透闭环。

四、如何发现并防护潜在攻击?

(1)监控 dMSA 的创建操作

未经授权的 dMSA 创建行为应视为高风险活动。确保只有受信任人员可在 OU 中创建 dMSA,并定期核查其创建记录。

跟踪 msDS-ManagedAccountPrecededByLink 属性的变更

该属性直接关联高权限继承逻辑,一旦被修改,即可能代表一次攻击尝试。

(2)针对关键属性配置 SACL 日志

启用 SACL(系统访问控制列表),记录以下事件:

dMSA 对象创建:事件 ID 5137

(3)关键属性变更

(如 msDS-ManagedAccountPrecededByLink):事件 ID 5136 审查 OU 权限分配

确保只有受信任管理员可在相关 OU 中创建子对象,避免滥用权限的发生。

(4)关注微软官方补丁更新

密切跟踪微软发布的安全更新,及时修复该漏洞及相关风险。

(5)利用 ADAudit Plus 权限变更审计监控

dMSA 滥用ManageEngine ADAudit Plus 告警功能极具实用性,能实时监控 Active Directory 各类活动。一旦出现可疑操作,可迅速响应,助力及时发现 dMSA 滥用等安全风险,为 AD 环境稳定提供有力保障。该功能支持自定义告警规则,可针对特定属性修改等行为精准触发告警,还能灵活配置邮件通知、脚本执行等响应方式,让管理员第一时间掌握安全动态,有效提升 AD 安全防护效率。

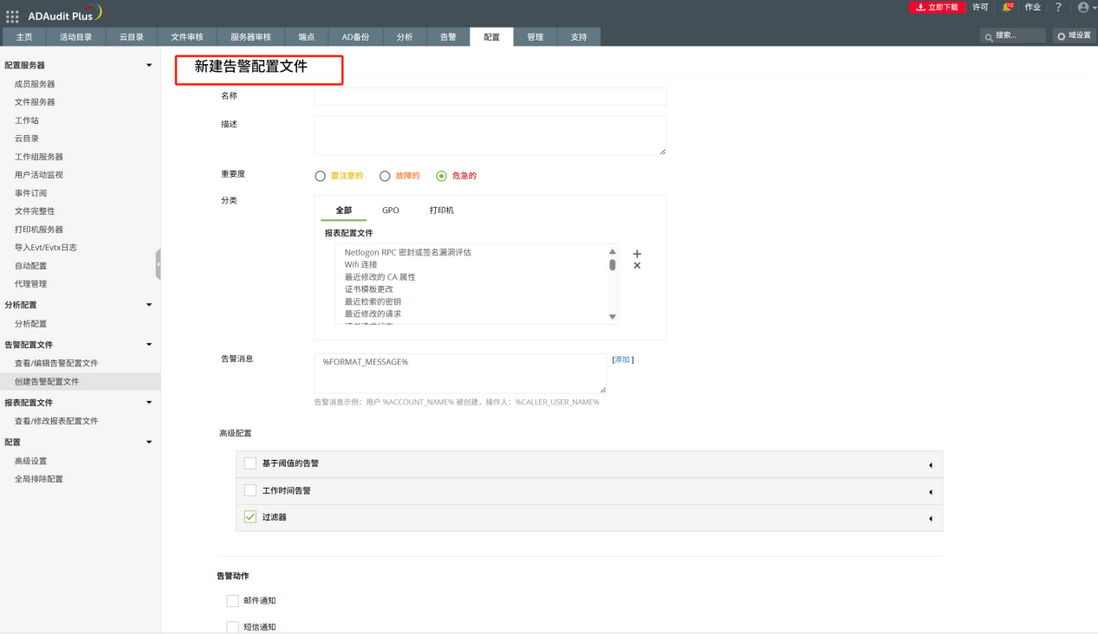

登录 ADAudit Plus,进入【配置】选项卡,新建一个告警,命名并描述告警规则,设置严重等级。进入【高级配置】设条件为 Modified Attributes→Equals→msDS-ManagedAccountPrecededByLink。配置邮件通知、执行脚本等响应方式后保存。配置好后,如修改该属性会触发告警,记录在告警页面。

除监控 dMSA 滥用,ADAP 还有丰富功能。账号生命周期管理能跟踪账号从创建到删除的全流程,权限变更审计可实时记录权限变动,此外还有日志分析、合规报告生成等功能,全方位守护 AD 安全。

————————————————

转载声明:本文转自卓豪中国官网ADAudit Plus资讯文章。

原文链接:

https://www.manageengine.cn/products/active-directory-audit/a...