前端老项目依赖安全漏洞解决

前端老项目依赖安全漏洞解决

问题背景:

朋友接手公司老前端项目后,安全扫描工具暴露出package.json、package-lock.json和node_modules中的依赖包存在安全漏洞。这些漏洞需要修复以满足安全合规要求,但老项目升级依赖可能引发兼容性问题。本文借此加深对于项目依赖的理解:

目标:需要在保持老项目稳定性的前提下修复安全漏洞,避免因依赖升级导致功能异常。

依赖管理机制解析

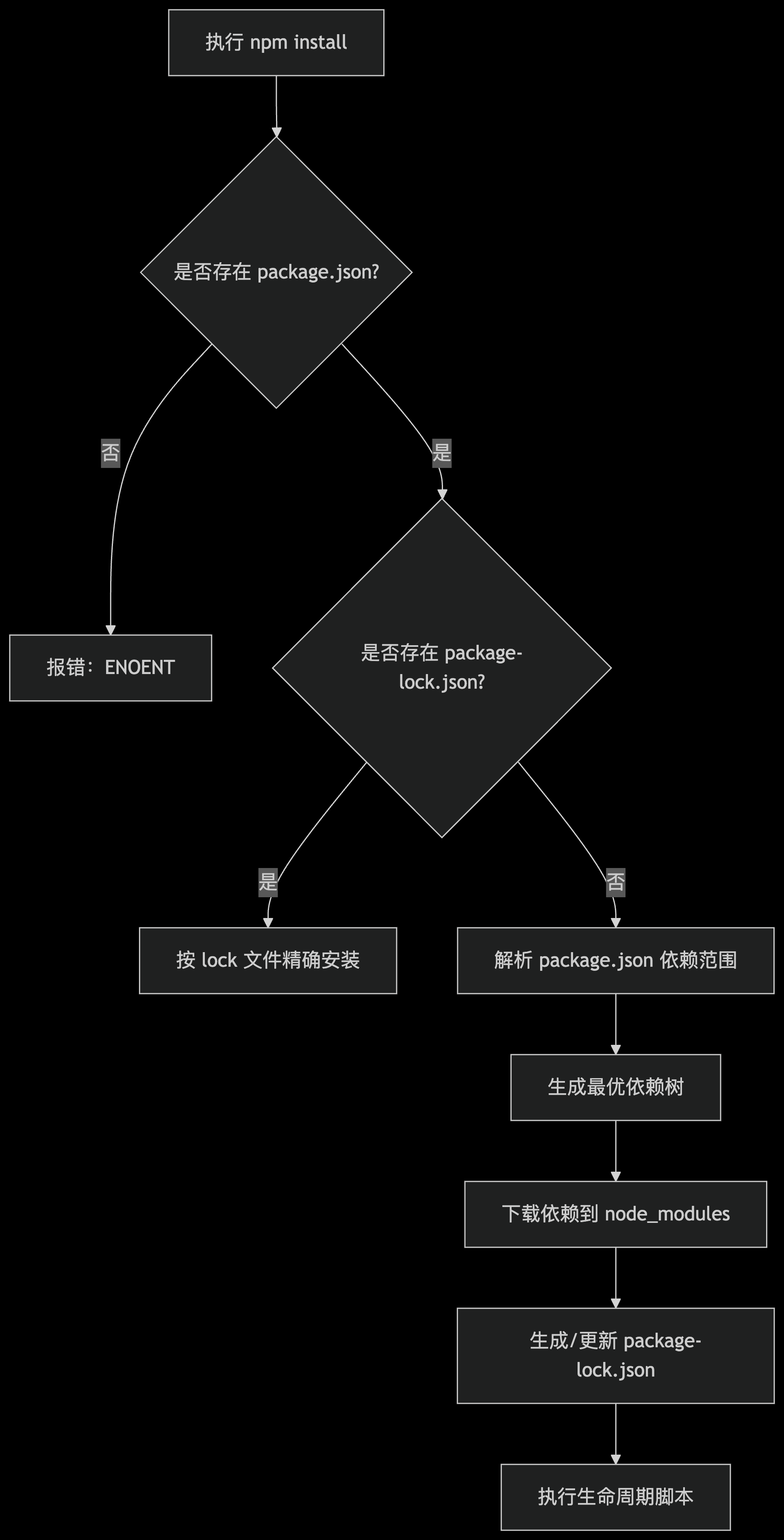

加深理解npm i流程是解决依赖问题的关键:

关键点说明:

package.json:定义依赖范围和项目配置package-lock.json:锁定依赖树的具体版本node_modules:实际安装的依赖文件

漏洞出现原因:锁定的旧版本依赖包含安全缺陷,或依赖范围声明过于宽松(如^1.0.0)可能引入未验证的新版本漏洞。

解决方案分析

方案一:npm audit fix 的局限性

npm audit fix是npm提供的自动修复工具,但在老项目中存在风险

不适合老项目的原因:

- 自动升级可能破坏复杂的依赖关系

- 大版本升级可能导致API变更引发运行时错误

- 可能过度修改package-lock.json结构,破坏团队版本一致性

- 对框架核心依赖的强绑定可能造成破坏性更新

方案二:覆盖依赖修复(推荐方案)

现代包管理器提供了精准覆盖嵌套依赖版本的能力,不需要修改直接依赖。

| 包管理器 | 配置方式 | 最低版本要求 |

|---|---|---|

| npm | overrides | 8.3.0+ |

| yarn | resolutions | 1.0.0+ |

| pnpm | pnpm.overrides | 6.0.0+ |

方案三:其他补充方案

1. 低版本npm的替代方案

对于无法升级npm到8.3+的老项目,可使用npm-force-resolutions:

// package.json

{"scripts": {"preinstall": "npx npm-force-resolutions"},"resolutions": {"lodash": "4.17.21"}

}

运行npm install时会自动替换指定依赖版本(需注意:该工具可能与部分npm版本存在兼容性问题)。

2. 紧急补丁方案

当没有安全版本可用时,可使用patch-package对漏洞代码打补丁:

- 安装工具:

npm i patch-package -D - 直接修改node_modules中对应包的漏洞代码(建议先备份文件)

- 生成补丁:

npx patch-package <package-name> - 提交生成的patches目录到代码库

- 在package.json中添加postinstall脚本自动应用补丁:

"scripts": {"postinstall": "patch-package"

}

完整解决方案与实施步骤

步骤 1:诊断依赖漏洞

-

扫描依赖

使用npm audit或 Snyk 扫描项目:npm audit --json > audit-report.json # 生成JSON报告便于分析 -

分析报告

- 区分 高风险漏洞(如远程代码执行、数据泄露,需立即修复)和 低风险漏洞(如信息泄露,可评估后暂缓)。

- 识别漏洞的依赖链:通过

npm ls <package-name>查看完整依赖路径(如project > webpack > webpack-dev-server)。

步骤 2:选择修复方案

| 方案 | 适用场景 | 优缺点 |

|---|---|---|

| npm audit fix | 漏洞有可自动升级的补丁版本(同大版本内更新),且不破坏依赖树 | 快速,但可能无法处理跨层级依赖 |

| npm overrides | 漏洞包是深层子依赖,且直接依赖未提供安全版本 | 精准控制版本,需手动维护配置 |

| 强制 Resolution | npm v6 或 Yarn 项目(通过 resolutions 字段) | 兼容旧版本工具,但需额外配置(如npm-force-resolutions) |

| 手动升级依赖 | 直接依赖存在安全版本,且项目兼容新版本 | 彻底解决,但可能引入兼容性问题 |

步骤 3:实施修复(以 npm overrides 为例)

-

定位漏洞包

通过npm audit报告找到漏洞包名称和安全版本(如webpack-dev-server需升级到5.0.8修复漏洞)。 -

配置 overrides

在package.json中添加(支持精确路径匹配):{"overrides": {// 强制所有依赖路径使用安全版本"webpack-dev-server": "5.0.8",// 针对特定依赖链的精确覆盖(更安全)"some-package > webpack-dev-server": "5.0.8"} } -

应用配置

npm install # 无需删除node_modules,npm会自动更新依赖树 -

验证修复

npm audit --production # 忽略开发依赖的漏洞(生产环境不加载)

步骤 4:兼容性测试

-

运行测试用例

npm test -

检查运行时错误

- 重点验证依赖漏洞包的模块功能(如 Webpack 开发服务器是否正常启动、接口请求是否正常)。

- 建议在测试环境完整回归核心业务流程。

进阶建议

-

自动化依赖管理

-

使用 Renovate 或 Dependabot 自动化提交依赖升级 PR(可配置仅更新补丁版本,降低风险)。

-

配置 GitHub Actions 每日扫描依赖:

jobs:security:runs-on: ubuntu-lateststeps:- uses: actions/checkout@v3- uses: actions/setup-node@v3- run: npm ci # 严格依赖锁文件,避免版本漂移- run: npm audit --production

-

-

锁文件策略

- 必须将

package-lock.json提交到代码库,保证团队开发环境版本一致。 - 生产环境部署时强制使用

npm ci替代npm install,严格遵循锁文件版本。

- 必须将

-

Yarn 项目适配

如果项目使用 Yarn,通过resolutions字段实现版本覆盖(JSON格式):// package.json "resolutions": {"webpack-dev-server": "5.0.8","**/webpack-dev-server": "5.0.8" // 匹配所有子依赖路径 }

总结

- 优先使用

npm audit fix:适合简单、跨层级不深的漏洞(仅限补丁版本升级)。 - 首选

overrides或resolutions:处理深层依赖漏洞,最小化对项目的侵入性。 - 长期方案:建立自动化依赖扫描+升级流程,结合 CI/CD 管道强制安全检查。

【补充overrides工作原理】:

实施步骤:

- 通过

npm ls <package-name>确认漏洞包的依赖路径(如npm ls json5) - 查阅漏洞库(如NVD、Snyk)确认安全版本号(优先选择同大版本的补丁版本)

- 在package.json中添加overrides配置,建议使用精确路径匹配

- 执行

npm install应用变更(无需删除node_modules) - 运行

npm audit验证修复效果 - 进行功能测试,重点验证涉及修复包的模块

- 提交更新后的package.json和package-lock.json

优势:

- 最小侵入性:不改变直接依赖版本,仅修复漏洞子依赖

- 精准控制:可针对特定路径的依赖进行修复,避免全局替换风险

- 兼容性高:保持原有依赖树结构,降低功能异常概率

- 可维护性:修复逻辑集中在package.json,便于团队协作和版本回溯