防御保护09

静态1对1 --- 端口到端口模式

双向NAT

策略路由选路

策略路由--根据一定的策略,进行报文转发,因此策略路由是一种比普通路由更灵活的转发机制。

策略路由--PBR

策略路由的操作对象--是数据包

路由策略的操作对象--是路由信息

策略路由=条件+动作

条件--可以具备多个条件,必须满足所有条件才算匹配成功。

动作--出接口、下一跳(必须是可达的)

转发、不做策略路由、转发到其他虚拟系统

FW上存在一个缺省策略路由default,该规则匹配条件为any,动作为不做策略路由

路由器

本地策略路由--仅对本机下发的报文进行处理

接口策略路由--仅对转发的报文起作用

一、防火墙三种部署方式

防火墙能够工作在三种模式下:路由模式、透明模式、混合模式。

如果防火墙以第三层对外连接(接口具有IP 地址),认为防火墙工作在路由模式下;

若防火墙通过第二层对外连接(接口无IP 地址),则防火墙工作在透明模式下;

若防火墙同时具有工作在路由模式和透明模式的接口(某些接口具有IP 地址,某些接口无IP 地址),则防火墙工作在混合模式下。

路由模式

当防火墙位于内部网络和外部网络之间时,需要将防火墙与内部网络、外部网络等区域相连的接口,分别配置成不同网段的IP 地址,重新规划原有的网络拓扑,此时相当于一台路由器。

采用路由模式时,可以完成ACL 包过滤、ASPF 动态过滤、NAT 转换等功能。然而,路由模式需要对网络拓扑进行修改(内部网络用户需要更改网关、路由器需要更改路由配置等),过程可能较为繁琐,因此在使用该模式时需权衡利弊。

透明模式

如果防火墙采用透明模式进行工作,则可以避免改变拓扑结构造成的麻烦,此时防火墙对于子网用户和路由器来说是完全透明的。也就是说,用户完全感觉不到防火墙的存在。

采用透明模式时,只需在网络中插入该防火墙设备即可,无需修改任何已有的配置。与路由模式相同,IP 报文同样经过相关的过滤检查(但是IP 报文中的源或目的地址不会改变),内部网络用户依旧受到防火墙的保护。

需要注意的是内部网络和外部网络必须处于同一个子网,也就是处在同一个网段下。

混合模式

如果防火墙既存在工作在路由模式的接口(接口具有IP 地址),又存在工作在透明模式的接口(接口无IP 地址),则防火墙工作在混合模式下。

同样,需要内部网络和外部网络处于同一个子网。

二、三种部署模式的工作过程

路由模式工作过程:

1、防火墙工作在路由模式下,此时所有接口都配置IP 地址,各接口所在的安全区域是三层区域,不同三层区域相关的接口连接的外部用户属于不同的子网。当报文在三层区域的接口间进行转发时,根据报文的IP 地址来查找路由表,此时防火墙表现为一个路由器。

2、但是, 防火墙与路由器存在不同, 防火墙中IP 报文还需要送到上层进行相关过滤等处理,通过检查会话表或ACL 规则以确定是否允许该报文通过。此外,还要完成其它防攻击检查。路由模式的防火墙支持ACL 规则检查、ASPF 状态过滤、防攻击检查、流量监控等功能。

透明模式工作过程:

1、防火墙工作在透明模式(也可以称为桥模式)下,此时所有接口都不能配置IP 地址,接口所在的安全区域是二层区域,和二层区域相关接口连接的外部用户同属一个子网。当报文在二层区域的接口间进行转发时,需要根据报文的MAC 地址来寻找出接口,此时防火墙表现为一个透明网桥。

2、但是,防火墙中IP 报文还需要送到上层进行相关过滤等处理,通过检查会话表或ACL 规则以确定是否允许该报文通过。此外,还要完成其它防攻击检查。透明模式的防火墙支持ACL 规则检查、ASPF 状态过滤、防攻击检查、流量监控等功能。

混合模式工作过程:

1、防火墙工作在混合透明模式下,此时部分接口配置IP 地址,部分接口不能配置IP 地址。

2、配置IP 地址的接口所在的安全区域是三层区域,接口上启动VRRP功能,用于双机热备份;而未配置IP 地址的接口所在的安全区域是二层区域,和二层区域相关接口连接的外部用户同属一个子网。当报文在二层区域的接口间进行转发时,转发过程与透明模式的工作过程完全相同。

一、防火墙的可靠性

防火墙是在保证通讯的基础上,尽可能的保障数据安全。

物理层机制

Bypass--旁路机制--定义:通过断电或死机让两个网络不通过安全设备的系统,而直接物理上的导通。

Bypass机制实际上是一种网络接口卡。

/// 通过电源触发。

由GPIO(通用输入/输出端口)控制 ///

Link-Group技术

定义:将多个接口的状态相互绑定,组成一个逻辑组。当组内任何一个接口出现故障,系统将组内其他接口状态也设定为down。当组内所有接口状态恢复,整个组内的接口状态才会重新UP。

目的:为了实现上下行接口状态一致。避免主备切换后,上下行链路路径不一致问题。

Link-Group不仅可以将普通的物理接口加入到同一个组中,还可以将不同的Link-Group组进行关联。

同一个Link-Group组只能添加达到一个Link-Group监视组中。

同一个Link-Group监视组下的同一个子组下的不同Link-Group组之间相互独立,不会互相影响。

同一个Link-Group监视组下的不同子组之间,只会在如下情况相互影响:当子组下的所有Link-Group状态均为fault,设备才会强制其他子组中的Link-Group下的所有接口切换为down状态。

不同Link-Group监视组相互独立,不会互相影响。

配置命令行

int g0/0/1 // Link-Group 1 --将接口加入到Link-Group组1中

Link-Group-monitor name aa --创建名为aa的监视组

Link-Group-monitor /////////////////////////////

// 管理口不能加入到组中,否则一旦产生问题可能导致防火墙中断 //

双机热备

保障网络的不间断传输称为网络发展过程中需要解决的问题。

双机热备是一个功能--当网络出现变动时,不仅仅要解决的是流量去向的问题,还要解决一系列流量是否能通过,如各式各类的表单和协议的问题,如路由表、server-map表、VRRP、VGMP、HRP协议等。

另外,路由收敛时间必须比较短,才能保障业务不会中断。还要考虑安全设备之间的会话备份等问题。

二、防火墙双机热备

主备备份模式

实现该技术的核心:心跳线--备份通道--用于防火墙之间协商主备状态,以及备份会话、server-map表等信息的配置的通道。(心跳线只是个称呼)

正常情况下,防火墙会根据管理员配置分别称为主设备和备设备。

主用设备--处理业务,并将会话等信息同步给备份设备。

备用设备--其本身不会处理业务,通过心跳线接收主用设备发送的信息和配置内容。

该模式下,同一时间,只有主设备会处理业务。

负载分担模式

两台防火墙均为主用设备,都建立会话信息,都处理业务。且两台防火墙互为对方的备用设备,接受对方发送的备份会话和配置信息。

三、VRRP(虚拟路由器冗余协议)和VGMP

VRRP--容错协议

网关的下联接口组合形成一个VRRP备份组,该备份组相当于一个虚拟路由器,虚拟路由器存在IP和MAC,IP由管理员设定(必须和下连接口处于同一个网段),MAC自动生成

PC的网关=虚拟IP,(请求时PC通过寻找虚拟MAC地址,哪怕主网关出现故障,此时备份网关也可以进行回复,主备两者之间通用该虚拟MAC,避免使用真实mac时主网关出现故障,而导致主机在切换寻找mac地址时的短暂通讯中断)

VRRP的工作流程:

双方在接口启动VRRP协议

两者均会认为自己是主设备

接口状: ///////

初始化--启动VRRP进入

偏移时间??

主--负责发送VRRP报文(周期一秒一次),以及PC业务数据

备--实时监控主设备 ////////

VRRP选举规则:

1、比接口优先级。优先级大的优先

2、比接口ip地址。大优

VGMP报文头

Type2含义

1、数值=1时

该报文是心跳链路探测报文

2、数值=5时

该报文是一致性检查报文--检测双机热备状态下,双方是否配置了相同策略。

3、数值=2时

此时,VRRP报文才会进一步的封装VGMP报文头部

根据vType字段,将VGMP报文分为三种报文

VGMP Hello报文--进行VGMP主备协商

HRP心跳报文

HRP数据报文

当原主用设备的故障恢复后,如果配置了抢占功能,那么原设备重新抢占为主用设备。如果没有配置抢占功能,则原主用设备保持现状(备份)。--默认情况下,抢占功能开启,抢占延迟时间=60秒。

VGMP使用的故障检测方式--直接监控直连接口状态。

流量引导方式--备用设备在发送路由信息时,将自动调整OSPF Cost = 65500,从而引导流量走向主用设备。

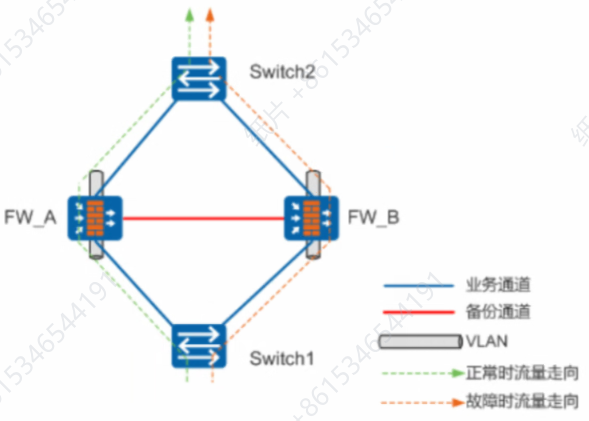

防火墙透明接入,连接交换机(以二层方式运作)左图

VGMP监控--监控VLAN接口状态

当VGMP组状态为Active,则组内的VLAN能够正常转发流量,当VGMP状态为Stanby时,组内VLAN被禁用,不能转发流量。

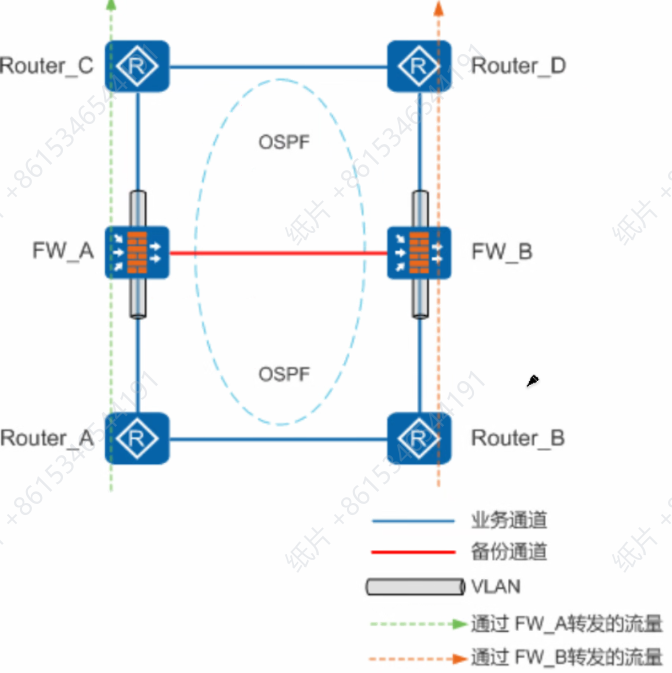

防火墙透明接入,连接路由器 右图

该场景中,只支持负载分担模式,不支持主备备份的双机热备。

因为如果工作在主备模式,备用设备会禁用VLAN,导致备用设备的上下行路由无法通信,无法建立OSPF邻居,无法学习路由。

当主备切换后,因主用设备的VLAN被启动,上下行路由器需要重新建立OSPF邻居,需要一定时间,该时间内导致业务中断。

VGMP总结

VGMP组监控和流量引入遵循如下原则:

每当VGMP组监控的一个接口故障时,无论是直接监控还是间接监控,无论是监控防火墙本身接口还是远端接口,VGMP优先级都会降低2。

只有主用设备才会将流量引导到设备本地,备用设备,则是想办法拒绝将流量引导到本地。

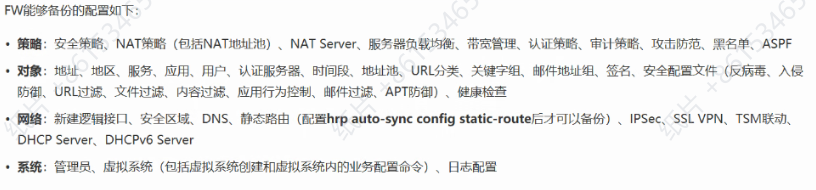

四、HRP(双机热备)协议

功能:

该协议就是用来在 主用设备向备用设备 通告这些备份信息时 所使用的。

1、动态状态数据备份--会话表、server-map、NAT映射表等……

2、关键配置命令备份--配置命令

互相传递动态状态数据是没有问题的,需要互通,但在配置命令备份时,如果也进行备份互通,那么可能会造成命令冲突,如下:

在负载分担组网中,如果允许两台主用设备之间相互备份设备,会导致两台设备的命令相互覆盖或冲突。解决的方法如下:

引入“配置主设备”,“配置从设备”的概念

在负载分担组网中,发送备份配置命令的防火墙称为“配置主设备(命令行前存在HRP_M的前缀)”,接收配置信息的是“配置从设备”。

在主备备份组网中,配置命令和状态信息都是主用设备备份到备用设备,在负载分担中,状态信息两者均发送,配置信息只有“配置主设备”发送。--最先建立双机热备状态的防火墙称为配置主设备,即先启动设备。

配置信息中,接口信息和路由信息不能备份。--这些配置必须在双机热备之前完成。

HRP备份方式

1、自动备份---默认开启。设备实时备份配置命令,周期性备份状态信息。

对于这些可备份命令而言,备用设备不能配置,只能等待主用设备的同步。--针对负载分担组网无效。因为负载分担组网下两台设备实则都为主设备。

对于状态信息而言,有一小部分无法自动备份。

如:到防火墙自身的会话。因为这些信息的目的本就是针对该防火墙的。

未完成三次握手的TCP半连接会话。根本未完成三次握手,连接都无法建立。

UDP首包创建,而不被后续报文匹配的会话。

2、手工批量备份---管理员手工触发,立即同步一次配置信息和状态信息。

3、快速备份---适用于负载分担场景

来应对来回路径不一致问题。为了保障状态信息的及时同步。

快速备份功能只会备份状态信息,不会配置备份信息。---实时同步状态信息。