OpenSCA开源社区每日安全漏洞及投毒情报资讯—2025年8月7日

公开漏洞精选

1.1 Hugging Face Transformers正则表达式拒绝服务漏洞

漏洞详情

发布日期:2025-08-06

漏洞编号:CVE-2025-5197

漏洞描述:

Hugging Face Transformers库中存在一个正则表达式拒绝服务(ReDoS)漏洞,具体位于convert_tf_weight_name_to_pt_weight_name()函数中。该函数负责将TensorFlow权重名称转换为PyTorch格式,其使用的正则表达式模式/[^/]*___([^/]*)/可通过精心构造的输入字符串引发灾难性回溯,导致CPU过度消耗。该漏洞影响版本4.51.3及之前版本,已在4.53.0版本中修复。这一问题可能导致服务中断、资源耗尽以及潜在的API服务漏洞,影响TensorFlow和PyTorch格式之间的模型转换流程。

漏洞类型:拒绝服务

漏洞评级:中危(CVSS:3.0 5.3)

利用方式:远程

PoC状态:未公开

影响范围:transformers

[,4.53.0)

修复方案

官方补丁:已发布

官方修复:官方已发布补丁更新包,请升级至无漏洞版本进行修复。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2025-5197

1.2 Microsoft Exchange Server混合部署特权提升漏洞

漏洞详情

发布日期:2025-08-06

漏洞编号:CVE-2025-53786

漏洞描述:在2025年4月18日,微软宣布了对混合部署的Exchange Server进行的安全变更以及配套的非安全热修复程序。微软出于提高混合Exchange部署整体安全性的考虑,实施了这些变更。经过进一步的调查,微软发现其四月份公告中提到的指导原则和配置步骤具有特定的安全影响。为了记录这一漏洞,微软发布了CVE-2025-53786。只要落实4月18日公告中所述的措施,就可以解决这个问题。微软强烈建议用户仔细阅读相关说明,安装2025年4月(或之后的版本)的热修复程序,并在Exchange Server及其混合环境中实施相应的变更。

漏洞类型:特权提升

漏洞评级:高危(CVSS:3.0 8.0)

利用方式:远程

PoC状态:未公开

修复方案

官方补丁:已发布

官方修复:官方已发布补丁更新包,请升级至无漏洞版本进行修复。

参考链接:

https://nvd.nist.gov/vuln/detail/CVE-2025-53786

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-53786

1.3 Go标准库database/sql存在条件竞争漏洞

漏洞详情

发布日期:2025-08-07

漏洞编号:CVE-2025-47907

漏洞描述:Go 的database/sql包提供了对关系数据库进行交互的接口,支持多种数据库驱动。此漏洞与其 `Scan` 方法有关,`Scan` 方法用于将查询结果的列值复制到提供的目标变量中。当取消查询(例如通过取消传递给查询方法的上下文)时,如果同时有其他查询在并行执行,可能会导致 `Scan` 方法产生意外结果。这是由于并行查询可能引发条件竞争,导致查询结果被覆盖或返回错误数据。此问题可能影响大多数database/sql驱动包。

漏洞类型:条件竞争

利用方式:本地

PoC状态:已公开

影响范围:

<=1.23.12

修复方案

官方补丁:已发布

官方修复:官方已发布补丁更新包,请升级至无漏洞版本进行修复。

参考链接:

https://seclists.org/oss-sec/2025/q3/77

1.4 Go标准库os/exec存在非预期路径返回漏洞

漏洞详情

发布日期:2025-08-07

漏洞编号:CVE-2025-47906

漏洞描述:Go 语言标准库中的 os/exec 包提供了执行外部命令的功能,其中的 LookPath 函数用于在 PATH 环境变量中查找可执行文件的路径。然而,如果 PATH 环境变量包含了可执行文件路径而不是仅仅包含目录路径,那么在传递某些特定字符串(如 "", ".", "..")给 LookPath 函数时,可能导致 PATH 中包含的这些可执行文件被意外返回。此问题的根本原因在于 PATH 的内容未被严格校验,导致输入值与 PATH 中的非目录路径匹配时触发了非预期行为。

漏洞类型:逻辑缺陷

利用方式:本地

PoC状态:已公开

影响范围:

<=1.24.6

修复方案

官方补丁:已发布

官方修复:官方已发布补丁更新包,请升级至无漏洞版本进行修复。

参考链接:

https://seclists.org/oss-sec/2025/q3/77

组件投毒情报

2.1 NPM组件node-logger-sdk窃取系统敏感信息及远程执行任意代码

投毒详情

投毒概述:组件 node-logger-sdk 通过代码克隆高下载量知名日志库pino项目完整源码,并篡改pino模块主入口文件代码加载恶意模块 lib/write.js,恶意模块主要功能是收集外传系统敏感信息(包含系统主机名、用户名、网卡及环境变量),以及从攻击者C2服务器(https://log-server-lovat.vercel.app/api/ipcheck/703)拉取并远程执行任意代码。

投毒编号:XMIRROR-MAL45-9B5CF655

项目主页:

https://www.npmjs.com/package/node-logger-sdk

投毒版本:1.0.12

发布日期:2025-08-07

总下载量:78次

修复方案

在项目目录下使用 npm list node-logger-sdk 查询是否已安装该组件,或使用 npm list -g node-logger-sdk 查询是否全局安装该投毒版本组件,如果已安装请立即使用 npm uninstall node-logger-sdk 或 npm uninstall -g node-logger-sdk 进行卸载。此外,也可使用悬镜安全开源工具 OpenSCA-cli进行扫描检测。

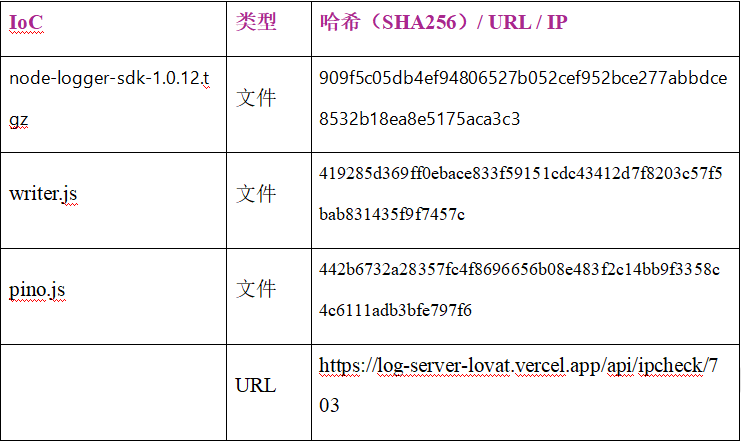

IOC信息: