Jenkins全链路教程——Jenkins用户权限矩阵配置

在企业级CI/CD场景中,“权限混乱”往往比“构建失败”更致命——测试员误删生产流水线、实习生修改关键插件配置、多团队共用账号导致责任无法追溯……这些问题,99%都能用权限矩阵彻底解决!

今天,我们不仅会拆解权限矩阵的底层逻辑,更会给出企业级最佳实践(含避坑指南+常见问题),手把手教你为开发/测试/运维团队分配“精准到按钮”的权限。看完直接能落地!文末附权限详解表!

一、权限矩阵的底层逻辑与最佳实践原则

Jenkins的权限管理核心是“最小权限原则”(Least Privilege):用户只能访问完成工作所需的最小权限集合。而“权限矩阵”正是实现这一原则的“黄金工具”——通过它,你可以为不同角色(如前端开发、测试负责人、运维管理员)分配“精确到单个操作”的权限,避免“越权操作”和“责任模糊”。

1.1 为什么必须用权限矩阵?

Jenkins默认的“扁平权限模型”(管理员/匿名用户)在团队协作中会暴露3大问题:

权限“一刀切”:普通用户要么只能看日志(无操作权),要么成为“准管理员”(能改所有配置);

责任难追溯:多人共用一个账号(如“ci-team”),操作记录无法定位到个人;

安全风险高:核心配置(如插件管理、全局安全设置)可能被非授权人员修改。

权限矩阵通过“角色→权限→用户”的三级管理,完美解决了这些问题:每个用户只绑定1-2个角色,每个角色仅包含必要权限,操作记录可精确到人。

1.2 权限矩阵的“三大核心组件”

理解这3个组件,配置时才能“心中有数”:

组件 | 定义 | 最佳实践建议 |

| 全局角色 | 控制用户对Jenkins整个系统的操作(如登录、插件管理、用户管理) | 仅分配给1-2名核心运维人员 |

| 项目角色 | 控制用户对**具体任务(Job)**的操作(如启动构建、修改配置、查看日志) | 按“团队+项目类型”划分(如“前端-开发”) |

| 用户绑定 | 将角色分配给具体用户(或用户组) | 避免“一人多角色”,减少越权风险 |

二、企业级权限矩阵配置全流程

前置条件:安装核心插件(Role-based Authorization Strategy)

权限矩阵依赖Role-based Authorization Strategy插件(简称“角色策略插件”),这是配置的基础。

安装步骤:

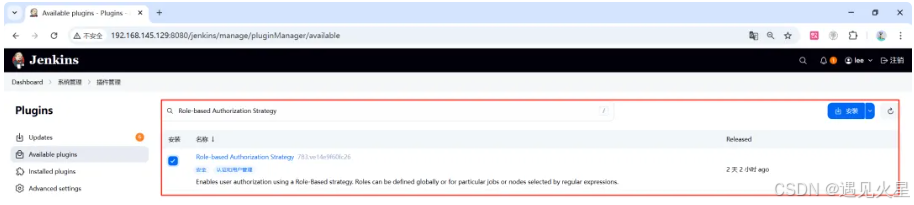

1️⃣ 登录Jenkins→点击左侧“系统管理”→进入“插件管理”;

2️⃣ 在“可选插件”标签页搜索框输入“Role-based Authorization Strategy”(注意拼写);

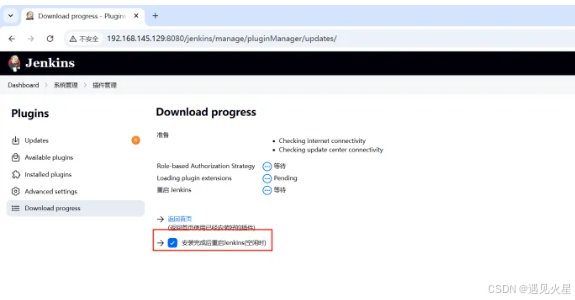

3️⃣ 勾选插件前的复选框→点击页面底部“直接安装”(无需重启,安装完成后状态显示“已安装”);

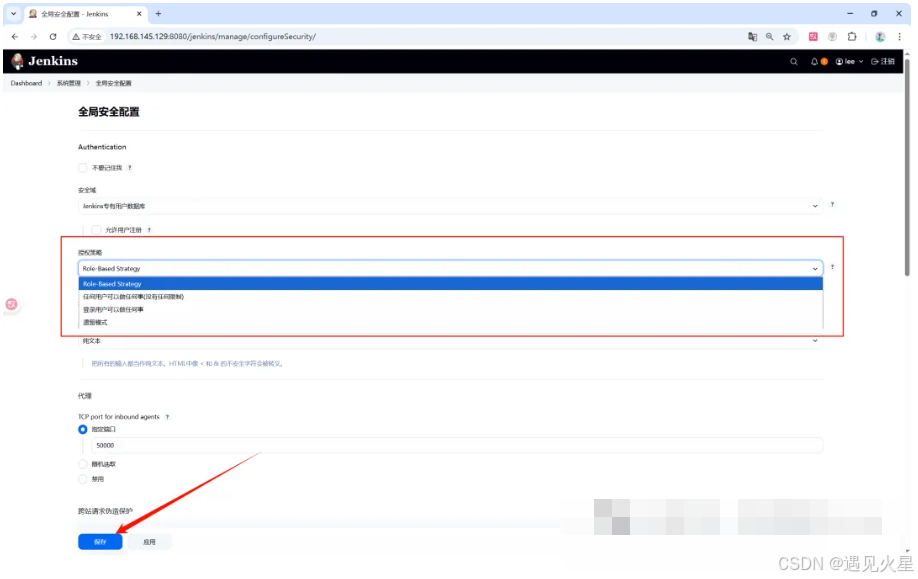

4️⃣ 安装完成后,返回“系统管理”→进入“全局安全配置”,在“授权策略”中选择“Role-Based Strategy”(若未出现此选项,说明插件安装失败,需检查网络或重新安装)。

Step 1:配置全局角色(控制“系统级”操作)

Step 1:配置全局角色(控制“系统级”操作)

全局角色是权限的“最高层”,决定用户能否访问Jenkins系统、管理用户/插件等。最佳实践:仅为核心运维人员分配“Administer”(管理)权限,其他用户仅保留“Read”(查看)权限。

操作步骤:

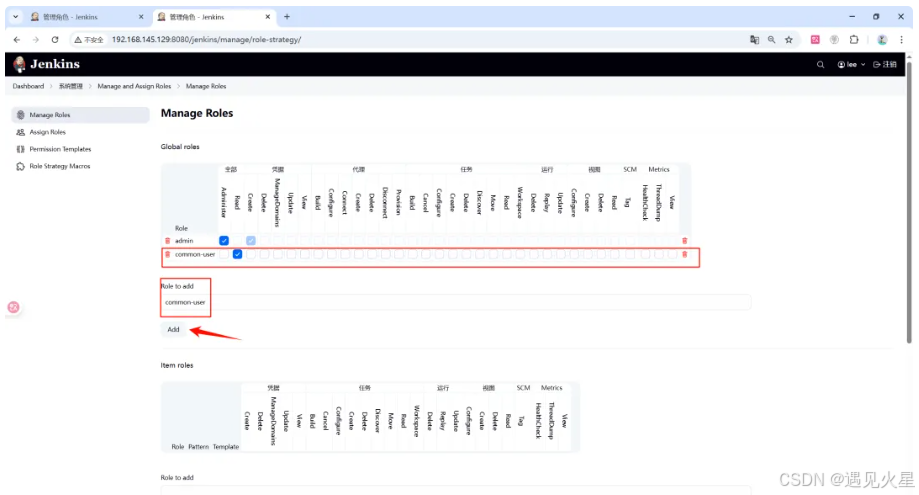

1️⃣ 在“Manage and Assign Roles”页面点击“Manage Roles”→进入“Global roles”标签页;

2️⃣ 添加“admin”角色(系统管理员):

角色名:

admin权限勾选:

Overall/Administer(管理系统)、Credentials/Create(创建凭证)、Plugin/Install(安装插件)说明:仅分配给1-2名运维负责人,避免多人拥有最高权限;

3️⃣ 添加“common-user”角色(普通用户):

角色名:

common-user权限勾选:

Overall/Read(查看系统)、User/Read(查看用户列表)说明:所有非管理员用户必须绑定此角色,否则无法登录系统;

4️⃣ 配置“anonymous”角色(未登录用户):

角色名:

anonymous权限勾选:

Overall/Read(仅允许查看登录页面,无其他权限)说明:避免未登录用户访问系统敏感信息。

Step 2:配置项目角色(控制“任务级”操作)

Step 2:配置项目角色(控制“任务级”操作)

项目角色是权限配置的核心!需根据团队分工(如开发、测试、运维)和项目类型(如前端、后端、移动端)设计。最佳实践:用正则表达式精确匹配项目名,避免权限“串台”。

案例背景:某团队有3类项目,需分配3类角色

项目类型:

frontend-*(前端项目)、backend-*(后端项目)、test-*(测试专用项目);角色需求:

前端开发:能启动构建、查看日志,但不能修改配置;

后端测试:能查看测试报告、下载构建产物,但不能触发构建;

运维审核:能查看所有项目日志,但不能操作。

操作步骤(附关键权限说明):

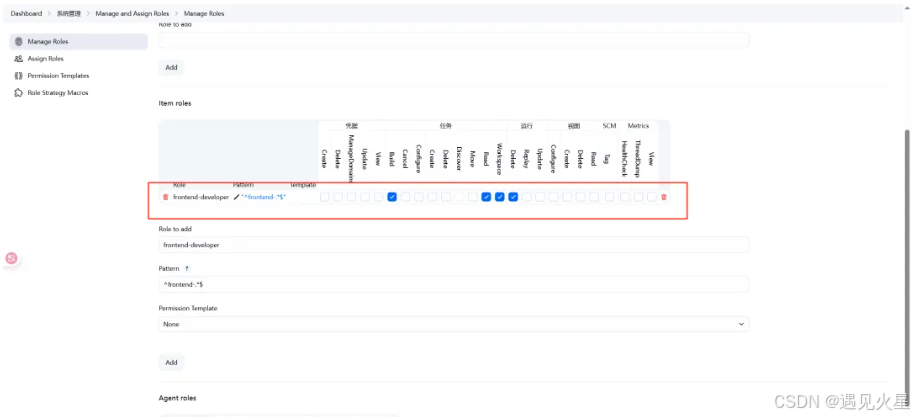

1️⃣ 在“Manage Roles”页面切换到“Item roles”标签页;

2️⃣ 添加“frontend-developer”角色:

角色名:

frontend-developer项目匹配规则(正则):

^frontend-.*$(匹配所有以“frontend-”开头的项目)权限勾选:

Job/Read(查看项目基本信息)Job/Build(启动/停止构建)Job/Workspace(查看工作区文件)Run/Delete(删除历史构建记录,可选)

避坑:不勾选

Job/Configure(修改配置权限),避免开发人员误改流水线;

3️⃣ 添加“backend-tester”角色:

3️⃣ 添加“backend-tester”角色:

角色名:

backend-tester项目匹配规则(正则):

^backend-.*$权限勾选:

Job/Read(查看项目)Run/Read(查看构建日志和测试报告)Artifact/Read(下载构建产物)

避坑:不勾选

Job/Build,避免测试人员误触发生产构建;

4️⃣ 添加“ops-auditor”角色(运维审核):

角色名:

ops-auditor项目匹配规则(正则):

.*(匹配所有项目)权限勾选:

Job/Read(查看所有项目)Run/Read(查看所有日志)

避坑:不勾选任何写权限,确保审核角色“只看不改”。

Step 3:用户绑定(角色→人,精确到个体)

最后一步是将角色分配给具体用户!最佳实践:避免使用“用户组”(Group),直接绑定到个人,确保操作可追溯。

操作步骤:

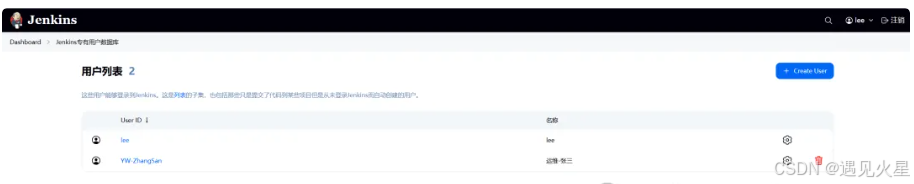

1️⃣ 系统管理→Manage Users→确保所有用户已创建(若未创建,点击“创建用户”添加,注意启用“矩阵式安全”时需关闭“允许用户注册”);

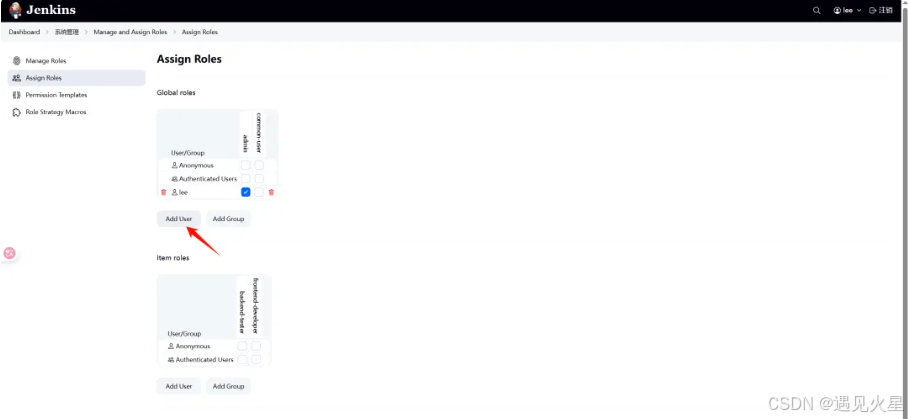

2️⃣ 回到“Manage Roles”页面→切换到“Assign Roles”标签页;

2️⃣ 回到“Manage Roles”页面→切换到“Assign Roles”标签页;

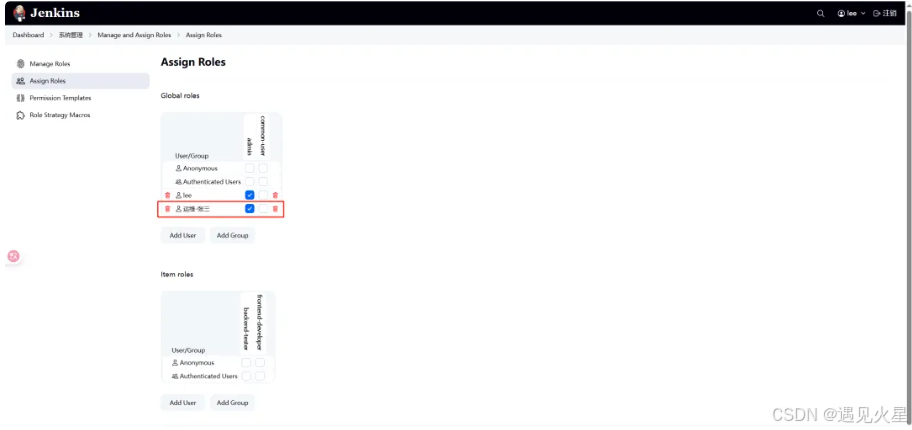

3️⃣ 绑定全局角色:

用户“运维-张三”:分配

admin(全局管理权限);用户“前端-李四”:分配

common-user(全局查看权限);用户“后端-王五”:分配

common-user(同理);

4️⃣ 绑定项目角色:

用户“前端-李四”:分配

frontend-developer(匹配前端项目权限);用户“测试-赵六”:分配

backend-tester(匹配后端项目权限);用户“运维-陈七”:分配

ops-auditor(匹配所有项目审核权限);

5️⃣ 点击“保存”→权限配置完成!

三、最佳实践:6条避坑指南(企业级经验)

3.1定期审计权限(每季度一次)

操作:系统管理→Manage Roles→导出角色配置;

检查点:是否有“冗余角色”(如已废弃的项目角色)、是否有“高权限用户”(如普通开发绑定了

admin角色)。

3.2 禁用“继承权限”(避免权限膨胀)

在“Project roles”配置中,取消勾选“Assign the same permissions to all projects”,确保每个项目角色仅匹配指定正则规则。

3.3 结合多因素认证(MFA)

安装

Two Factor Authentication插件,要求admin角色用户必须启用MFA(如Google Authenticator),防止账号被盗后权限滥用。

3.4 日志记录权限变更

安装

Audit Trail插件,记录“角色创建/修改/删除”“用户角色绑定”等操作,便于追溯责任(示例日志:User zhangsan modified role 'frontend-developer' at 2025-07-01 14:30:00)。

3.5 避免“超级用户”长期在线

要求

admin角色用户仅在必要时登录(如插件升级、全局配置修改),日常使用common-user角色账号操作。

3.6 测试权限生效(关键!)

用“前端-李四”登录→进入

frontend-demo项目:应看到“立即构建”按钮(有Job/Build权限),但“配置”按钮不可点(无Job/Configure权限);用“测试-赵六”登录→进入

backend-api项目:应能下载target/test-report.zip(有Artifact/Read权限),但“立即构建”按钮不可见(无Job/Build权限)。

四、Jenkins 权限矩阵详解表

4.1Global Roles 权限说明表

权限分类 | 权限项 | 说明 |

| 全部 (Overall) | Administer | 系统最高权限(包含所有操作权限) |

Read | 全局读取权限(查看所有内容) | |

| 凭据 (Credentials) | Create | 创建新的凭据 |

Delete | 删除凭据 | |

ManageDomains | 管理凭据域(分类管理) | |

Update | 更新现有凭据 | |

View | 查看凭据内容 | |

| 代理 (Agent) | Configure | 配置节点参数 |

Connect | 连接/启用节点 | |

Create | 创建新节点 | |

Delete | 删除节点 | |

Disconnect | 断开/禁用节点 | |

Provision | 动态创建云节点 | |

| 任务 (Job) | Build | 触发任务构建 |

Cancel | 取消正在运行的构建 | |

Configure | 修改任务配置 | |

Create | 创建新任务 | |

Delete | 删除任务 | |

Discover | 查看任务列表(即使无Read权限) | |

Move | 移动任务位置 | |

Read | 查看任务详情 | |

Workspace | 访问任务工作空间 | |

| 运行 (Run) | Delete | 删除构建历史 |

Replay | 重放历史构建 | |

Update | 更新构建信息 | |

| 视图 (View) | Configure | 配置视图参数 |

Create | 创建新视图 | |

Delete | 删除视图 | |

Read | 查看视图内容 | |

| SCM | Tag | 为构建打标签 |

| Metrics | HealthCheck | 执行系统健康检查 |

ThreadDump | 获取线程转储 | |

View | 查看系统监控指标 |

4.2 Item Roles 权限说明表

权限分类 | 权限项 | 说明 |

| 凭据 (Credentials) | Create | 在任务中创建凭据 |

Delete | 删除任务关联的凭据 | |

ManageDomains | 管理任务级凭据域 | |

Update | 更新任务关联凭据 | |

View | 查看任务凭据 | |

| 任务 (Job) | Build | 触发匹配任务的构建 |

Cancel | 取消匹配任务的构建 | |

Configure | 配置匹配任务 | |

Create | 在匹配视图创建任务 | |

Delete | 删除匹配任务 | |

Discover | 查看匹配任务列表 | |

Move | 移动匹配任务 | |

Read | 查看匹配任务详情 | |

Workspace | 访问匹配任务工作空间 | |

| 运行 (Run) | Delete | 删除匹配任务的构建历史 |

Replay | 重放匹配任务的历史构建 | |

Update | 更新匹配任务的构建信息 | |

| 视图 (View) | Configure | 配置匹配视图 |

Create | 创建匹配视图 | |

Delete | 删除匹配视图 | |

Read | 查看匹配视图 | |

| SCM | Tag | 为匹配任务构建打标签 |

| Metrics | HealthCheck | 执行匹配任务健康检查 |

ThreadDump | 获取匹配任务线程转储 | |

View | 查看匹配任务监控指标 |

4.3 Agent Roles 权限说明表

权限分类 | 权限项 | 说明 |

| 凭据 (Credentials) | Create | 创建节点关联凭据 |

Delete | 删除节点关联凭据 | |

ManageDomains | 管理节点凭据域 | |

Update | 更新节点关联凭据 | |

View | 查看节点凭据 | |

| 代理 (Agent) | Configure | 配置匹配节点 |

Connect | 连接匹配节点 | |

Create | 创建匹配节点 | |

Delete | 删除匹配节点 | |

Disconnect | 断开匹配节点 | |

Provision | 动态创建匹配云节点 | |

| Metrics | HealthCheck | 执行节点健康检查 |

ThreadDump | 获取节点线程转储 | |

View | 查看节点监控指标 |

最后说两句

权限矩阵的本质是“用规则守护协作”——它不仅能避免误操作,更能通过“权限可追溯”提升团队责任感。下次团队新增成员时,你只需5分钟就能完成权限分配,再也不用手动调整每个按钮的权限~