信息安全的概述

1.信息安全五要素

保密性:加密技术防止未授权访问(如AES加密)。

完整性:哈希校验防止数据篡改(如MD5/SHA算法)。

可用性:访问控制与资源管理保障服务持续(如DDoS防护)。

可控性:审计日志监控信息流向(如密钥恢复机制)。

不可否认性:数字签名确保行为可追溯(如SSL证书)。

2.信息安全概述

信息安全:防止任何对数据进行非法授权访问的措施、防止信息的无意泄露、破坏、丢失等问题发生,让数据处于远离危险、免于威胁的状态或特性。

网络安全:计算机环境下的信息安全。

3.信息安全脆弱性及常见攻击

网络协议栈脆弱性:

物理层:设备破坏、光纤监听。

链路层:MAC泛洪攻击、ARP欺骗(通过伪造MAC地址截获数据)。

MAC洪泛攻击:

主要是通过交换机的MAC地址表学习机制,非法让交换机学习大量的MAC地址给交换机使得,填满整个MAC表,此时交换机只能对正常的数据进行广播,而导致信息泄露给黑客。

kali工具:macof

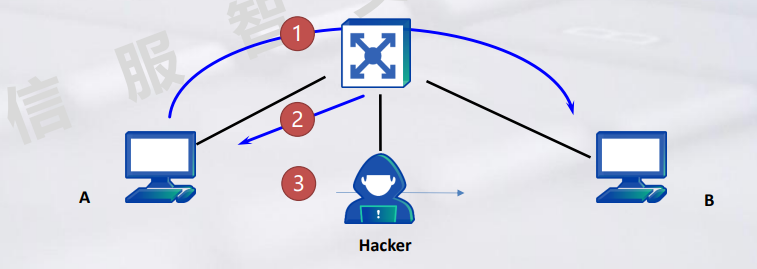

ARP欺骗:

黑客通过伪造一个MAC地址来截获PC互通的一些信息。

kali工具:ettercap(小蜘蛛)

如图,原理如下,A发送ARP请求询问B的mac地址,黑客会通过伪造成B持续发送一个ARP回应给A,A就以为黑客给的MAC是B发过来的B的MAC地址(实际是黑客的MAC地址)。为确保A与B的正常通信,通常也会把B的MAC地址伪造成黑客的MAC地址。之后A每与B正常发送数据时黑客都能收到。

网络层:ICMP攻击(如伪造不可达报文中断通信)。

ICMP攻击:

主要是一个ICMP的一个重定向

传输层:TCP SYN Flood攻击(耗尽资源导致拒绝服务)。

TCP SYN Flood攻击:

主要是攻击者通过发送大量的SYN报文,导致大量TCP建立连接请求处理缓慢,占用被攻击者的资源。

kali工具:hping3 -a 伪造源IP --icmp --flood -V 目的ip(icmp的洪水攻击)

DDoS(分布式拒绝服务攻击)是一种通过大量恶意流量淹没目标服务器或网络资源,使其无法正常提供服务的攻击方式。

应用层:DNS欺骗、勒索病毒、挖矿木马。

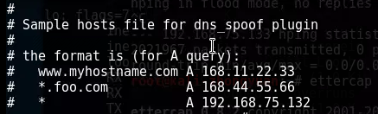

DNS欺骗攻击:

kali工具:ettercap(小蜘蛛)

进入vim /etc/ettercap/etter.dns, 如图更改信息,添加* A 192.168.75.132(kali IP)表示说有的域名都会解析成192.168.75.132,(#为注释,将其删除,刚刚没删导致失败了)

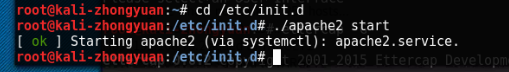

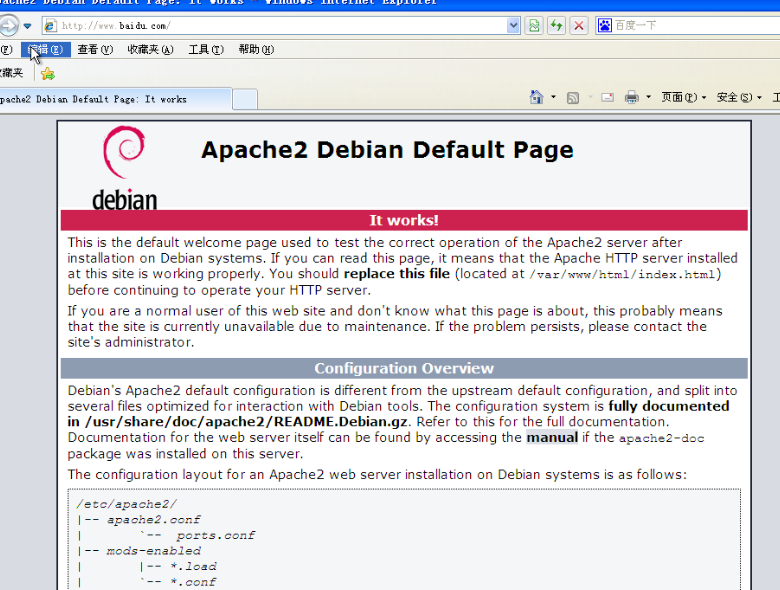

之后设置一个简单的http页面,也就是说,所有的域名进过解析之后都会跳转到 apache这个网页去

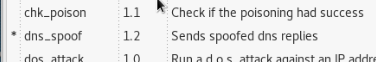

然后进入ettercap,进行DNS欺骗,双击选择攻击为DNS欺骗,

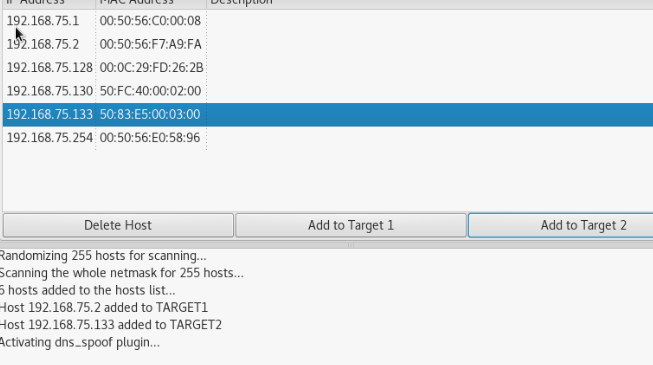

将目标ip选为目标,这里是192.168.75.133和2.

访问baidu.com成功跳转到apache2这个网页

DNS欺骗是一种网络攻击手段,攻击者通过篡改DNS查询结果,将用户引导至恶意服务器(如钓鱼网站),而非真实的网站服务器。

攻击模式:

截获:嗅探、监听(保密性)

篡改:数据包的篡改(完整)

中断:拒绝服务(可用性)

伪造:欺骗(真实性)