防火墙和网闸的区别,什么场景下,需要用到网闸?

网闸(GAP,安全隔离与信息交换系统)和防火墙是网络安全领域的两类核心设备,但二者的设计理念、功能定位和应用场景有本质区别。以下从多个维度详细对比二者的差异:

网闸属于确切的说是属于网络隔离产品(如下为齐安信的网络安全产品)

一、核心设计理念

防火墙:

基于 “逻辑隔离” 理念,通过对网络流量的规则化控制(如允许 / 拒绝特定端口、协议、IP 地址的通信),实现不同网络区域(如内网与外网)的可控连通。本质上是 “带安全策略的网关”,允许符合规则的数据包直接通过。网闸:

基于 “物理隔离” 理念,通过专用硬件切断两个网络之间的直接连接(无实时 TCP/IP 链路),仅通过 “数据摆渡” 方式(如存储介质读写、协议剥离重组)实现有限的信息交换。核心是 “隔离优先,交换可控”,确保高安全区域(如涉密网)与低安全区域(如互联网)无直接通信链路。

二、技术实现方式

| 对比维度 | 防火墙 | 网闸 |

|---|---|---|

| 连接状态 | 保持网络层实时连接(如 TCP 会话),数据包通过接口直接转发。 | 物理或逻辑断开两个网络的实时连接,通过 “摆渡模块” 中转数据(如先将数据写入内侧存储,再切换到外侧读取)。 |

| 数据处理方式 | 基于数据包 / 会话的过滤(如检查端口、IP、应用层特征),对符合规则的流量直接放行。 | 对数据进行 “拆包 - 清洗 - 重组”:剥离原始协议(如 TCP/IP),提取有效内容(如文件、数据库记录),经安全检查(如病毒扫描、内容审计)后,用专用协议重新封装并发送到目标网络。 |

| 协议支持 | 支持全量 TCP/IP 协议(如 HTTP、FTP、SSH 等),按规则放行或阻断。 | 仅支持有限的、经过严格限定的协议(如文件传输、数据库同步、邮件转发等),且需定制化开发适配。 |

三、安全等级与防护目标

防火墙:

- 安全等级:中低,主要抵御网络层和传输层的攻击(如端口扫描、IP 欺骗、DoS 攻击)。

- 防护目标:控制不同信任级别网络(如 DMZ 区与内网)的访问权限,防止未授权的网络连接,但无法完全阻断高级别恶意代码(如通过合法端口传输的病毒)。

网闸:

- 安全等级:极高,通过物理隔离从根本上切断网络攻击路径,可抵御包括应用层漏洞、恶意代码在内的各类威胁。

- 防护目标:保护高安全级别的网络(如涉密网、政务内网、工业控制网),仅允许经过严格审核的特定数据在隔离网络间交换,杜绝任何未经授权的通信。

四、应用场景

防火墙:

- 企业内网与互联网的边界防护(如限制员工访问非法网站)。

- 数据中心内部不同区域的隔离(如 Web 服务器区与数据库区的访问控制)。

- 分支网络与总部网络的 VPN 连接安全(如 IPSec VPN 的加密与认证)。

网闸:

- 涉密网络与非涉密网络的隔离(如政府机关的涉密内网与政务外网之间的数据交换)。

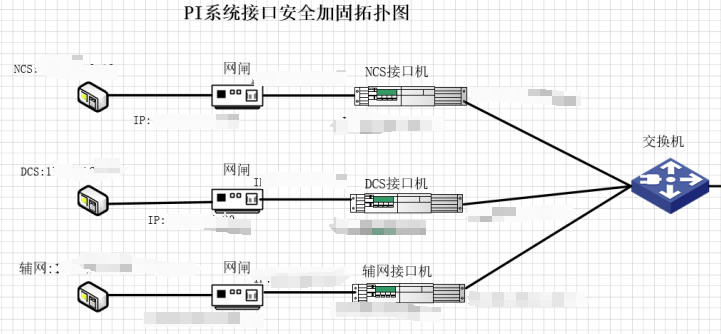

- 工业控制网(ICS)与办公网的隔离(如电厂的 SCADA 系统与企业管理网之间的有限数据同步)。

- 金融核心系统与外部网络的隔离(如银行内网与互联网银行系统之间的交易数据摆渡)。

五、典型功能差异

| 功能 | 防火墙 | 网闸 |

|---|---|---|

| 状态检测 | 支持(跟踪 TCP 会话状态,仅允许合法会话的数据包通过) | 不支持(无实时会话,数据通过摆渡模块单向 / 双向传输) |

| 内容审计 | 基础(记录访问日志,部分支持应用层内容简单分析) | 深度(对传输的文件、数据库记录、邮件内容进行全文扫描和审计) |

| 病毒 / 恶意代码防护 | 依赖集成的杀毒引擎,防护能力有限 | 内置专业安全引擎,对所有摆渡数据进行全面查杀 |

| 带宽控制 | 支持(限制特定流量的带宽) | 不支持(仅关注数据安全性,对传输速率限制严格) |

| 部署模式 | 路由模式、透明模式(串联在网络链路中) | 双主机模式(内侧主机连高安全网,外侧主机连低安全网,中间通过摆渡模块隔离) |

总结

网闸和防火墙的实际作用还是纯在差异的,对于使用场景、侧重点不同。常见的网闸有单向网闸和双向网闸

- 防火墙是 “可控连通的守门人”:允许网络间的正常通信,通过规则限制风险,适用于需要灵活交互且安全等级要求不极致的场景。

- 网闸是 “物理隔离的摆渡人”:彻底切断网络连接,仅允许特定数据经严格处理后交换,适用于高安全级别的隔离场景(如涉密、工控、金融核心系统)。

实际应用中,二者常结合使用(如防火墙部署在互联网边界,网闸部署在高安全网与低安全网之间),形成多层防护体系。

具体使用场景:

医院的内网隔离、重要数据安全加固防护场景(电厂的PI网络系统:常见单向网闸)、重要部门数据保护(档案管理部门、核心数据资料区域)