安全策略实验报告

需求分析报告

一、网络环境概述

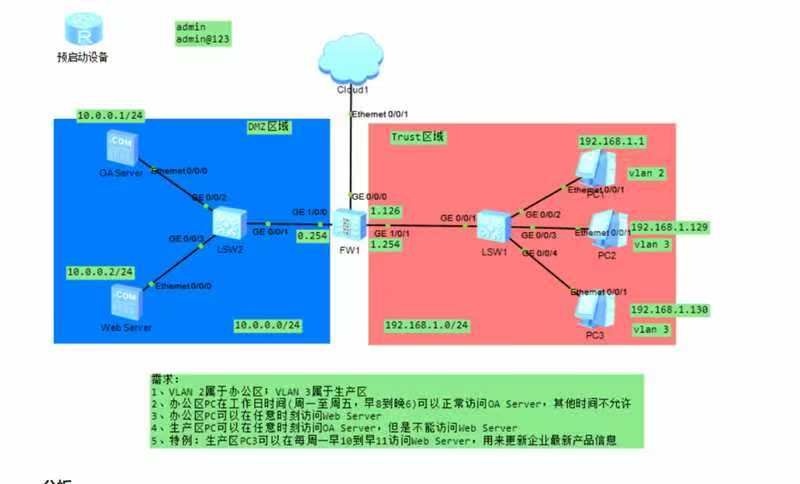

本网络架构包含预启动设备、交换机(LSW1、LSW2 )、防火墙(FW1 ),划分DMZ区域(部署OA Server、Web Server ,网段10.0.0.0/24 )与Trust区域(涵盖办公区VLAN 2、生产区VLAN 3 ,网段192.168.1.0/24 ),通过防火墙连接不同区域,实现终端与服务器的网络互通基础。

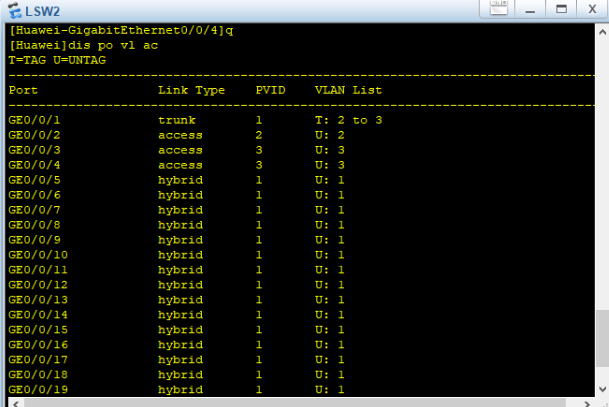

二、VLAN与区域逻辑划分

- VLAN 2:定义为办公区,终端(如PC1 )归属此VLAN ,用于办公场景网络访问 。

- VLAN 3:定义为生产区,终端(如PC2、PC3 )归属此VLAN ,支撑生产业务相关访问 。

- DMZ区域:作为服务器区,承载OA Server(办公自动化服务 )、Web Server(企业网站等服务 ),需对内外网访问做精准权限控制 ;Trust区域:为终端接入区,包含办公、生产终端,需根据业务需求限制其对外访问权限 。

三、访问控制需求细化分析

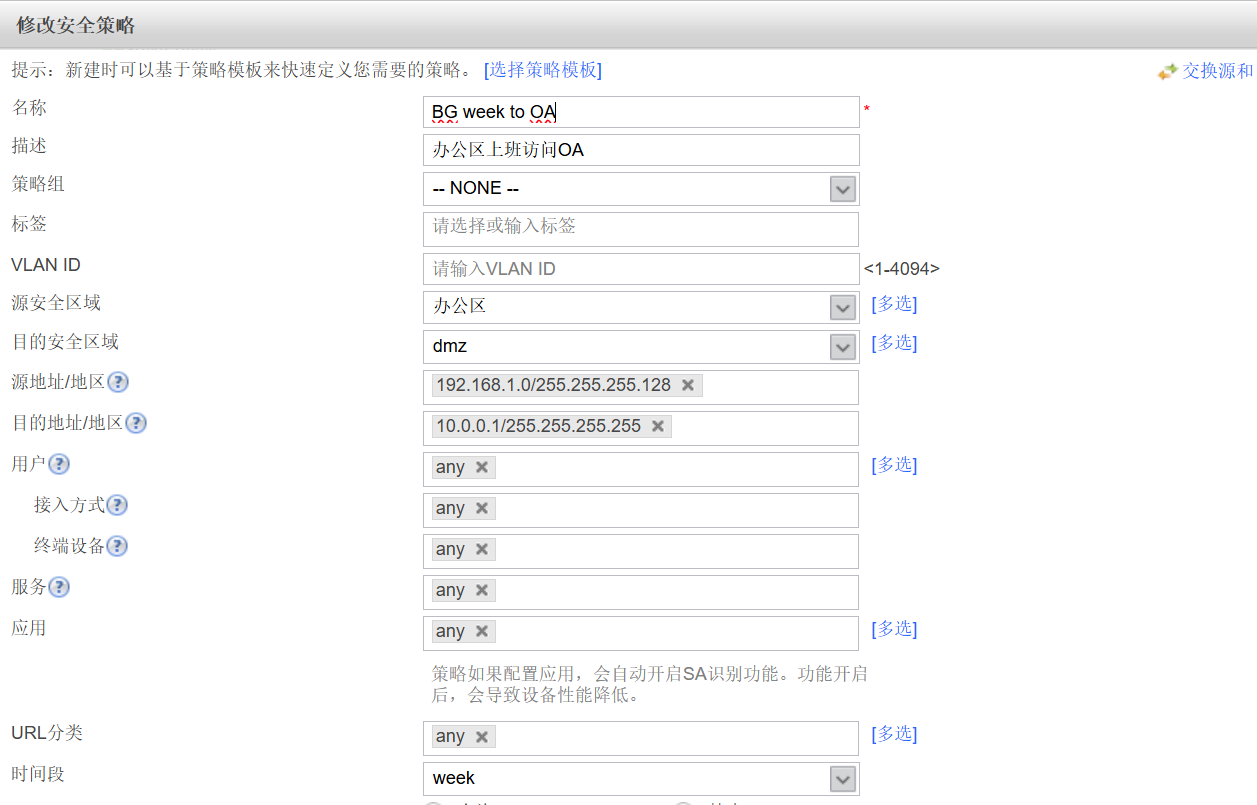

(一)办公区(VLAN 2 )终端访问需求

1. OA Server访问

- 核心需求:仅工作日(周一至周五 )早8点 - 晚6点允许访问,其他时间(周末、工作日非工作时段 )禁止。

- 业务逻辑:OA系统多为日常办公使用,非工作时段访问需求低,限制可降低安全风险、合理利用资源 。

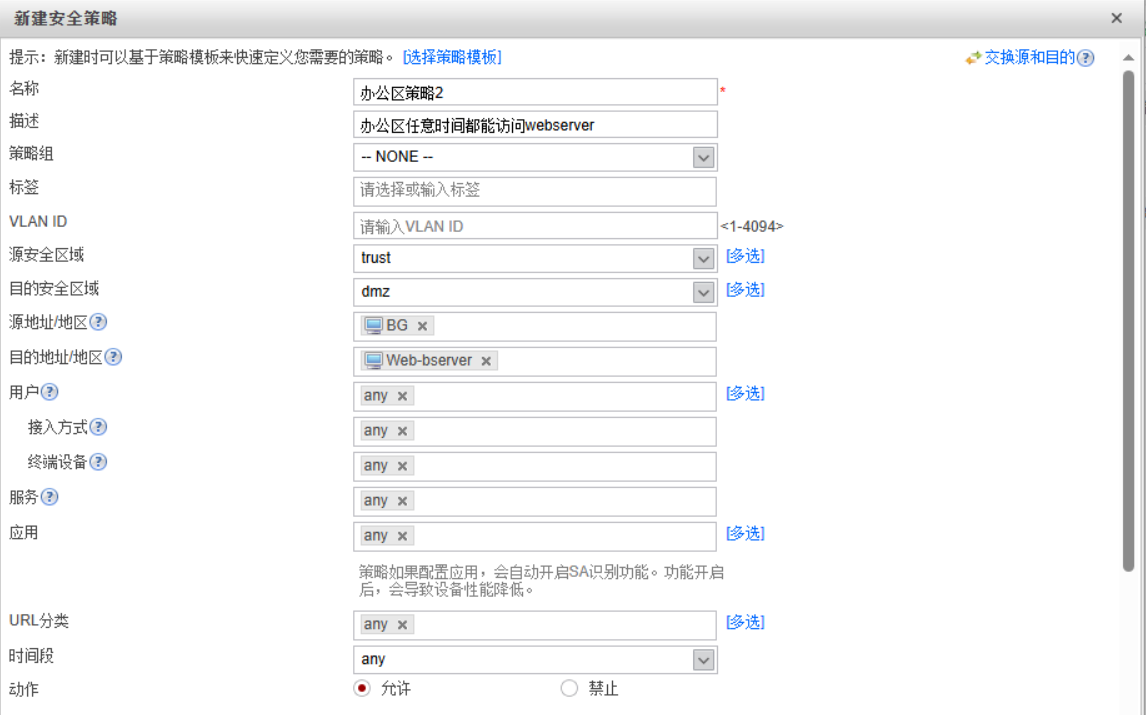

2. Web Server访问

- 核心需求:任意时间均可访问。

- 业务逻辑:Web Server承载企业信息发布等通用服务,办公终端需随时可访问获取信息 。

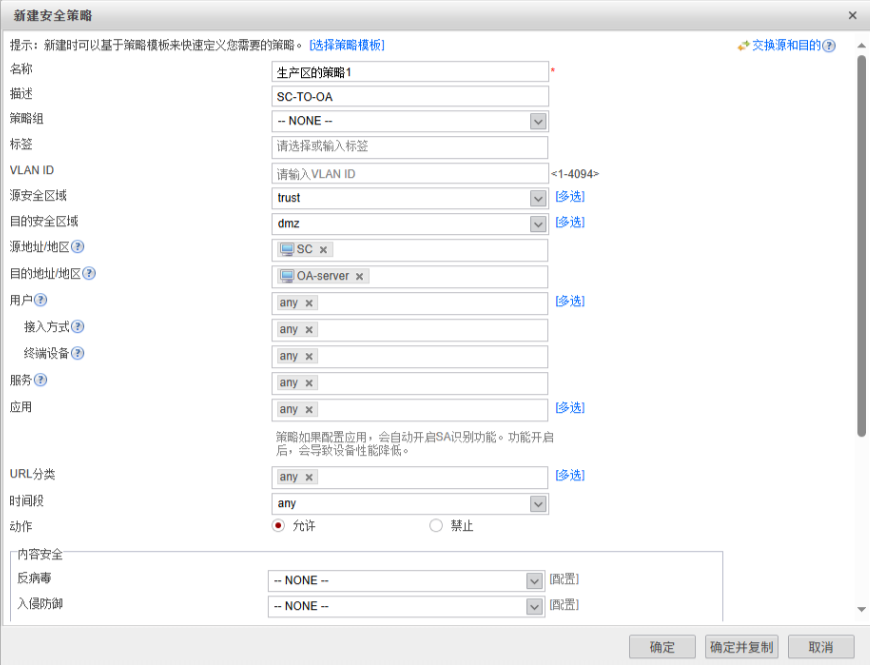

(二)生产区(VLAN 3 )终端访问需求

1. OA Server访问

- 核心需求:任意时间允许访问。

- 业务逻辑:生产业务可能涉及与OA系统的数据交互(如生产进度同步、工单关联等 ),需全时段保障连通性 。

2. Web Server常规访问

- 核心需求:任意时间禁止访问。

- 业务逻辑:生产区终端主要聚焦生产业务,常规场景无需访问Web Server,限制可减少无关访问带来的安全隐患 。

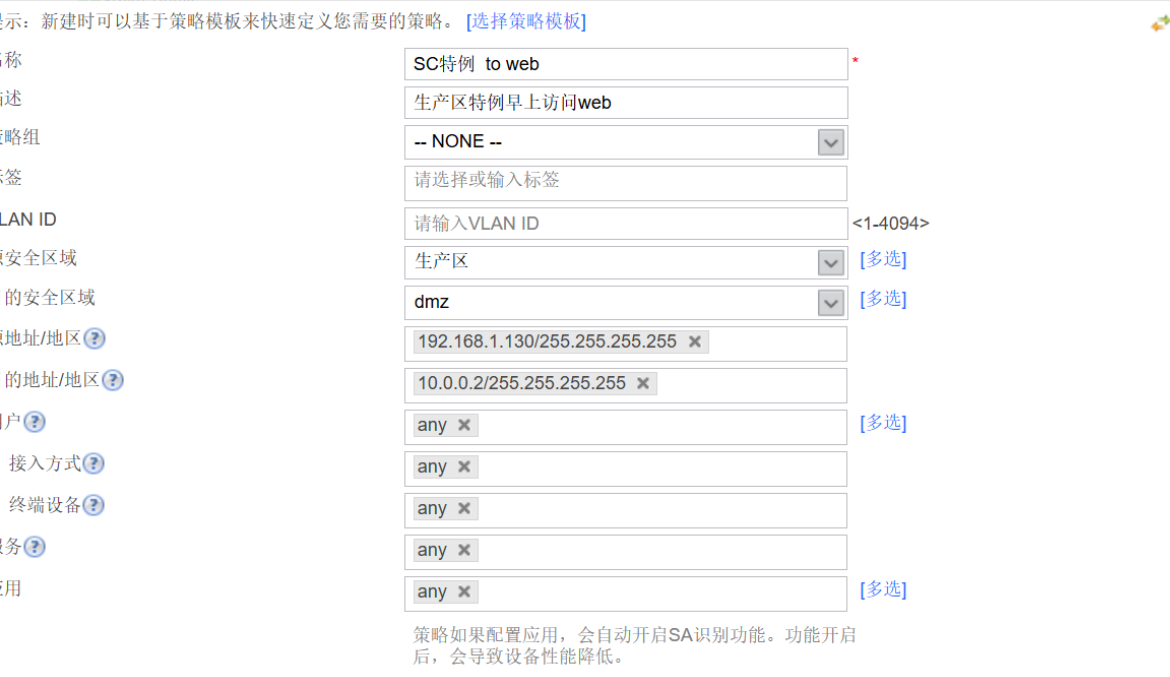

3. Web Server特例访问

- 核心需求:每周一早10点 - 11点允许访问,用于更新企业最新产品信息。

- 业务逻辑:企业产品信息需定期更新,此时段开放是为生产区终端执行特定更新任务,兼顾安全与业务灵活性 。

四、需求实现关键点

1. 时间策略精准控制:需在防火墙、交换机等设备上配置时间范围(如周一至周五8:00 - 18:00、每周一10:00 - 11:00 ),关联访问控制规则,实现按时间动态调整权限 。

2. VLAN与区域联动:基于VLAN标识区分办公、生产终端,结合区域(Trust→DMZ )访问方向,精准匹配访问源与目标 。

3. 例外规则优先级:生产区Web Server特例访问(每周一特定时段 )需设置规则优先级,确保其在常规禁止规则中“突破”,保障业务特例执行 。

VLAN划分

安全策略

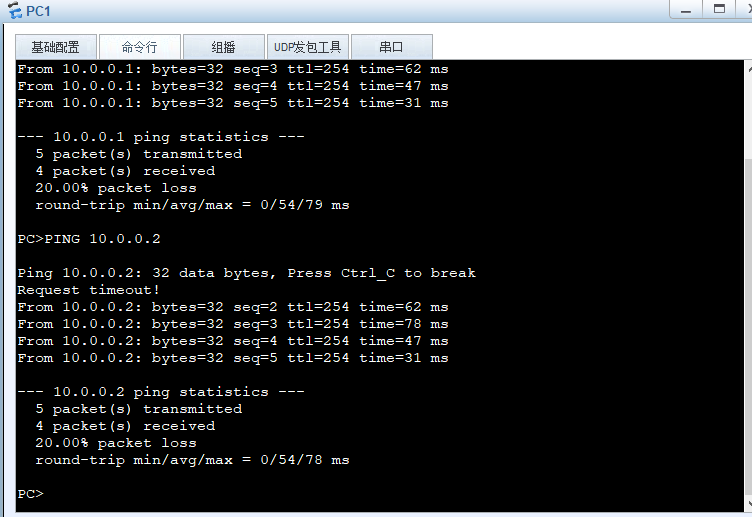

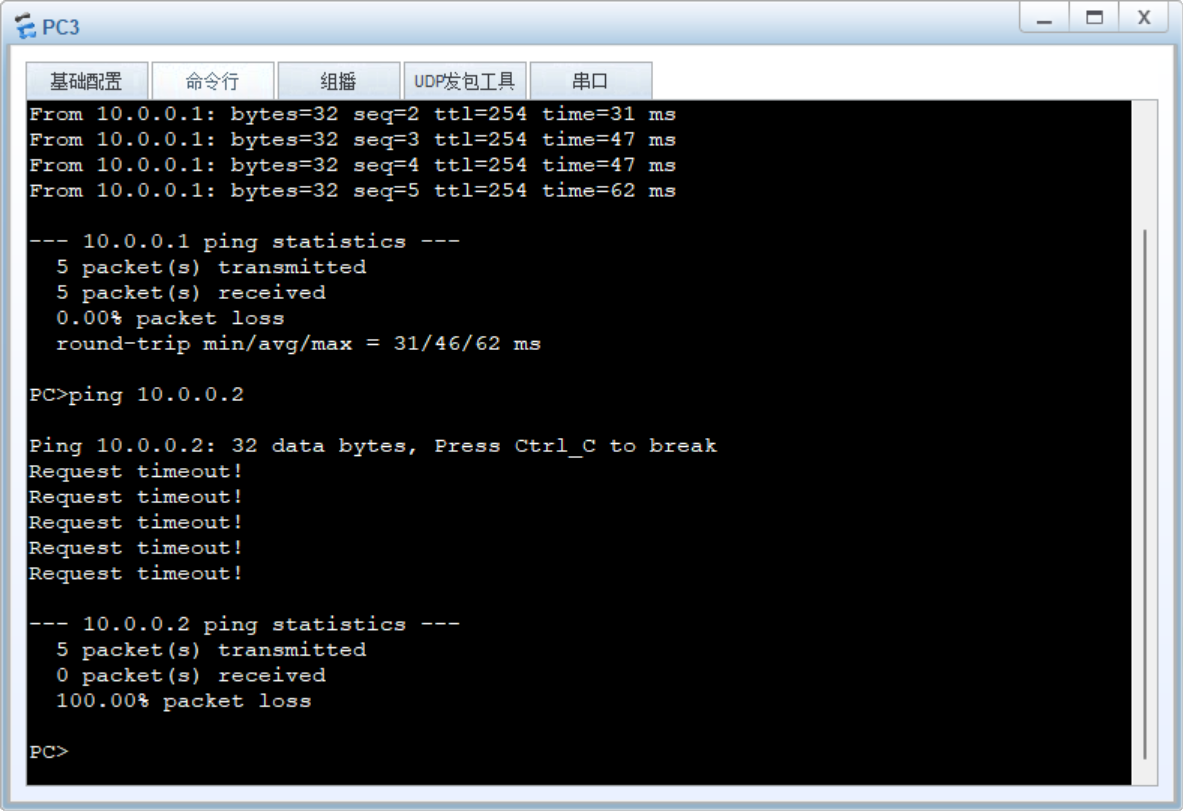

ping通测试