网安-逻辑漏洞-23登陆验证

目录

2.登录验证安全

图形验证码-验证码可爆破

图形验证码-验证码复用

图形验证码-验证码绕过

图形验证码-客户端验证

图形验证码-验证码前端验证漏洞

短信验证码-无效验证

短信验证码-短信轰炸

3.登录前端验证漏洞

忘记密码-给邮箱/手机发验证码

忘记密码-前端验证绕过

忘记密码-设置新密码时改他人密码

忘记密码-某网站密码找回功能

忘记密码-链接的形式-链接token参数可逆

忘记密码-服务端验证逻辑缺陷

忘记密码-参数带用户名等多阶段验证

重置密码-重置后的默认密码

2.登录验证安全

图形验证码-验证码可爆破

验证码可爆破,即验证码过于简单,例如验证码中字符数量过少,比如只有四位组成,且只包含0-9的数字还没有干扰点,亦或者验证码可以被猜测到(这种情况很少见)可以使用PKAV来进行带验证码的爆破,先用burpsuite来抓包,再将抓取的数据包放在pkav里。

实验操作:

pkav:PKavHTTPFuzzer爆破带验证码的网站

图形验证码-验证码复用

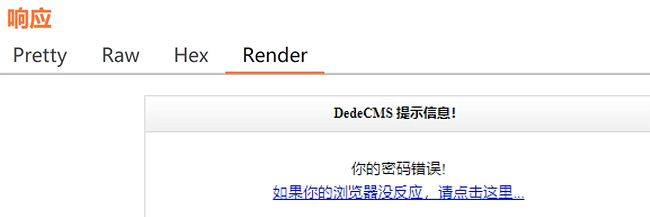

验证码复用,即登录失败后验证码不刷新,仍然可以使用上一次登录时的验证码且有效,存在爆破风险漏洞,如织梦后台的验证码,测试方法如下,抓包后输入对的验证码后,反复发送查看回包。可以看到,没有出现验证码错误,出现的是用户名不存在,那么这里还出现一个点,用户名爆破,只要输入账号错误和密码错误回显不一样,就可以算成用户名可爆破漏洞。

图形验证码-验证码绕过

验证码绕过,即验证码可以通过逻辑漏洞被绕过,通常分为以下情况

1.验证码验证返回状态值

可BP修改状态值来绕过前端的验证,修改密码页面中存在验证码绕过漏洞:

2.点击获取验证码时,直接在返回包中返回验证码,通过抓包的来观察reponse包

图形验证码-客户端验证

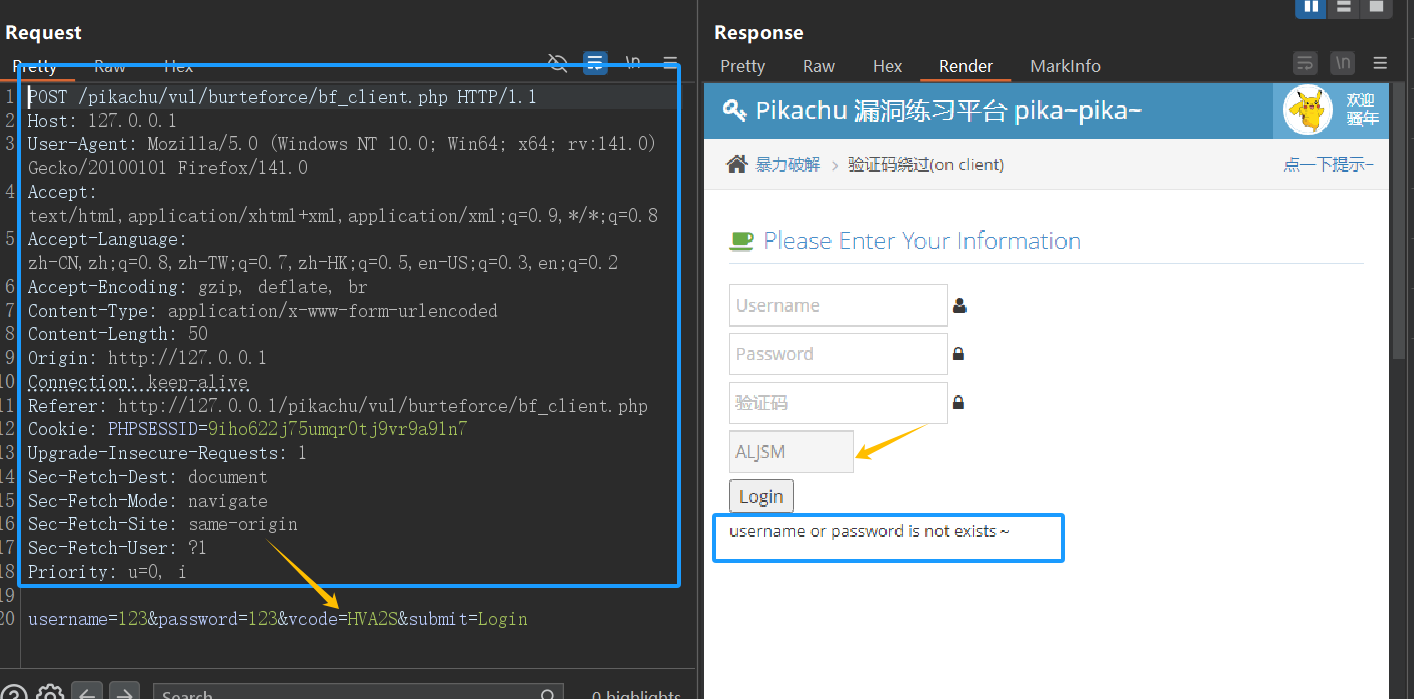

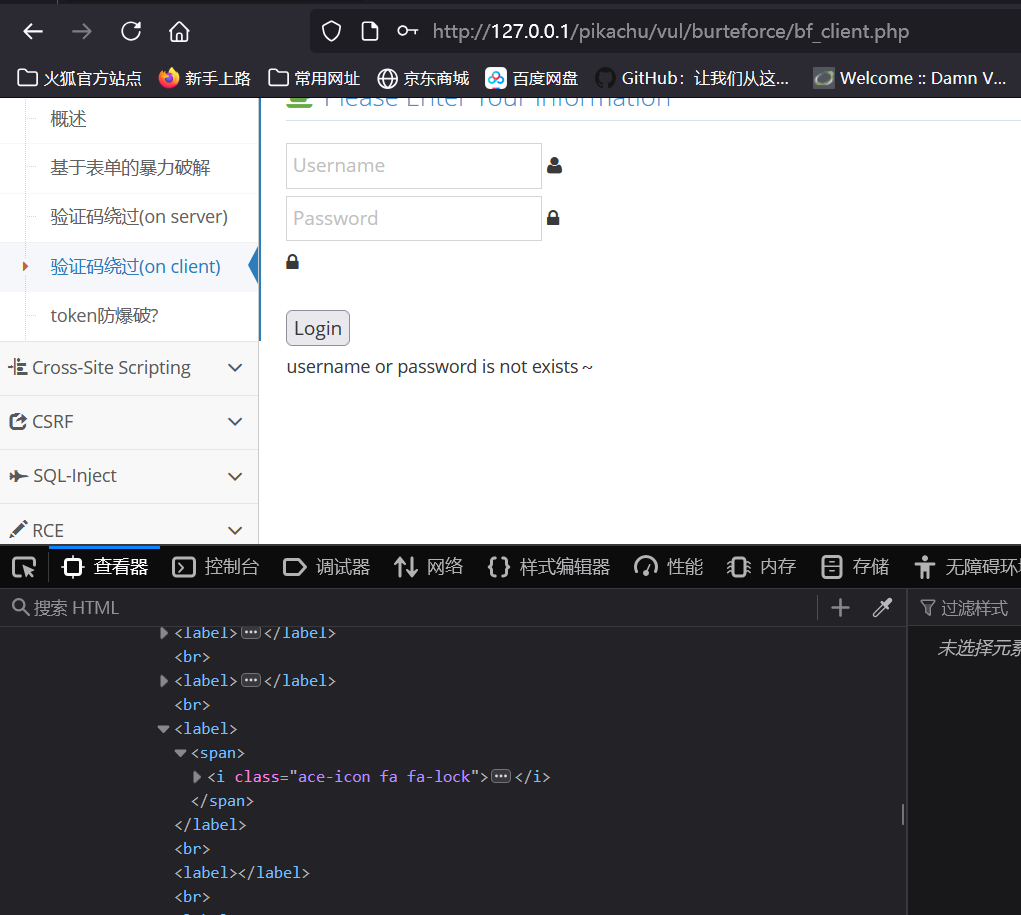

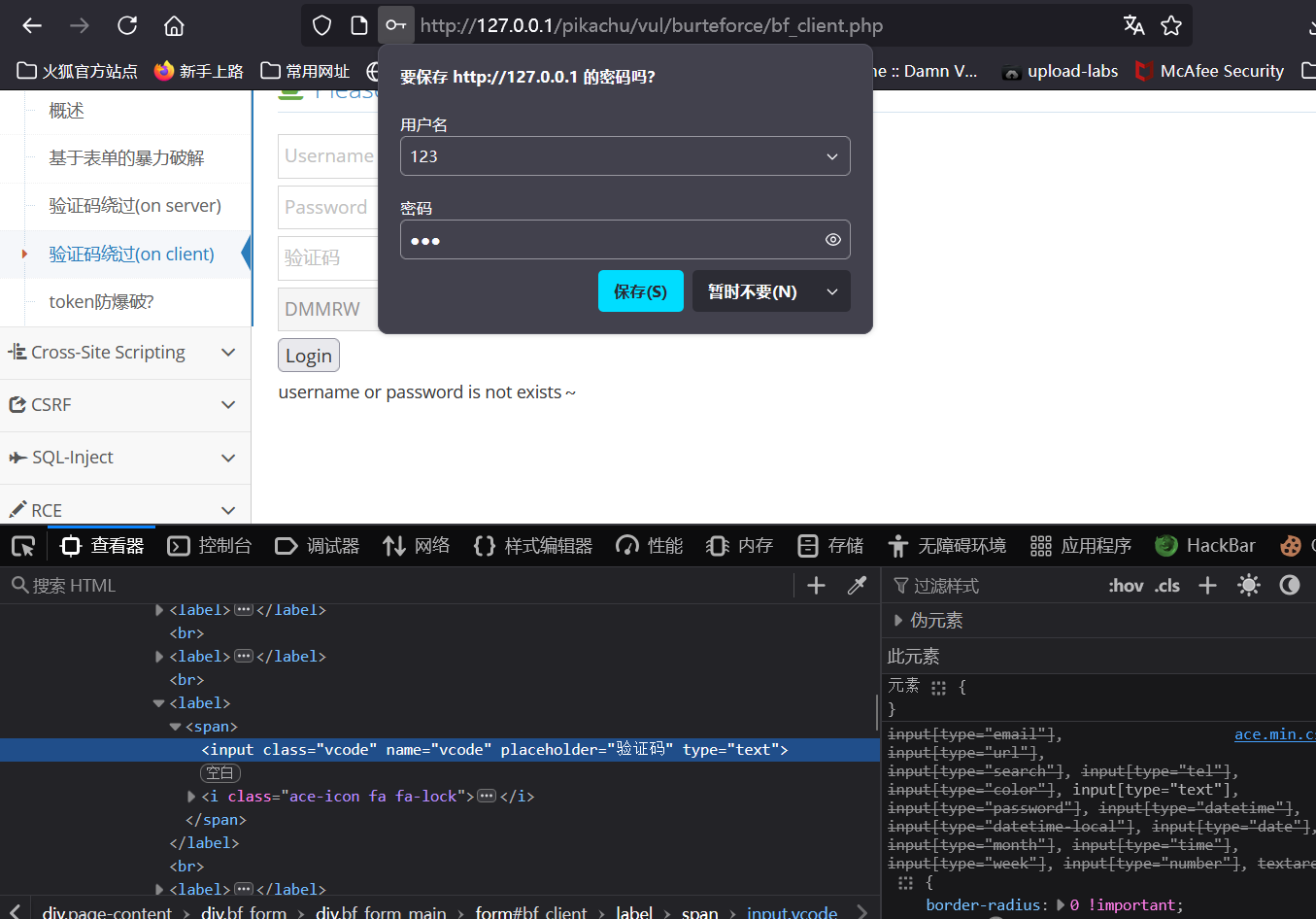

通过查看源代码发现验证码是前端验证码,可以通过直接抓包的方式在bp里边爆破,参考pikachu bf_client.php

利用验证码输入正确的报文绕过前端校验,不会再提示验证码错误了,直接爆破

也可以直接删除前端代码块

图形验证码-验证码前端验证漏洞

eg.某网站存在一个链接http://1XX.XX.XX.XX:9080/setup访问这个重置链接,点击修改管理员密码,可以重置密码,但是我们不知道旧密码是多少,只能输入新密码