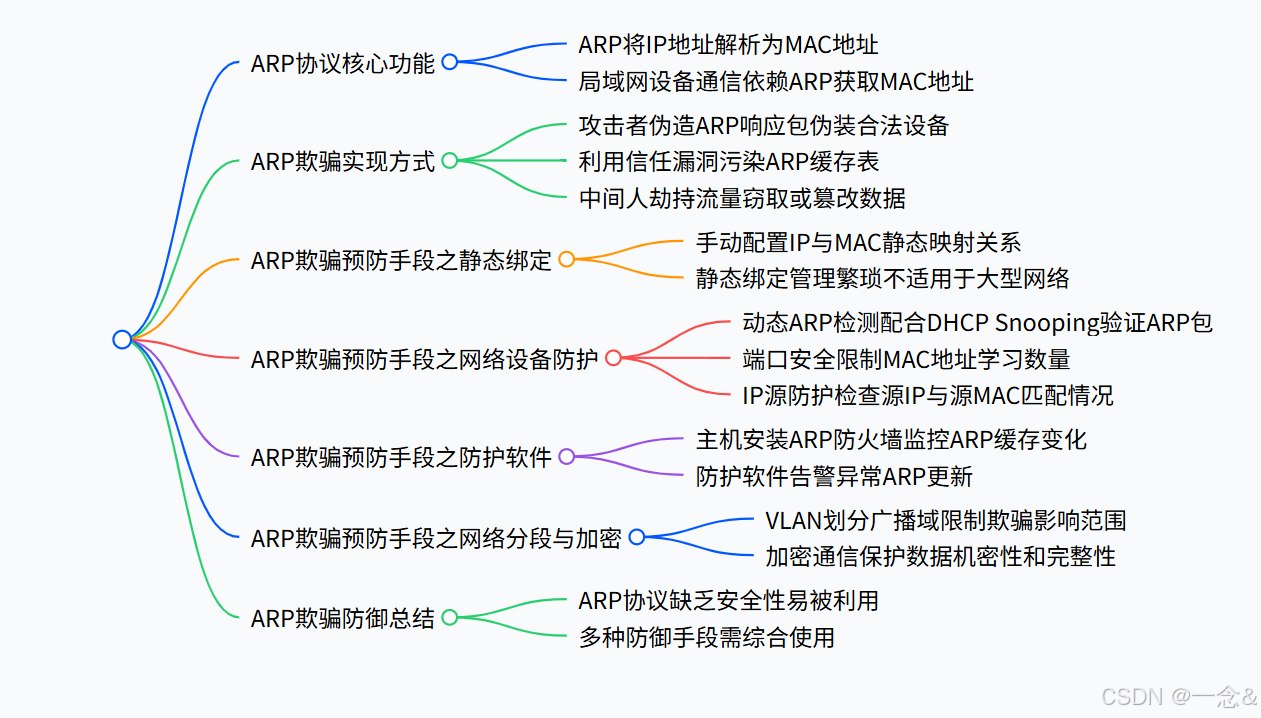

ARP协议是什么?ARP欺骗是如何实现的?我们该如何预防ARP欺骗?

ARP(Address Resolution Protocol,地址解析协议)是一个工作在数据链路层(OSI第二层)和网络层(OSI第三层)之间的基础网络协议,它的核心功能是将网络层地址(IP地址)解析为数据链路层地址(MAC地址)。

简单来说,在一个局域网中,设备之间直接通信最终需要知道对方的物理MAC地址。但应用程序通常使用IP地址。ARP的作用就是当一台设备知道目标设备的IP地址但不知道其MAC地址时,通过广播询问“谁拥有这个IP地址?请告诉我你的MAC地址”,拥有该IP地址的设备会直接回应告知其MAC地址。询问设备收到回应后,会将这个IP-MAC的对应关系存储在本地的ARP缓存表中,供后续通信使用。

ARP欺骗(ARP Spoofing / ARP Poisoning)是如何实现的?

ARP协议在设计之初假设网络环境是可信的,它本身没有任何安全认证机制。这意味着设备会无条件相信收到的ARP响应包(Reply),即使它没有发出对应的请求(Request),或者收到的响应内容与之前的记录不一致。

ARP欺骗正是利用了这个信任漏洞:

- 攻击者目标: 攻击者希望将自己伪装成另一个合法设备(例如网关或另一台主机)。

- 伪造ARP响应:

- 攻击者持续地、主动地向目标主机发送伪造的ARP响应包(Reply),声称:“IP地址

X.X.X.X(例如网关的IP)对应的MAC地址是AA:BB:CC:DD:EE:FF(攻击者自己的MAC地址)”。 - 同时,攻击者也可能向网关发送伪造的ARP响应包,声称:“IP地址

Y.Y.Y.Y(例如目标主机的IP)对应的MAC地址是AA:BB:CC:DD:EE:FF(攻击者自己的MAC地址)”。

- 攻击者持续地、主动地向目标主机发送伪造的ARP响应包(Reply),声称:“IP地址

- 缓存污染: 收到这些伪造响应的设备(目标主机和网关)会更新它们本地的ARP缓存表,将合法的IP地址(网关IP或目标主机IP)错误地映射到攻击者的MAC地址。

- 流量劫持:

- 目标主机想要访问互联网(通过网关)时,数据包会被发送到攻击者的MAC地址(因为ARP缓存错误)。

- 网关想要将数据发送回目标主机时,数据包也会被发送到攻击者的MAC地址。

- 攻击者成功地将自己置于目标主机和网关(或其他通信双方)的通信路径中间,成为“中间人”。

- 攻击者行为:

- 窃听: 攻击者可以简单地查看所有流经它的流量(明文数据如HTTP、FTP密码等)。

- 篡改: 攻击者可以修改双向传输的数据(例如插入恶意代码)。

- 阻断通信: 攻击者可以丢弃数据包,导致目标主机无法上网(拒绝服务)。

- 转发流量(可选): 为了不被发现导致通信完全中断,攻击者通常会将截获的流量转发给真正的目标(网关或另一台主机),这样通信看起来是正常的,但流量已经被攻击者监控或篡改。

我们该如何预防ARP欺骗?

由于ARP协议本身的缺陷,完全杜绝ARP欺骗非常困难,但可以通过多种手段有效防御和缓解:

-

静态ARP绑定:

- 原理: 在关键设备(如服务器、网络管理员主机)和网关上,手动配置IP地址与MAC地址的静态映射关系(静态ARP条目)。

- 优点: 设备不会根据收到的ARP响应更新这些静态绑定条目,攻击者无法篡改。

- 缺点: 管理极其繁琐,不适合大型网络或设备MAC地址经常变动的环境(如DHCP、移动设备)。如果绑定错误,会导致网络不通。

-

网络设备安全特性(最推荐): 现代交换机和路由器提供专门防御ARP欺骗的功能:

- 动态ARP检测: 需要配合

DHCP Snooping。DHCP Snooping: 交换机监听DHCP过程,建立并维护一个合法的IP-MAC-Port绑定数据库(DHCP Snooping Binding Table)。DAI: 交换机检查所有收到的ARP请求和响应包。它会验证ARP包中的IP-MAC信息是否与DHCP Snooping数据库中的记录一致,或者是否与管理员配置的静态绑定一致。不一致的ARP包会被丢弃,并可以记录日志或关闭违规端口。这是最有效和自动化的防御手段。

- 端口安全: 限制交换机端口允许学习到的MAC地址数量(通常设为1),并可以绑定允许的MAC地址。这可以防止攻击者用大量伪造MAC地址进行泛洪攻击,间接增加ARP欺骗的难度。

- IP源防护: 检查数据包的源IP地址是否与其源MAC地址匹配(同样基于

DHCP Snooping绑定表),防止主机假冒他人的IP地址发送数据。

- 动态ARP检测: 需要配合

-

ARP防护软件:

- 在主机(尤其是Windows PC)上安装专门的ARP防火墙软件。

- 原理: 监控本机的ARP缓存变化和收到的ARP包。当检测到异常的ARP更新(例如网关的MAC地址突然改变)或收到大量可疑ARP包时,软件会发出告警、阻止更新或发送正确的ARP响应来对抗欺骗。

- 优点: 保护单台主机。

- 缺点: 增加主机负担,需要每台主机安装配置,效果不如网络设备层面的防御统一和可靠。

-

网络分段:

- 使用VLAN等技术将大型网络划分为更小的广播域。

- 作用: 限制ARP广播和ARP欺骗的影响范围。即使一个VLAN内发生ARP欺骗,也不会影响到其他VLAN内的主机。

-

使用加密通信:

- 原理: 即使ARP欺骗发生,攻击者截获了流量,如果通信内容是强加密的(如HTTPS, SSH, VPN),攻击者也无法轻易解密和读取敏感信息或进行有效篡改。

- 优点: 保护数据机密性和完整性,是纵深防御的重要一环。

- 缺点: 不能阻止ARP欺骗本身的发生,也不能防止拒绝服务攻击(断网)。

总结

- ARP是基础协议,用于IP到MAC的解析,但缺乏安全性。

- ARP欺骗利用信任漏洞伪造ARP响应,污染ARP缓存,实现中间人攻击。

- 防御需要综合手段:

- 网络设备安全特性(DAI + DHCP Snooping)是核心和首选方案。

- 静态ARP绑定适用于小型、静态环境的关键设备。

- 主机ARP防火墙软件提供额外保护。

- 网络分段限制影响范围。

- 加密通信(HTTPS, VPN)保护数据安全。

对于企业网络,强烈建议在网络交换机上部署 DHCP Snooping 和 Dynamic ARP Inspection 功能,这是目前最有效、最自动化的防御ARP欺骗的方法。对于家庭或小型办公室用户,确保路由器固件更新,并考虑使用主机ARP防火墙软件和加密通信。