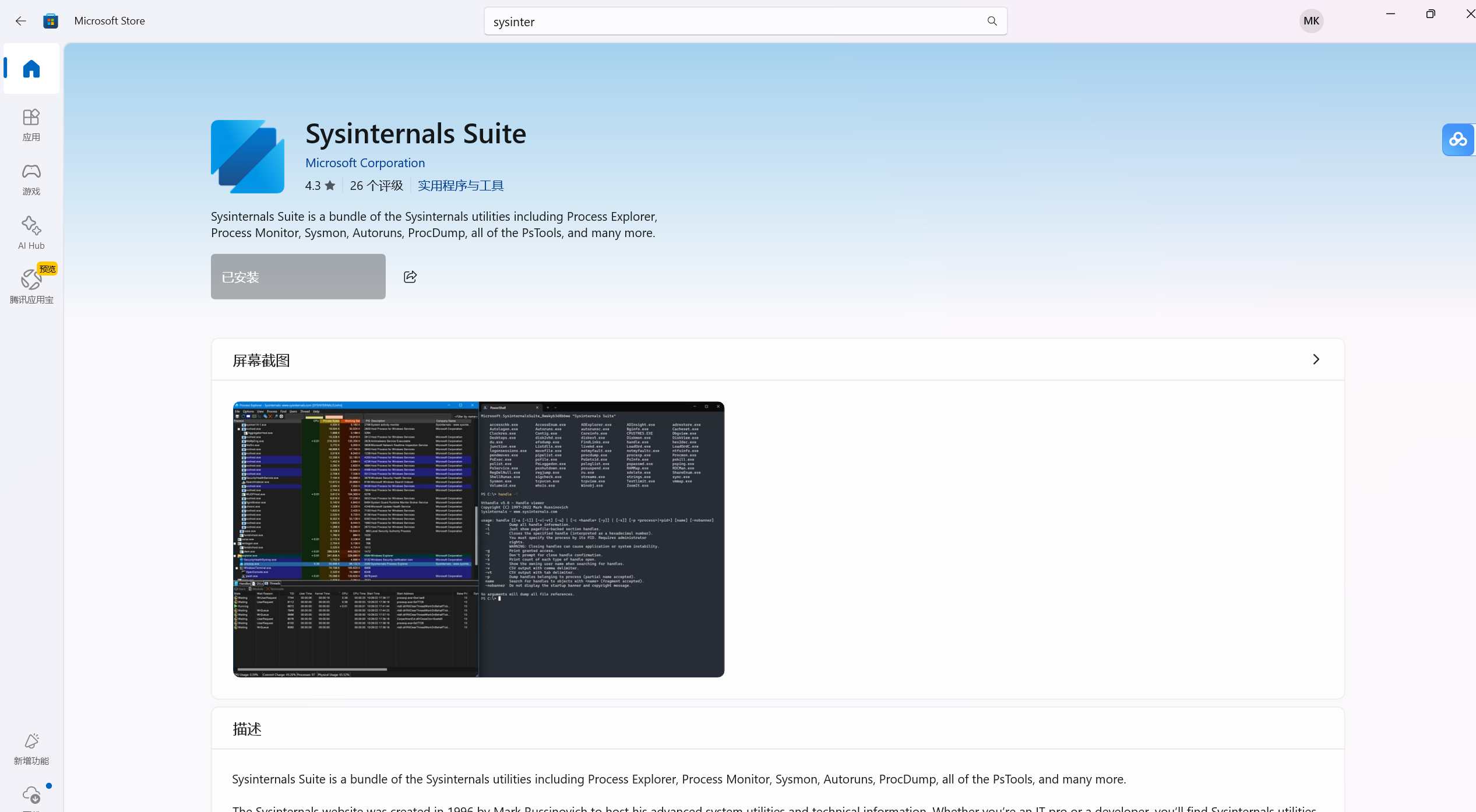

应急响应(windows工具版)

首先去商店下载systenternals套件,然后直接在搜索框里搜索对应文件名即可。

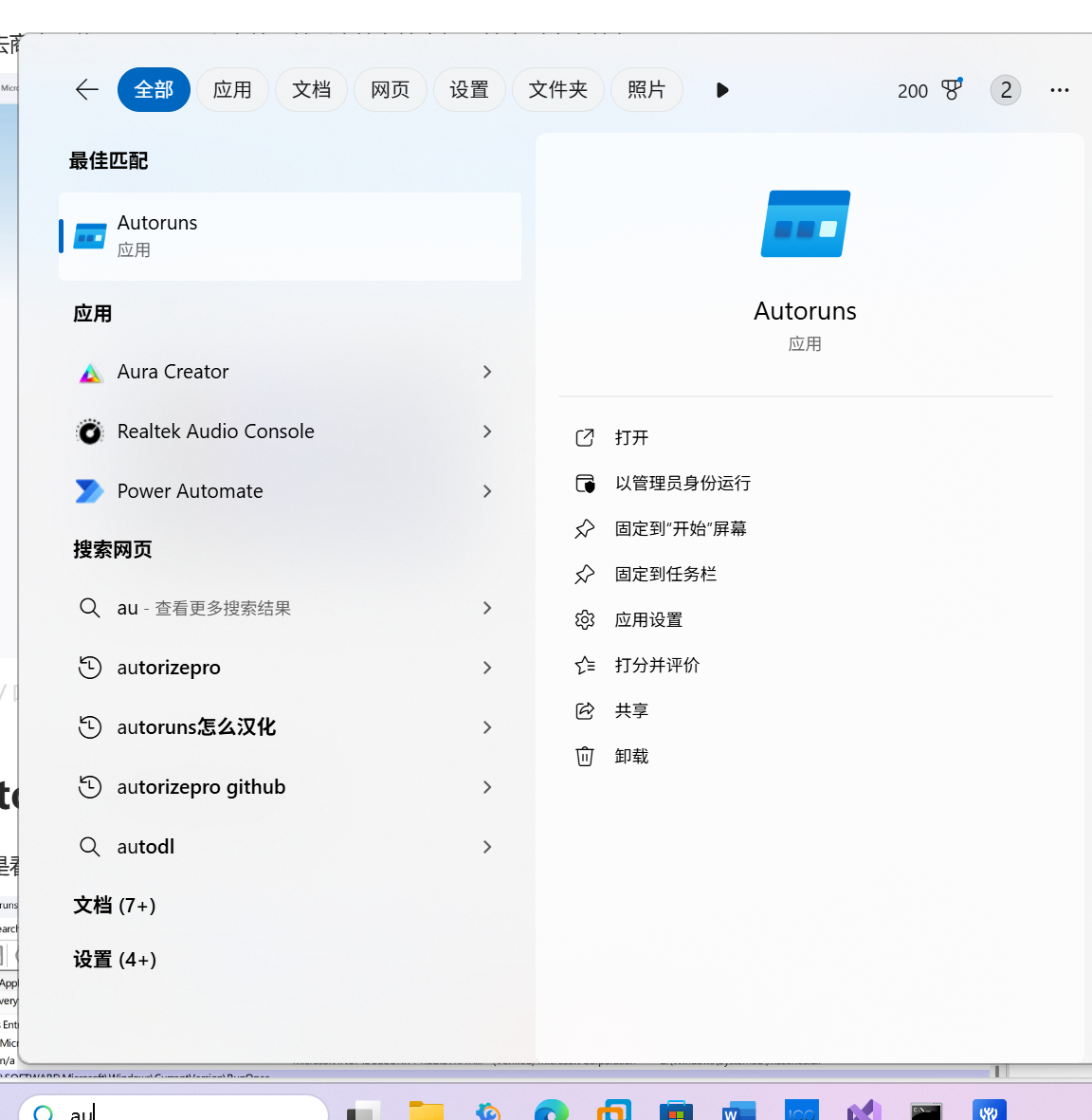

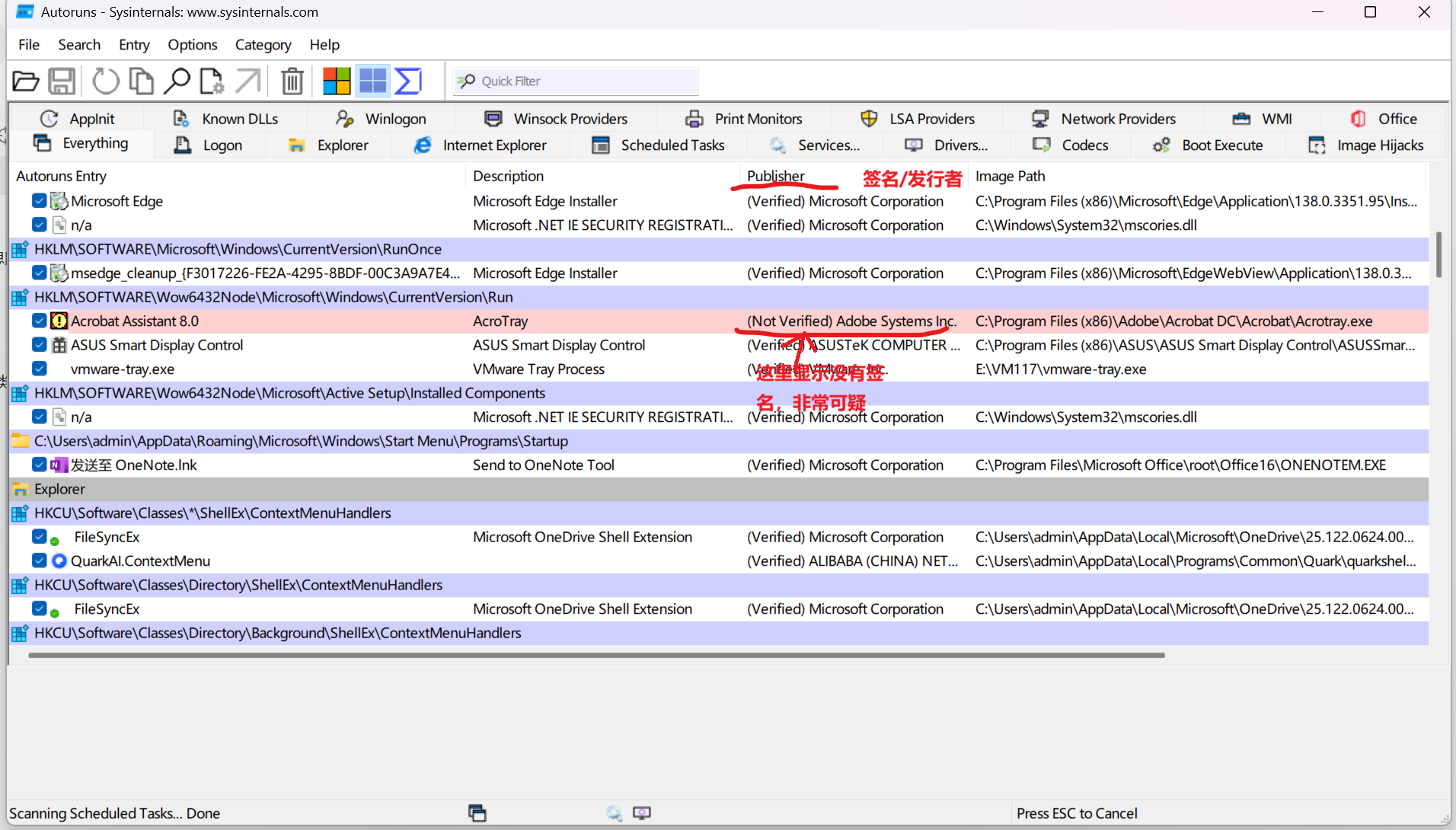

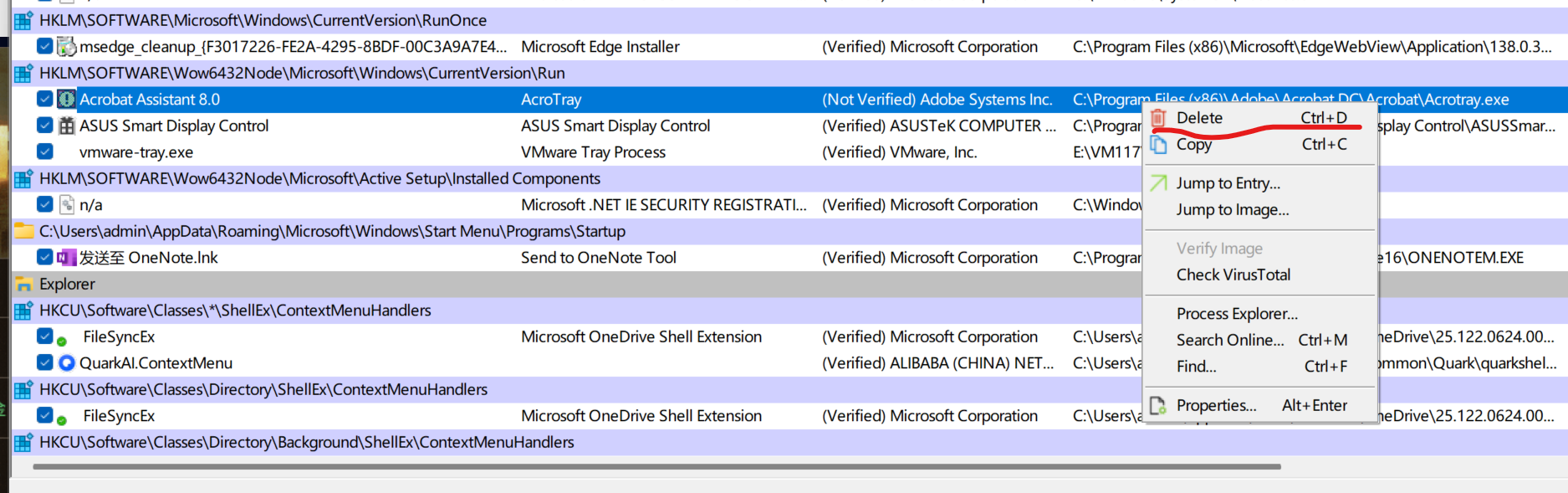

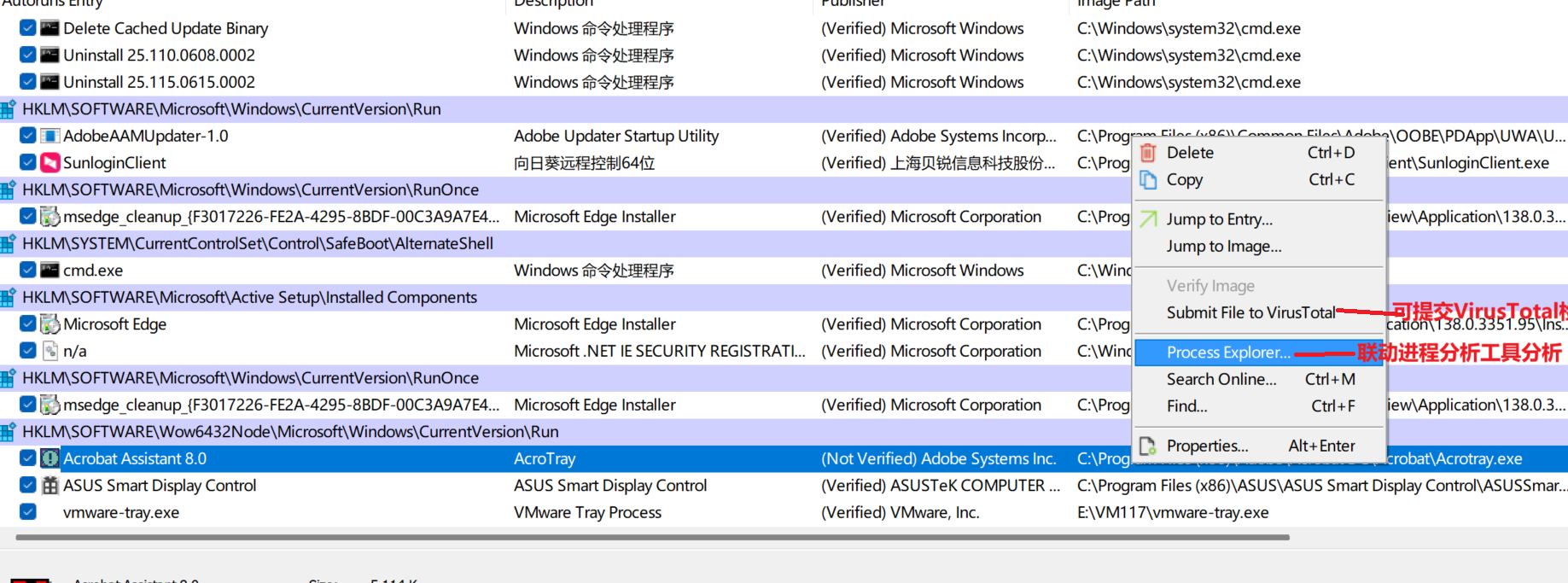

autoruns启动项分析

重点是看签名

这里可以直接删除/提交vt检测(检测哈希值)/联动进程分析

可疑文件可以拉到微步云沙箱进行分析

https://s.threatbook.com/

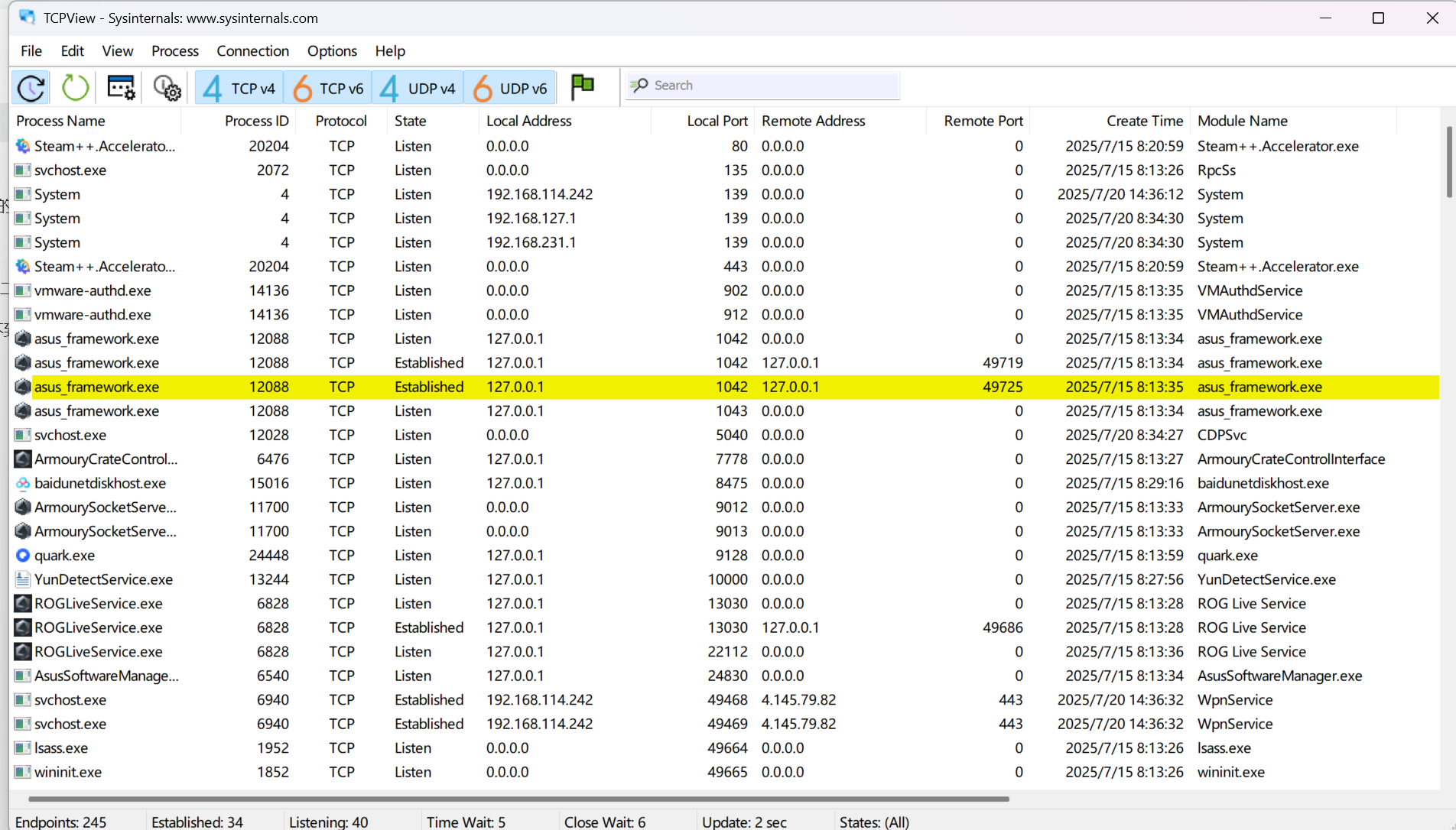

iprader/TCPView网络连接分析

对目标ip进行追溯,如果目标服务器为恶意服务器,也可判断出是否木马。

https://x.threatbook.com/

查看网络连接也可使用TCPView,效果一样。

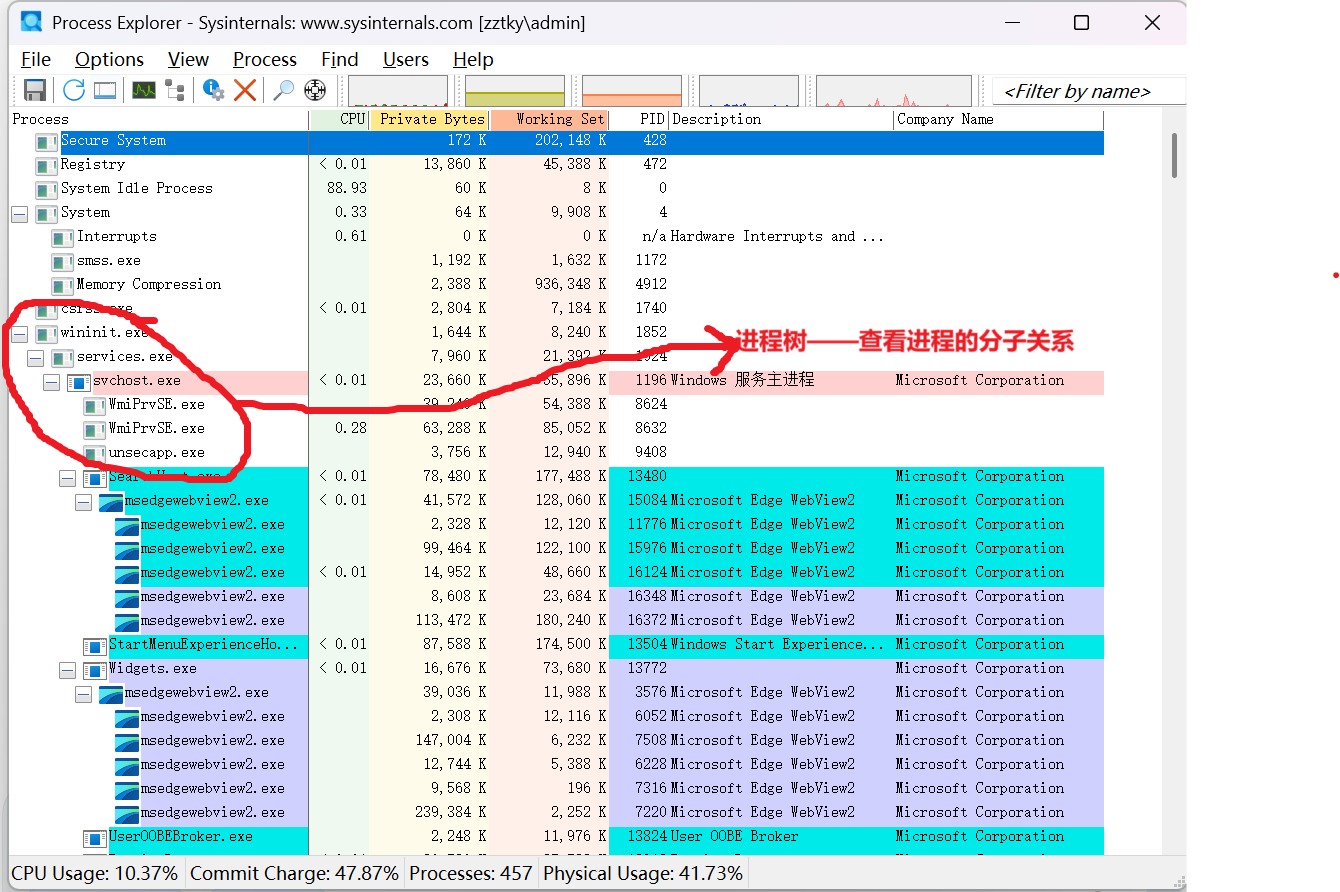

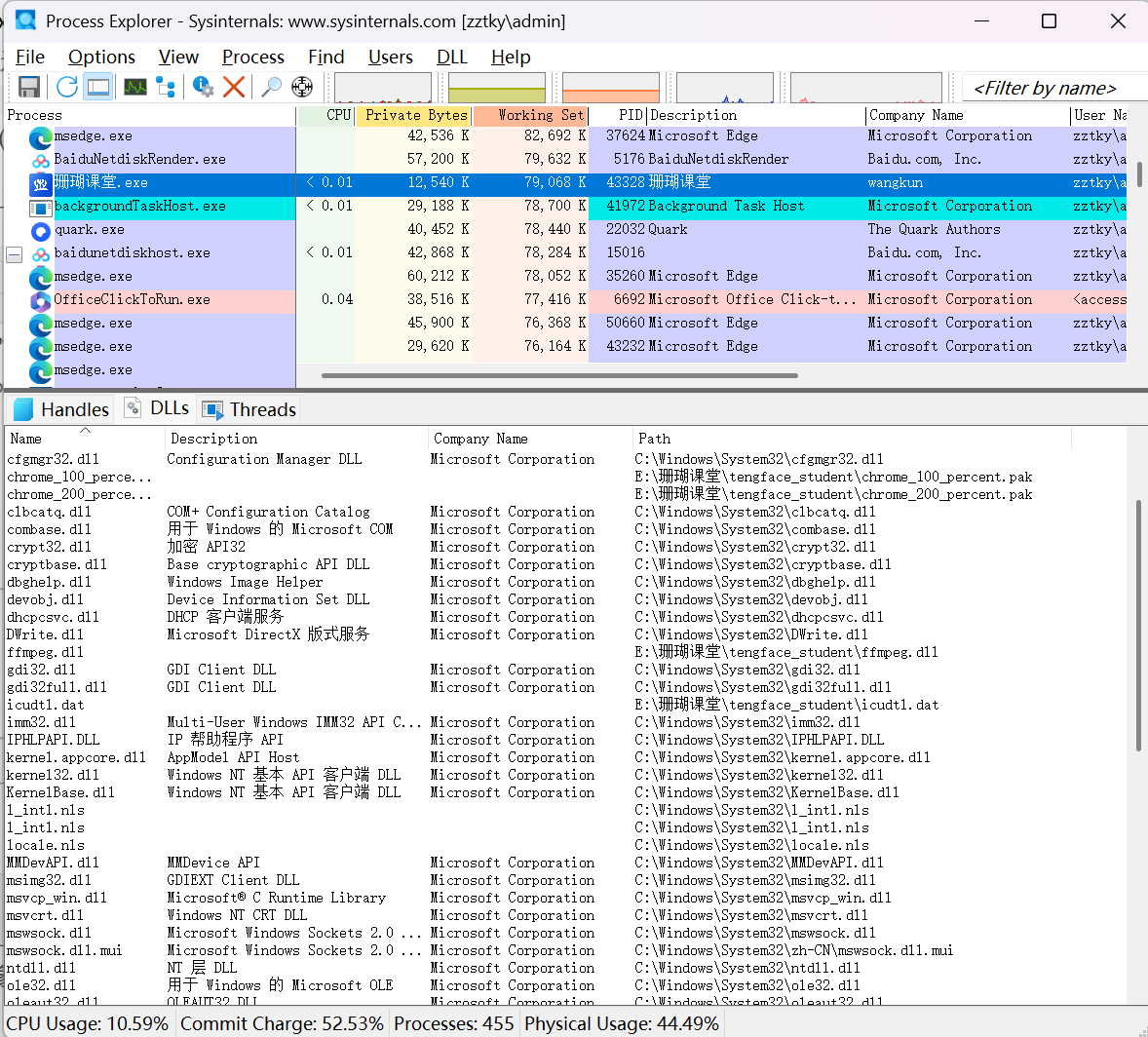

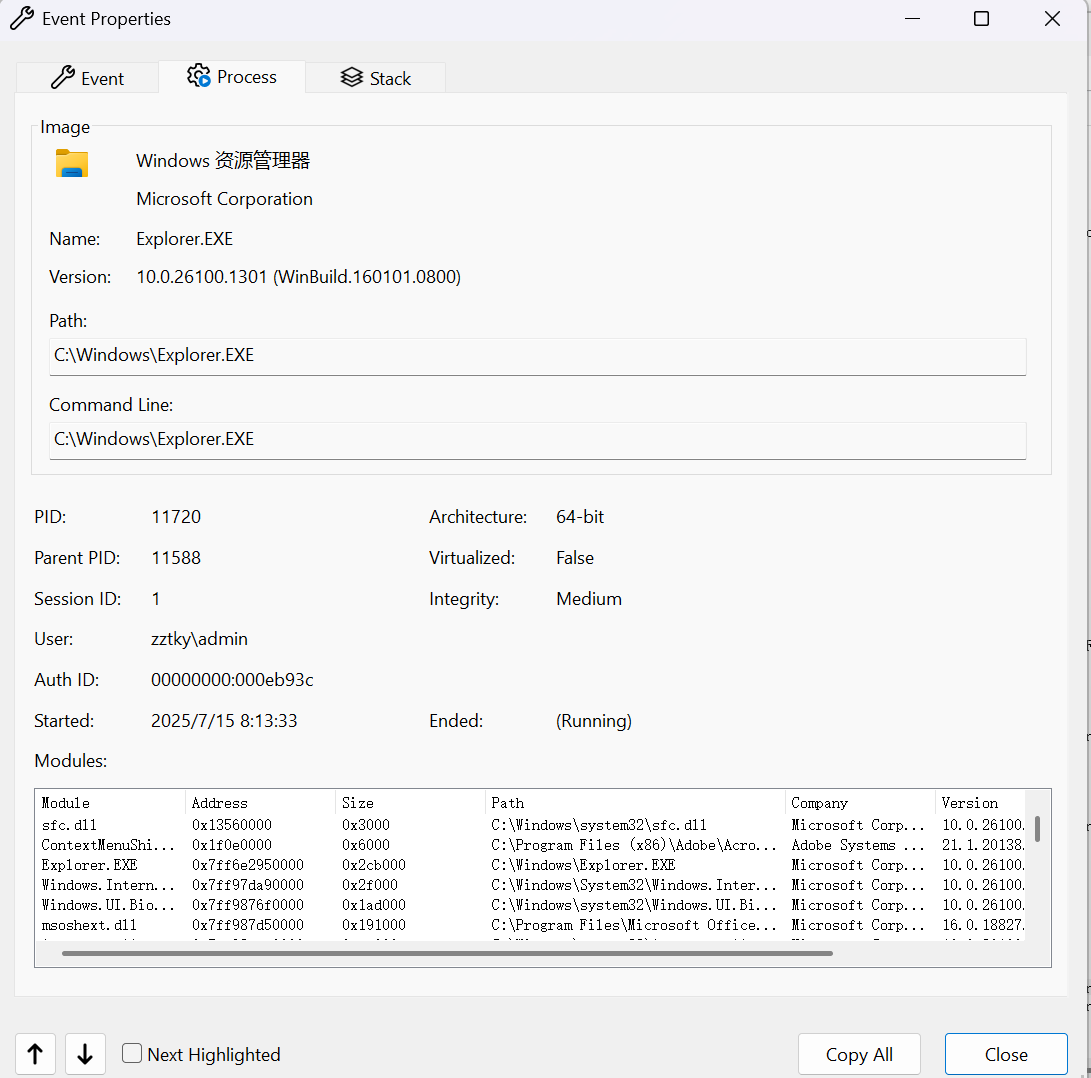

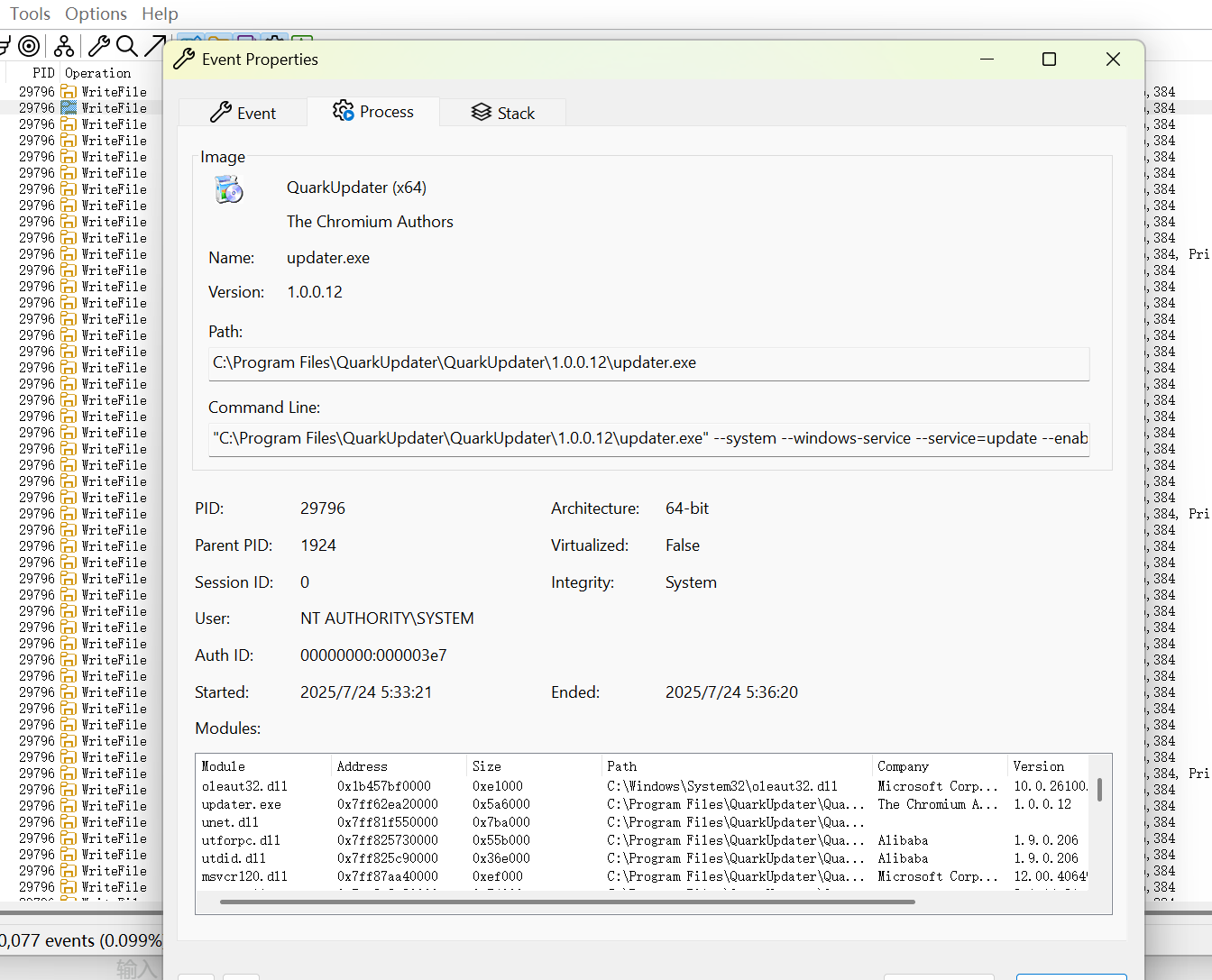

Process Explorer进程分析

可以查看进程的关系进行分析排查,也可观看cpu使用率、内存使用率排查异常进程。

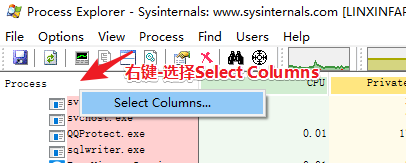

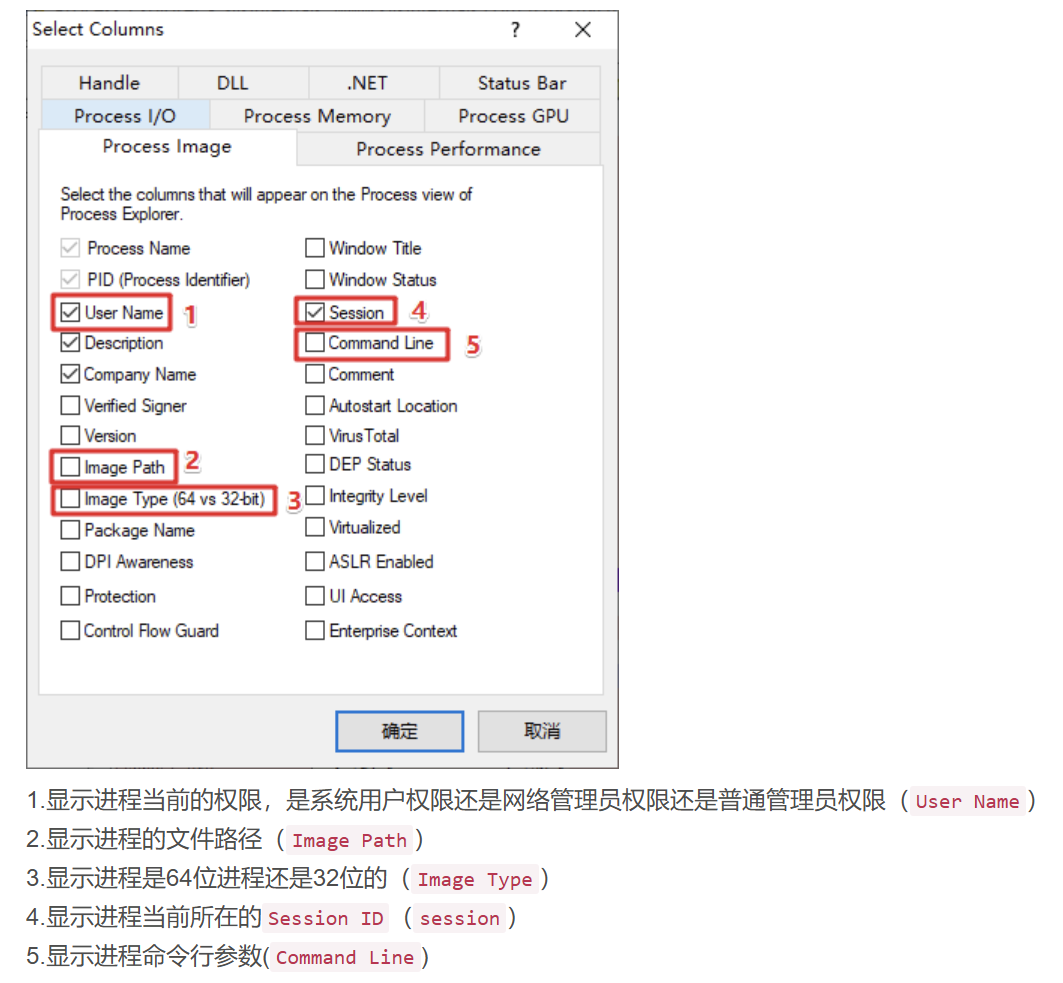

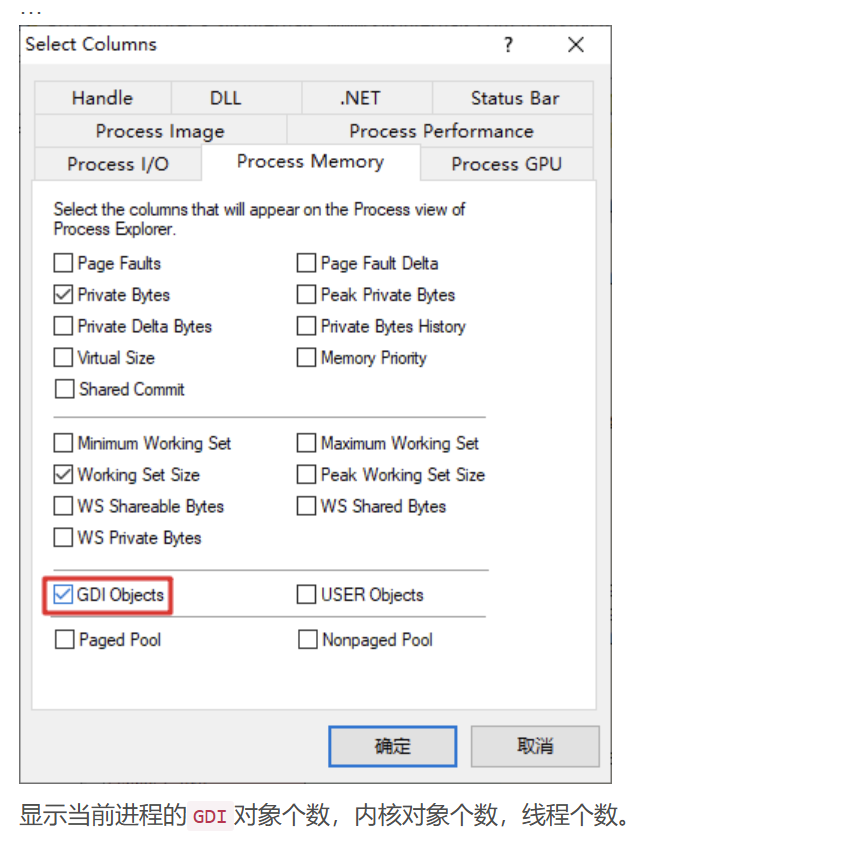

右键Process标题栏-选择Select Columns项,选择你要观察进程的某种特定的信息,这里有几个选项,常用的有Process Image和Process Memory这两个选项卡

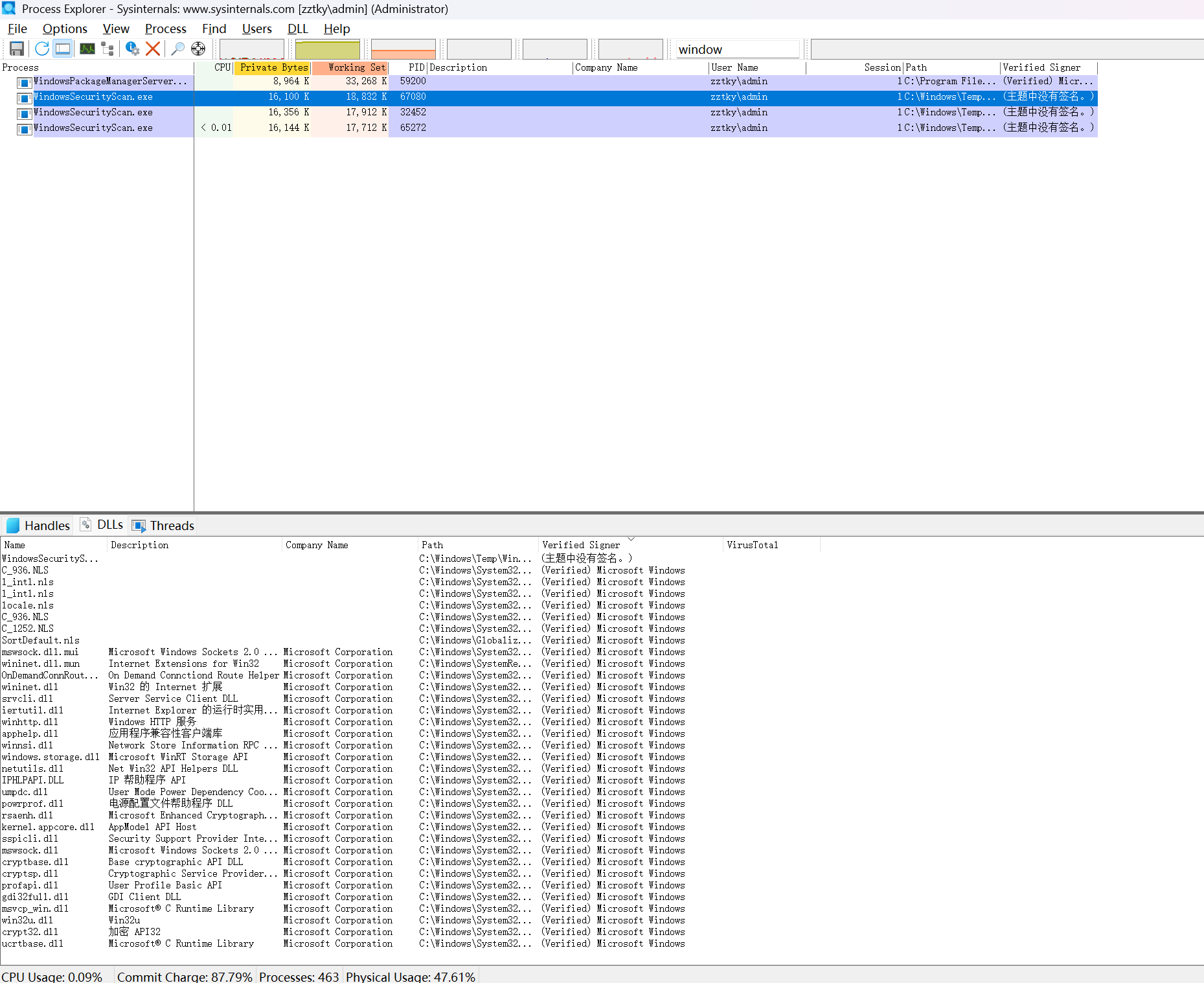

排查进程注入

进程注入检测速查表

| 检测点 | Process Explorer位置 | 正常状态 | 异常标志 |

| DLL路径 | Modules选项卡 | 位于 、程序安装目录 | 临时目录、随机名路径 |

| 模块签名 | Verified Signer列 | "Microsoft Windows" | 无签名/公司名乱码 |

| 线程归属 | Threads → Start Address | 指向已知DLL(如kernel32) |

+ 非常规内存地址 |

| 内存字符串 | Memory → Strings | 系统相关字符串 | 恶意IP、URL、 命令片段 |

| 进程颜色 | 主界面进程名颜色 | 用户进程(紫色)、服务(粉色) | 普通进程显示粉色/服务进程无子项 |

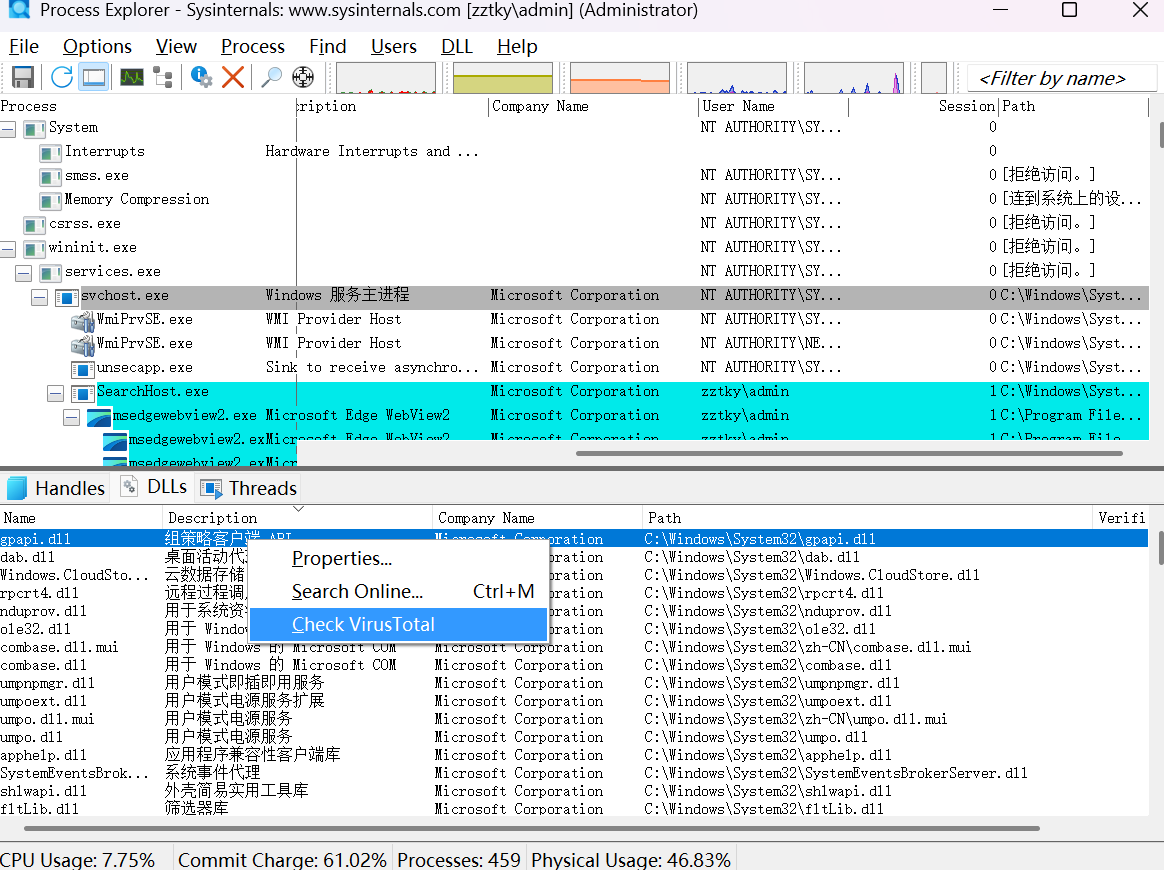

DLL路径

选择View - Lower Pane View - DLLs,排查dll路径信息。

遇见可疑进程就右击——选择check VT(检查签名),对应可疑文件放微步沙箱分析

模块签名

选择菜单栏 → Options → Verify Image Signatures ,排查签名信息,勾选后工具会自动开始校验所有模块的数字签名。(不勾选会导致签名列空白)

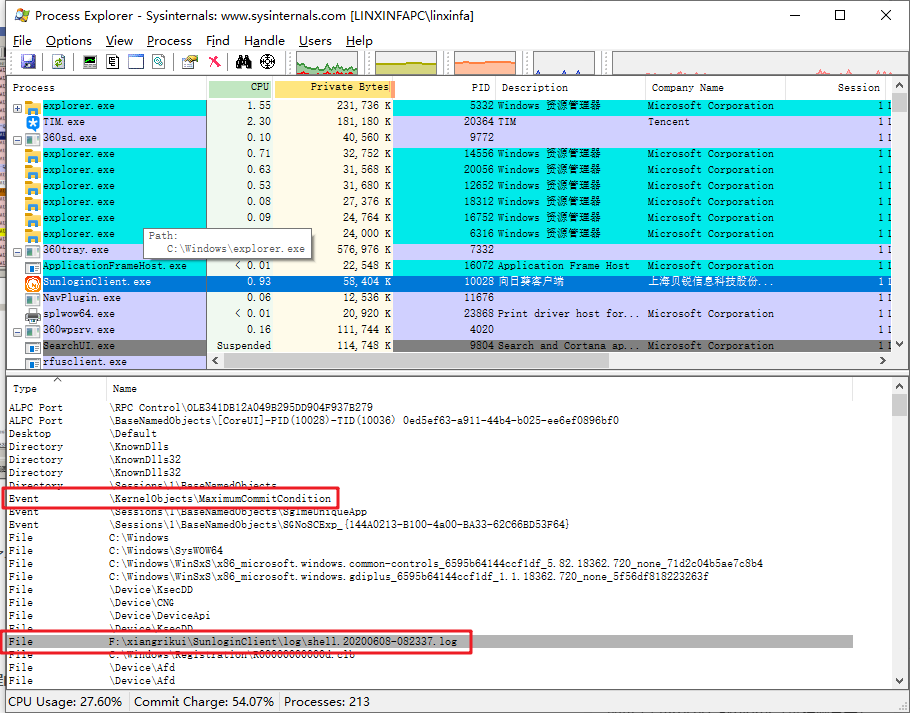

事件分析

点击View - Lower Pane View - handles查看当前进程所占用的资源句柄表,分析进程的逻辑:如图下图SunloginClient.exe进程创建了一个Event事件,并且占用一个Log文件,可以检查自己的程序是否有内核句柄泄露。

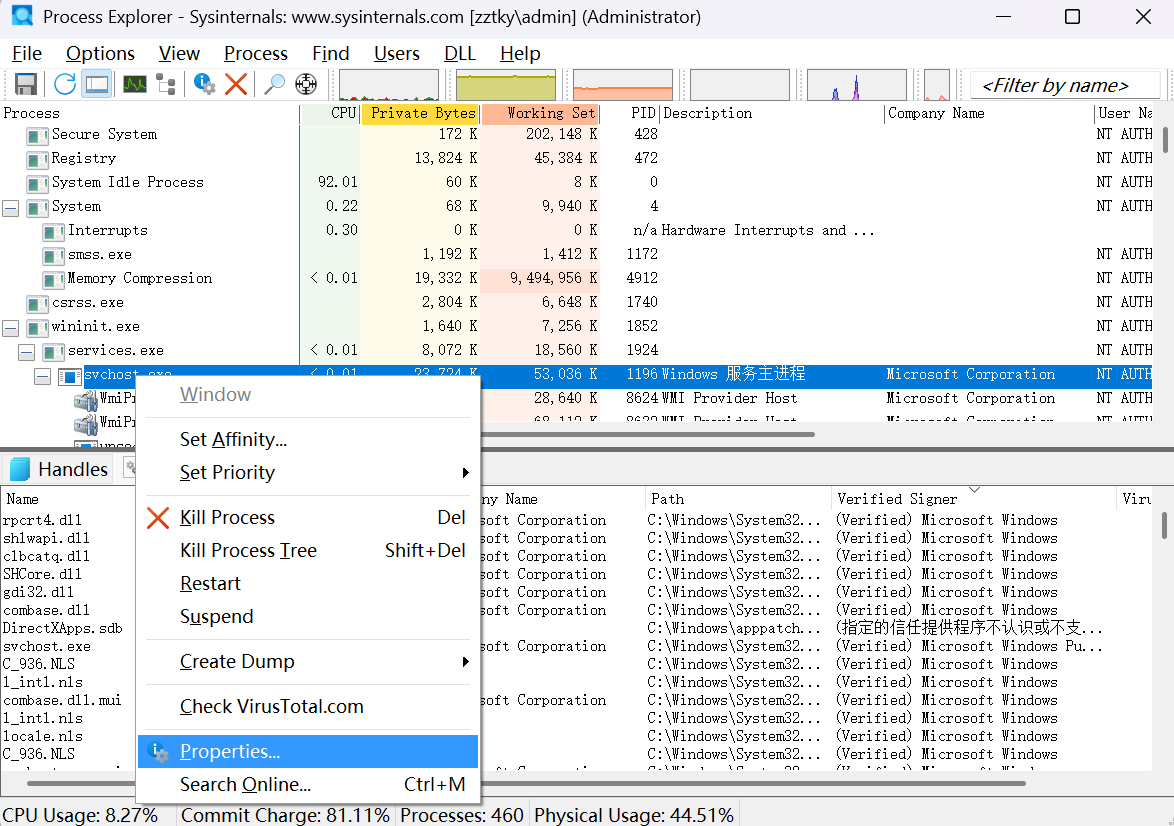

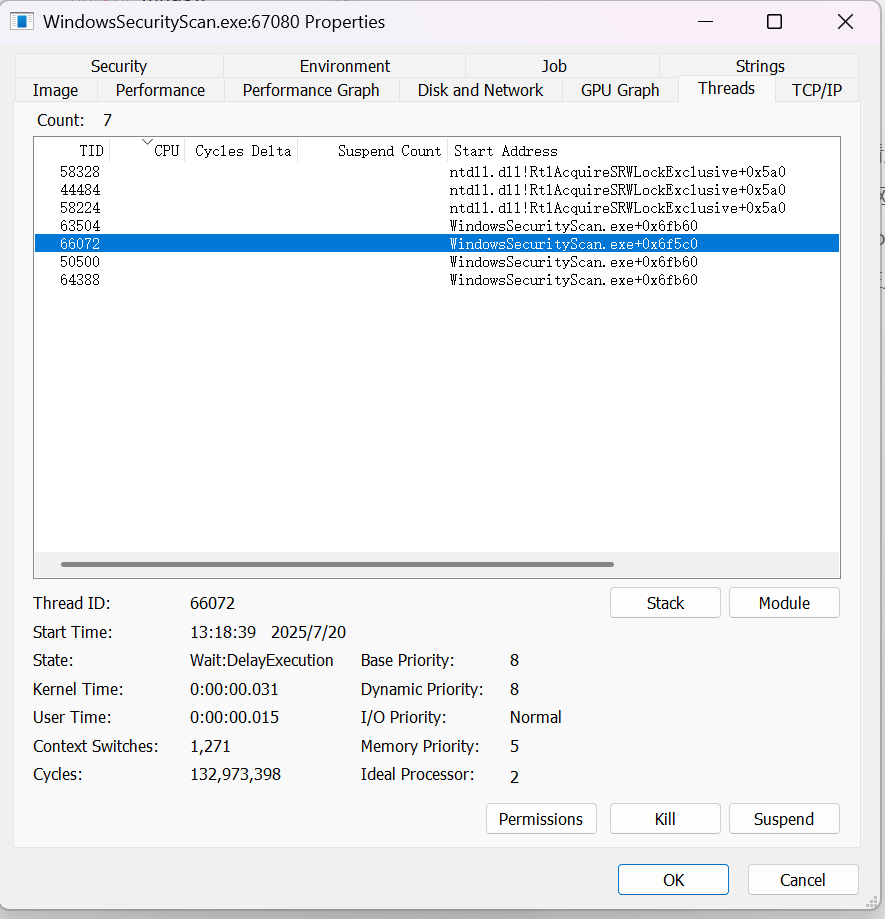

线程分析

右击进程名——Properties。

这里可以看到start address字段。

当其显示为<unknown module> 或者非常规内存地址可以初步怀疑木马病毒。(这个异常线程名称也很可疑)

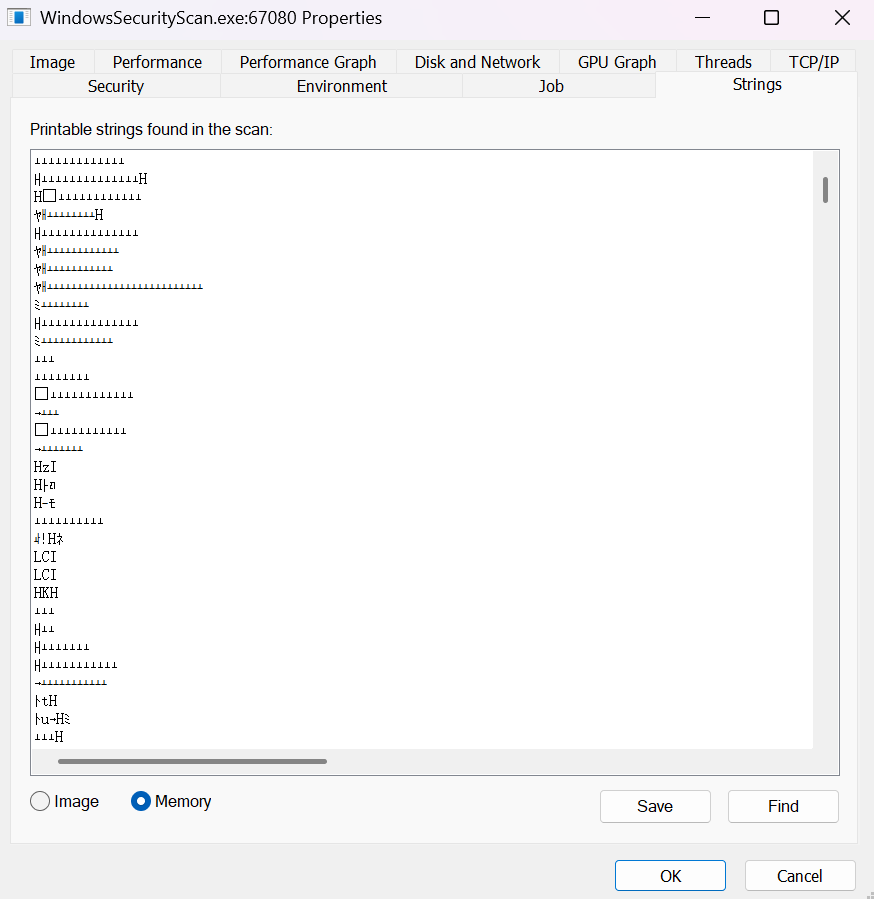

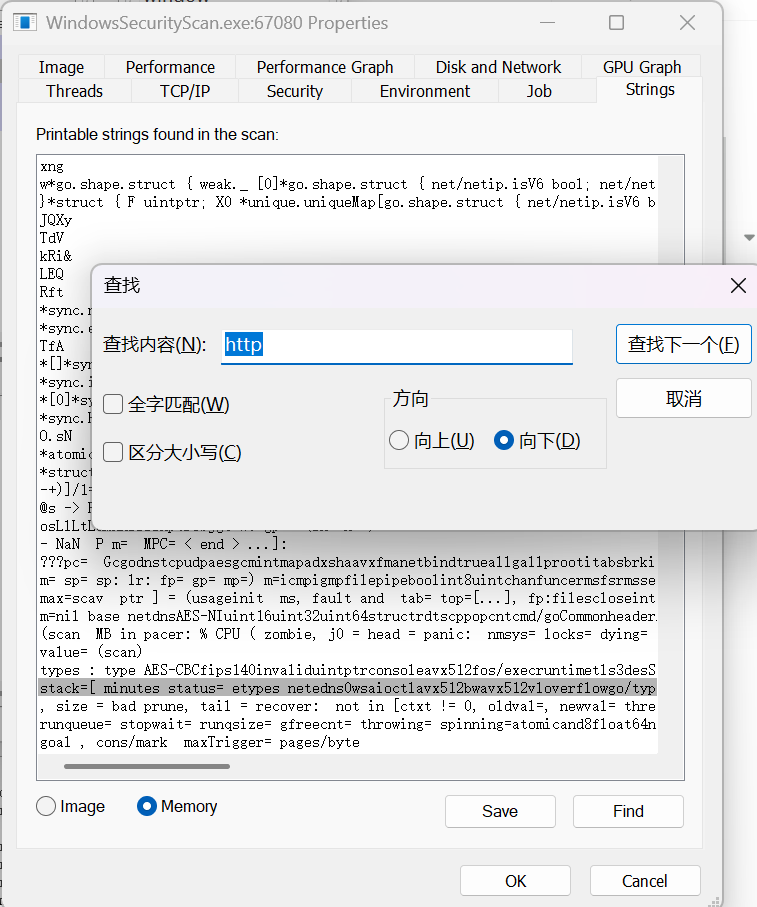

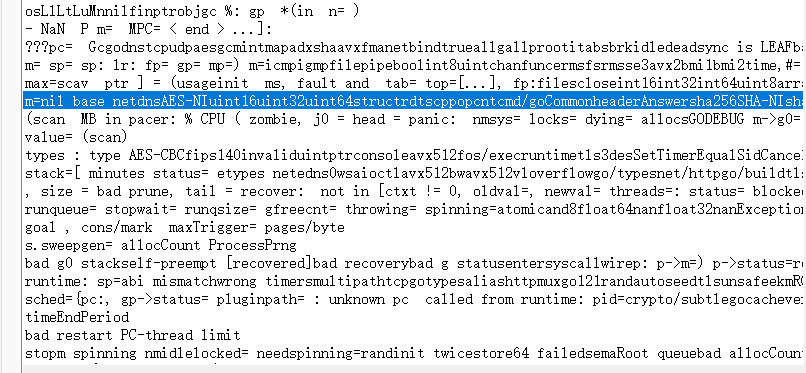

内存字符排查

右击进程名——Properties——Strings——memory

- C2通信:

http://、https://、.onion、/api/ - 攻击指令:

cmd /c、powershell、-enc(Base64指令) - 凭证痕迹:

password=、token=、Authorization:

搜索到对应字符即为大概率木马事件。

十分明显的AES和CMD标志。

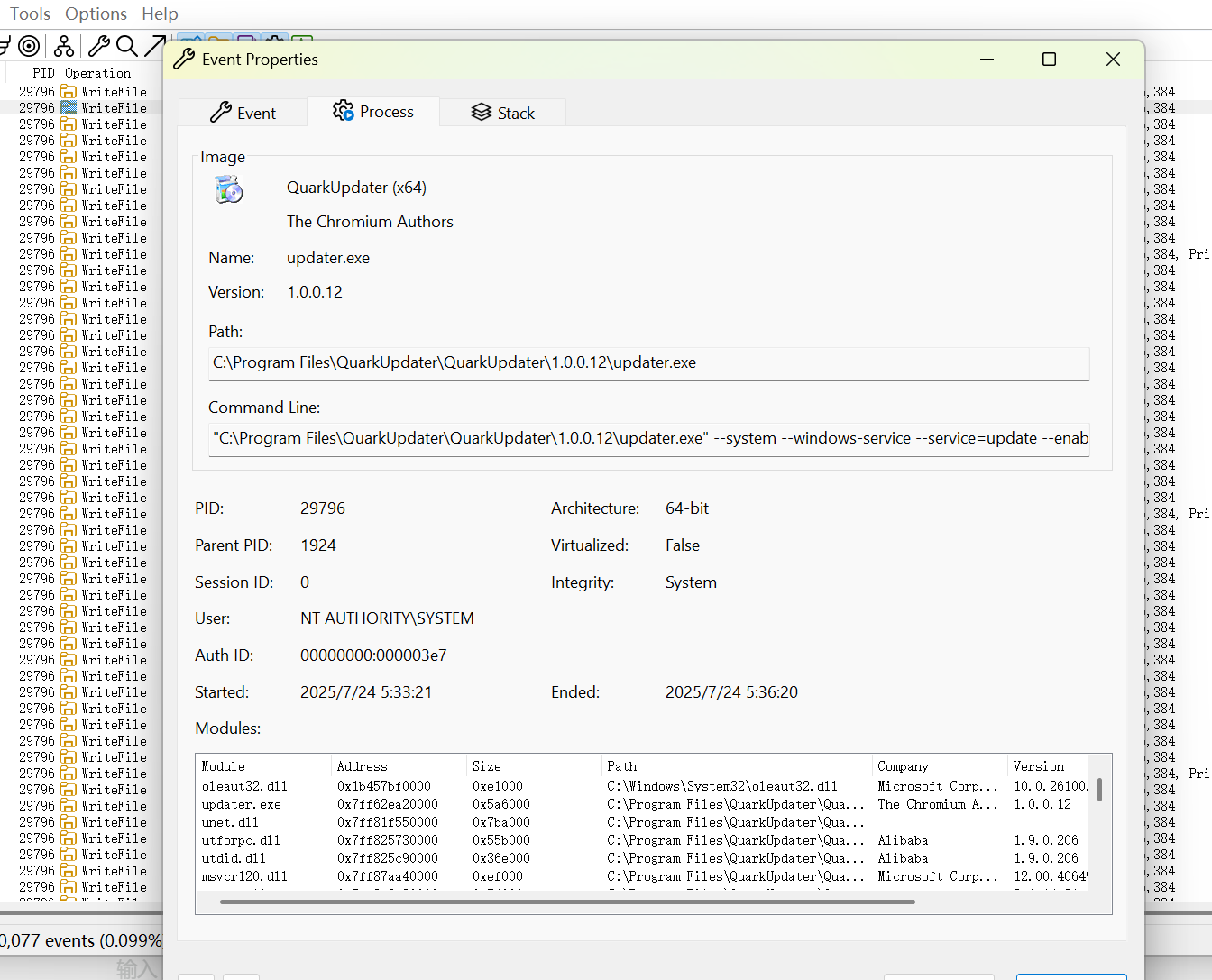

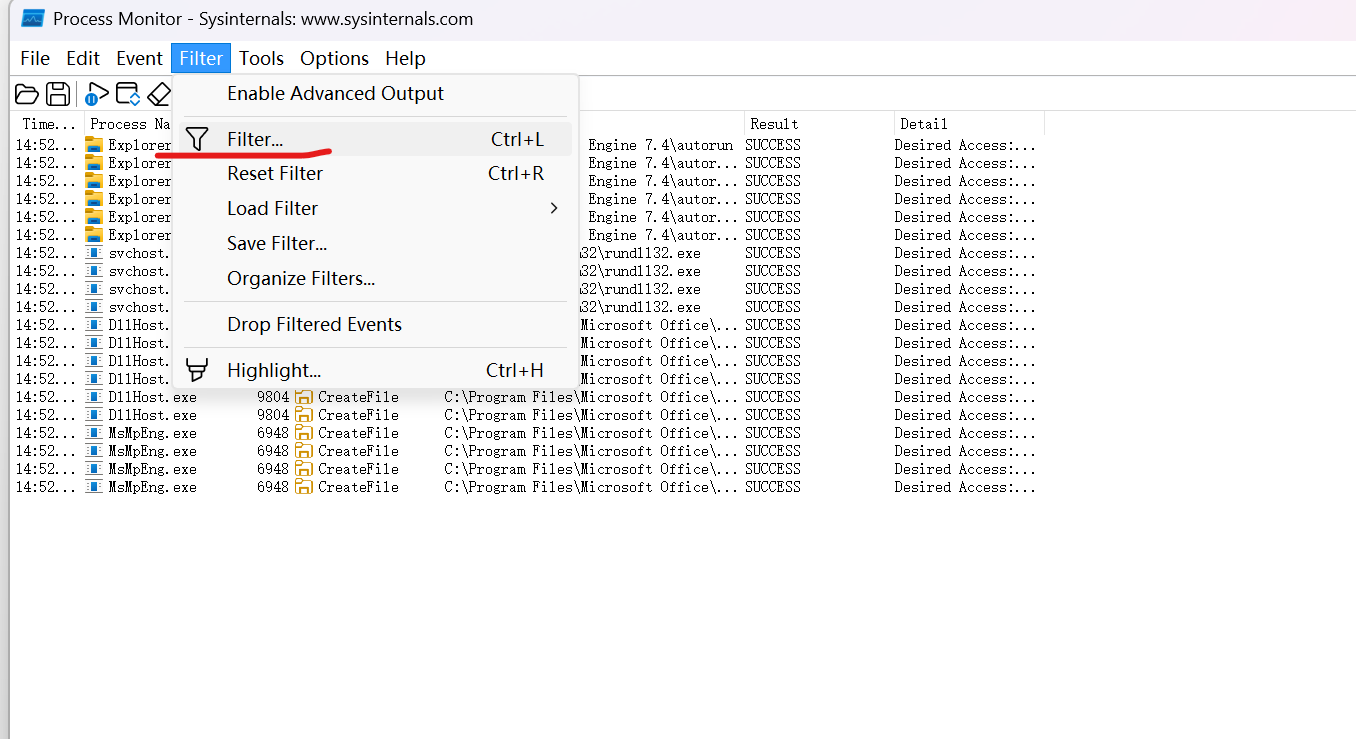

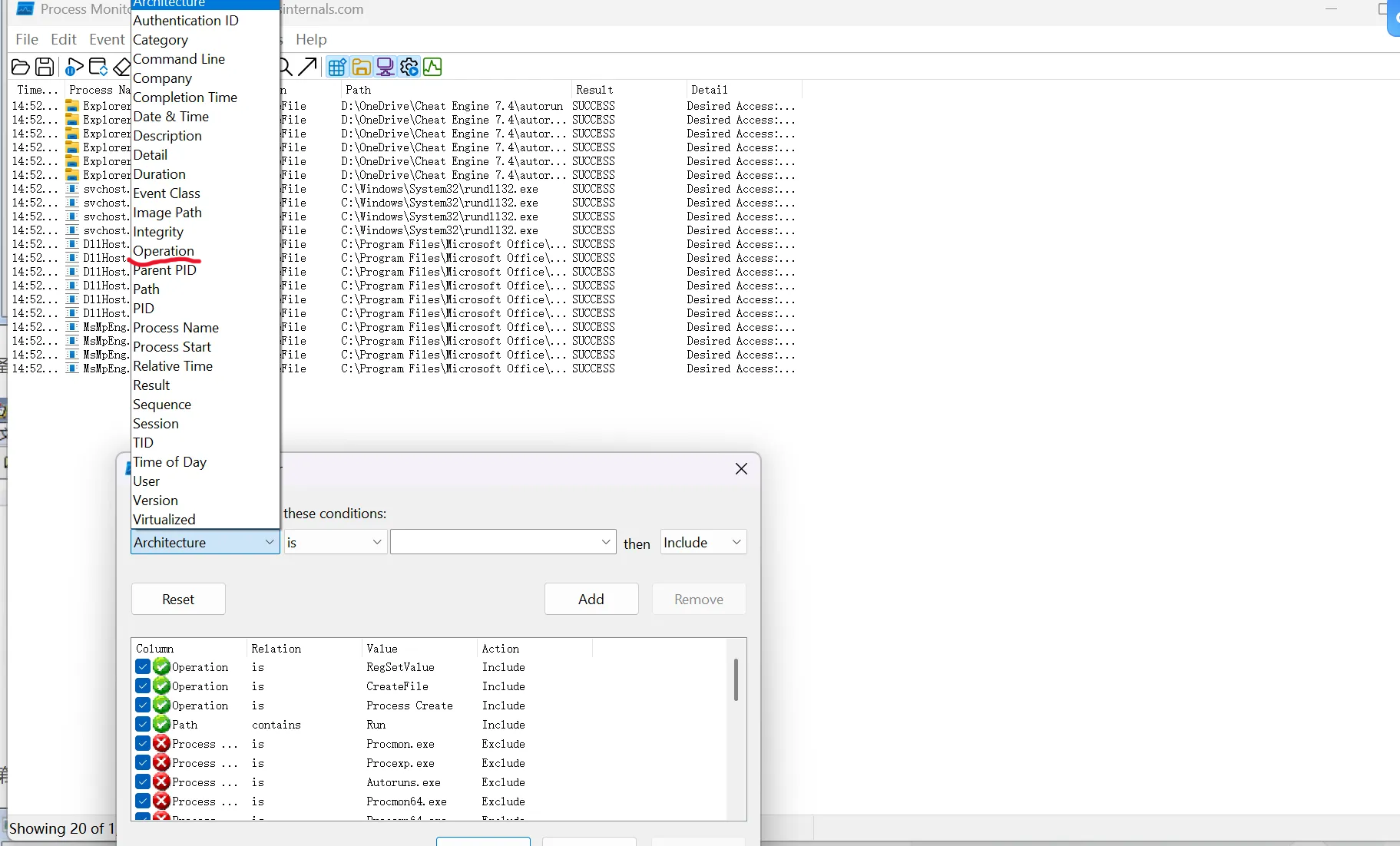

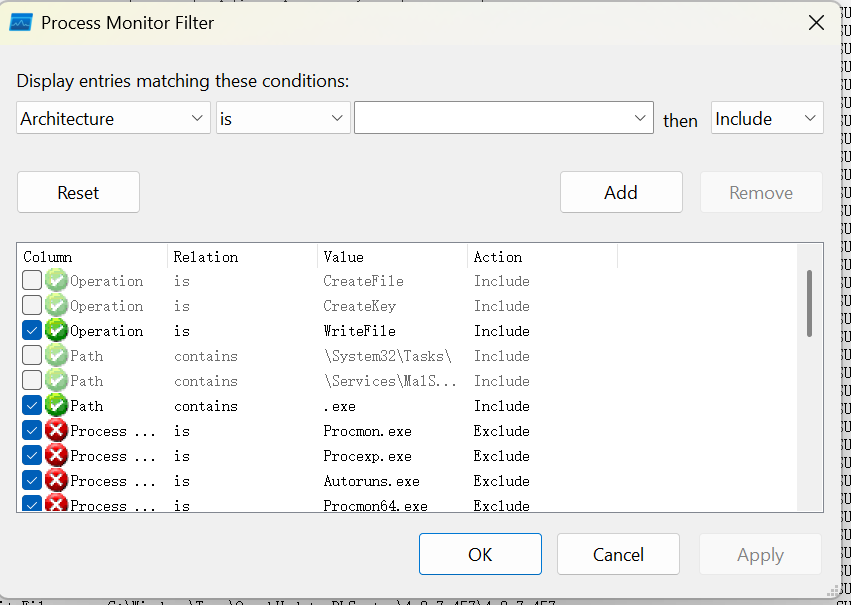

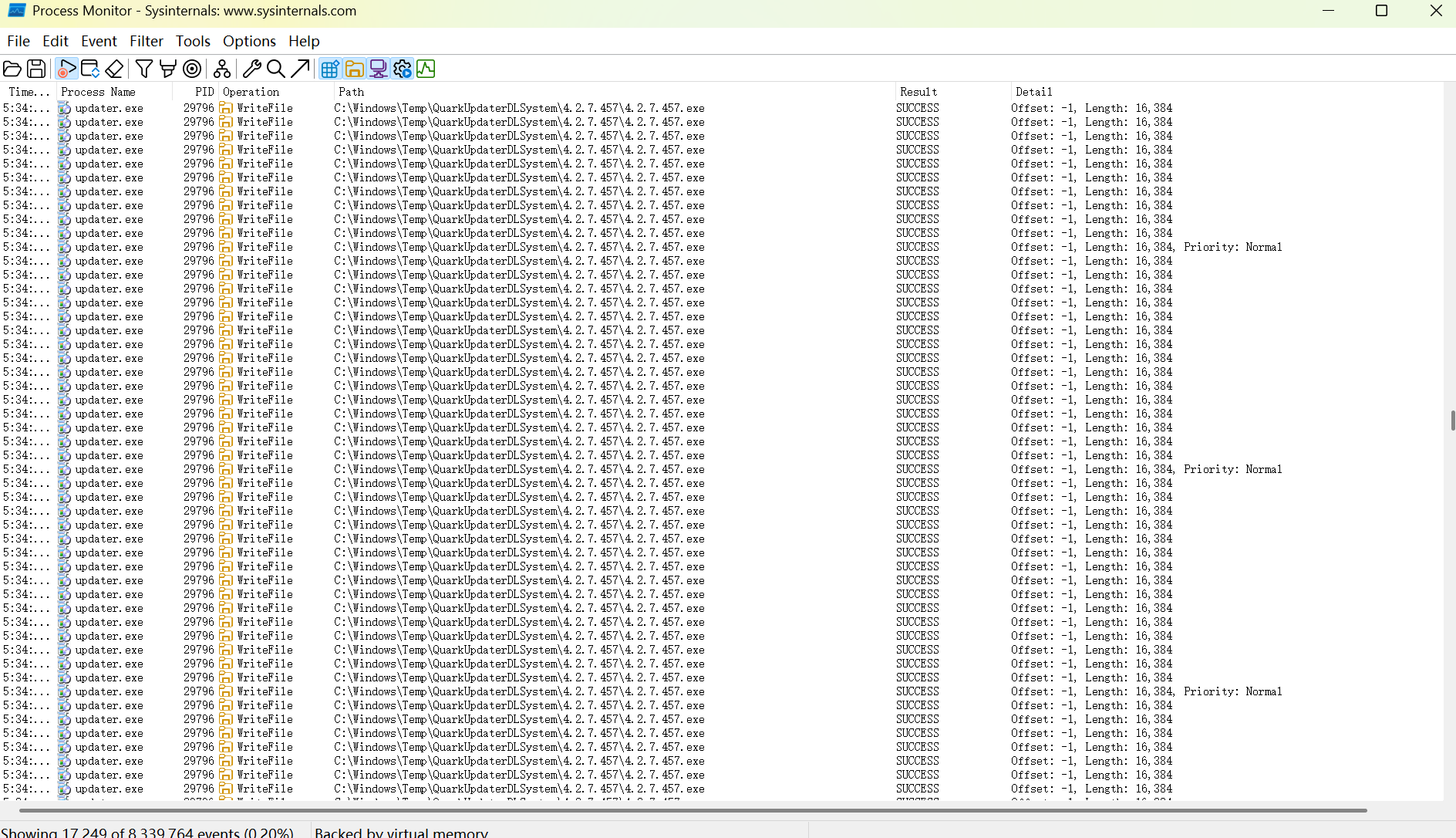

process monitor后门分析

后门持久化特征速查表

| 持久化方式 | ProcMon事件 | 关键路径特征 | 恶意判定依据 |

| 注册表自启动 |

|

、 | 指向临时目录或非常规路径 |

| 计划任务 |

|

| 任务XML中包含powershell /enc命令 |

| Windows服务 |

|

| 服务ImagePath指向非安装目录 |

| DLL劫持 |

|

| 系统文件被非TrustedInstaller进程修改 |

| WMI事件订阅 |

|

、 | 包含恶意脚本路径 |

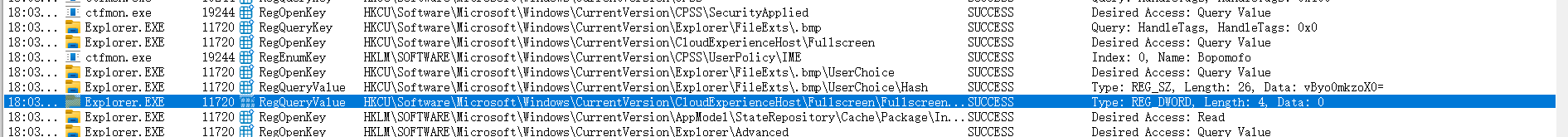

1. 注册表自启动(最常用)

后门行为:

修改以下注册表键:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run

HKLM\SYSTEM\CurrentControlSet\Services\<恶意服务名>- ProcMon检测:

- 过滤:Operation is RegSetValue

- 搜索路径关键词:\Run\、\Services\

- 检查写入数据:双击事件 → 查看 Details 中的恶意路径(如 C:\Temp\backdoor.exe)

在这里选择规则Operation is RegSetValue——add——ok

ctrl+f搜索run、service

双击打开跟进处理

根据路径消息删除对应文件即可

2. 计划任务(隐蔽性强)

- 后门行为:

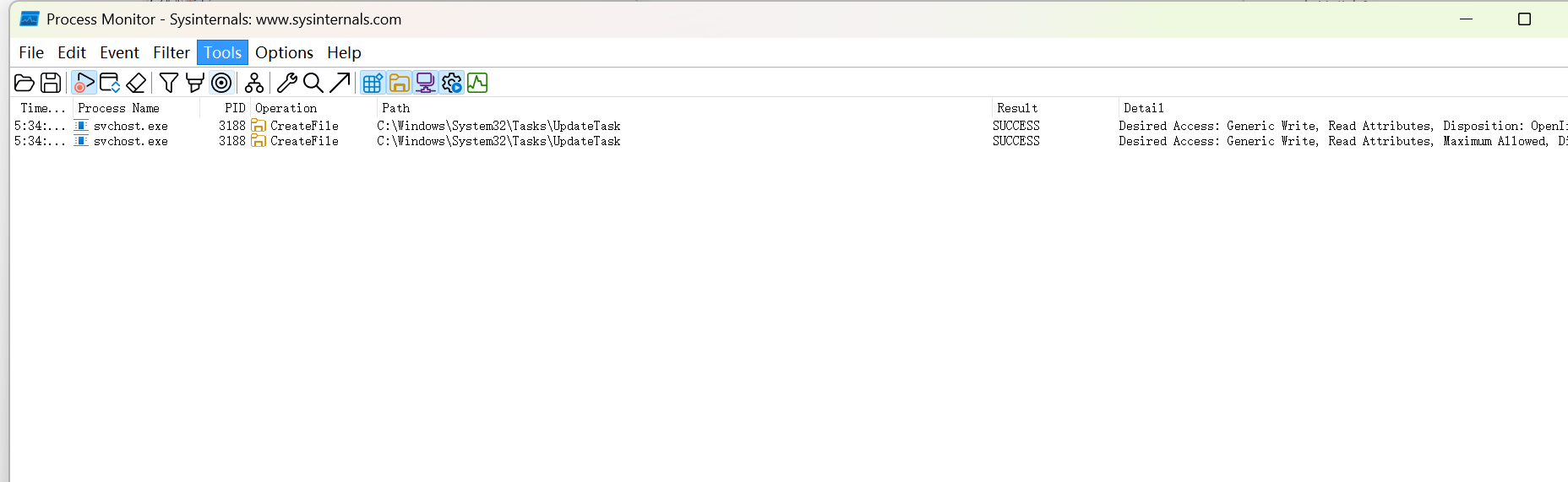

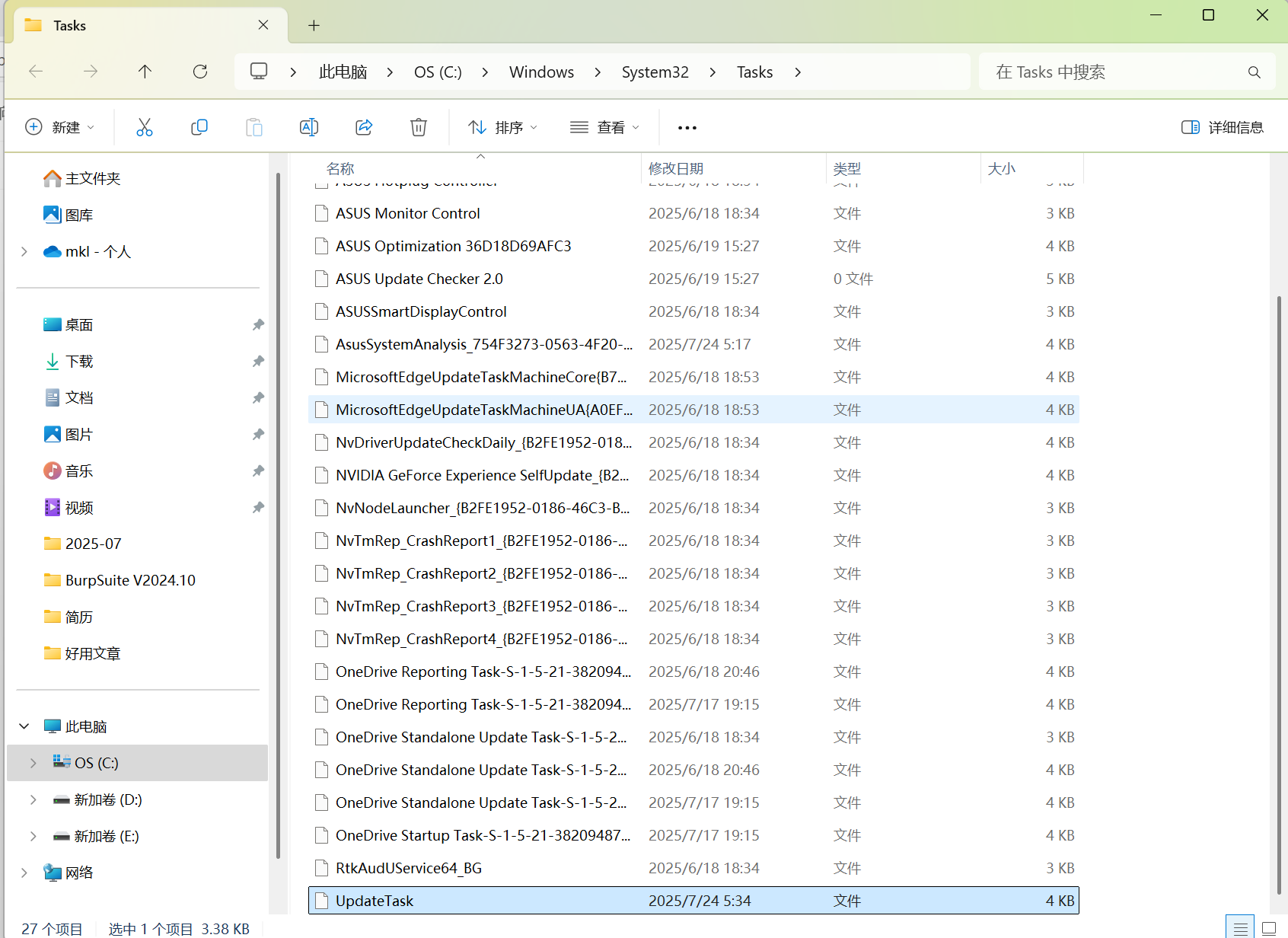

创建任务:schtasks /create /tn "UpdateTask" /tr malware.exe /sc hourly - ProcMon检测:

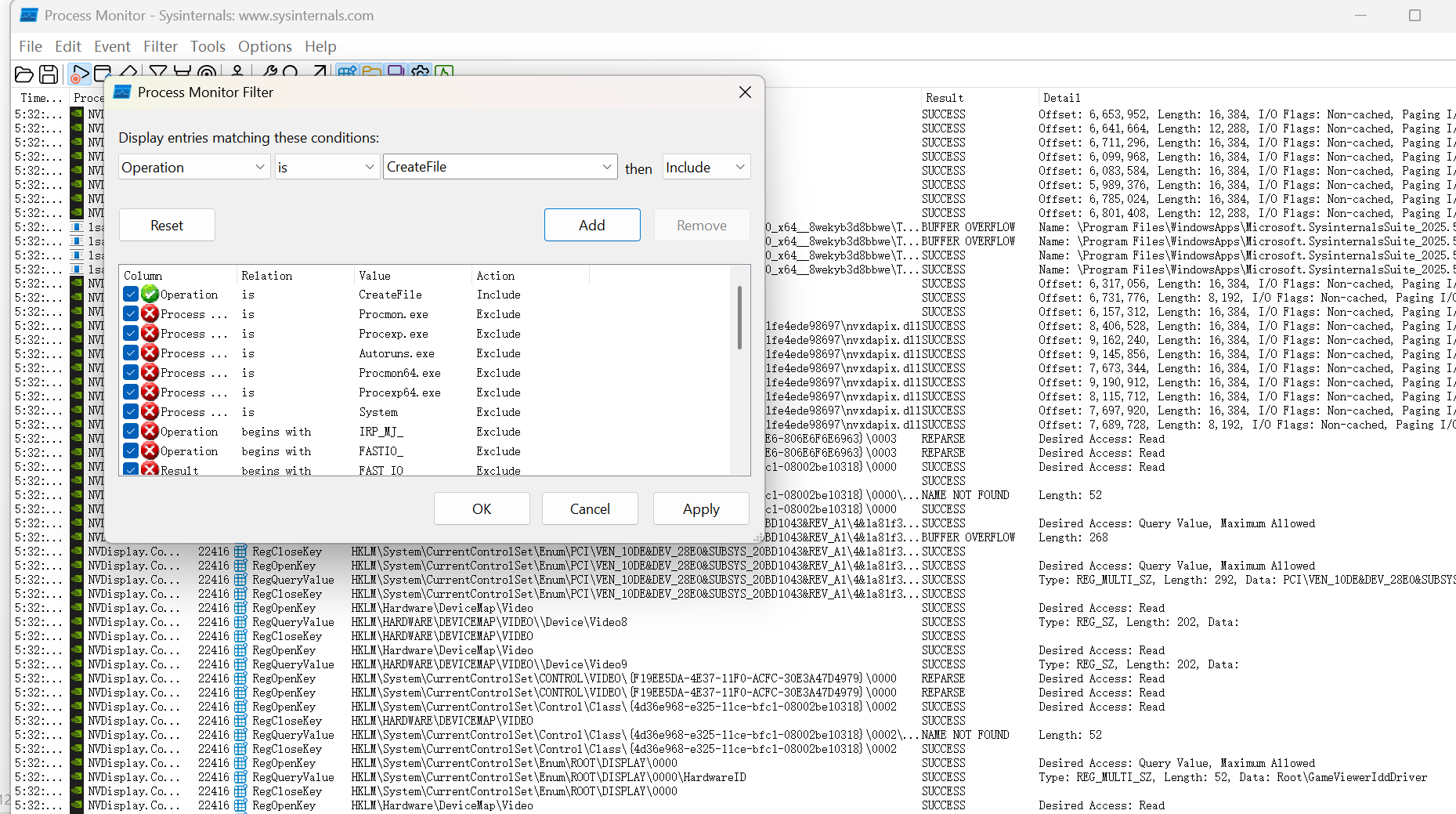

过滤:Operation is CreateFile

路径过滤:Path contains \System32\Tasks\

查看新创建的 .xml 任务文件内容(右键事件 → Jump to...)

右键跳转后删除即可

3. 服务安装(高权限持久化)

- 后门行为:

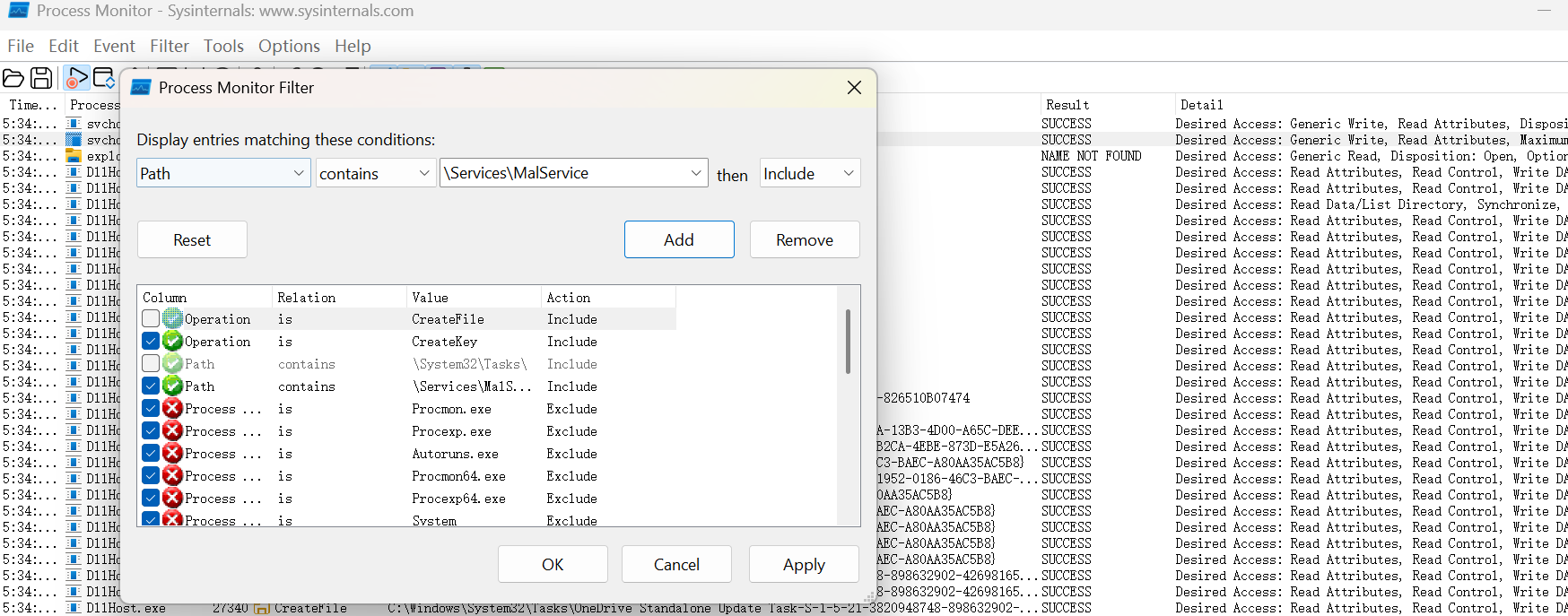

调用sc.exe create MalService binPath= C:\Windows\mal.dll - ProcMon检测:

过滤:Operation is CreateKey

路径过滤:Path contains \Services\MalService

检查父进程:非 services.exe 或 sc.exe 的服务创建即异常

双击打开——找到对应路径——放沙箱分析即可

4. 文件替换(劫持合法程序)

- 后门行为:

覆盖系统工具:copy malware.exe C:\Windows\System32\rundll32.exe - ProcMon检测:

过滤:Operation is WriteFile

路径过滤:Path contains .exe

关键判断:目标文件为系统可信程序(如 rundll32.exe)

也一样是找路径——分析文件