【国内电子数据取证厂商龙信科技】内存取证

前言

内存取证是对传统磁盘取证的补充,攻击者通过隐藏或删除攻击痕迹的手段,使得传统的对硬盘的取证获得的信息变得越来越困难。同时,磁盘中的数据加密技术也越来越普及,比如EFS、Bitlocker 和 TrueCrypt 加密等等,此时就涉及到了内存取证,内存取证是指从计算机物理内存和页面交换文件中查找、提取、分析易失性证据,是对传统基于硬盘中数据取证的重要补充,也是对抗网络攻击或网络犯罪的有力武器。内存取证有着速度快,镜像占用空间小等优势。

内存取证的优势

1、符合传统物证技术的要求

2、内存取证能够评估计算在线证据的可信性

3、内存取证最大限度地减少对目标系统的影响

注意:内存镜像和磁盘分区镜像是不一样的。计算机内主要的存储部件是内存和磁盘,磁盘中存储着各种数据,而存储的程序是必须加载到内存中才能运行(即程序在内存中运行)。

运行内存镜像的获取

一、Windows内存镜像获取

当拿到嫌疑人电脑后,有以下常见的获取物理内存的方法:

(一)内存获取软件获取

(二)直接内存访问(DMA)方式获取

在Windows电脑处于可进入系统桌面下,可以使用内存获取软件获取内存镜像,常见的内存获取软件有Dumplt、Magnet RAM Capture、AccessData FTK Image等。

内存信息取证与分析

一、Volatility

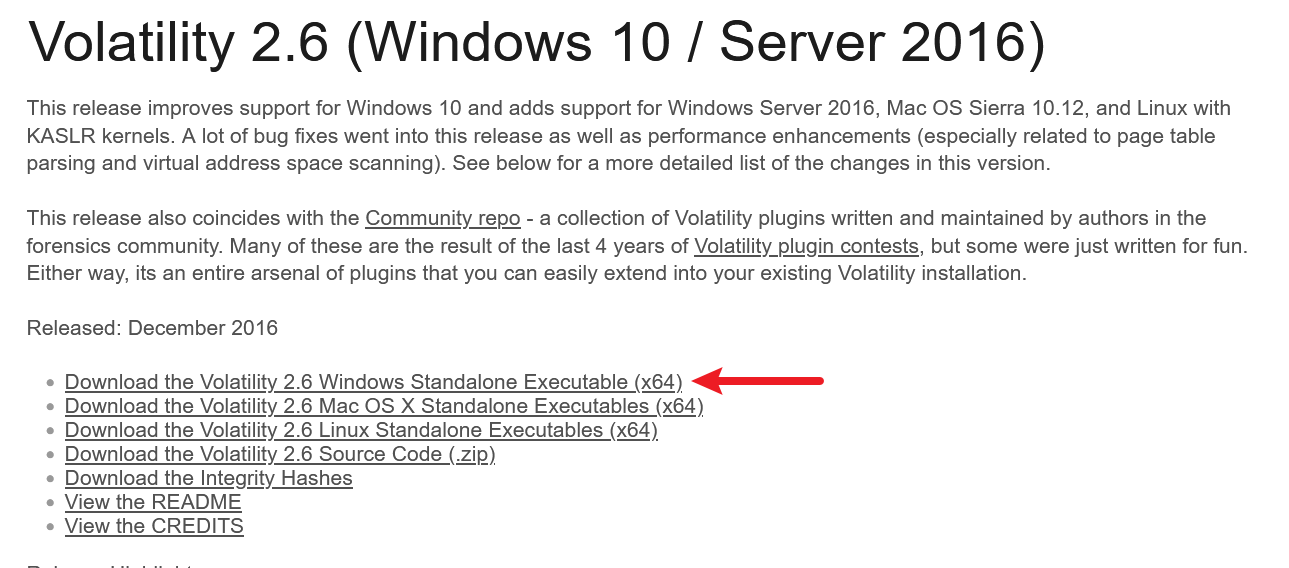

Volatility Framework 是一个完全开放的内存分析工具集,基于GNU GPL2许可,以python语言进行编写。由于Volatility是一款开源免费的工具,无需花任何钱即可进行内存数据的高级分析,此外代码开源的特点,遇到一些无法解决的问题时,还可以对源代码进行修改或扩展功能。Volatility官网https://www.volatilityfoundation.org/

命令行打开,进入到该目录,运行volatility.exe。

内存取证命令

命令格式vol.py -f [镜像] --profile=[操作系统] [插件]

windows中把vol.py换成volatility.exe即可

windows中配合find命令来匹配关键字

Linux中配合grep命令来匹配关键字

1、获取镜像信息

Volatility.exe -f Win7x64.vmem imageinfo

2、查看用户

Volatility.exe -f Win7x64.vmem --profile=Win7SP1x64 printkey -K "SAM\Domains\Account\Users\Names"

3、查看用户SID

volatility.exe -f 镜像 --profile=操作系统 getsids | find "用户名"Windows中使用volatility配合find命令使用来匹配关键字

4、查看用户名密码

volatility.exe -f Win7x64.vmem --profile=Win7SP1x64 hashdump

显示的格式是:用户名:RID:LM hash:NTLM hash:::

5、查看LSA密钥信息

volatility.exe -f Win7x64.vmem --profile=Win7SP1x64 lsadump

查看系统浏览器的浏览记录

volatility.exe -f Win7x64.vmem --profile=Win7SP1x64 iehistory

7、查看网络连接情况

vol.py -f Win7x64.vmem --profile=Win7SP1x64 netscan也可能是connscanconnections

8、查看服务

vol.py -f Win7x64.vmem --profile=Win7SP1x64 svcscan

9、查看进程

vol.py -f Win7x64.vmem --profile=Win7SP1x64 pslist

10、查看进程树:

vol.py -f Win7x64.vmem --profile=Win7SP1x64 pstree

11、查看cmd历史命令

vol.py -f Win7x64.vmem --profile=Win7SP1x64 cmdscan

12、查看文件

vol.py -f Win7x64.vmem --profile=Win7SP1x64 filescan

13、获取主机名

vol.py -f Win7x64.vmem --profile=Win7SP1x64 printkey -K "ControlSet001\Control\ComputerName\ComputerName"

14、 事件时间线信息

vol.py -f Win7x64.vmem --profile=Win7SP1x64 timeliner

15、查看剪切板信息

vol.py -f Win7x64.vmem --profile=Win7SP1x64 clipboard

16、系统最后一次关机时间

vol.py -f Win7x64.vmem --profile=Win7SP1x64 shutdowntime