Windows入侵排查入门实例

事件背景

客户反馈:服务器疑似被入侵,风扇噪声很大,CPU占用过高

受害服务器:Windows Server2008R2系统

IP:192.168.1.129、无WEB服务

入侵排查

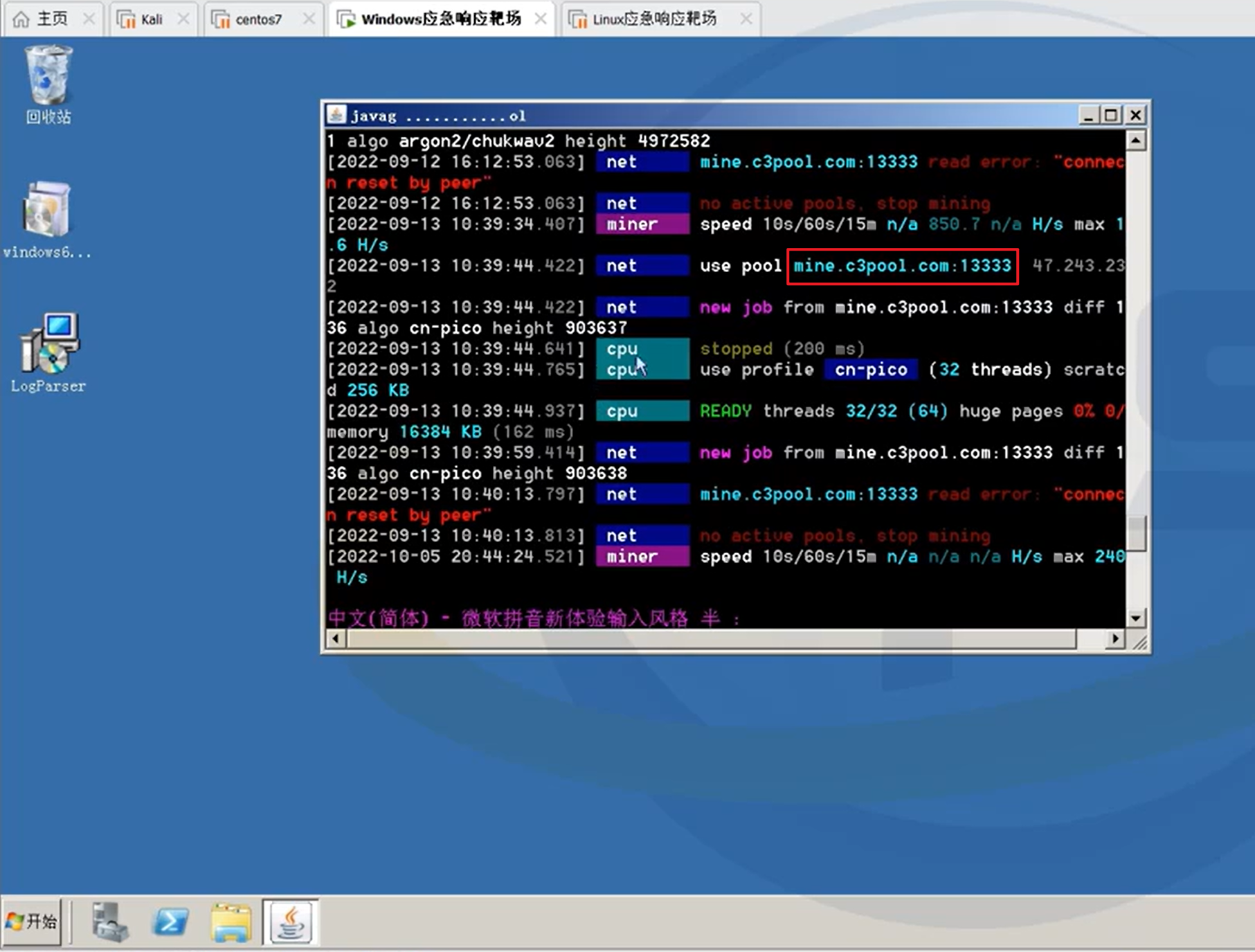

连上服务器发现有个java程序在运行,与一个未知的域名在通信

在微步威胁情报里检索这个域名,发现是个矿池,基本可以判断这个java程序是挖矿病毒了

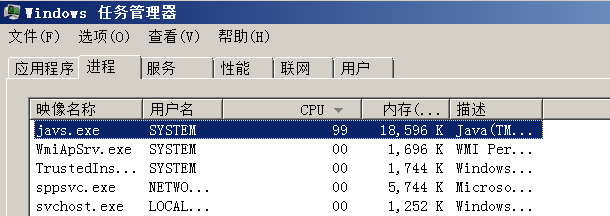

进任务管理器查看,发现有进程占了99%的CPU,基本可以判断是挖矿病毒进程

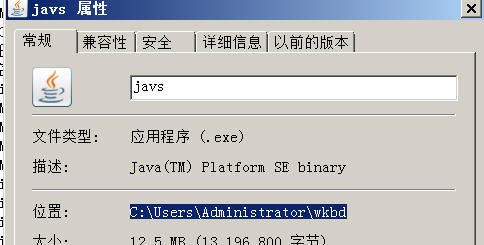

查看文件路径,找到病毒文件

病毒文件上传到微步云沙箱,确定是木马

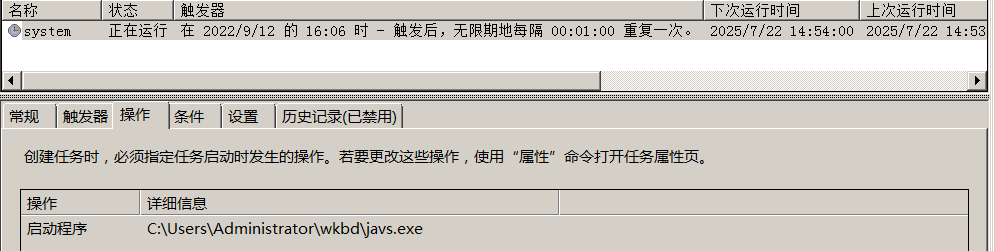

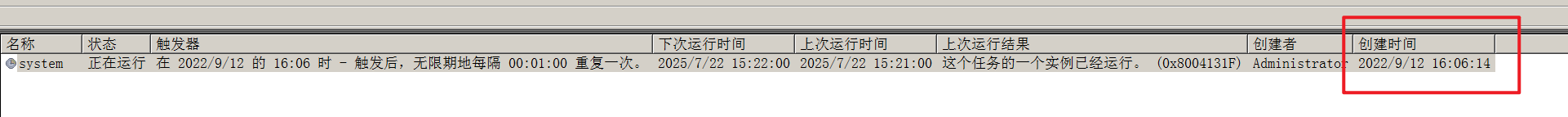

直接关闭进程,发现他一会又起来了,可能存在计划任务,进行查看并修改

接下来再排查有没有其他后门程序

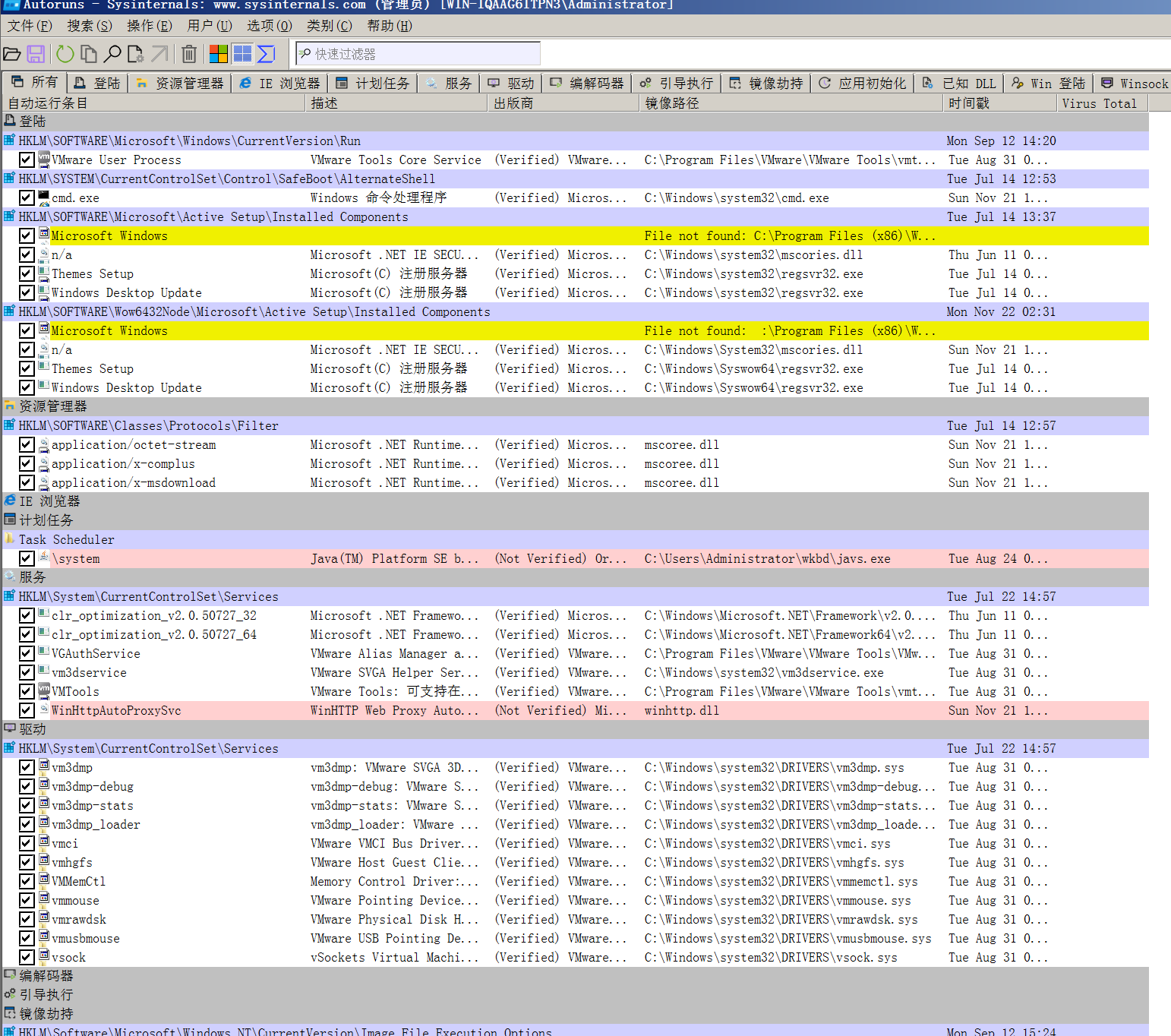

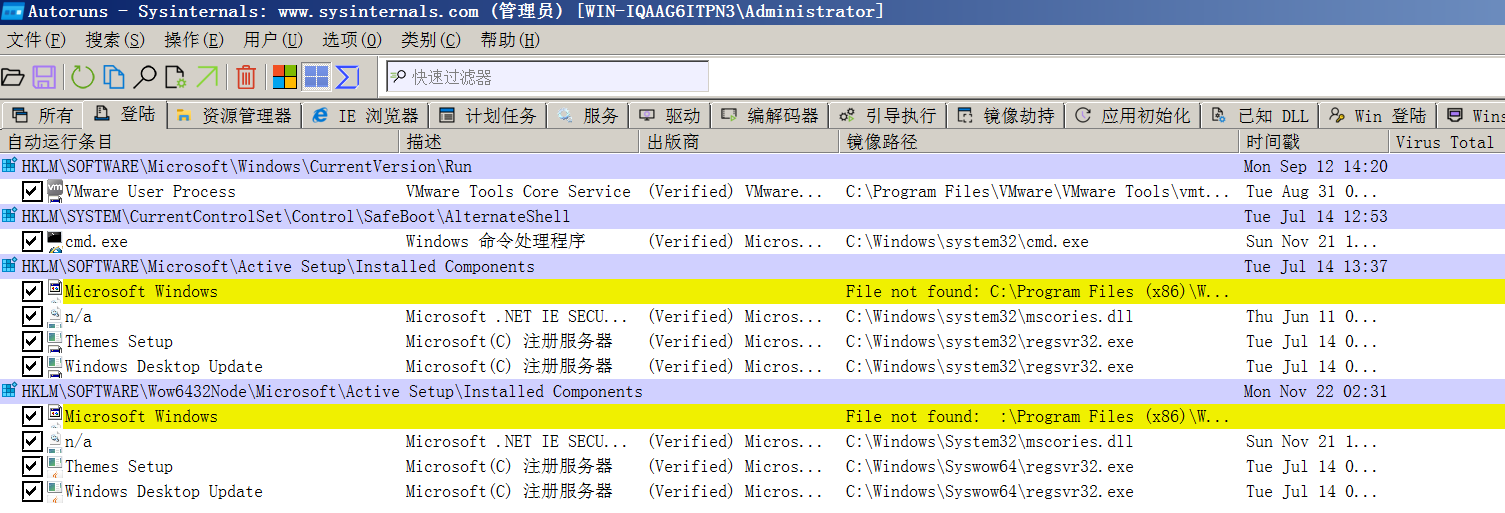

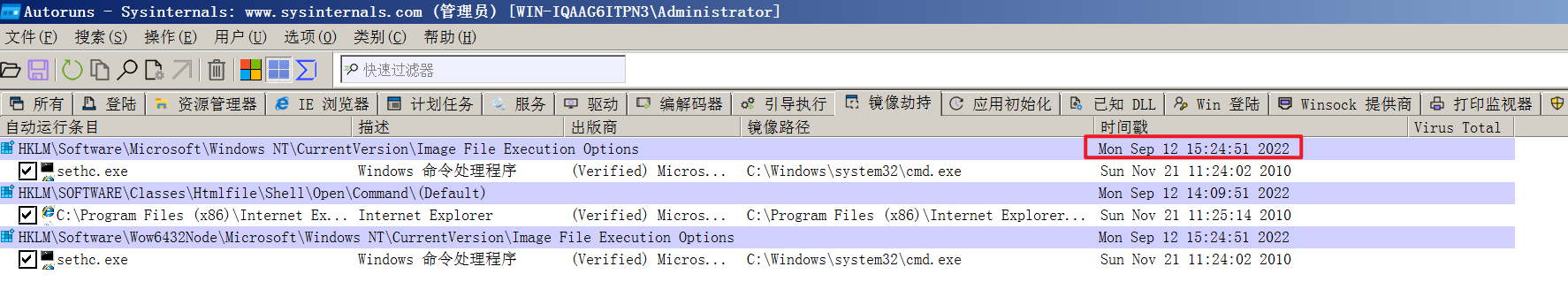

启动项目管理(Autoruns)

Autoruns是微软官方的启动项目管理工具

Autoruns - Sysinternals | Microsoft Learn

重点关注红色的条目

可以直接右键,然后上传到沙箱进行排查,除了在所有栏里看,重点还需要检测的有:

登陆

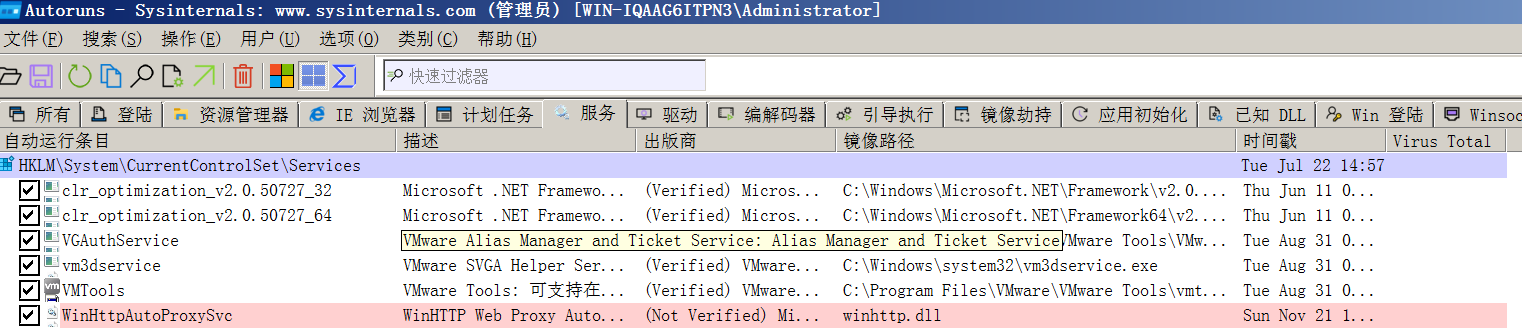

服务

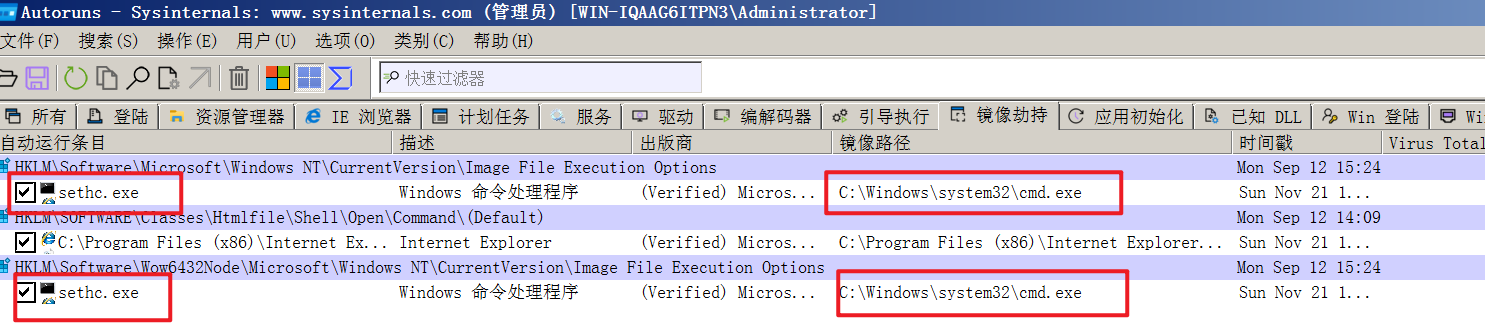

镜像劫持

程序替换,比如将sethc.exe替换为了cmd,将导致粘滞键能唤起命令台

排查账号

命令行排查

net user查看所有用户

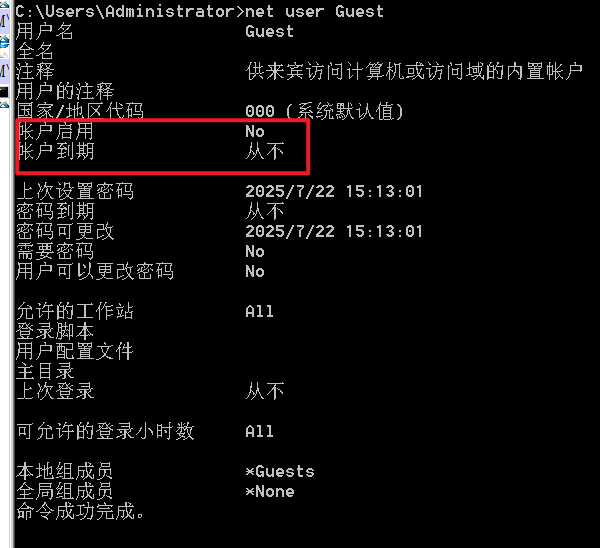

net user Guset查看Guest用户是否启用

排查注册表

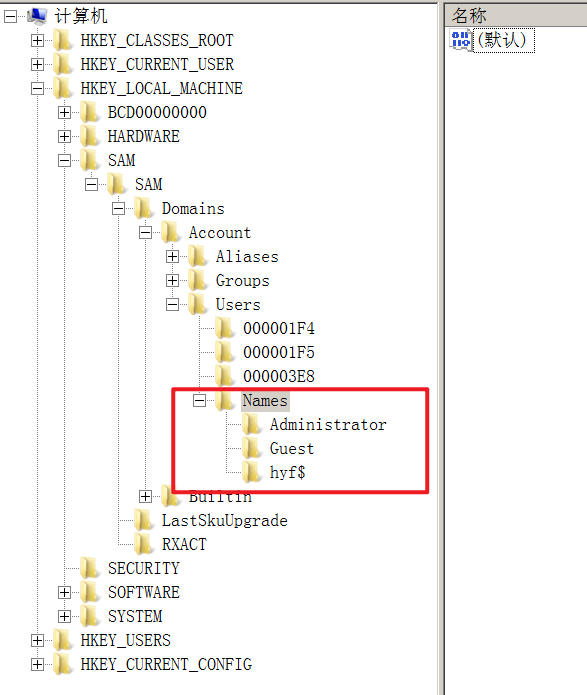

打开【注册表编辑器】窗口,选择【HKEY LOCAL MACHINE】下的【SAM】选项,为为该项添加【使用可从此对象继承的权限项目替换所有子对象的权限项目】权限,使当前用户拥有SAM的读取权限,添加权限完成后按【F5】键,刷新后即可访问子项并查看用户信息,然后继续选择【SAM】一一【Domains】一一【Account】一一【Users】一一【Names】查看是否有异常的账户(比如隐藏账户)

发现存在隐藏账号 hyf$

网络排查

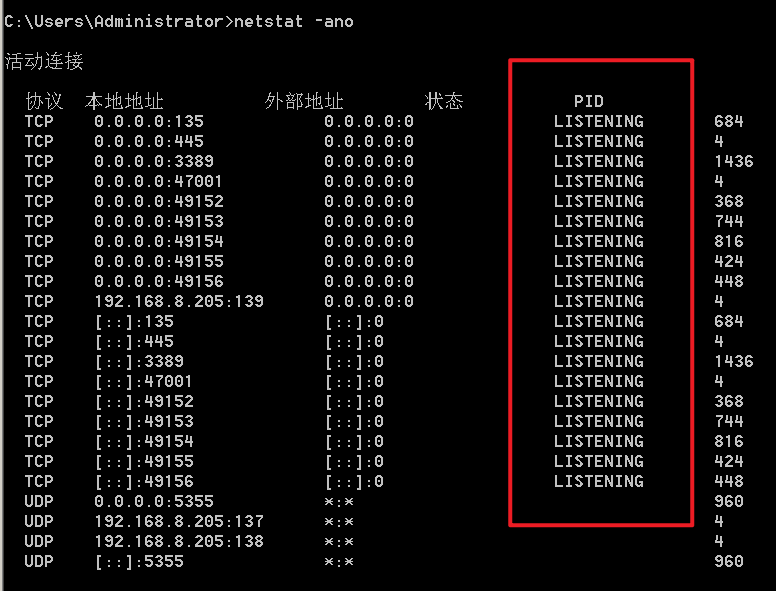

netstat -ano 查询是否有建立连接

都是监听状态,没有建立连接

总结排查内容

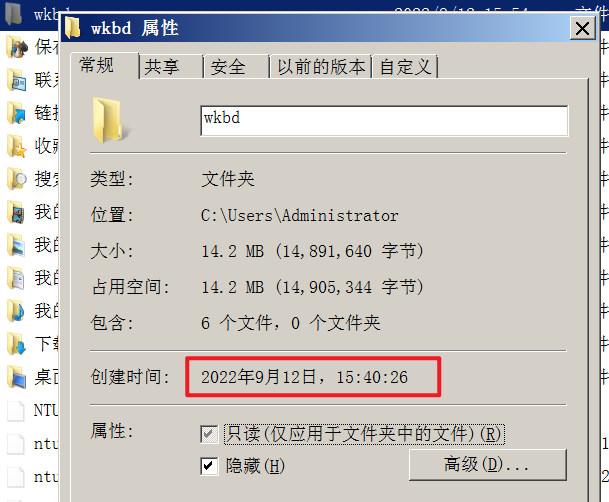

C:\Users\Administrator\wkbd路径下存在挖矿木马- 存在计划任务后门

- 存在shift后门

- 存在隐藏账号hyf$

入侵事件还原

之后要做的就是攻击行为还原,找到黑客进来的方式

挖矿木马目录

计划任务

shift后门

隐藏账号hyf$

在Windows的事件查看器,查看入侵时间点的日志

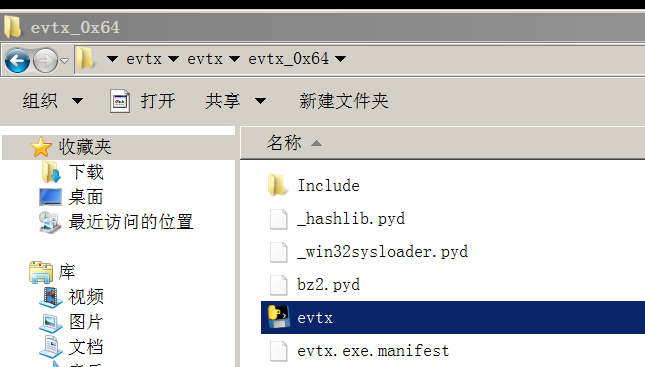

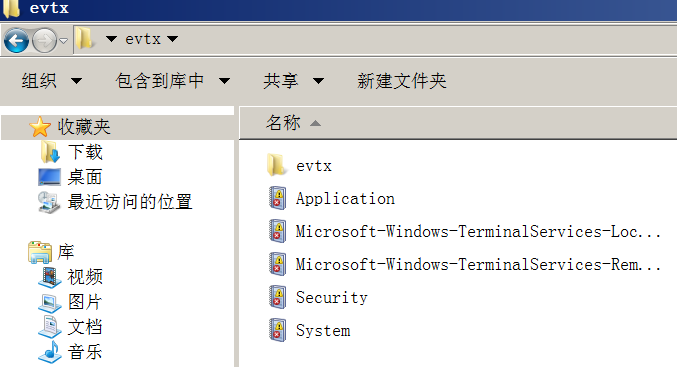

首先我们使用evtx日志提取工具把日志提取出来,当然也可以在事件查看器手动提取

双击evtx即可提取完成

LogParser为微软官方的日志解析工具

https://www.microsoft.com/en-us/download/details.aspx?id=24659

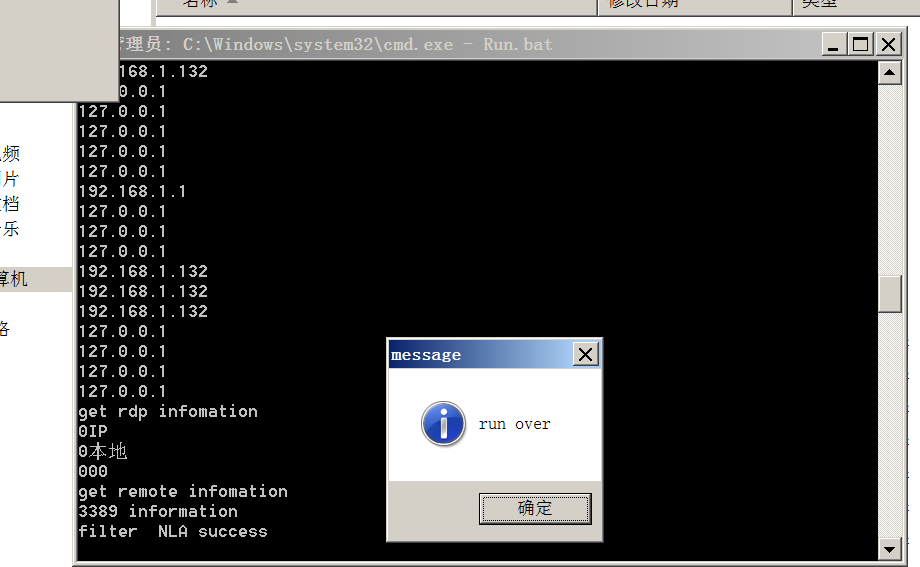

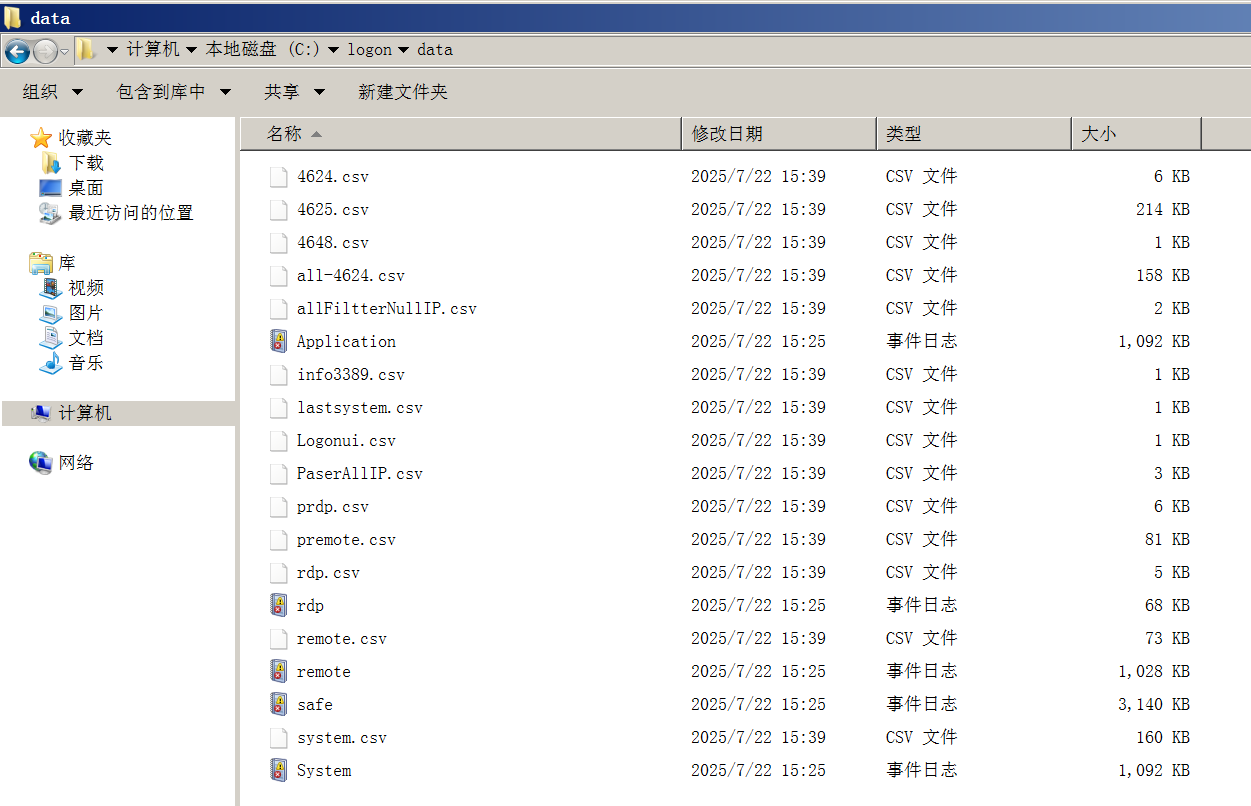

安装好LogParser日志分析工具并配置为环境变量后,将之前提取的日志文件放到logon/data文件夹下,执行logon/bin文件夹下的run.bat脚本

执行完成后,分析归类好的报表以csv的格式放置到了logon/data文件夹下

关注登陆信息,先分析4624和4625文件

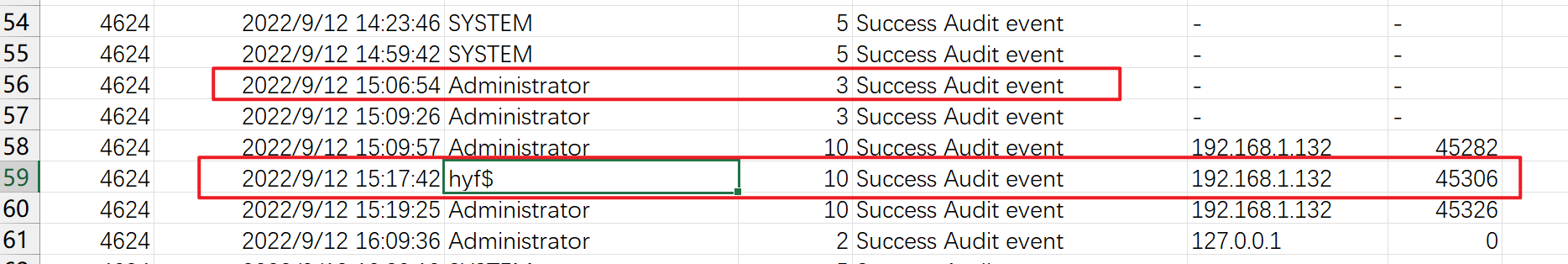

可以观察到2022/9/12下午3点5分出现了爆破行为,起止时间为

2022/9/12 15:05:26 ———— 2022/9/12 15:09:26

排查这段时间的登陆成功日志

可以推断黑客在2022/9/12 15:06:54爆破成功

在2022/9/12 15:09:57 以管理员身份登录,IP为192.168.1.132,端口为45306

而在2022/9/12 15:17:42以隐藏账号hyf$登陆了,IP为192.168.1.132,端口为45306

说明在2022/9/12 15:09:57 ———— 2022/9/12 15:17:42期间黑客创建了新账号

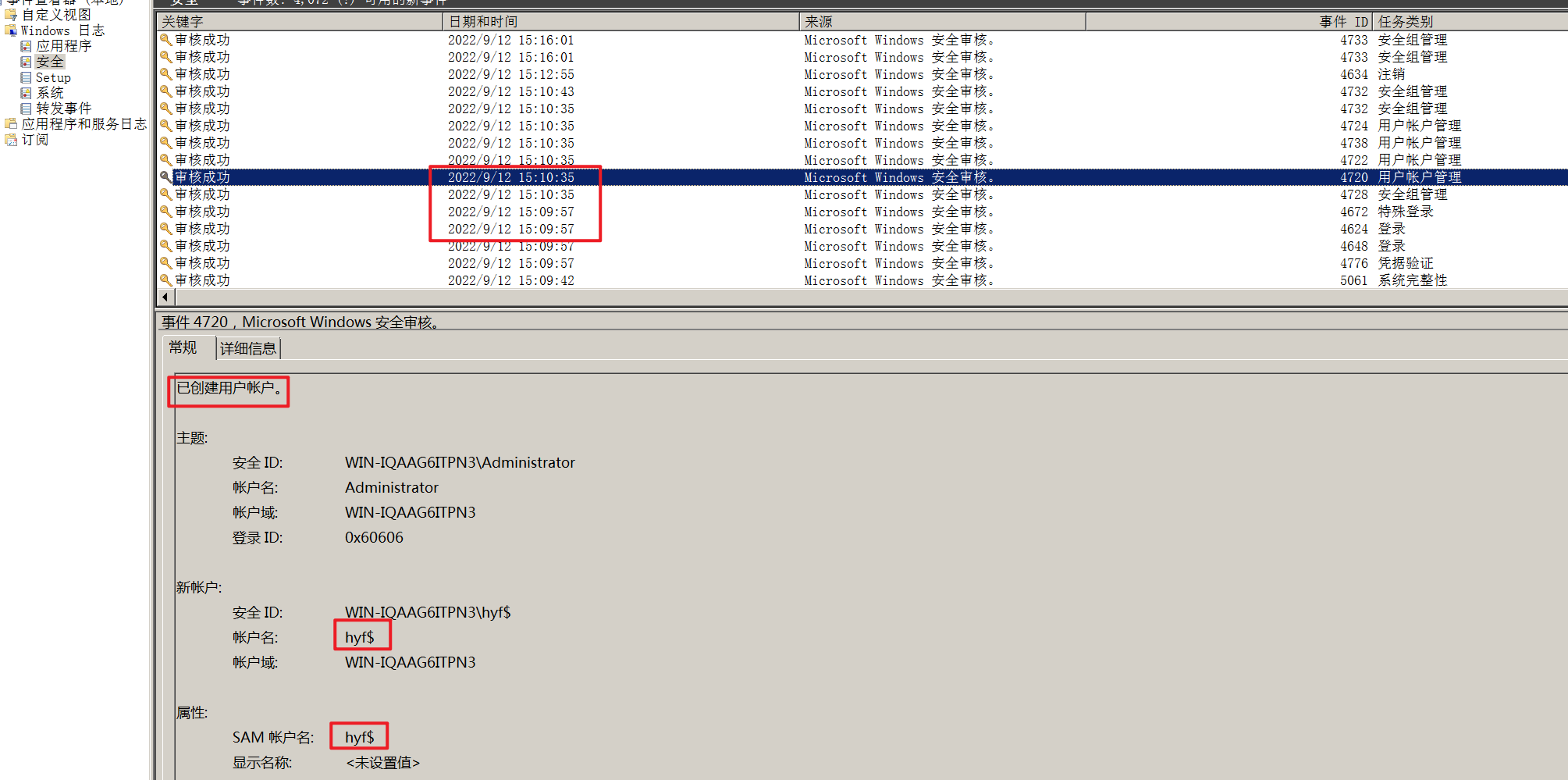

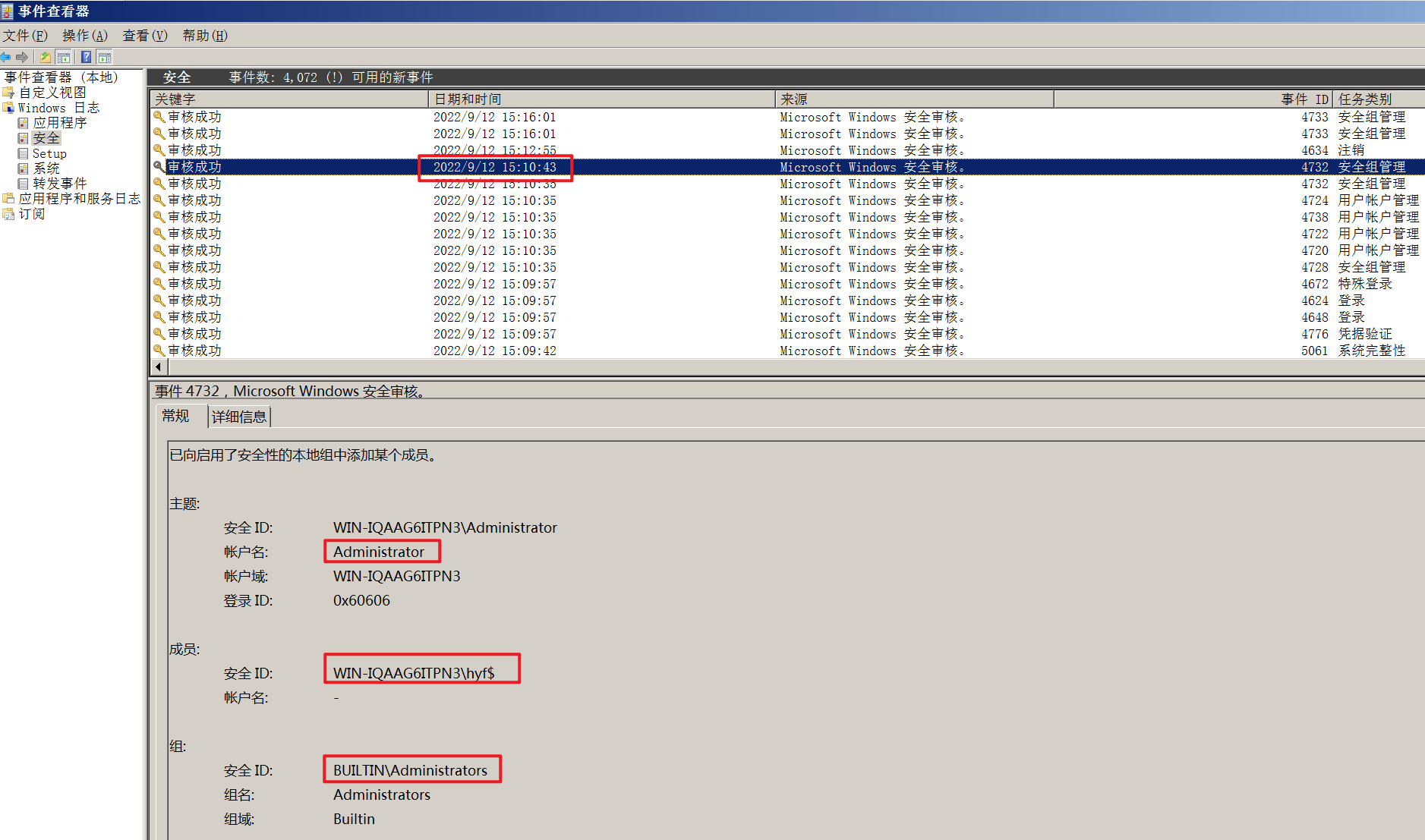

检查安全日志

在2022/9/12 15:10:35黑客创建了隐藏账号hyf$

在2022/9/12 15:10:43黑客使用管理员账户将隐藏账户hyf$添加到了管理员组当中

入侵事件梳理

2022/9/12 15:05:26 ———— 2022/9/12 15:09:26 黑客进行爆破

2022/9/12 15:06:54 爆破成功

2022/9/12 15:09:57 以管理员身份登录,IP为192.168.1.132,端口为45306

2022/9/12 15:10:35 黑客创建了隐藏账号hyf$

2022/9/12 15:10:43 黑客使用管理员账户将隐藏账户hyf$添加到了管理员组当中

2022/9/12 15:17:42 以隐藏账号hyf$登陆了,IP为192.168.1.132,端口为45306

2022/9/12 15:24:51 黑客创建shift后门

2022/9/12 15:40:26 黑客上传木马文件

2022/9/12 16:06:14 黑客创建计划任务