docker+小皮面板

docker安装:

apt-get install docker.io docker-composesystemctl status docker 查看是否安装成功

docker改变镜像源

在root权限下

mkdir /etc/docker/daemon.json #打开这个文件编辑move /etc/docker/daemon.json{ "registry-mirrors": ["https:/doublezonline.cloud"] }systemctl restart docker #重启 Docker 服务docker pull ubuntu # 拉取官方的 Ubuntu 镜像

docker设置代理

vim /etc/system/systemd/docker.service.d/http-proxy.conf[Service]Environment="HTTP_PROXY=http://10.100.188.176:7897"Environment="HTTPS_PROXY=http://10.100.188.176:7897"

Environment="NO_PROXY=localhost,127.0.0.1"systemctl restart docker小皮面板搭建pikachu靶场

phpStudy - Windows 一键部署 PHP 开发环境 | 免费本地建站工具 · 小皮出品 用这个链接直接64位下载,然后一直下一步就可以了

就会遇到问题:mysql打开了又关闭了

1.

关闭一下本地的MySQL:net stop Mysql

sc delete Mysql

//将服务从windows的服务注册表中删除2.检查端口是否占用

3.重启小皮面板,一般就可以了,(如果还是不行的话,重启一下电脑应该就可以了,我的就是前一天晚上怎么弄都不行,去网上搜了一推方法,结果都不行,问老师也没有办法,就关机睡觉了。第二天打开电脑又可以了)

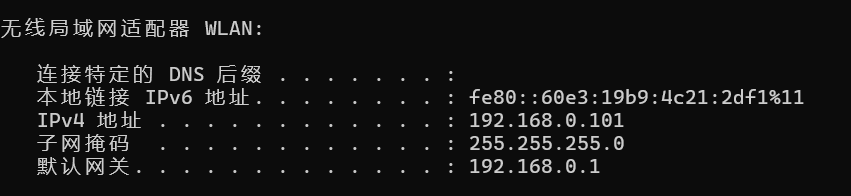

然后测试window+r,输入cmd, 输入ipconfig命令

找到以太网IP地址,用浏览器搜索

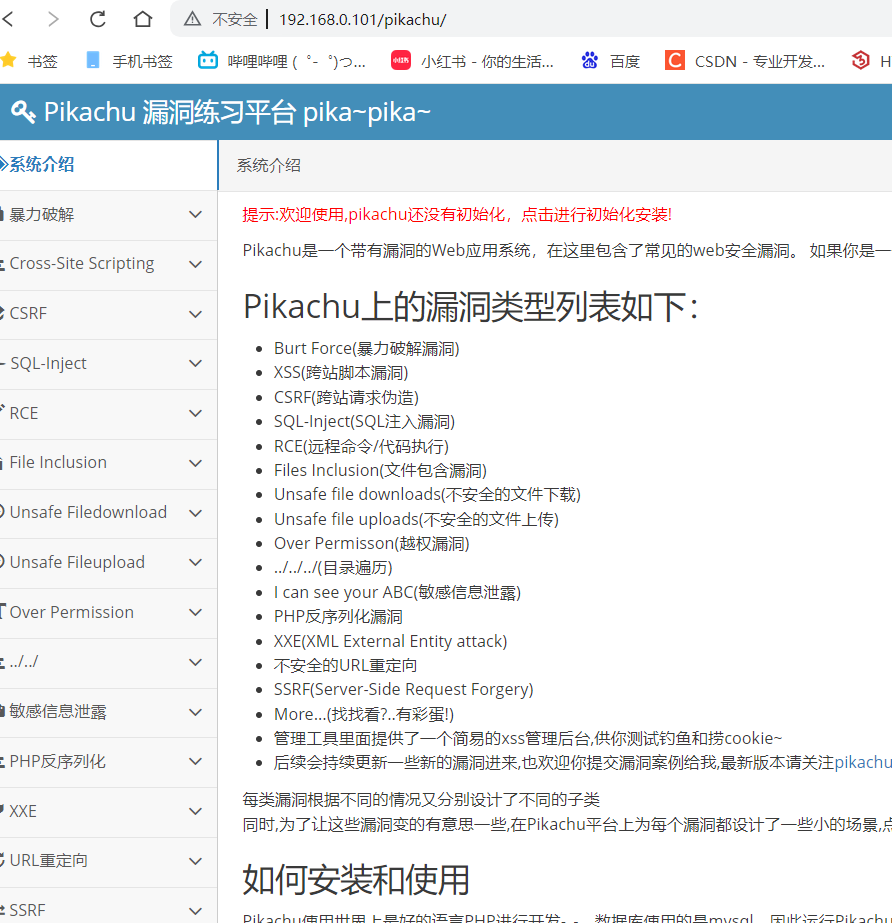

出现这个页面就成功了

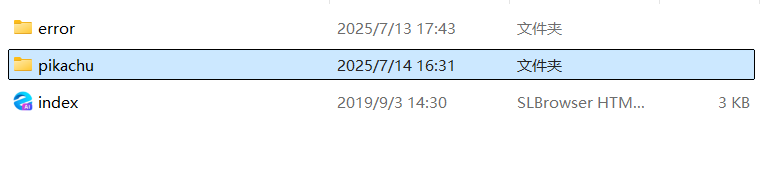

然后下应该pikachu,放入站点根目录

第一个错误:

出现了这个错误:怎么解决呢 ?

同样的我在网上也试了很多办法,有博主说要把这个目录索引打开,但其实并没有用

因为后面改了很多文件,我发现越改越乱了,我全部重新删了有重新下了一遍 ,但是小皮面板安装不成功了,于是我把电脑重启了,然后又成功了。

如愿的打开了这个界面,没有在报错。所以在没有办法的时候重启一下电脑你会发现一切又顺畅了。

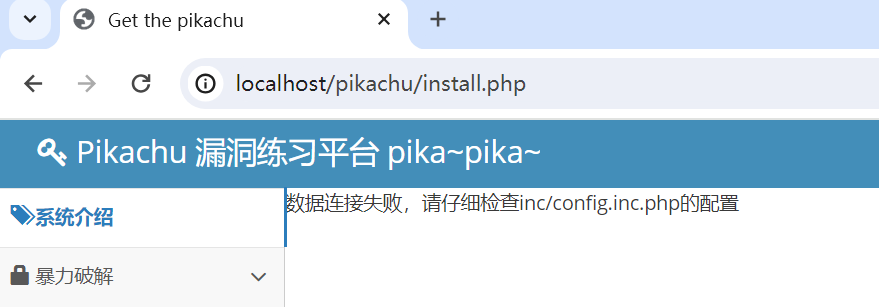

第二个错误:

哎呀,搭建环境就是会遇到很多的错误,我真的崩溃了,呜呜呜呜~~~~~~~~~~~

我看的这个pikachu—数据连接失败,请仔细检查inc/config.inc.php的配置_数据库连接失败,请检查config.inc.php配置文件-CSDN博客

得到 解决办法:访问http://localhost/pikachu/install.php,打开这个链接,安装/初始化 显示数据库建立成功。

然后便成功显示出来了

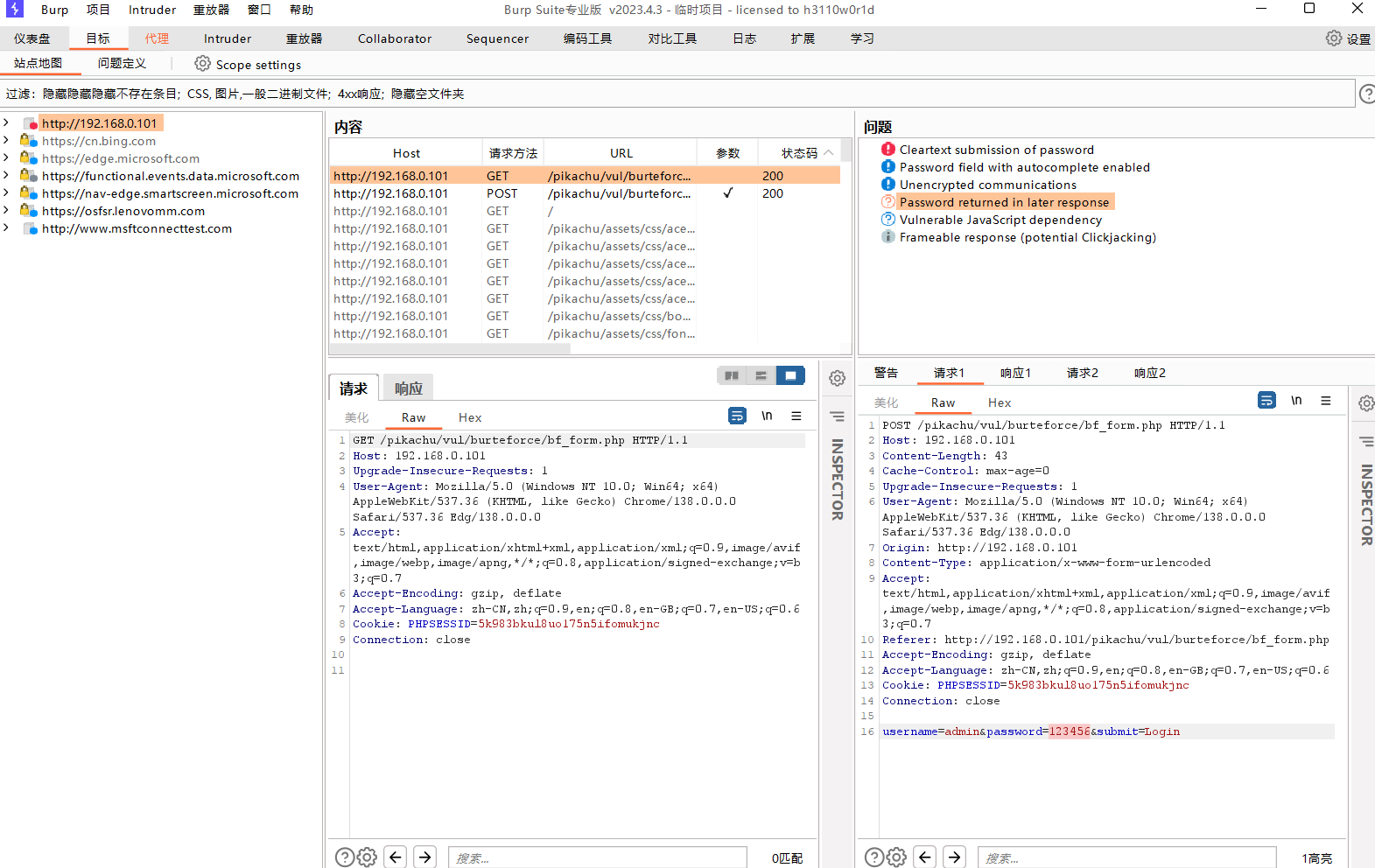

bp爆破pikschu登录密码

全汉化启动

Edge 浏览器代理插件:Proxy SwitchyOmega 3 (ZeroOmega) - Microsoft Edge Addons

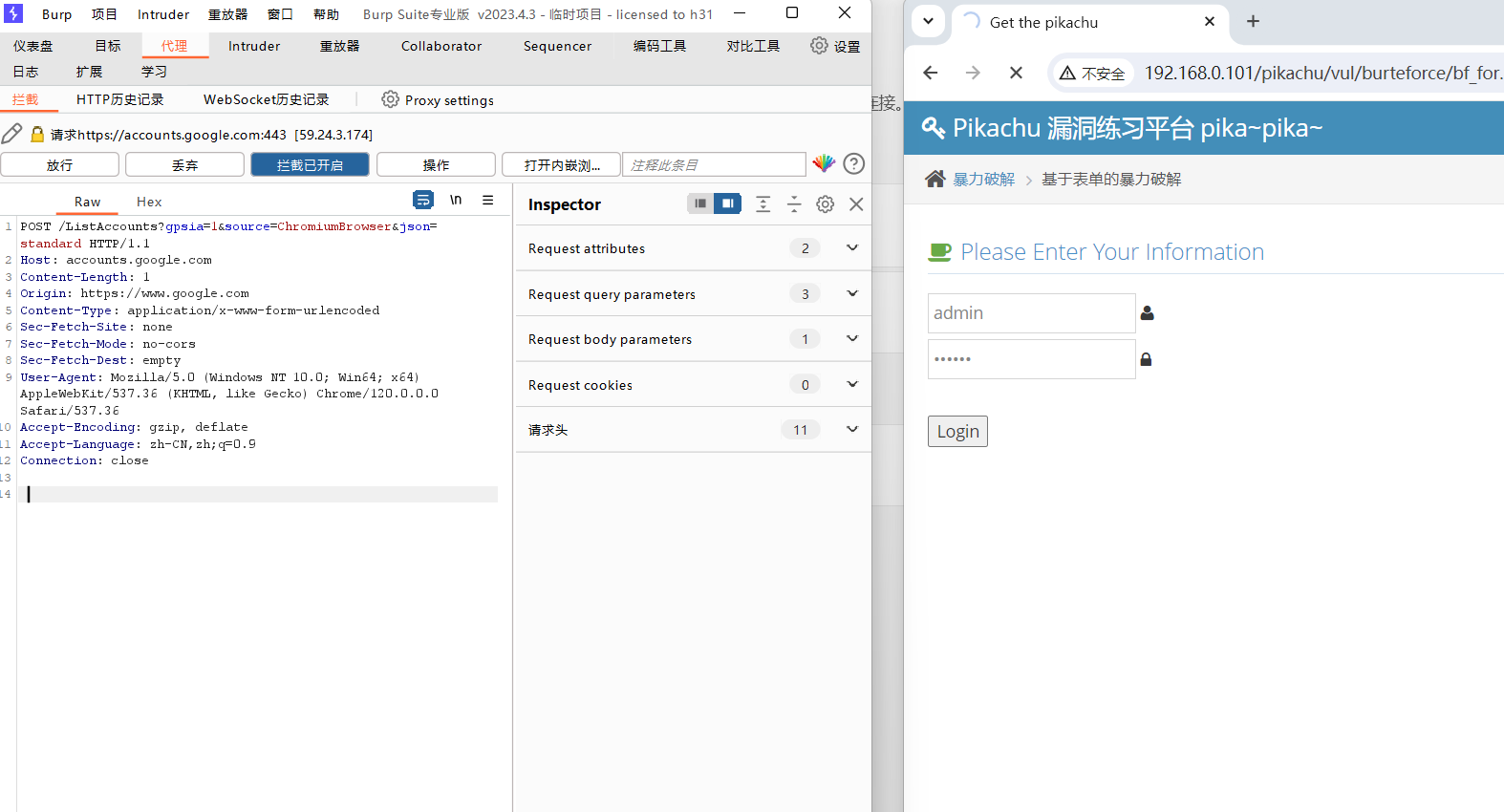

拦截

发送给Intruder

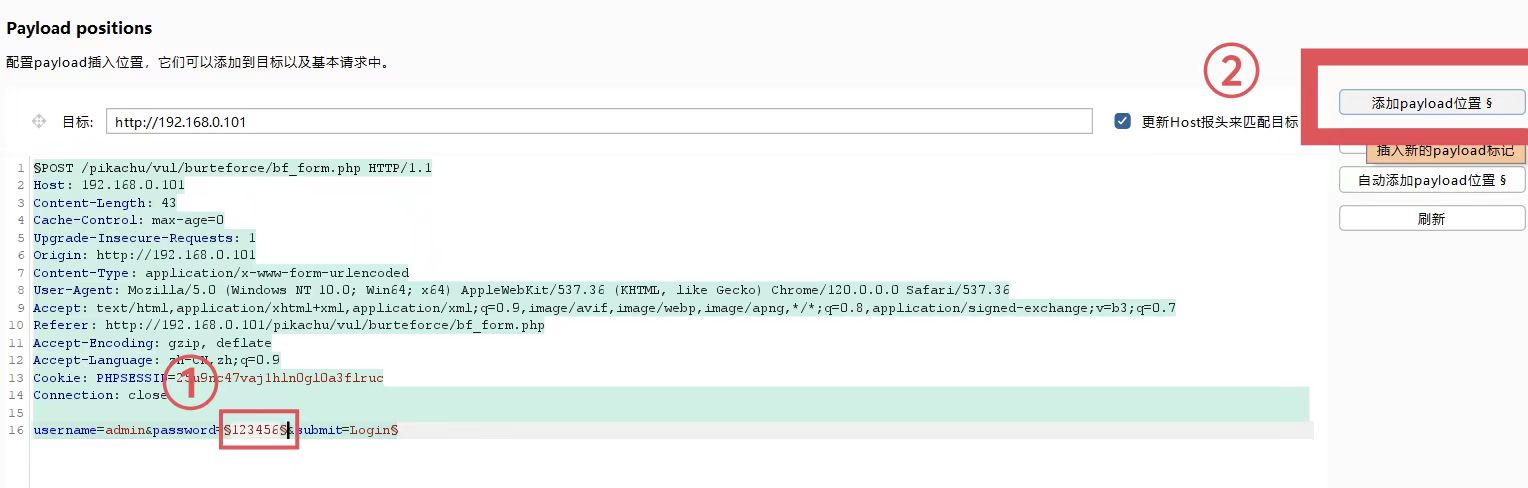

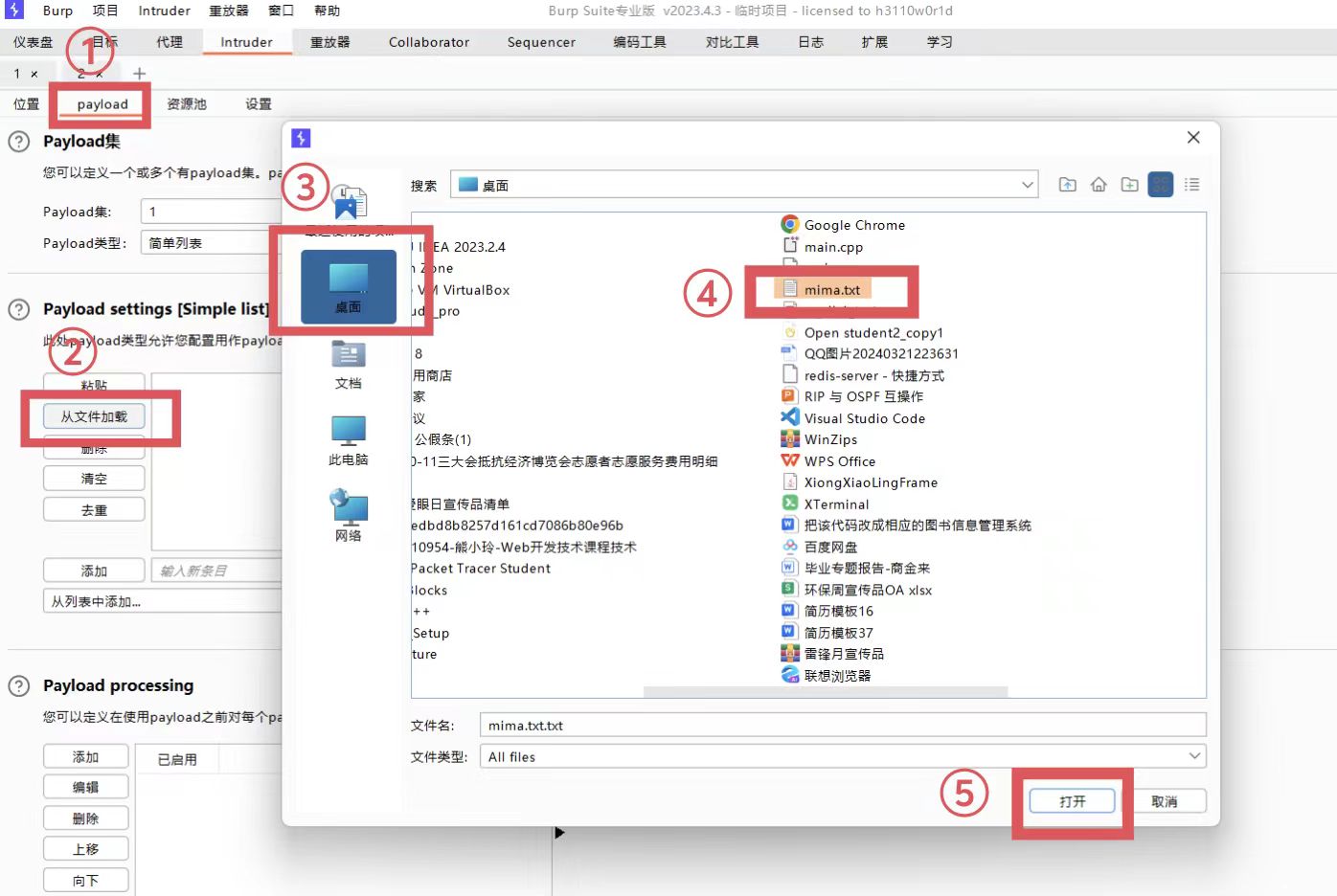

在密码password处添加位置符号

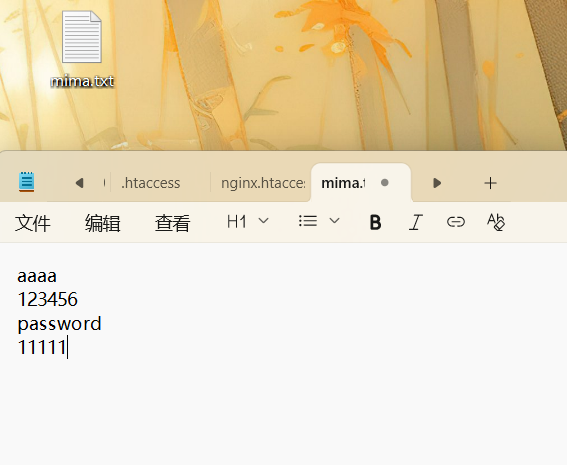

在桌面添加mima.txt文件,输入你认为有可能的密码

然后打开

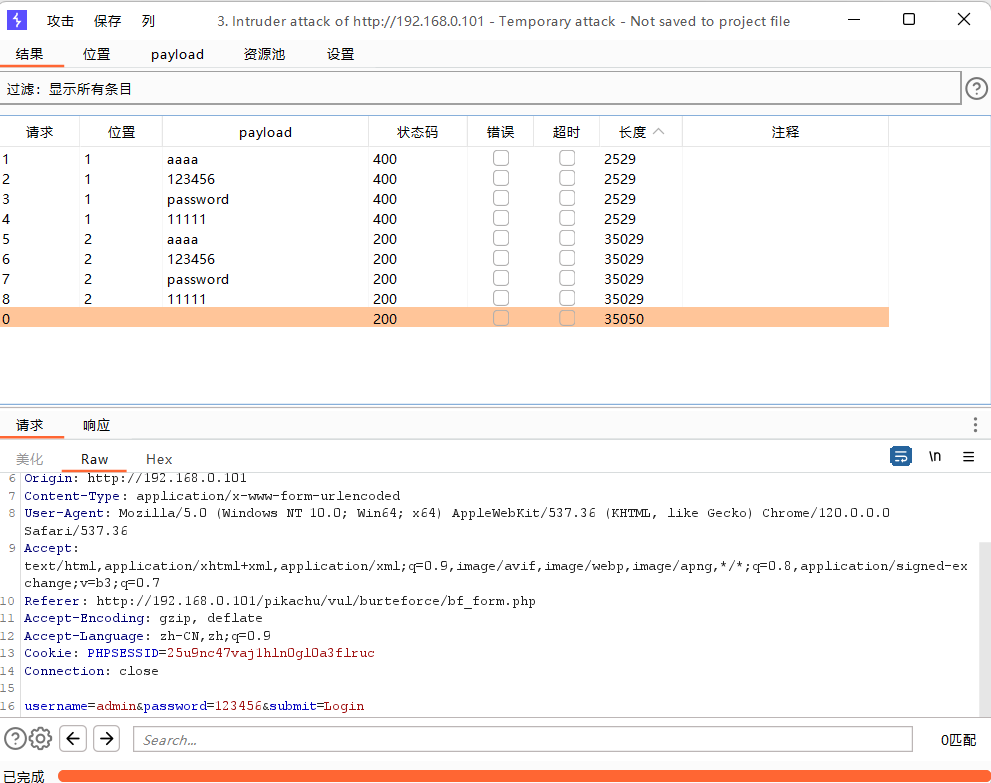

点击右上角 ![]() 得到这个页面,不一样长度的极为密码

得到这个页面,不一样长度的极为密码

msf复现永恒之蓝

msf6 > search MS17-010Matching Modules

================# Name Disclosure Date Rank Check Description- ---- --------------- ---- ----- -----------0 exploit/windows/smb/ms17_010_eternalblue 2017-03-14 average Yes MS17-010 EternalBlue SMB Remote Windows Kernel Pool Corruption1 \_ target: Automatic Target . . . .2 \_ target: Windows 7 . . . .3 \_ target: Windows Embedded Standard 7 . . . .4 \_ target: Windows Server 2008 R2 . . . .5 \_ target: Windows 8 . . . .6 \_ target: Windows 8.1 . . . .7 \_ target: Windows Server 2012 . . . .8 \_ target: Windows 10 Pro . . . .9 \_ target: Windows 10 Enterprise Evaluation . . . .10 exploit/windows/smb/ms17_010_psexec 2017-03-14 normal Yes MS17-010 EternalRomance/EternalSynergy/EternalChampion SMB Remote Windows Code Execution11 \_ target: Automatic . . . .12 \_ target: PowerShell . . . .13 \_ target: Native upload . . . .14 \_ target: MOF upload . . . .15 \_ AKA: ETERNALSYNERGY . . . .16 \_ AKA: ETERNALROMANCE . . . .17 \_ AKA: ETERNALCHAMPION . . . .18 \_ AKA: ETERNALBLUE . . . .19 auxiliary/admin/smb/ms17_010_command 2017-03-14 normal No MS17-010 EternalRomance/EternalSynergy/EternalChampion SMB Remote Windows Command Execution20 \_ AKA: ETERNALSYNERGY . . . .21 \_ AKA: ETERNALROMANCE . . . .22 \_ AKA: ETERNALCHAMPION . . . .23 \_ AKA: ETERNALBLUE . . . .24 auxiliary/scanner/smb/smb_ms17_010 . normal No MS17-010 SMB RCE Detection25 \_ AKA: DOUBLEPULSAR . . . .26 \_ AKA: ETERNALBLUE . . . .27 exploit/windows/smb/smb_doublepulsar_rce 2017-04-14 great Yes SMB DOUBLEPULSAR Remote Code Execution28 \_ target: Execute payload (x64) . . . .29 \_ target: Neutralize implant . . . .Interact with a module by name or index. For example info 29, use 29 or use exploit/windows/smb/smb_doublepulsar_rce

After interacting with a module you can manually set a TARGET with set TARGET

操作步骤:

msfconsoleuse auxiliary/scanner/smb/smb_ms17_010 //使用模块 use 也可以

show options //查看要配置的参数

set rhosts 192.168.184.138 //设置远程ip

run //运行