计算机网络实验——入侵检测系统实验

实验1. 入侵检测系统实验一

一、实验目的

- 验证入侵检测系统配置过程。

- 验证入侵检测系统控制信息流传输过程的机制。

- 验证基于特征库的入侵检测机制的工作过程。

二、实验任务

- 使用自己的语言简述基于特征库的入侵检测机制的工作过程。

在如图一所示的网络拓扑中,配置完成基础的网络信息后,各个终端之间是可以相互通信的。

此时开启入侵检测系统,Cisco的路由器内置的入侵检测系统(IDS)依赖于一种基于特征的方法来进行安全监控。使用系统前,预设一个包含多种入侵行为特征信息的特征库。它们用来辨别和标记不同的潜在攻击模式。当入侵检测机制在路由器的特定接口上被激活,无论是输入还是输出方向,系统将会开始监视穿越该接口的数据流。这些数据流将被详细分析,并与特征库中的已知入侵特征进行对比分析。

若系统识别出数据流中的某些模式与特征库中记录的任何入侵行为特征相匹配,则会触发一系列预定义的操作。在图1所示的网络结构中,此方案的具体实施:在路由器Router1的接口1出方向配置入侵检测策略,在收到ICMP ECHO请求包时,丢弃并同步向日志服务器报告警告,此时,终端PC2和PC3无法对终端PC0和PC1执行ping操作,并且日志服务器将记录相应的警告信息;但是,终端PC0和PC1可以正常对终端PC2和PC3执行ping操作。

图 1 互联网结构

- 实验步骤

- 搭建如图2所示的网络拓扑图。

图 2 入侵检测实验网络拓扑

- 对网络中的各个设备进行IP和子网掩码等网络信息的配置。具体配置图

图 3 对终端PC0~PC3的网络信息配置

图 4 对日志服务器的网络信息配置

图 5对路由器的网络信息配置

- 对各个终端的连通性进行检查,检测结构如下图6所示。

图 6 验证终端的连通性

- 对路由器进行入侵检测系统配置,使得路由器Router1接口的Fastethernet0/1输出方向丢弃编号为2002、子网编号为0的特征匹配的ICMP ECHO请求报文。

- 如图7所示,在路由器中确定特征库存储位置,指定入侵检测的规则。

图 7 确定特征库存储位置并制定规则

具体命令含义如下表所示:

| 命令 | 作用 |

| mkdir ipsdr | 创建了一个名为 ipsdr 的目录。 |

| configure terminal | 进入全局配置模式,以便可以配置路由器的各项参数。 |

| ip ips config location flash:ipsdr | 设置 IPS(入侵防护系统)配置的位置为 flash:ipsdr,即指定 IPS 配置文件存放的目录。 |

| ip ips name al | 为 IPS 指定名称为 al。 |

- 如图8所示,在路由器中开启日志功能,具体的命令以及达到的功能如下表所示。

图 8 开启日志功能

| 命令 | 作用 |

| ip ips notify log | 启用IPS通知功能,通过日志进行报警。 |

| logging host 192.1.1.7 | 将日志发送到指定的主机地址192.1.1.7 |

| service timestamps log datetime msec | 在日志中加入时间戳,精确到毫秒。 |

| clock set 13:14:00 20 May 2022 | 设置设备时间为2022年5月20日13:14:00 |

- 如图9所示,配置每一类特征,完成释放所有类别方特征库和加载所需要的特征库类别,具体的命令以及达到的功能如下表所示。

图 9 配置特征

| 命令 | 作用 |

| ip ips signature-category | 进入IPS特征库分类类别的配置模式。 |

| category all | 指定所有类别特征库和进入指定类别特征库的动作配置模式。 |

| retired true | 释放指定类别的特征 库,这里的指定类别是所有类别。 |

| category ios_ips basic | 指定特征库类别(即 ios_ips 类别的basic子类别)和是进入指定类别特征库的动作配置模式 |

| retired false | 加载指定类别的特征库,这里的指定类别是 ios_ips 类别中的 basic 子类别。 |

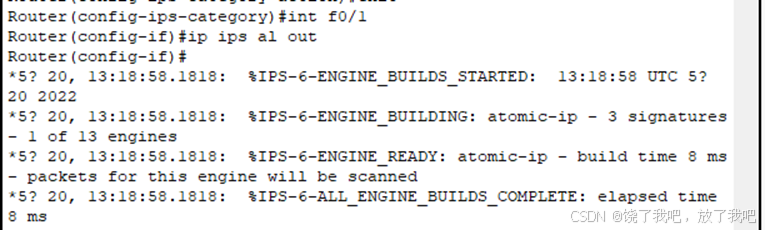

- 如图10所示,将规则作用到路由器的具体接口,具体的命令以及达到的功能如下表所示。

图 10 将规则作用到路由器接口

| 命令 | 作用 |

| ip ips a1 out | 将名为 a1 的入侵检测规则作用到路由器接口 FastEthernet0/1 的输出方向 |

- 如图11所示,重新定义特征,实现对编号为 2004、子编号为 0 的特征状态重新配置和将重新配置发生事件时的动作,具体的命令以及达到的功能如下表所示。

图 11 重新定义特征

| 命令 | 作用 |

| ip ips signature-definition | 进入特征定义模式。 |

| signature 2004 0 | 一是指定编号为 2004、子编号为 0 的特征;二是进入该特征的定义模式,即指定特征定义模式。 |

| status | 进入指定特征状态配置 模式。 |

| retired false | 加载指定特征。 |

| enabled true | 启动指定特征,该特征匹配需要检测入侵行为的信息流。 |

| engine | 是进入指定特征引擎配 置模式。 |

| event-action deny-packet-inline | 是将在线丢弃作为对与指定特征匹配的信息流所采取的动作。 |

| event-action produce-alert | 将发送警告信息作为对与指定特征匹配的信息流所采取的动作。 |

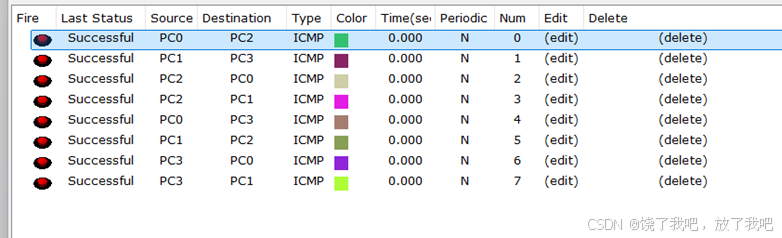

- 此时,在PC0终端pingPC2终端可以ping通,但是PC2终端不能ping通PC0终端,入侵检测起效,如图12和图13所示。

图 12 PC0 可以 ping 通 PC2

图 13 PC2 不能 ping 通 PC0

- 查看日志服务器,日志服务器中记录了该事件,如图14所示。

图 14 日志服务器记录的事件

三、思考与总结

- 实验过程中你遇到什么问题,如何解决的?通过该实验有何收获?

问题:

创建了文件,但是在指定特征库存储位置时,仍然出现如下图15所示的错误。

图 15 地址不存在错误

解决:

原因是在还未创建文件路径时,先执行了指定路径操作,导致再次创建文件路径失败,重新进行配置后解决。

收获:

本次入侵检测系统实验让我对基于特征库的入侵检测机制有了更深入的理解和实践经验。通过配置 Cisco 路由器内置的 IDS,我学习了如何创建特征库、定义入侵检测规则以及将规则应用到特定接口。实验过程中,我遇到了文件路径配置错误的问题,通过分析错误信息并调整配置顺序,成功解决了问题。

此外,我还了解到 ping 命令的双向通信机制,以及入侵检测规则对请求包和应答包的不同处理方式。通过本次实验,我不仅掌握了入侵检测系统的基本配置方法,还提升了问题解决能力和网络安全意识。

- ping是一个双向通信过程,为什么配置入侵检测规则后,PC0可以ping通PC2?

答:

配置入侵检测规则后,PC0 可以 ping 通 PC2 是因为入侵检测规则只针对 ICMP ECHO 请求包进行丢弃和报警,而 ICMP ECHO 应答包则不受影响。

当 PC0 ping PC2 时,PC0 发送 ICMP ECHO 请求包给 PC2,该请求包被路由器上的入侵检测系统检测到并丢弃,并向日志服务器发送报警信息。

PC2 收到请求包后,会回复 ICMP ECHO 应答包给 PC0,由于应答包不触发入侵检测规则,因此可以正常到达 PC0,导致 PC0 认为可以 ping 通 PC2。

实验2. 入侵检测系统实验二

一、实验目的

- 验证对特定信息流实施入侵检测的过程。

- 验证指定信息流的入侵检测配置过程。

二、实验任务

- 使用自己的语言简述该实验的实验原理。

在实验一的基础上,添加扩展分组过滤器,指定需要进行检测的信息流的类别,将扩展分组和对应的入侵检测规则进行绑定,使得只对特定的信息流进行入侵检测。

- 实验步骤

- 在实验一的基础上,对路由器接口Fastethernet0/1进行进一步配置,具体配置如图16所示。将编号为101的扩展分组绑定到命名为al的入侵检测规则,在101扩展分组中定义允许继续传输的源 IP 地址是 PC2 的 IP 地址192.2.3,目的 IP 地址是 PC0 的 IP 地址 192.1.1 的 IP 分组。此时,路由器只对PC2发送给PC0的IP分组实施al入侵检测。

图 16 扩展分组过滤器的配置

- 在终端PC2对终端PC0执行ping操作,如图17所示,通信失败,在终端PC3对终端PC0之间进行ping操作,如图18所示,通信成功,扩展分组配置成功。

图 17 PC2 对 PC0 的ping操作

图 18 PC3对 PC0 的ping操作

三、思考与总结

- 改变命令access-list 101 permit ip host 192.1.2.12 host 192.1.1.10与access-list 101 deny ip any any的顺序会有什么结果?

答:

deny any any 会匹配所有的数据流,改变顺序后,先执行此条命令将导致所有的数据流都被拒绝,必须先定义允许的流量,再定义拒绝所有流量的规则,以确保只有允许的流量能够通过。

- 实验过程中还遇到什么问题,如何解决的?通过该实验有何收获?

没有出现问题。

收获:

我深入理解了如何利用扩展分组过滤器对特定信息流进行入侵检测。通过将扩展分组与入侵检测规则绑定,我能够精确控制哪些流量需要进行安全监控,从而提高入侵检测的效率和准确性。此外,我还学习到如何使用扩展分组过滤器定义复杂的流量匹配条件,例如指定源和目的IP地址,提升了网络安全配置的灵活性和针对性。