虚假AI工具通过Facebook广告传播新型Noodlophile窃密木马

网络安全公司Morphisec的研究人员发现,攻击者正利用虚假人工智能(AI)平台传播名为Noodlophile Stealer的新型信息窃取木马。这种复杂攻击手法利用AI工具的热度诱骗用户下载恶意软件,窃取浏览器凭证、加密货币钱包,并可能部署XWorm等远程访问工具。

攻击手法剖析

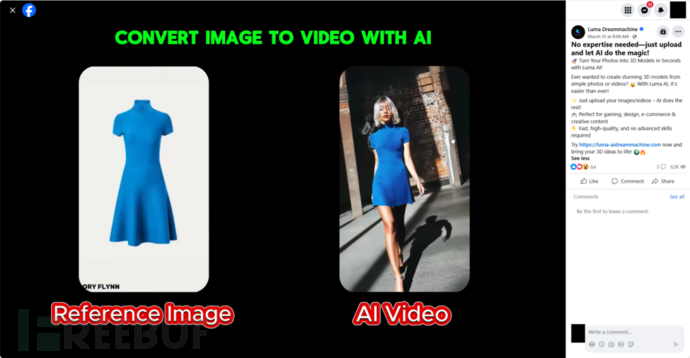

根据Morphisec于2025年5月8日发布前向Hackread.com提供的威胁分析报告,网络犯罪分子创建了极具迷惑性的虚假AI网站,并通过覆盖全球的Facebook群组进行推广(部分帖子单篇浏览量超过6.2万次)。这些平台以免费AI视频/图像生成为诱饵,诱导用户上传个人图片。受害者下载的并非AI处理内容,而是包含Noodlophile Stealer的恶意ZIP压缩包。

图片来源:Morphisec

利用AI热潮的新型社会工程攻击

该攻击活动的突出特点是利用AI作为社会工程诱饵,主要针对Facebook社区中探索AI技术的创作者和小型企业群体。Morphisec报告指出,Noodlophile Stealer是集凭证窃取、钱包数据导出和可选远程访问功能于一体的新型恶意软件,其特别之处在于通过Telegram机器人外泄窃取的信息。

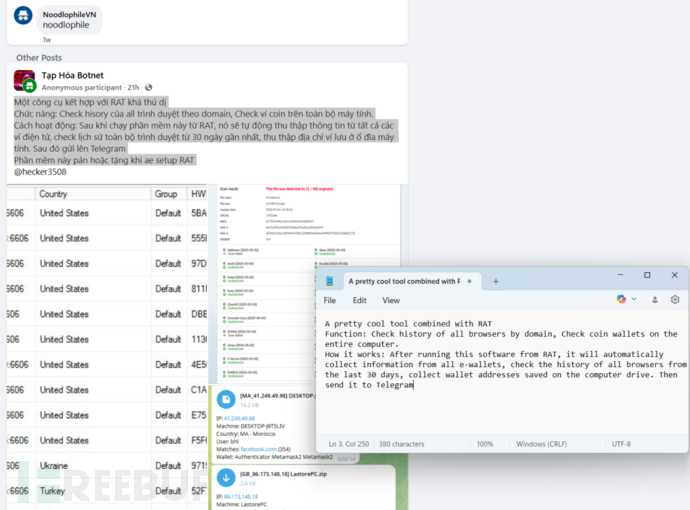

通过开源情报(OSINT)调查,Morphisec锁定了一名疑似越南籍的开发者。该嫌疑人在Facebook帖子和网络犯罪市场上推广此方法,其个人资料还显示其参与其他恶意软件的销售与分发——多个Facebook群组链接直接指向其个人主页。

图片来源:Morphisec

多阶段攻击链实现隐蔽渗透

该攻击采用精心设计的多阶段感染流程实现隐蔽驻留:

- 用户从虚假AI网站下载的ZIP文件(

VideoDreamAI.zip)包含伪装的可执行程序(Video Dream MachineAI.mp4.exe),该程序实为合法视频编辑工具CapCut 445.0版本的篡改版,甚至使用了通过Winauth创建的证书进行签名 - 该程序从名为5.0.0.1886的隐藏文件夹释放更多恶意组件,包括:

CapCut.exe(嵌入式.NET恶意软件的加载器)AICore.dll(命令执行辅助模块)- 伪装文件如

Document.docx(实为批处理脚本)和Document.pdf(密码保护的压缩包)

- 由CapCutLoader(位于CapCut.exe内,会先通过ping google.com最多10次验证网络连接)启动的install.bat脚本执行以下操作:

- 解密压缩包(密码:

TONGDUCKIEMDEVELOPER2025) - 建立持久化机制

- 下载并执行包含Noodlophile Stealer和XWorm加载器的Python有效负载(

srchost.exe)

- 解密压缩包(密码:

最终有效负载在内存中运行以规避检测,其中XWorm加载器采用shellcode注入和PE空心化技术(若存在Avast杀毒软件则特别针对RegAsm.exe进程)。

安全防护建议

Noodlophile Stealer及其利用虚假AI平台的攻击再次提醒用户保持警惕:

- 避免直接从社交媒体帖子或第三方平台下载工具

- 始终通过官方网站获取文件

- 即使从可信来源下载文件,也需先通过VirusTotal或ANY.RUN等平台扫描验证

- 切勿直接执行/安装未经安全检测的程序