CTF web入门之信息收集

CTF

个人练题ctf网站:https://ctf.show/

web1:

按f12 可以看到源代码 通过base64 解码:获取答案

web2:

在网站的URL前面加上 view-source: 即可显示当前URL页面的源码.

在浏览器中,在 URL 前面加上view - source:是一种特殊的协议或指令,其目的是让浏览器以文本形式展示当前页面的源代码

web3:

通过burp抓包 发送 查看返回 回复信息

web4:

robots.txt 爬虫文件 获取文件路径

获取答案

web5: phps源码泄露

在文件路径下输入:index.phps

index.phps 用于展示 PHP 代码的原始内容,而非执行代码。在默认配置下,当用户访问 .php 文件时,服务器会执行其中的 PHP 代码,并将执行结果返回给浏览器。而对于 .phps 文件,服务器会将文件内容原样输出

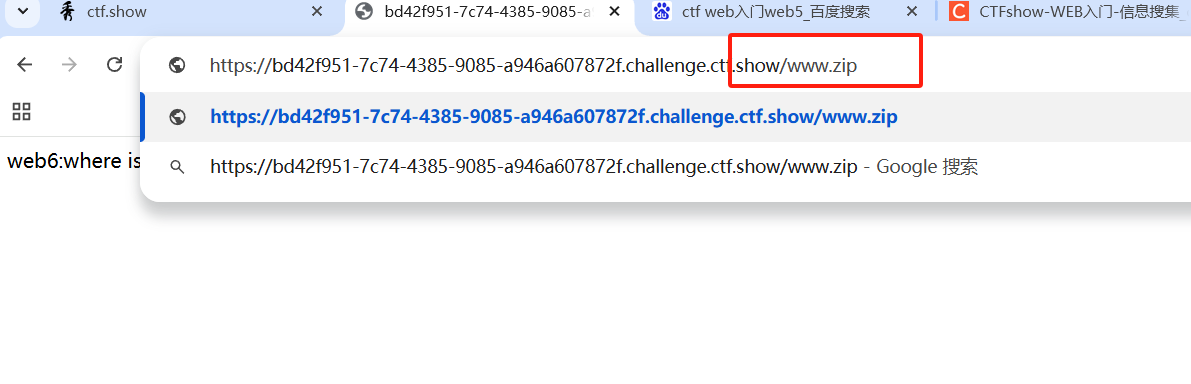

**web6:**考察代码泄露 路径访问

输入www.zip就可以把源代码下载下来。实际使用中 路径下有这个文件才可以下载。可以暴力猜文件名字,不断访问。

参考:https://www.cnblogs.com/Web-Fresher/p/12813816.html

**web7:**考察git代码泄露

代码管理:本地目录下都会有一个.git 文件。忘删除,就会存在这个问题

web8: 考察信息svn泄露

**web9:**考察vim缓存信息泄露

vim缓存文件泄露的意思是,在使用vim编辑器对文本文件操作时,会产生相应的缓存文件,如果正常保存退出则对原文件的操作生效并自动删除缓存文件;如果意外关闭则对原文件的操作不生效且保留缓存文件

缓存文件的文件名格式为原文件名.swp,如果已经存在一个缓存文件则为原文件名.swo,

如果已经存在两个缓存文件则为原文件名.swn,

以此类推,下图给出了vim缓存文件泄露的文件名测试

在文件后面输入.swp即可下载文件。也可以输入 .swn .swo 看看

**web10:**参考cookie

通过抓包获取cookie值,后通过url解码

web11 出问题 解不了

web12

根据题目描述,能想到的是在页面中寻找类似密码的信息,其次是需要找到登录界面

拖动到网页末尾,找到疑似密码的字符串372619038

也可以使用dirsearch 进行扫描,很好用

教程:https://baijiahao.baidu.com/s?id=1814699754574553409&wfr=spider&for=pc