英语课件做的好的网站凡科网

要回忆IPSEC点击这里

题目

5/21

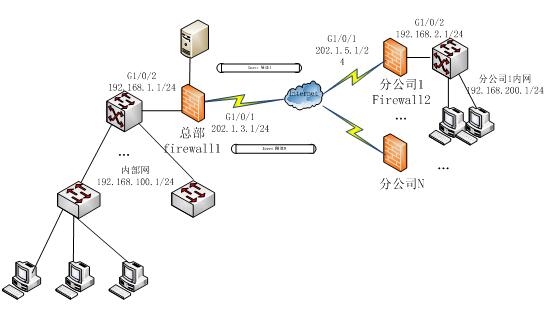

某全国连锁企业的总部和分布在全国各地的30家分公司之间经常需要传输各种内部数据,因此公司决定在总部和各分公司之间建立VPN技术。具体拓扑如下:

配置部分只显示了与总部与分公司1的配置。

根据拓扑完成问题1-问题2。

问题2

[问答题]

问题2(13分):请将相关配置补充完整。

总部防火墙firewall1的部分配置如下。

<FIREWALL1> system-view

[FIREWALL1] interface GigabitEthernet 1/0/2

[FIREWALL1-GigabitEthernet1/0/2] ip address 192.168.1.1 24

[FIREWALL1-GigabitEthernet1/0/2] quit

[FIREWALL1] interface GigabitEthernet 1/0/1

[FIREWALL1-GigabitEthernet1/0/1] ip address 202.1.3.1 24

[FIREWALL1-GigabitEthernet1/0/1] quit

# 配置接口加入相应的安全区域。

[FIREWALL1] (1)

[FIREWALL1-zone-trust] (2)

[FIREWALL1-zone-trust] quit

[FIREWALL1] (3)

[FIREWALL1-zone-untrust] (4)

[FIREWALL1-zone-untrust] quit

# 配置Trust域与Untrust域的安全策略,允许封装前和解封后的报文能通过

[FIREWALL1] (5)

[FIREWALL1-policy-security] rule name 1

[FIREWALL1-policy-security-rule-1] source-zone trust

[FIREWALL1-policy-security-rule-1] destination-zone untrust

[FIREWALL1-policy-security-rule-1] source-address (6)

[FIREWALL1-policy-security-rule-1] destination-address(7)

[FIREWALL1-policy-security-rule-1] (9)

[FIREWALL1-policy-security-rule-1] quit

…..

# 配置Local域与Untrust域的安全策略,允许IKE协商报文能正常通过FIREWALL1。

[FIREWALL1-policy-security] rule name 3

[FIREWALL1-policy-security-rule-3] source-zone local

[FIREWALL1-policy-security-rule-3] destination-zone untrust

[FIREWALL1-policy-security-rule-3] source-address 202.1.3.1 32

[FIREWALL1-policy-security-rule-3] destination-address 202.1.5.1 32

[FIREWALL1-policy-security-rule-3] action permit

[FIREWALL1-policy-security-rule-3] quit

[FIREWALL1-policy-security] rule name 4

[FIREWALL1-policy-security-rule-4] source-zone untrust

[FIREWALL1-policy-security-rule-4] destination-zone local

[FIREWALL1-policy-security-rule-4] source-address 202.1.5.1 32

[FIREWALL1-policy-security-rule-4] destination-address 202.1.3.1 32

[FIREWALL1-policy-security-rule-4] action permit

[FIREWALL1-policy-security-rule-4] quit

[FIREWALL1-policy-security] quit

# 配置访问控制列表,定义需要保护的数据流。

[FIREWALL1] acl 3000

[FIREWALL1-acl-adv-3000] rule (10)ip source 192.168.100.0 0.0.0.255 destination 192.168.200.0

0.0.0.255

[FIREWALL1-acl-adv-3000] quit

# 配置名称为tran1的IPSec安全提议。

[FIREWALL1] (11)

[FIREWALL1-ipsec-proposal-tran1] encapsulation-mode tunnel

[FIREWALL1-ipsec-proposal-tran1] transform esp

[FIREWALL1-ipsec-proposal-tran1] esp authentication-algorithm sha2-256

[FIREWALL1-ipsec-proposal-tran1] esp encryption-algorithm aes

[FIREWALL1-ipsec-proposal-tran1] quit

# 配置序号为10的IKE安全提议。

[FIREWALL1] ike proposal 10

[FIREWALL1-ike-proposal-10] authentication-method pre-share

[FIREWALL1-ike-proposal-10] authentication-algorithm sha2-256

[FIREWALL1-ike-proposal-10] quit

# 配置IKE用户信息表。

[FIREWALL1] ike user-table 1

[FIREWALL1-ike-user-table-1] user id-type ip (12) pre-shared-key Admin@gkys

[FIREWALL1-ike-user-table-1] quit

# 配置IKE Peer。

[FIREWALL1] ike peer b

[FIREWALL1-ike-peer-b] ike-proposal 10

[FIREWALL1-ike-peer-b] user-table 1

[FIREWALL1-ike-peer-b] quit

# 配置名称为map_temp序号为1的IPSec安全策略模板。

[FIREWALL1] ipsec policy-template map_temp 1

[FIREWALL1-ipsec-policy-template-map_temp-1] security acl (13)

[FIREWALL1-ipsec-policy-template-map_temp-1] proposal tran1

[FIREWALL1-ipsec-policy-template-map_temp-1] ike-peer b

[FIREWALL1-ipsec-policy-template-map_temp-1] reverse-route enable

[FIREWALL1-ipsec-policy-template-map_temp-1] quit

# 在IPSec安全策略map1中引用安全策略模板map_temp。

[FIREWALL1] ipsec policy map1 10 isakmp template map_temp

# 在接口GigabitEthernet 1/0/1上应用安全策略map1。

[FIREWALL1] interface GigabitEthernet 1/0/1

[FIREWALL1-GigabitEthernet1/0/1] ipsec policy map1

[FIREWALL1-GigabitEthernet1/0/1] quit

[Switch] acl number 2001

[Switch-acl-basic-2001] rule permit source 172.16.105.0 0.0.0.255 //允许172.16.105.0/24网段的所有用户在任意时间都可以访问FTP服务器

[Switch-acl-basic-2001] rule permit source 172.16.107.0 0.0.0.255 time-range tr1 //限制172.16.107.0/24网段的所有用户只能在tr1时间段定义的时间范围内访问FTP服务器

[Switch-acl-basic-2001] rule deny source any //限制其他用户不可以访问FTP服务器

[Switch-acl-basic-2001] quit

作答记录

(1)firewall zone trust #进入信任区域划分接口

(2)add interface g1/0/2#结合图片得出接口

(3)firewall zone untrust

(4)add interface g1/0/1#3,4同理

(5)security-policy #编辑安全策略

(6)192.168.100.0 24

(7)192.168.200.0 24

(9)action permit #配置相关流量并确保流量正常放行

(10)permit#行为为放行

(11)ipsec proposal tran1#创建ipsec proposal

(12)202.1.3.1#用于标识 ike对等体

(13)3000#调用ACL适配流量

题目

试题一(共20分) 阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。 某公司总部和两个分部之间部署IPSec VPN,实现分支机构和总部安全通信,网络拓扑如图1-1所示。根据业务要求,总 需要和各分部进行通信,而不允许访客访问业务网络。

【问题3】(每空1分) 总部和分部之间采用预共享密钥认证方式建立IKE安全提议,加密算法选择aes-256,伪随机数生成算法和完整性算法选择 hmac-sha2-256,秘钥交换协议交换组选择group14,请补充完成命令。

[FW_A] ike proposal 10

[FW_A-ike-proposal-10] authentication-method (11)

[FW_A-ike-proposal-10] prf (12)

[FW_A-ike-proposal-10] encryption-algorithm (13)

[FW_A-ike-proposal-10] dh (14)

[FW_A-ike-proposal-10] integrity-algorithm (15)

[FW_A-ike-proposal-10] quit

做题记录

(11)pre-share#认证方式选用预共享密钥

(12)hmac-sha2-256#设置伪随机生成数

(13)ase-256#选择加密算法

(14)group 14#选择交换组

(15)hmac-sha2-256#选择完整性算法

题目

总部和分部之间通过IPSec VPN互联之后,总部和分部的所有用户都通过总部网关FW_A进行NAT后上网。请完成以下配置。[FW A] nat-policy

IFW A-policy-nat] rule name policy nat1

[FW A-policy-nat-rule-policy nat1] source-zone trust

[FW A-policy-nat-rule-policy nat1]destination-zone untrust

[FW A-policy-nat-rule-policy nat1l source-address 172.16.10.0 24

[FW A-policy-nat-rule-policy nat1l destination-address(16)

[FW A-policy-nat-rule-policy nat1]destination-address (17)

[FW A-policy-nat-rule-policy nat1laction (18)

[FW A-policy-nat-rule-policy _nat1] quit

[FW A-policy-natl rule name policy nat2

[FW A-policy-nat-rule-policy nat2]source-zone trust

[FW A-policy-nat-rule-policy nat2] destination-zone untrust

[FW A-policy-nat-rule-policy nat2] source-address 172.16.10.0 24

[FW A-policy-nat-rule-policy nat2]source-address (19)

[FW A-policy-nat-rule-policy nat2]source-address 172.16.30.0 24

[FW A-policy-nat-rule-policy nat2]source-address 172.16.31.0 24

[FW A-policy-nat-rule-policy nat2]action source-nat (20)

[FW A-policy-nat-rule-policy nat2] quit

[FW A-policy-nat] quit

做题记录

(16)172.16.30.0 24

(17)172.16.31.0 24

(18)no-nat#配置流量穿越,防止i端口被转换导致两端无法通信

(19)172.16.20.0 23

(20)easy-ip

题目

问题3】(每空1分)

请给网络工程师给该企业配置IPSec VPN时采用IKE协商方式建立IPSec隧道正确步骤:(9)→(10)→(11)→(12)→(13)→(14)

A.配置|KE对等体,定义对等体间IKE协商时的属性。

B.在接口上应用安全策略组,使接口具有IPSec的保护功能。

C.配置IPSec安全提议,定义IPSec的保护方法。

D.配置接口的IP地址和到对端的静态路由,保证两端路由可达。

E.配置安全策略,并引用ACL、IPSec安全提议和IKE对等体,确定对何种数据流采取何种保护方法

F.配置ACL,以定义需要IPSec保护的数据流

做题记录

DFCAEB