[计算机三级网络技术]第十一章:网络管理技术

11.1 SNMP管理模型与配置命令

一、网络管理的基本知识

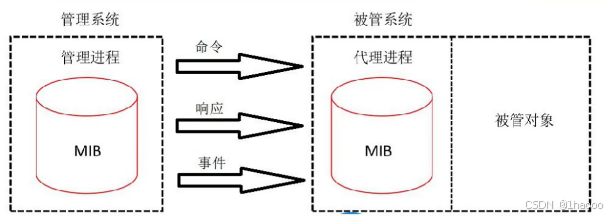

网络管理是通过某种方式对网络进行管理,使网络能正常高效地运行,网络管理系统一般由管理进程(Manager),被管对象(MO)、代理进程(Agent)、管理信息库(MIB)和网络管理协议5部分组成。

SNMP管理模型是Internet组织用来管理TCP/IP互联网和以太网,有三个组成部分:管理站、代理和MIB,其管理模型是一个Manager/Agent模型,类似于Clinet/Sever模式。

管理站(Manager)通过SNMP定义的PDU向代理(Agent)发出请求,而Agent将得到的MIB值通过SNMP协议传送给Manager。

二、SNMP模型的定义

SNMP模型的定义比较简单,并不在每层都定义有管理实体,只在TCP/IP协议层上进行定义。

SNMP有三个版本:SNMPv1是最基本、最简单的:SNMPv2主要弥补版本1在安全方面的缺陷;SNMPv3加强了安全性并且与SNMPv1具有很好的兼容性;

SNMP采用一种分布式的结构,一个管理站可以管理控制多个代理,反之,一个代理可以被多个管理站所管理、控制。

三、SNMP管理站和代理

SNMP采用“团体”实现安全控制,每个团体都被指定拥有一个团体名。一个团体包括一个代理和若干个管理控制该代理的管理站;

管理站和代理之间发送、接收报文时必须以团体名进行认证,只有团体名正确、认证通过,报文才能被接收。一个团体可以规定具有一种访问模式(主要有readonly和read-write两种)

四、管理信息库MIB-2

MIB-2采用树形结构描述,相当于管理数据库,每个MIB-2对象都有一个唯一的对象标识符(OID)来标识和命令。

MIB-2库中对象值数据类型是有三种简单类型和应用类型。

简单类型包括整数(32位)、8个一组的字符串和对象标识符;

应用类型包括IP地址、计算器、计量器、时钟等。

时钟类型用来记录从某个事件的发生开始到目前为止所经过的时间,单位是0.01s;

计数器类型是一个非负的整数,从0开始逐步增加但不能减少,一直增加到最大,然后回到0在从头开始;

计量器和计数器相似,唯一区别是计量器的值可以增加也可以减少,而且增加到最大值以后不归0,而是不再增加(封顶),但可以降下来。

五、SNMP支持的操作

SNMP支持的操作主要有:获取(Get)、设置(Set)、通知(Notification),每种操作都有相应的PDU格式:

① Get操作:用于管理站向代理查询被管理设备上的MIB库数据,分为Get和GetNext两个操作,分别查询指定对象的值和查询指定对象的下一个相邻对象的值。当管理站需要查询时,向某个代理发出包含有“团体名”和GetRequestPDU(GetNextRequestPDU)的报文;代理收到这样的请求报文后,根据要求提取MIB库数据,构成了一个包含有同样“团体名”和GetResponsePDU的报文,发给管理站;

② Set操作:用于管理站命令代理对被管理设备上MIB库中的对象值进行设置;

当管理站需要修改被管理设备上MIB库的某个数据时,就向某个代理发出包含有“团体名”和SetRequestPDU的报文。代理收到请求报文后,执行设置操作并返回包含有GetResponsePDU的报文。

注意:团体字的访问模式必须是read-write时才能实现Set操作

Notification操作:用于代理主动向管理站报告被管理对象的某些变化。该操作又可以分为自陷(Trap)和通知(Inform)两类:

Trap:又称为“中断”或“陷入”;每当出现Trap情况时,代理就会向管理站发出包含有“团体名”和TrapPDU的报文。

Inform:需要SNMP管理站确认接收的Trap,当管理站收到一条Inform通知后需要向发生者回复一条确认信息。

六、SNMP配置命令

(1)创建或修改对SNMP团体名的访问控制。

命令格式:(config)# snmp-server community<团体名>[view<视阀名>] [{ro|rw}][访问控制表号]

①在配置的过程中,代理和管理站配置的团体名要相同;

②视阀名规定了本团体内访问管理信息库的范围;

③rolrw:用来设置管理站对代理的操作权限,ro为只读,rw为可读写;

④访问控制表号是一个介于1~99的整数。

(2)创建或修改一个SNMP视阀。

命令格式:(config)#snmp-server view <视阀名><对象标识符或子树> {includedexcluded}

参数说明如下:

视阀名,管理人员指定的一个字符串;

对象标识符或子树,是在这个视阀中包含(included)或排除(excluded)的MIB库对象的标识符。

例如:建议一个视阀,名为part-object,它包括MIB-2库中系统组的所有对象和Cisco私有库的所有对象。

(config)#snmp-server view part-object system included

(config)#snmp-server view part-object cisco included

(3)设置路由器上的SNMP代理,使之具有发出通知的功能。

命令格式:(config)#snmp-server enable traps[<通知类型>][<通知选项>]

通知类型和通知选项是对在什么情况下发出通知的规定。

(4)在某个接口配置模式下,指定当该接口断开或连接时要向管理站发出通知。

(if-config)# snmp trap link-status

(5)设置接收通知的管理站

命令格式:(config)#snmp-server host<主机名或IP地址>[trapsinforms] [version {1|2c}]<团体名>[udpport<端囗号>][<通知类型>]

① traps或informs:用于指定向这台主机是发送自陷信息还是发送通知(默认为发送自陷信息)

② version 1或2c:用于指定是按照哪个版本的SNMP发送

③ udp-port:用于指定这台主机使用哪个UDP端口号接收通知(默认为162)

11.2 ICMP报文协议类型

一、ICMP的基本概念

ICMP工作在网络层,是一种管理协议,用于在IP主机、路由器之间传递消息和差错报告。

在网络中,比如使用ping命令检查网络通不通,其执行过程就是运用ICMP工作过程。

ICMP消息被封装在IP数据包内,通过IP包传送的ICMP信息主要是涉及错误操作的报告和回送给源结点的关于!P数据包处理情况的消息:

ICMP的功能是报告问题,无法纠正错误,纠正错误的任务由发送方完成。

二、ICMP协议类型

ICMP消息类型有18种,主要功能如下表所示:

三、ICMP主要功能

(1)通告网络错误

当数据包在传输过程中,如果不出现网络不可达(网络出现故障)、:主机不可达(IP地址错误)、协议不可达(目的节点不支持数据包中指定的高层协议)、端口不可达(数据包指定的目的端口在目的节点无效)等错误,相关路由器或主机上的ICMP会向源节点发送一个“目标不可达”的ICMP报文。

(2)通告网络拥塞

当路由器或目标主机因缓存满来不及处理而丢弃IP数据包时,它会向发送数据包的源节点发出一个“源抑制”的ICMP报文。源节点收到这个报文后会降低发送速度。

(3)协助查找网络故障

ICMP支持Echo(回送)功能,在两个主机之间发送一个往返的数据包.

当网络中一个节点主动向另一个节点发出“Echo请求”报文,其中包含着这个报文的标识和序列号,收到该报文的节点则必须向源节点发出'Echo应答”报文。

Ping命令即是利用这个功能,在网络上传输一系列数据包,测量平均往返时间并计算丢包率。

(4)通告超时

每个IP数据包的包头部分有一个8比特的“生存期”(TTL)字段,取值范围是0~255。IP数据包在传输过程中,每经过一个路由器,该字段的值便减1。

一个IP数据包从源节点出发时,它的TTL已被预先设定一个数值,在传输过程中,如果该IP包的TTL降低到零,路由器就会丢弃此包,这时会生成一个“超时(time exceeded)的ICMP报文,通告这一事实。

trace就是一种基于上述功能的通用网络管理工具,它通过发送小TTL值的包及监视ICMP超时通告来探知网络路由。

(5)路由重定向

当一台主机向自己的默认网关路由器发送一个需要转发的数据包时,如果路由器查找路由表发现有更好的路由,就会向源主机发出“重定向”的ICMP报文;

(6)检查IP协议的错误

当路由器或其他主机收到一个!P包,发现它的包头中字段的值不正确,就会向源主机发送“参数错误”的ICMP报文;

(7)测量指定路径上的通信延迟

ICMP时间戳消息的使用方法与Echo消息非常相似。不同的是,其“请求”、“响应”消息均带有时间戳;

(8)获取子网掩码

一台主机可以发出一个包含“掩码请求”报文的广播包,默认网关路由器上的ICMP会向源主机发出一个“掩码应答”报文,把子网掩码通知它。

11.3 Windows 2003网络管理

网络管理命令:

(1)ipconfig命令:显示TCP/IP网络配置信息,

命令格式:ipconfig /all |release |renew |flushdns ......

(2)hostname命令:显示当前主机名!

(3)ARP命令:显示、删除、修改ARP条目信息,

(4)NBTSTAT命令:显示本机与远程计算机基于TCP/IP的NetBlOS统计以及连接信息。

nbtstat -a 使用远程计算机的名称列出名称表,

nbtstat -r列出通过广播和WINS解析的名称;

nbtstat -S列出会话及其目的IP地址。

(5)NET命令:管理网络环境、服务、用户、登录等本地信息。

NET VIEW:显示域列表、计算机列表或指定计算机上共享资源的列表。

NET USER:显示、创建或修改计算机上的用户账户

NET USE:显示、建立或取消计算机与共享资源的连接。

NET START:显示或启动正在运行的服务。

NET PAUSE:挂起一个Windows服务或资源:

NET CONTINUE:重新激活一个被NET PAUSE命令挂起的Windows服务。

NET STOP:终止Windows服务

NET STATISTICS:显示本地工作站或服务器服务的统计日志。

NET SHARE:显示、建立或取消共享资源。

NET SESSION:显示或中断本地服务器与其他计算机之间的会话。

NET CONFIG:显示工作站或服务器服务的配置信息。

(6)NETSTAT命令:显示活动的TCP连接、侦听的端口、以太网统计信息、IP路由表和IP统计信息。

netstat -a 显示所有连接和侦听端口;

netstat -e 显示以太网统计信息;

netstat -p 显示指定协议的链接,

netstat -r 显示路由表内容;

netstat -s 显示协议统计信息。

(7)ping命令:通过发送ICMP报文,监听回应报文,从而检查与远程或本地计算机的连接。默认发送4个ICMP报文,每个报文包含64字节数据。

(8)tracert命令:通过发送包含不同TTL的ICMP报文并监听回应报文,来检测到达目的计算机的路径。

(9)pathping命令:结合了ping和tracert命令的功能,将报文发送到所经过的所有路由器,并根据每条返回的报文进行统计。

(10)route命令:显示或修改本地IP路由表条目信息。

route-f清除路由表所有的网关条目。

11.4 网络攻击与漏洞查询

一、常见网络入侵与攻击的基本方法

(1)木马入侵:设计并隐藏在计算机中进行特定工作或依照黑客的操作来进行某些工作的程序。

(2)漏洞入侵:指黑客利用网络系统的漏洞,采用针对该漏洞的工具或自己设计的针对该

漏洞的工具等方式入侵、攻击的行为,例如,SQL注入、跨站脚本入侵等。

(3)口令入侵:使用某些合法用户的账户及其口令登录到目的主机,然后在实施攻击行为

(4)缓冲区溢出攻击:利用缓冲区溢出漏洞所进行的攻击行动。利用缓冲区溢出攻击,可以导致程序运行失败、系统关机、重新启动等,甚至攻击者得到系统控制权,进行各种非法操作。

(5)协议欺骗攻击:是指针对网络协议的缺陷,采取某种欺骗手段,假冒身份来获取信息或取得特权的攻击方式。

常见的协议欺骗攻击有如下

ARP欺骗攻击,利用ARP协议漏洞,通过伪造IP地址和MAC地址实现ARP欺骗的攻击技术。

IP欺骗攻击:通过伪造某台主机的IP地址来骗取特权,进行攻击。

DNS欺骗攻击:攻击者通过这种欺骗手段,使用户查询(DNS)服务器进行域名解析时获得一个错误的IP地址,从而引导用户访问一个错误的站点。

源路由欺骗攻击:通过指定路由,以假冒身份与其他主机进行合法通信或者发送假报文,使受攻击主机出现错误动作。

(6)拒绝服务攻击(DoS):即攻击者通过发送大量合法的请求或数据来占用和消耗过多的服务资源,使得网络服务不能响应正常的请求。

常见的DOS包括以下:

Smurf攻击:攻击者冒充受害主机的IP地址,向一个大的网络发送echo request的定向广播包,此网络中很多主机都做出回应,受害主机会收到大量echo reply消息。

SYN洪泛滥(SYN Flooding):是利用TCP连接的三次握手过程进行攻击。攻击者主机使用无效的IP地址,与被攻击主机进行TCP的三次握手。

Ping of Death:是通过构造出重组缓冲区大小的异常的ICMP包进行攻击。

分布式拒绝服务攻击(DDoS):指通过很多“僵尸主机”(被攻击者入侵过或可间接利用的主机)向受害主机发送大量看似合法的网络包,从而造成受害主机无法处理而拒绝服务。

Teardrop攻击:指利用OS处理分片重叠报文的漏洞进行攻击。

Land攻击:指向某个设备发送数据包,并将数据报的源IP地址和目的IP地址都设置成攻击目标的地址。

二、漏洞查找办法

扫描分为被动和主动,被动扫描对网络上流量进行分析,不产生额外的流量,也不会导致系统的崩溃;主动扫描则更多带有入侵的意味,可能会影响网络系统的正常运行。

常见的漏洞扫描工具有ISS、X-Scanner、MBSA等。

(1)lISd SafeSuite套件包含:

互联网扫描器(lnternet Scanner)

对网络设备进行安全漏洞检测和分析,比如作系统、路由器、Web服务器等

系统扫描器(System Scanner)

基于主机的漏洞扫描系统。在系统层上侦测主机内部的漏洞。

数据库扫描器(Database Scanner)针对数据库管理系统漏洞检测工具。

(2)X-Scanner运行在Windows平台上,主要针对Windows NT、Windows xP和Windows 2000操作系统的安全进行全面细致的评估,能够扫描出很多Windows系统的漏洞,并指出安全的脆弱环节和弥补措施。

X-Scanner采用多线程方式对指定IP地址段(或单机)进行安全漏洞扫描

(3)MBSA:微软基准安全分析器是微软公司提供的免费安全评估工具。

MBSA会对一个或多个系统进行扫描,并返回一个有关安全修补程序缺少、密码脆弱、Internet Explorer和Outlook Express安全设置以及Office宏保护设置等方面的报告;MBSA的优势在于其全面的系统安全扫描分析报告。

三、漏洞修补办法

漏洞库CVE是个行业标准,为每个漏洞和暴露确定了唯一的名称和标准化描述,可以成为评价相应入侵检测和漏洞扫描等工具产品和数据库的基准。

修补系统漏洞最直接、最有效的办法就是及时给操作系统、应用程序安装升级补丁并及时更新程序,

微软(WSUS)是用来实时发布微软公司操作系统更新程序的服务系统WSUS服务器通过互联网和微软公司WSUS服务实时连接,可及时获得微软公司的最新更新程序。

11.5网络故障查找与排除

在校园网的一台主机上用浏览器无法访问域名的网站

故障原因可能是:

该计算机网卡安装、网线连接有问题

该计算机的IP地址和子网掩码配置错误

该计算机的TCP/IP协议工作不正常

该计算机网关配置错误

该计算机无法正常进行域名解析(域名解析服务器有故障)

路由设置存在问题(路径不可达)

1、常见的网络监听工具(嗅探器软件)有Sniffer Pro、TCPdump、 Ethereal(Wireshark)等。

2、给定一主机上或校园网出口使用snifer/ Wireshark抓取的一段报文,分析抓取的报文,以 填空方式答题;抓取报文的内容主要有:客户端HTTP访问的报文ping/tracert访问的ICMP 报文、FTP访问的报文;

3、抓取报文的主要考査的知识点有:DNS域名解析、TCP连接过程(三次握手)tracert命令过 程,ping命令过程、 FTP 命令过程

11.6 抓包分析

一、什么是DNS?

DNS( Domain Name System )是“域名系统”的英文缩写是一种组织成域层次结构 的计算机和网络服务命名系统,它用于TCP/IP网络,它所提供的服务是用来将主机名和域名转换为IP地址的工作。

(1) “Ping”命令 功能:通过发送ICMP报文,监听回应报文,从而检查与远程或本地计算机的连接,主要测 试一个给定的目的是否可达。默认发送4个ICMP报文,每个报文包含64字节数据。(找关键词)

(2) “Tracert”命令 功能:通过发送包含不同TTL(time-to-live)的ICMP报文并监听回应报文,来检测到达目的计算机的路径,主要是跟踪通往给定目的地的路由器列表。

二、TCP上次握手工作原理

11.7 NetFlow协议

一、NetFlow的概念

NetFlow协议:基于IP流记录的流量监测方法涉及的重要协议。

工作原理:将所有经过设备的数据包按照一定的规则进行汇聚,然后缓存在设备内存中,当满足预设的条件后,将缓存数据以UDP包的形式发送到指定的服务器。

IETE标准规范RFC 3917 IPFIX 以NetFlow v9为蓝本。

NetFlow流记录格式主要有v1、v5、v7、v8、v9五个版本,其中v5在路由器上使用最广泛。

二、NetFlow的结构

NetFlow以流(Flow)作为数据采集的基本单位。

流:特定源和目的端的单向数据报文序列,即源IP、目的IP、源端口、目的端口、三层协议、服务类型和路由器入口7个属性相同的报文作为一条流。

三、NetFlow三层协议

三层协议中常用的取值有三种:1表示ICMP协议;6表示TCP协议;17表示UDP协议。

流的TCP Flag计算方法:将同属一条流的每个数据包TCP_Flag位进行或操作。

TCP Flag位示意图

四、NetFlow三层协议示例

一般考试只会考到TCP三次握手过程,如下图所示

以两台主机进行TCP通信为例,计算NetFlow的TCPFlag值。

五、Cisco路由器NetFlow配置步骤

(1)配置接口

Router(config) # interface f0/0

Router(config-if) # ip route -cache flow

Router(config-if)# exit

(2)采集服务器的IP地址和监听端口

Router(config) # ip flow -export destination 202.113.79.25 9996

(3)配置输出版本

Router(config) # ip flow -export version 5

(4)配置生成警告和显示故障排除数据时间(默认30min)

Router(config) # ip flow -cache timeout active 1

(5)配置NetFlow的数据源(一般交换机上建议配置loopback 0)

Router(config) # ip flow- export source loopback 0

(6)保存配置

Router # write

(7)查看NetFlow的配置信息

Router(config)# exit

Router(config) # sh ip flow export

(8)查看netflow采集到的信息

Router(config) # sh ip cache flow

Router(config) # sh ip cache verbose flow