vulhub/Web Machine(N7)靶机----练习攻略

1.项目地址下载:

https://download.vulnhub.com/webmachine/Web-Machine-N7.ova

2. 打开靶机

点击ova文件,使用VMware运行发现报错无法打开

搜索解决方法,发现靶机是Oracle VirtualBox虚拟机环境的靶机。

下载VB:Oracle VirtualBox

点击Download,选择Windows版本下载安装。安装过程中,VB安装目录不能改,默认就是C盘。虚拟电脑安装位置可以任意选择。

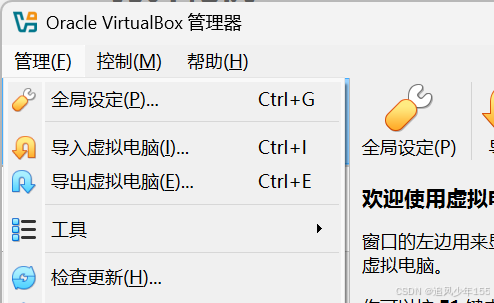

安装好后,管理---导入虚拟电脑,将靶机ova文件导入即可

3. 修改靶机和kali的网卡模式为桥接模式

为了便于扫描靶机ip,将靶机网卡和kali网卡改为桥接

VB修改网卡:

kali修改网卡

查看Expert,查看桥接网卡的MAC地址,对于后面寻找靶机ip会有很大作用。

这里需要重启网络服务,否则ip是不会更新的

输入:【root权限下】# systemctl restart networking

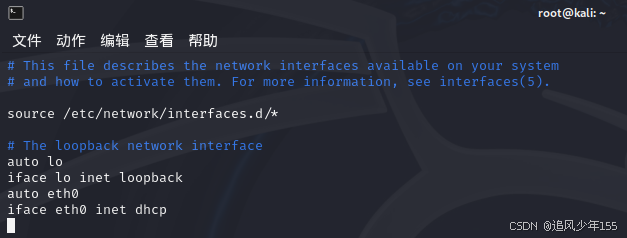

提示:如果ifconfig发现ip仍未更新,需要编辑网卡配置文件 /etc/network/interfaces

vim /etc/network/interfaces

编辑内容:修改为dhcp动态分配ip

auto lo

iface lo inet loopback

auto eth0

iface eth0 inet dhcp

ESC-----输入“:wq”,保存退出----重启网络服务systemctl restart networking

记得查看自己的虚拟网卡,如果168.254.. 记得禁用后重启:wifi图标--右键--网络设置---高级设置--禁用后开启VM网卡。

回来后重启两次kali的网络服务,ifconfig查看ip,正常即可。

4. 开启靶机即可

点击开启。如果鼠标出不来,按Ctrl+Alt+Delete组合键,鼠标强制退出虚拟机界面。

5. 使用kali扫描局域网内的主机

kali自查ip :172.16.2.49

nmap扫描 同段局域网主机,寻找靶机ip

nmap -p80 172.16.2.1/24

一般情况下,看到(Oracle VirtualBox virtual NIC)就是自己VB的靶机ip,这里只有一个所以它就是靶机ip:172.16.2.70

如果有多台VB时,根据前面的MAC地址,可以更精确地确定靶机ip。()前面就是MAC地址。

6. kali扫描敏感目录

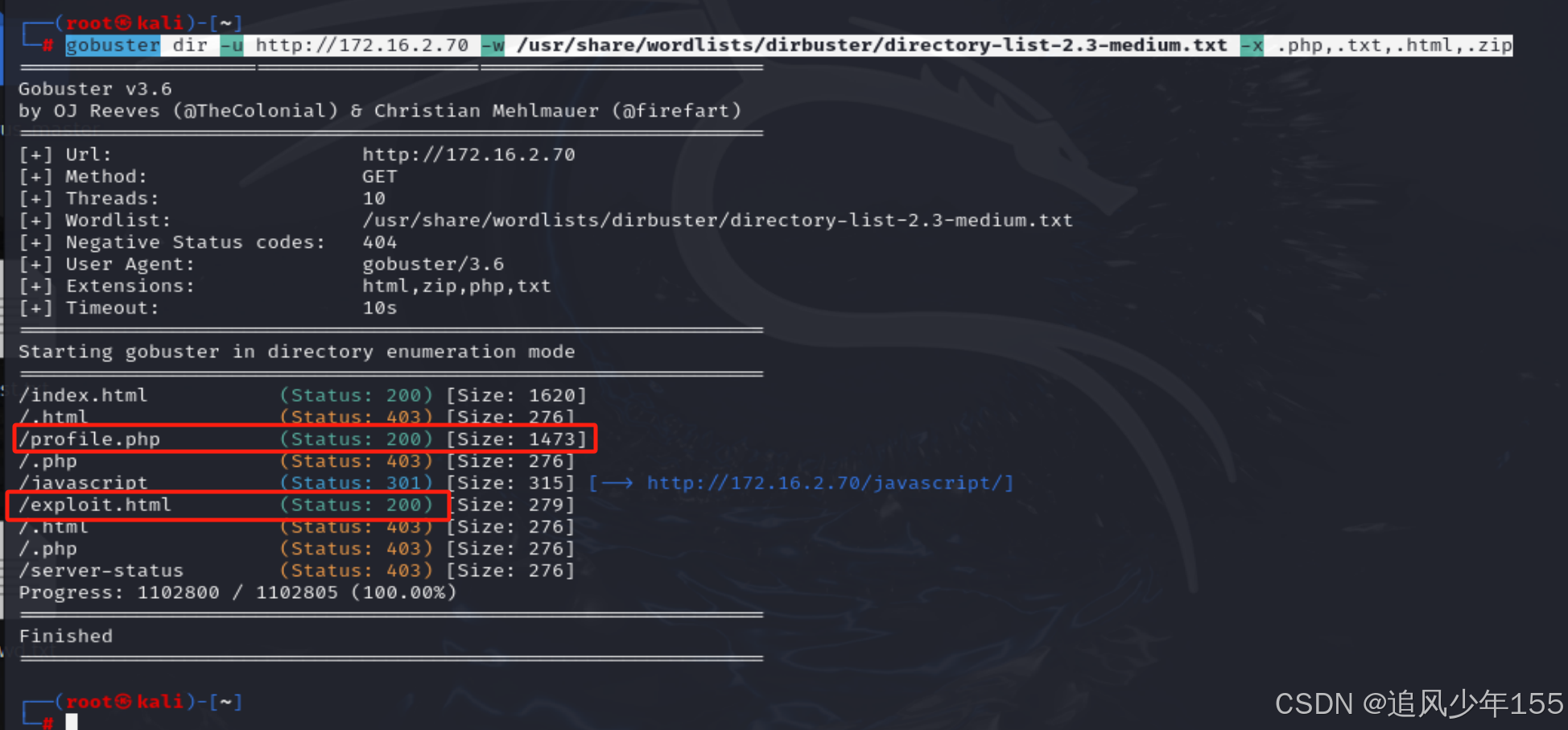

gobuster dir -u http://172.16.2.70 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x .php,.txt,.html,.zip

注:如果没有gobuster,kali的请使用apt命令进行安装

输入:apt install gobuster

如果找不到安装包,先更新apt命令:apt update,再安装gobuster

扫描时间可能有些长......

扫到两个敏感目录:/profile.php /exploit.html

7.逐个访问这两个敏感目录

先访问ip 172.16.2.70

ip/profile.php 该页面此时无显示

ip/exploit.html 出现上传文件界面

8. 任意上传文件,查看页面源代码

9. 将localhost修改为靶机ip,点击提交文件

172.16.2.70

发现跳转至profile.php页面,出现部分FLAG码

10.ip/enter_network 网页竟然发现登录界面

再次访问该网页目录下的/admin.php文件,发现只允许admin管理员用户使用

11. 在登录界面,以admin用户名登录,密码任意

先访问 ip/enter_network ,输入:admin,密码任意,点击SEND后,页面被刷新了

BP进行抓包,再访问ip/enter_network /admin.php

BurpSuite抓包,寻找可行的值

发现admin的role值:MjEyMzJmMjk3YTU3YTVhNzQzODk0YTBlNGE4MDFmYzM%253D

11.对 role值进行两次URL解码,一次base64解码,一次md5解密

二次URL解码后:MjEyMzJmMjk3YTU3YTVhNzQzODk0YTBlNGE4MDFmYzM=

Base64 编码/解码 - 锤子在线工具

base64解码:21232f297a57a5a743894a0e4a801fc3

md5解密:md5在线解密破解,md5解密加密

结果为:admin

12.再次返回发现靶机ip更改

namp再次扫描主机,发现变为172.16.2.76

再次访问 ip/enter_network,输入admin、任意密码,点击SEND。打开BP,再访问ip/enter_network /admin.php,把包发送到重发器,修改role值改为admin,点击发送,发现页面显示出另外一般FLAG。

13.拼接两个FLAG,得到FLAG码:FLAG{N7KSA_01}

靶机练习攻略结束,其中/enter_network和/enter_network /admin.php不知道怎么找到的,从参考攻略中找到的。 role值的解码方式需要思考,或者直接参考。

分享结束,希望有所帮助。

拜拜。。。

--------------------------2025/3/21 0:26