KingbaseES权限隔离深度解析:从MySQL的遗憾到安全增强的革新之路

引言:数据库安全的"破窗效应"与国产突围

在数字化浪潮席卷全球的今天,数据已成为企业的核心资产。然而,当某银行DBA因滥用超级权限篡改核心业务数据、某电商平台因过度授权导致百万级用户信息泄露的事件频发时,我们不得不重新审视数据库权限管理的底层逻辑——权限隔离不是可选配置,而是数据安全的生命线。

作为开源数据库的代表,MySQL在易用性和生态繁荣度上优势显著,但其权限管理体系却存在"权力集中"的致命缺陷:超级用户(如拥有ALL PRIVILEGES的角色)可随意访问全量数据、修改系统配置甚至关闭服务,这种"万能钥匙"模式在金融、政务等高敏感场景中如同定时炸弹。反观国产数据库金仓KingbaseES,通过"三权分立"架构实现从功能兼容到安全增强的质变,为关键行业提供可信赖的数据安全底座。

| No. | 文章地址(点击进入) |

|---|---|

| 1 | 电科金仓KingbaseES数据库解析:国产数据库的崛起与技术创新 |

| 2 | KingBase数据库迁移利器:KDTS工具深度解析与实战指南 |

| 3 | KingBase数据库迁移利器:KDTS工具 MySQL数据迁移到KingbaseES实战 |

| 4 | 电科金仓KingbaseES V9数据库:国产数据库的自主创新与行业实践深度解析 |

| 5 | KingbaseES客户端工具Ksql使用全指南:从安装到高级操作 |

| 6 | Spring JDBC与KingbaseES深度集成:构建高性能国产数据库应用实战 |

| 7 | 深度解析:基于 ODBC连接 KingbaseES 数据库的完整操作与实践 |

| 8 | Oracle与Kingbase深度兼容体验:从连接配置到性能优化全解析 |

| 9 | Python驱动Ksycopg2连接和使用Kingbase:国产数据库实战指南 |

| 10 | Go语言×Kingbase数据库极速打通:Gokb驱动三步实操,让国产数据库连接效率嘎嘎提升! |

| 11 | 金仓数据库KingbaseES实现MongoDB平滑迁移全攻略:从架构适配到性能调优的完整实践 |

| 12 | 深度解析:通过ADO.NET驱动Kdbndp高效连接与操作Kingbase数据库 |

| 13 | PHP驱动Pdo_kdb连接Kingbase数据库全攻略:从零到实战的深度指南 |

| 14 | KingbaseES数据库操作指南(1):SQL语法从入门到精通 |

| 15 | KingbaseES数据库操作指南(2):SQL语法从入门到精通 |

| 16 | KingbaseES通过KDTS实现SQLServer至KingbaseES迁移深度实战指南 |

一、权限功能简介:从"粗放式管理"到"精准制衡"的进化

1.1 MySQL权限体系漏洞

MySQL的权限模型以"用户名@主机名"为标识,支持全局、数据库、表、列四级权限控制。理论上看似完备,实则存在三大痛点:

- 列级权限形同虚设:虽支持GRANT SELECT(column) ON table,但需配合视图实现,管理成本高且存在权限逃逸风险。如某电商平台为分析师开放销售表权限时,不得不暴露包含用户手机号的敏感列,导致2023年发生超10万条用户信息泄露事件。

- 超级权限过度集中:DBA用户可通过GRANT ALL PRIVILEGES ON . TO user实现"一键获取全库权限",这种设计虽简化管理,却为内部威胁埋下隐患。某银行案例显示,DBA利用此权限长期篡改交易数据未被发现,造成亿元级经济损失。

- 多租户隔离缺失:在电商+金融的混合业务场景中,MySQL难以实现租户数据的物理隔离。某企业调研发现,大部分的生产库存在过度授权,根源正是"为图方便直接授予*权限"的操作惯性。

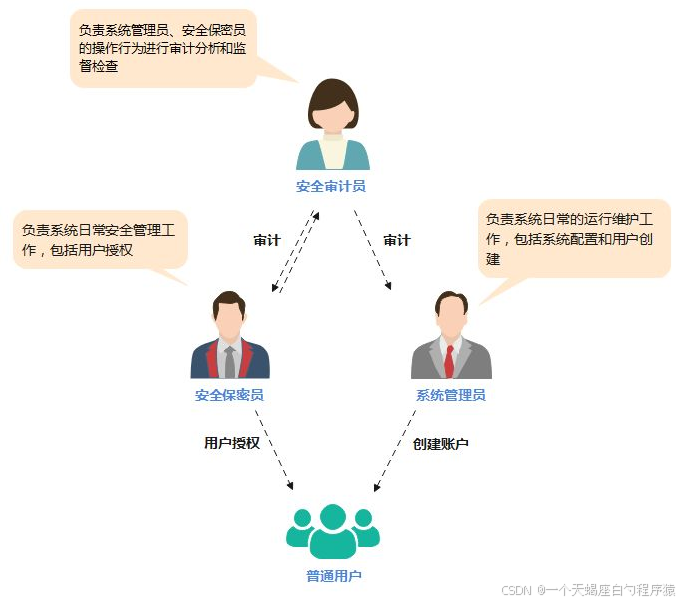

1.2 金仓的"三权分立"革命

金仓KingbaseES创造性地引入"系统管理员(system)、安全管理员(sso)、审计管理员(sao)"三分架构,彻底重构权限隔离逻辑:

- 系统管理员:专司运维操作(启停服务、备份恢复),但无法访问业务数据或修改安全策略。如创建公民信息表时,system角色仅能执行CREATE TABLE,无法查看表内容。

- 安全管理员:掌控权限策略与加密规则,可精确配置列级权限。例如通过

GRANT SELECT(name, id_card) ON citizen_info TO authorized_user实现敏感字段隐藏,同时启用SM4加密存储。 - 审计管理员:独立于前两者,负责审计规则配置与日志审查。所有操作均通过国密SM3哈希校验,确保审计日志无法篡改,符合等保三级要求。

这种"制衡+透明"的设计,使金仓在权限隔离完整度封顶,成为首批通过"三权分立"功能验证的国产数据库。

二、系统特权:多维隔离策略的"立体防护网"

2.1 超级用户

赋予普通用户superuser权限后将成为超级用户,拥有所有数据库最高权限,可以对数据库做任何操作。例如:超级用户可以创建、修改、删除普通用户的用户标识,并修改普通用户的权限。

对superuser权限的授予需要非常谨慎,通常每个数据库只有一个超级用户。只有数据库管理员或其他超级用户才能授予superuser权限。

ALTER USER username WITH SUPERUSER ;

2.2 系统特权介绍

系统权限是指执行特定操作的权限,如CREATE DATABASE 、CREATE USER 、CREATE ROLE 的权限

在KingbaseES中,存在如下系统特权设置:

- SUPERUSER 与 NOSUPERUSER

选项用于决定新角色是否为“超级用户”。

如果没有明确指定,新角色默认不是超级用户(NOSUPERUSER)。

只有操作者为超级用户时,才能创建超级用户。

超级用户可以绕过数据库内的所有访问限制,因此应谨慎使用。

- CREATEDB 与 NOCREATEDB

选项用于决定新角色是否有权创建数据库。

如果没有明确指定,新角色默认没有创建数据库的权限(NOCREATEDB)。

- CREATEROLE 与 NOCREATEROLE

选项用于决定新角色是否有权创建、修改、删除其他角色。

如果没有明确指定,新角色默认没有此权限(NOCREATEROLE)。

- INHERIT 与 NOINHERIT

如果新角色是其他角色的成员,选项用于决定新角色能否从其父角色中“继承”特权。

如果设置了INHERIT选项,新角色能够自动使用其直接或间接父角色所拥有的任何数据库特权。

如果设置了NOINHERIT选项,新角色则不再继承其父角色的任何权限。

默认情况下,新角色会继承父角色的特权(INHERIT)。

- LOGIN 与 NOLOGIN

选项用于决定新角色是否具备登录数据库的权限,即是否能在在客户端连接时被指定为初始会话认证名称。

拥有LOGIN属性的角色可被视为一个用户,而不具备该属性的角色则主要用于管理数据库特权,但不符合“用户”一词的常规理解。

如果没有明确指定,角色默认不具备登录权限(NOLOGIN)。但如果通过 CREATE USER调用CREATE ROLE时默认赋予登录权限(LOGIN)。

- REPLICATION与 NOREPLICATION

选项用于决定新角色是否具备复制权限。

只有具备REPLICATION属性的角色才能以复制模式(包括物理复制和逻辑复制)连接到服务器,并执行创建或者删除复制槽的操作。

具有 REPLICATION属性的角色被赋予了非常高的特权,因此应谨慎使用。

如果没有明确指定,角色默认不具备复制权限(NOREPLICATION)。

- BYPASSRLS / NOBYPASSRLS

选项用于决定新角色是否可以绕过每一条行级安全性(RLS) 策略。

如果没有明确指定,新角色不能绕过RLS策略(NOBYPASSRLS)。

超级用户和被转储表的拥有者始终可以绕过 RLS。

2.3 系统特权限制

LOGIN 、SUPERUSER 、CREATEDB 和 CREATEROLE 等特权被认为是一种特殊权限,与数据库对象的普通权限不同,它们不会被继承。若要使用这些特殊权限,必须使用 SET ROLE 命令切换到具备这些权限的特定角色上。新创建的用户默认只拥有 LOGIN 权限。

三、授予用户与角色权限:从"一刀切"到"精准滴灌"

使用 GRANT 语句和 ALTER USER 语句可以执行特定的权限授予操作

3.1 角色体系的"梯度设计"

金仓构建"系统角色-业务角色-操作员"三级角色体系,实现权限的精准分配:

- 系统角色:预置system/sso/sao三大基础角色,分工明确

- 业务角色:如财务角色仅授予财务表操作权限,销售角色仅访问客户订单表

- 操作员角色:通过GRANT sso_oper TO security_operator实现权限下放,如安全操作员可创建普通用户但无法修改全局安全策略

这种设计在金融科技公司DBA团队实践中,将生产库过度授权降低,根源在于"恰到好处的权限分配"。

3.2 权限授予的"标准化流程"

以电商租户隔离场景为例,金仓的权限授予流程如下:

-- 创建租户模式与用户

CREATE SCHEMA tenant1_db;

CREATE USER 'tenant1_user' IDENTIFIED BY 'Tenant1@123';-- 授予模式级权限

GRANT USAGE ON SCHEMA tenant1_db TO 'tenant1_user';

GRANT ALL ON ALL TABLES IN SCHEMA tenant1_db TO 'tenant1_user';-- 验证隔离效果

SELECT * FROM tenant2_db.orders; -- 返回权限拒绝错误

这种设计确保租户数据完全隔离,且通过ALTER DEFAULT PRIVILEGES实现未来对象的自动权限继承,较MySQL需手动维护视图权限的模式更高效。

3.3 授予对象权限

-

授予所有权限

ALL PRIVILEGES表示授予对象类型的所有可用特权。 -

授予所有角色

使用PUBLIC可以将权限授予所有角色,包括那些可能稍后会被创建的角色。可以将PUBLIC看作是一个隐式定义的组,始终包含所有角色。任何角色的权限都来源于三个途径:直接被授予的权限、从其所属的其他角色中继承的权限,以及从PUBLIC角色中获得的通用权限。 -

转授权限

当某个角色或用户被授权时指定了WITH ADMIN OPTION,该角色或用户就获得了转授权限的能力。这意味着他们不仅可以将所拥有的角色成员关系或特定权限授予其他用户或角色,也有权利撤回。如果角色或用户被授权时没有被指定WITH ADMIN OPTION管理选项,则不能做这些工作。

一个角色默认不拥有对自身的WITH ADMIN OPTION权限,但是在数据库会话中,如果会话用户匹配该角色,则该角色可以授予或撤回其自身的成员关系。 -

列级授权

可以对表中的各个列授予 INSERT 、UPDATE 、REFERENCES 权限。

示例

① 使用test用户把表orders上的所有可用特权授予给用户u1,并允许用户u1转授权限:

GRANT ALL PRIVILEGES ON orders TO u1 WITH GRANT OPTION;

②通过系统视图可查询表对象的授权情况(不同模式使用不同视图,以下示例以Oracle模式为例):

SELECT grantee, grantor, privilege, grantable,table_nameFROM DBA_TAB_PRIVS WHERE table_name='ORDERS' and owner = 'test';grantee |grantor |privilege |grantable |table_name |

--------+--------+-----------+----------+-----------+

u1 |test |REFERENCES |NO |orders |

u1 |test |SELECT |NO |orders |

u1 |test |UPDATE |NO |orders |

u1 |test |INSERT |NO |orders |

③授予用户 u1 表 orders 的 orderid 和 orderdate 列插入权限:

GRANT INSERT (orderid,orderdate) ON orders TO u1;

④将表orders上的插入特权授予给所有用户:

GRANT INSERT ON orders TO PUBLIC;

3.4 撤销管理特权

使用 ALTER USER 语句撤销用户特权。

注:撤销者不必是最初授予特权或角色的用户,只有满足以下条件的用户可以撤销其他用户或角色的系统权限:已被授予系统特权的用户、具有超级权限的用户

例如:取消test用户的CREATEDB特权

ALTER USER test NOCREATEDB;

四、查询系统授权信息:从"黑箱"到"透明审计"

4.1 系统视图的"权限透视"

金仓提供sys_roles/sys_audit_records等系统视图,支持实时查询权限分配与操作审计:

-- 查询用户权限

SELECT rolname, rolsystem FROM sys_roles

WHERE rolname IN ('security_operator','data_auditor');-- 审计日志查询

SELECT * FROM sys_audit_records

WHERE table_name='citizen_info' AND action_type='SELECT';

审计日志采用国密SM4加密存储,通过SM3哈希校验完整性,符合安全标准

4.2 审计策略的"智能增强"

金仓支持三级审计机制:

- 策略配置:通过

CREATE AUDIT POLICY定义审计规则,如监控所有对citizen_info表的SELECT操作 - 日志加密:启用

audit_log_encrypt='sm4'实现日志级加密 - 异常检测:结合AI行为识别,对非常规操作自动告警

这种设计在省级医保平台案例中,助力项目通过等保三级复评,成为"医疗行业自主可控样板工程"

五、对比MySQL:从"功能兼容"到"安全超越"的质变

5.1 权限粒度的"代际差距"

MySQL的权限控制停留在"表级授权",而金仓实现列级、行级甚至动态脱敏的多维控制。在金融场景中,金仓可精确控制分析师仅访问销售数据的非敏感列,避免成本价等敏感信息泄露,这种能力是MySQL通过视图难以实现的。

5.2 安全架构的"本质升级"

金仓的"三权分立"架构从根源上解决权限集中问题,而MySQL的超级用户模式在关键行业中已难满足合规要求。某银行迁移至金仓后,通过权限重构实现开发人员权限的精准控制,避免DBA权限滥用,同时通过动态脱敏满足等保三级要求。

5.3 迁移成本的"无感切换"

金仓提供KDTS迁移工具与KFS异构同步组件,支持Oracle/MySQL全版本在线热迁移,应用代码改造率降至极低。这种"无感切换"能力,使企业无需因安全升级而承担业务中断风险。

总结:构建数据安全的"金仓范式"

金仓KingbaseES通过"三权分立+多维细控+内核审计"的三位一体安全架构,在权限策略的精细度、可控性和可审计性上实现从"可用"到"可控、可管、可审"的跃迁。在金融、政务、医疗等高敏感场景中,金仓不仅实现与MySQL的功能兼容,更通过安全增强满足严格的合规要求,成为企业数字化转型中数据安全的"定海神针"。

当数据主权与安全合规成为数字时代的核心命题,选择具备自主内核、生态兼容与权威认证的国产数据库,不仅是合规所需,更是构筑数字安全底座的战略抉择。金仓KingbaseES,正是这一抉择中的"安全增强的国产标杆"。