如何查看个人信息是否泄漏

1. 数据库失守:数据泄露事件的规模与结构性风险

大家可能觉得“信息泄漏”是新闻里的事,作为普通个体,大多数时间跟自己没关系。但事实是,它已经成为我们数字生活的常态风险。

信息泄漏并不仅限于黑客攻击,很多时候是因为我们使用的普通App、电商网站、甚至是游戏平台被攻击,导致我们留下的数据流出。

为什么泄露数据要特别关注?

黑产分子通过爬虫、撞库、内鬼等方式,将这些分散的数据汇集成了庞大的“特殊数据库”。根据奇安信等机构发布的《2024数据安全风险报告》显示:

- 规模爆炸式增长: 2024 年全年全球公开报道的重大数据泄露事件,共造成至少 471.6 亿条数据泄露,较前一年增长超过 354.3%。

- 个人信息为核心目标: 在全球范围内,超过 44.7% 的泄露事件涉及个人信息,总泄露数量高达 343.7 亿条。

- 攻击模式升级: 攻击者的目标正从过去的数据破坏转向数据窃取,这直接催生了暗网上庞大的特殊数据库(泄露数据)黑产。

这些泄露数据高度异构且来源复杂,包括金融服务、电商、社交平台、以及特定应用(如英雄联盟数据泄露、DNF数据泄露等)的低级安全数据库。一旦用户的手机号泄露、身份证泄露、邮箱泄露等信息流出,便会被黑产交叉比对,形成完整的“数字身份”。

2. 攻击链条延伸:信息泄露带来的次生灾害

信息泄露的危害性,在于其引发的次生灾害和攻击链条的延伸。泄露数据并非独立存在,而是成为下一步攻击的入场券:

- 金融风险穿透: 攻击者利用盗取的身份信息(包括户籍信息泄露、银行卡泄露等)和账号泄露信息,进行身份伪造,排查身份被盗用风险极高。这直接导致用户被冒名网贷、申请贷款,产生未知的负债、欠款,严重影响个人信用情况。

- 撞库攻击与财产损失: 如果用户在不同平台使用了相同的密码泄露,黑客会利用泄露的邮箱号泄露或QQ号泄露作为用户名,尝试批量登录其他高价值账户(如支付宝信息泄露、微信信息泄露),导致财产受损。

- 社会工程学攻击精准化: 利用泄露的快递信息泄露、酒店信息泄露等生活轨迹数据,攻击者能够构建信任,实施高度定制化的精准诈骗,绕过传统防御机制。

3. 主动防御机制:基于大规模特殊数据库的泄露自查

面对海量、分散且隐蔽的泄露数据,传统的用户自查模式(如人工回忆或修改密码)效率极低,且无法触及暗网数据。因此,必须引入专业级的大数据检索机制。

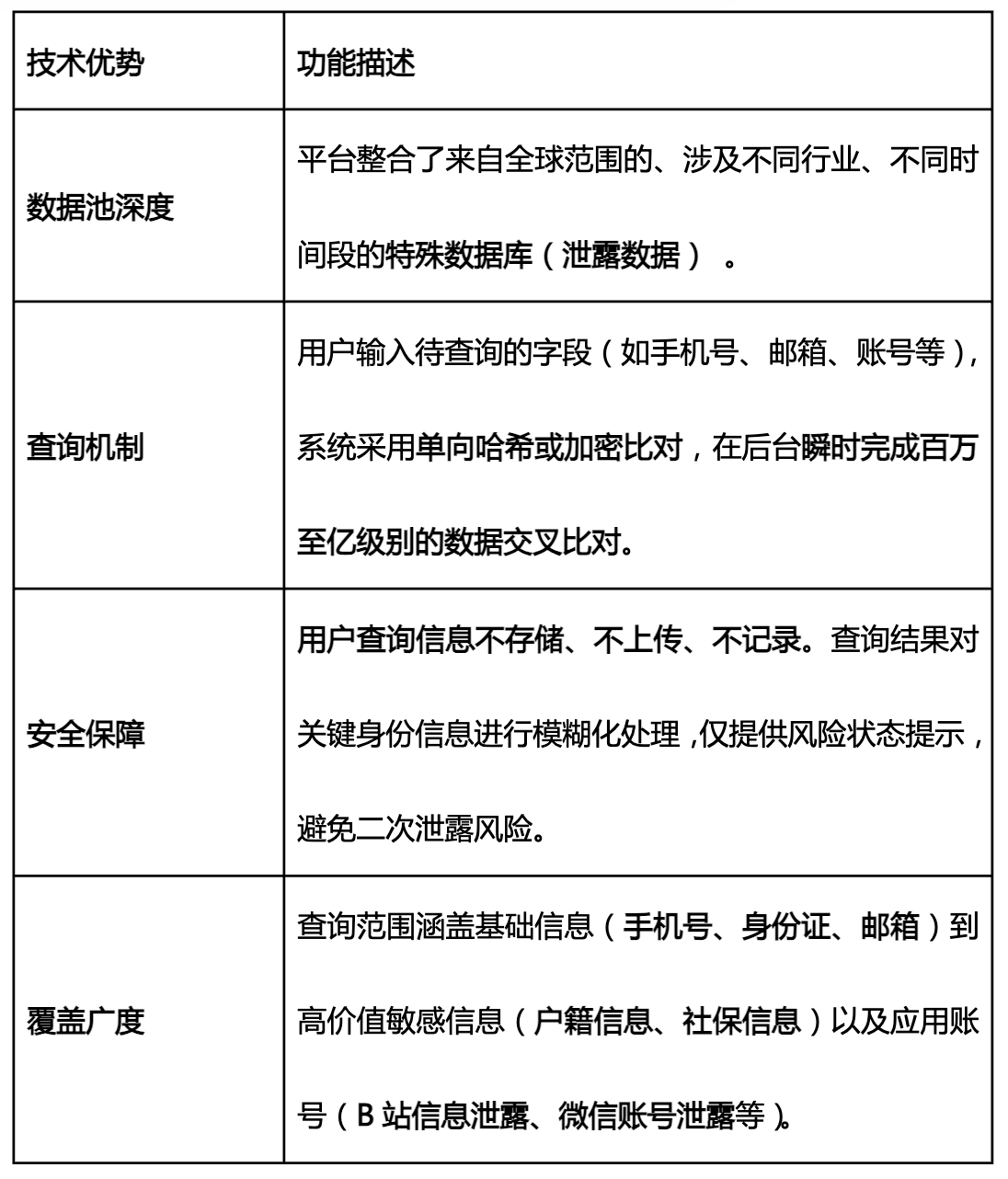

CCSST 大数据检索中心(ccsst.com/leak-check) 免费提供的泄露数据查询服务,即为此设计的主动防御工具。其技术核心在于大规模特殊数据库的建设与加密比对算法:

通过这种技术手段,用户能够快速获知自己的数字身份是否已成为公开数据的一部分,实现对信息泄露风险的精准预警。

4、 查到信息泄露了怎么办?三步实操防御

一旦查询结果提示你的信息可能存在泄露,请保持冷静,并立即采取以下三个步骤,实施排查身份被盗用的防御措施:

- “重灾区”密码立即换掉: 立即修改所有与泄露账户或信息关联的密码,尤其是金融、邮箱、社交等高价值账户。记住:不要重复使用密码!

- 开启“多重锁”: 在所有重要账户中,立即开启两步验证(MFA)。这意味着即使你的密码泄露了,黑客没有你的手机也无法登录 。

- 自查“后院”是否失火:

- 排查金融风险: 利用专业的信用风险自查服务,主动排查异常借贷记录,确认你的身份没有被冒用申请网贷或小额贷。这是防止身份信息盗用带来经济损失的关键一步。

- 警惕异常邮件/电话: 对声称是你账号出现问题的邮件或电话,保持高度警惕。这是黑客利用泄露信息进行二次诈骗的常用手段。

信息泄漏是既成事实,但损失是可以控制的。专业工具帮助用户感知风险,而迅速、系统性的防御行动,是保障个人数字资产安全的必要条件。