基于凭据管理系统实现Nacos服务端配置中数据库密码加密的实践方案

摘要:在微服务架构中,Nacos作为主流的配置中心,常用于集中管理数据库连接信息。然而,其配置文件(如

application.properties)中的数据库密码若以明文存储,一旦配置泄露或服务器被入侵,将导致核心数据资产暴露。本文提出一种基于凭据管理系统(Secrets Management System, SMS)的安全架构,通过动态注入、运行时解密、权限隔离等机制,实现Nacos服务端数据库密码的“存储加密、使用透明、访问可控”。文章详细拆解Nacos启动流程改造、SMS集成方式、密钥生命周期管理及审计合规要点,并结合金融、政务等行业实践,说明如何在不破坏Nacos原生功能的前提下,满足等保2.0、ISO 27001对“敏感配置加密”的强制要求。

1. 引言:Nacos配置安全的“隐形炸弹”

Nacos(Dynamic Naming and Configuration Service)作为阿里巴巴开源的微服务基础设施,被广泛用于服务发现与配置管理。在典型部署中,Nacos服务端需连接MySQL存储配置数据,其conf/application.properties文件包含如下敏感信息:

spring.datasource.platform=mysql

db.num=1

db.url.0=jdbc:mysql://192.168.1.100:3306/nacos?charset=utf8mb4

db.user.0=nacos

db.password.0=MySuperSecret123! # ← 明文密码!

这一设计在开发测试环境尚可接受,但在生产环境中埋下严重隐患:

- 配置文件泄露:Git误提交、日志打印、运维拷贝均可能导致密码外泄;

- 服务器被入侵:攻击者直接读取

application.properties获取数据库凭证; - 权限过大:Nacos进程以明文密码连接数据库,若被利用可执行任意SQL;

- 合规风险:等保2.0明确要求“重要配置信息应加密存储”。

更棘手的是,Nacos官方未提供内置的密码加密机制(不同于Spring Boot的jasypt),社区方案多依赖自定义DataSource或启动脚本,存在兼容性差、维护困难等问题。

因此,企业亟需一种标准化、自动化、可审计的凭据管理方案,将数据库密码从Nacos配置中“移除”并安全托管。

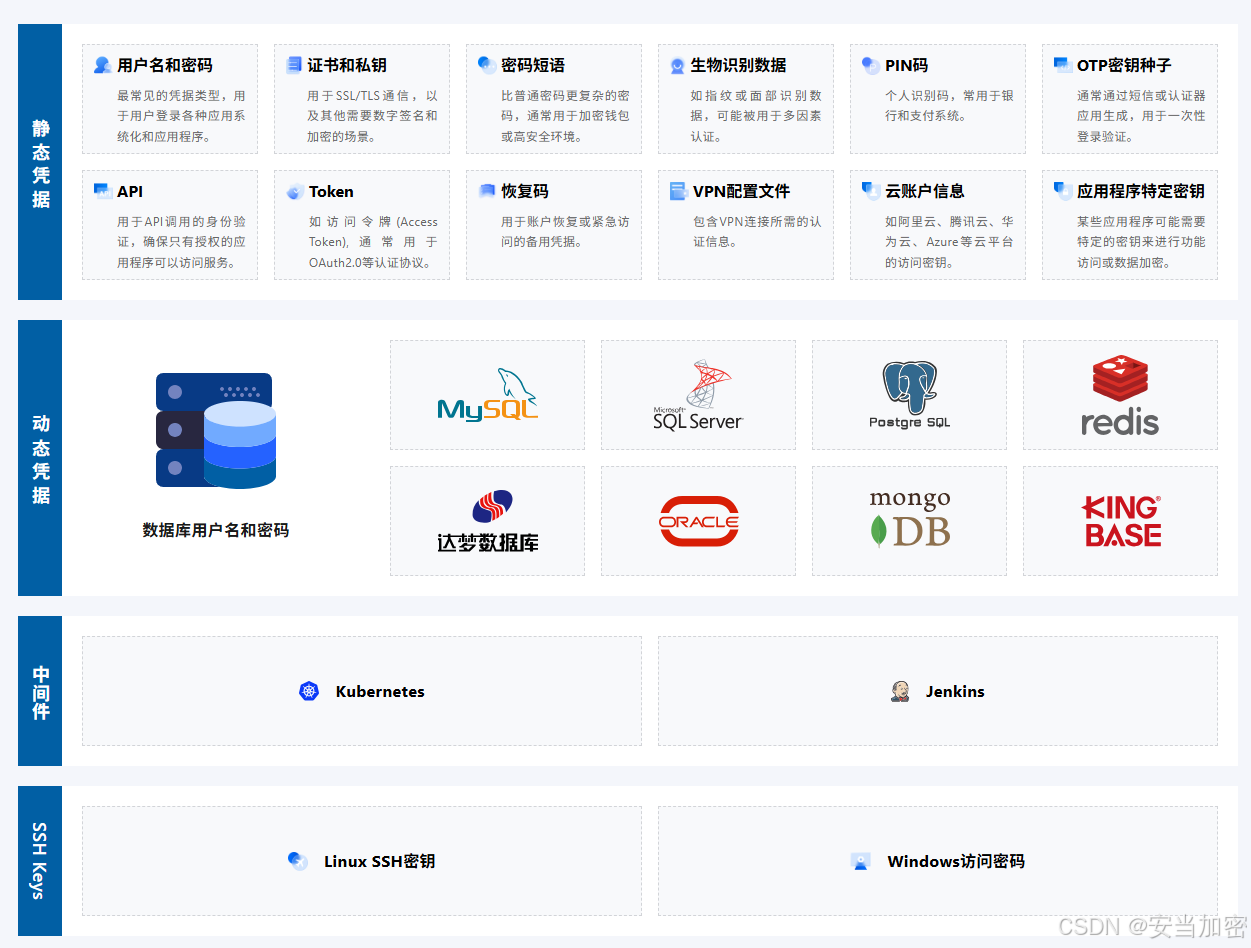

2. 凭据管理系统(SMS)的核心能力

凭据管理系统(Secrets Management System, SMS)是一种专门用于安全存储、分发、轮换敏感信息(如密码、API Key、证书)的平台,其核心特性包括:

- 加密存储:凭据在落盘前使用KMS/HSM加密;

- 动态获取:应用通过API在运行时按需获取凭据;

- 细粒度授权:基于身份、IP、服务名控制访问权限;

- 自动轮换:支持凭据周期性更新,减少泄露窗口;

- 完整审计:记录谁在何时访问了哪个凭据。

典型凭据类型:数据库密码、SSH密钥、OAuth Token、TLS证书私钥。

在微服务架构中,SMS已成为安全基座(Security Baseline)的关键组件,与Vault、AWS Secrets Manager、Azure Key Vault等同类产品定位一致。

3. 整体架构设计:Nacos + SMS 集成模型

3.1 设计目标

- Nacos配置文件中不出现任何明文密码;

- Nacos启动时自动从SMS获取并解密密码;

- 密码仅存在于内存中,不写入日志或临时文件;

- 支持凭据轮换,无需重启Nacos;

- 满足等保2.0三级“配置信息保密性”要求。

3.2 技术架构

+------------------+ +------------------+ +------------------+

| Nacos Server | | 凭据管理系统 | | MySQL数据库 |

| - 启动时调用SMS |<----->| - 存储加密密码 |<----->| - 存储Nacos配置 |

| - 内存中使用密码 | | - 鉴权与审计 | | |

+------------------+ +------------------+ +------------------+↑|

+------------------+

| 密钥管理系统 |

| (KMS/HSM) |

+------------------+

3.3 关键流程

- 初始化阶段:

- 管理员将Nacos数据库密码存入SMS,标记为

nacos/db/password; - SMS使用KMS主密钥加密后存储;

- 管理员将Nacos数据库密码存入SMS,标记为

- Nacos启动阶段:

- Nacos启动脚本或自定义

ApplicationContextInitializer调用SMS API; - 提供身份凭证(如Token、证书)请求

nacos/db/password; - SMS验证权限后返回明文密码;

- Nacos启动脚本或自定义

- 运行阶段:

- Nacos将密码注入

DataSource,建立数据库连接; - 密码仅驻留内存,不持久化;

- Nacos将密码注入

- 轮换阶段(可选):

- SMS自动更新密码,并通知Nacos刷新(通过Webhook或定时拉取)。

4. 技术实现细节

4.1 改造Nacos启动流程

Nacos基于Spring Boot,可通过以下方式注入密码:

方案一:自定义ApplicationContextInitializer

public class SecretAwareInitializer implements ApplicationContextInitializer<ConfigurableApplicationContext> {@Overridepublic void initialize(ConfigurableApplicationContext applicationContext) {// 1. 从环境变量或配置读取SMS地址、凭据IDString secretId = System.getenv("NACOS_DB_SECRET_ID"); // 如 "prod/nacos/mysql"// 2. 调用SMS API获取密码String password = SecretsClient.getSecret(secretId);// 3. 注入到Spring EnvironmentConfigurableEnvironment env = applicationContext.getEnvironment();((MutablePropertySources) env.getPropertySources()).addFirst(new MapPropertySource("secrets", Collections.singletonMap("db.password.0", password)));}

}

在spring.factories中注册:

org.springframework.context.ApplicationContextInitializer=\com.example.SecretAwareInitializer

方案二:启动脚本预获取

#!/bin/bash

# 从SMS获取密码

DB_PASSWORD=$(curl -s -H "Authorization: Bearer $SMS_TOKEN" \"$SMS_URL/secrets/nacos/db/password" | jq -r .value)# 替换配置文件中的占位符

sed -i "s|{{DB_PASSWORD}}|$DB_PASSWORD|g" conf/application.properties# 启动Nacos

bin/startup.sh

推荐方案一:密码不写入磁盘,安全性更高。

4.2 SMS API设计要点

- 认证方式:支持mTLS、JWT Token、AK/SK;

- 响应格式:

{"secret_id": "nacos/db/password","value": "MySuperSecret123!","version": "v2","lease_duration": 3600 } - 错误处理:网络超时、权限拒绝、凭据不存在需明确区分;

- 缓存机制:客户端可缓存凭据(带TTL),减少API调用。

4.3 安全加固措施

- 最小权限原则:Nacos服务账号仅能访问

nacos/*路径下的凭据; - 网络隔离:SMS与Nacos部署在同一VPC,禁止公网访问;

- 内存保护:使用

char[]而非String存储密码,使用后清零; - 日志脱敏:确保Spring Boot日志不打印

db.password。

5. 凭据生命周期管理

5.1 凭据轮换

- 手动轮换:管理员在SMS中更新密码,Nacos下次启动时生效;

- 自动轮换(高级):

- SMS定期生成新密码并更新MySQL;

- 通过Webhook通知Nacos重新加载

DataSource; - 利用HikariCP的

setPassword()实现运行时切换。

5.2 版本控制

- SMS保留凭据历史版本,支持回滚;

- Nacos可指定使用特定版本(如

nacos/db/password?v=2)。

5.3 应急恢复

- 主密钥备份:KMS主密钥需多地备份;

- 离线应急码:极端情况下可通过物理介质恢复凭据。

6. 合规性与审计要求

| 合规标准 | 要求 | 本方案实现方式 |

|---|---|---|

| 等保2.0三级 | “重要配置信息应加密存储” | 密码由SMS加密存储,Nacos配置无明文 |

| ISO 27001 | “密钥与凭据管理策略” | SMS提供凭据轮换、访问控制、审计日志 |

| GDPR | “适当技术措施保护个人数据访问” | 防止数据库凭证泄露导致数据泄露 |

| 金融行业规范 | “生产环境禁止明文密码” | 全流程无明文暴露 |

审计日志字段:

- 凭据ID、访问时间、客户端IP;

- 请求者身份(服务账号/用户);

- 操作类型(get/rotate);

- 是否成功。

7. 某省级政务云实践:Nacos配置安全加固

背景

该政务云平台使用Nacos管理200+微服务配置,原application.properties中数据库密码为明文。需满足:

- 通过等保三级测评;

- 支持国密算法加密凭据;

- 与现有运维体系集成。

方案实施

- 部署凭据管理系统:采用支持国密SM4的SMS平台;

- 迁移密码:

- 将Nacos数据库密码存入SMS,路径为

gov/nacos/prod/mysql; - 配置访问策略:仅Nacos服务器IP可读取;

- 将Nacos数据库密码存入SMS,路径为

- 改造Nacos:

- 开发自定义

ApplicationContextInitializer; - 使用国密证书进行mTLS认证;

- 开发自定义

- 审计对接:

- SMS日志接入SIEM系统;

- 设置异常访问告警(如非Nacos IP请求)。

成果

- 配置文件100%无明文密码;

- 一次性通过等保测评;

- 凭据轮换时间从2小时缩短至5分钟。

8. 自研 vs 商用SMS:如何选择?

| 维度 | 自研方案 | 商用SMS平台 |

|---|---|---|

| 开发成本 | 高(需实现加密、API、审计、高可用) | 低(开箱即用) |

| 国密支持 | 需自行集成SM2/SM4 | 内置国密算法,通过认证 |

| 凭据轮换 | 需自研自动化流程 | 内置自动轮换引擎 |

| 合规就绪 | 需额外开发审计模块 | 内置等保/GDPR模板 |

| 运维复杂度 | 高(密钥、证书、灾备) | 低(厂商提供支持) |

建议:若企业需快速满足合规、支持国密、降低长期运维风险,采用专业SMS平台是更高效的选择。

安当SMS(Secrets Management System)正是面向此类场景的企业级凭据管理平台。其支持国密SM4加密、mTLS认证、细粒度RBAC策略,并提供Nacos、Spring Cloud、K8s等主流框架的集成插件,已在金融、政务、医疗等领域落地。

典型应用:

- 某银行通过安当SMS实现Nacos、Apollo、Consul全配置中心密码加密;

- 某医保平台确保微服务数据库凭证动态获取、自动轮换;

- 某省级政务云满足“敏感配置不出域、访问可审计”要求。

9. 未来演进:凭据管理与零信任数据安全融合

随着零信任架构普及,SMS将不再孤立存在,而是融入动态数据保护体系:

- 与IAM集成:基于服务身份(如SPIFFE ID)自动授权凭据访问;

- 风险自适应:高风险操作(如跨区域访问)触发二次审批;

- 云原生支持:在K8s中通过CSI Driver将凭据挂载为Volume;

- 机密计算:在TEE(可信执行环境)中解密凭据,防止内存窃取。

而这一切的基础,是一个安全、灵活、可扩展的凭据管理底座。

10. 结语

Nacos作为微服务的“配置中枢”,其自身的安全不容忽视。将数据库密码从配置文件中移除,交由专业的凭据管理系统托管,不仅是技术升级,更是安全治理理念的体现。

通过“存储加密、动态获取、权限隔离、全程审计”的闭环设计,企业可在不破坏Nacos功能的前提下,彻底消除明文密码风险,既满足合规底线,又提升安全水位。选择合适的技术路径,让每一次配置读取,都成为一次安全的交付。

凭据不是秘密,而是责任;而责任,必须被妥善托付。