基于KSP密钥管理系统的汽车 ECU JTAG 调试接口动态授权与安全管控

一、背景:JTAG 接口——汽车电子的“双刃剑”

在汽车电子控制单元(ECU)开发与生产中,JTAG(Joint Test Action Group)接口被广泛用于:

- 芯片烧录(Bootloader、固件);

- 调试与故障诊断;

- 生产线功能测试。

然而,JTAG 也是高危攻击入口:

- 攻击者可通过 JTAG 读取固件、提取密钥、篡改逻辑;

- 若 JTAG 在量产车中未禁用,将成为“后门”;

- 即使物理禁用,开发/维修阶段仍需临时启用,存在权限失控风险。

🚨 真实事件:2023 年某新能源车企因维修站 JTAG 权限泛滥,导致车载 T-Box 固件被逆向,远程控车漏洞曝光。

二、安全需求:如何“用时开放、用完即锁、全程可控”?

车企需满足以下安全目标:

- JTAG 默认禁用:量产车出厂时 JTAG 锁死;

- 授权才可启用:仅授权人员(如产线工程师、4S 店技师)在特定场景下临时开启;

- 动态密钥保护:JTAG 启用需验证动态密钥,而非静态密码;

- 操作可审计:谁、何时、在哪辆车启用了 JTAG,全程留痕;

- 符合合规:满足 ISO/SAE 21434(汽车网络安全标准)、UN R155 法规要求。

三、解决方案:密钥管理系统 + 安全启动芯片协同

架构示意:

[KSP密钥管理系统]↑ (HTTPS + mTLS)

[授权终端:产线 PC / 4S 店诊断仪]↓ (USB / CAN / DoIP)

[车载 ECU] ←→ [安全启动芯片(如 HSM、TrustZone、SE)]

核心流程:

-

密钥预置:

- 每台 ECU 在生产时,由 KSP 生成唯一 JTAG 解锁密钥(JUK, JTAG Unlock Key);

- JUK 通过安全通道写入 ECU 内置的 安全存储区(如 HSM、eFUSE、TrustZone RPMB);

- 同时,JUK 的元数据(车辆 VIN、ECU ID、有效期)注册至 KSP 平台。

-

动态授权申请:

- 4S 店技师需维修某车辆 ECU;

- 在诊断仪上输入 VIN,向 KSP 发起 JTAG 启用申请;

- KSP 验证:

- 技师身份(对接企业 IAM);

- 车辆状态(是否在保、是否授权维修);

- 申请时效(如仅允许 10 分钟内使用)。

-

动态密钥下发:

- 验证通过后,KSP 生成 一次性 JTAG 解锁令牌(JWT 格式,含签名、有效期、VIN);

- 令牌通过安全通道下发至诊断仪;

- 诊断仪将令牌发送至 ECU。

-

ECU 本地验证:

- ECU 内置安全模块验证令牌签名(使用 KSP 预置的公钥);

- 比对 VIN 与本地存储是否一致;

- 检查时间戳是否在有效窗口内;

- 验证通过后,临时启用 JTAG 接口(如 5 分钟),超时自动锁死。

-

审计与回收:

- KSP 记录完整操作日志:VIN、技师 ID、时间、操作结果;

- 支持对接车企 SIEM 系统;

- JUK 可设置“使用一次即失效”或“7 天后自动归档”。

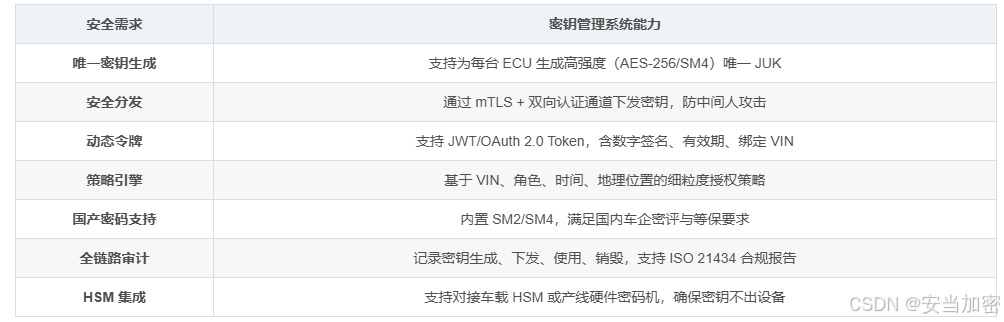

四、 KSP 密钥管理系统的关键能力支撑

注:此处以“某企业级密钥管理平台(如 KSP或CAS 系统)”客观描述,不展开产品宣传。

五、典型客户价值

- 安全提升:杜绝 JTAG 滥用,防止固件逆向与密钥提取;

- 合规就绪:满足 UN R155、ISO/SAE 21434 对“调试接口管控”的强制要求;

- 运维提效:4S 店无需预置静态密码,按需申请,权限自动回收;

- 责任可溯:每台车的 JTAG 操作可追溯至具体技师与时间点;

- 支持 OTA 安全:JUK 可与 OTA 升级密钥体系联动,实现端到端信任链。

六、延伸场景

- 产线烧录安全:

- 芯片烧录时,KSP 动态下发烧录密钥,防止固件被非法复制;

- 售后诊断加密:

- 敏感诊断指令(如里程重置)需 KSP 动态授权,防止滥用;

- 供应链安全:

- 为 Tier1 供应商分配临时密钥,仅允许烧录指定 ECU 型号。

结语

在智能网联汽车时代,每一个调试接口都是潜在的攻击面。

通过将 JTAG 启用行为与动态密钥授权绑定,并由企业级密钥管理系统(如 KSP 或 CAS 类平台)统一治理,车企可实现从“静态密码防护”到“动态零信任授权”的安全跃迁,真正构建“用时可信、用完即焚、全程可审”的汽车电子安全防线。

安全是设计出来的,不是附加的。

而密钥,正是这道防线的“信任根”。